なりすまし攻撃を理解する包括的なセキュリティガイド

主な洞察

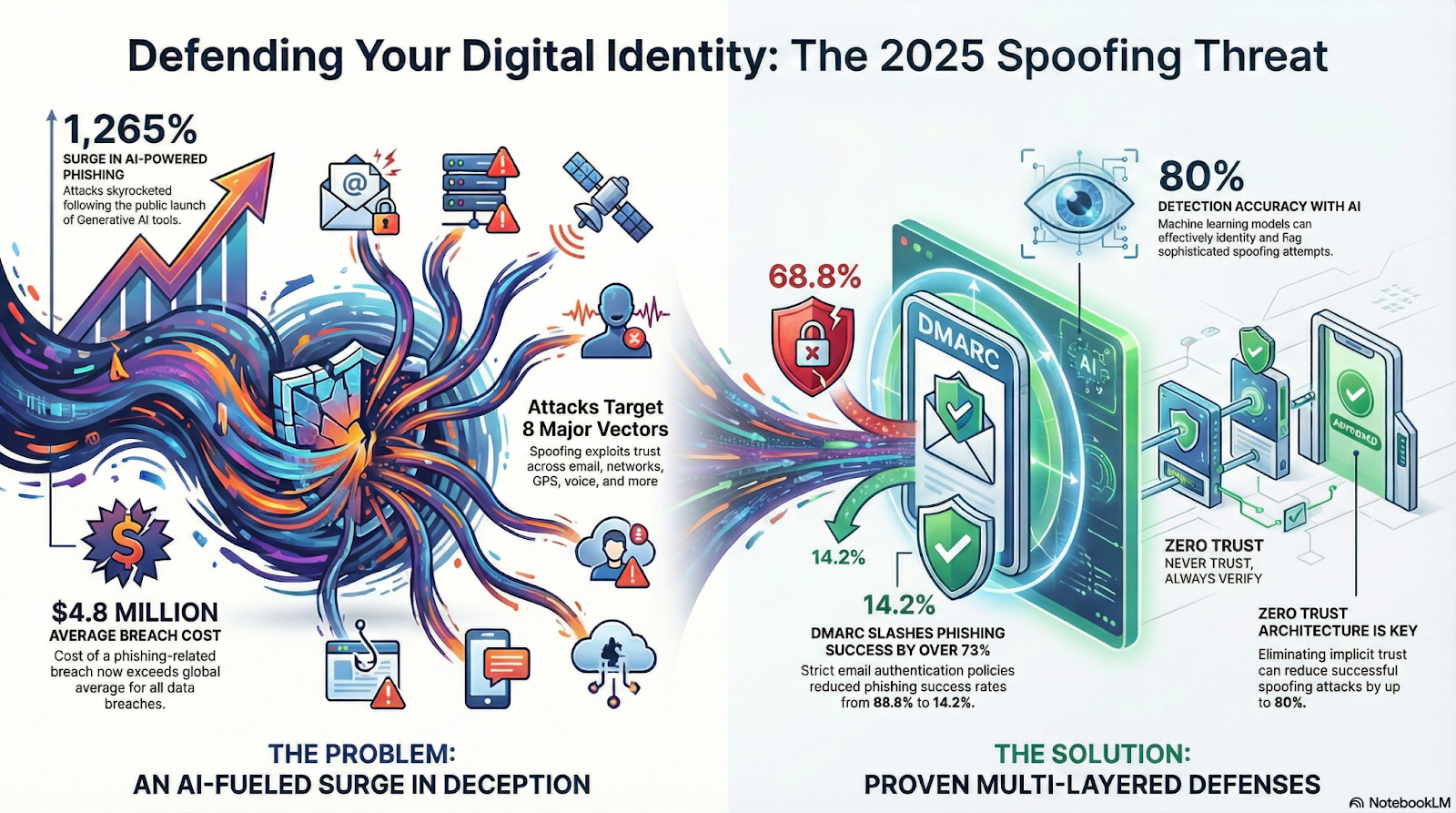

- なりすまし攻撃は、電子メールからGPSまで、8つの主要なベクトルで信頼を悪用します。 フィッシング-関連の侵害は平均480万ドル、GPS干渉は毎日1,100便以上に影響

- AIは脅威の状況を一変させた。ChatGPTの開始以来、攻撃は1,265%急増したが、MLを活用した検知では、高度ななりすましの試みを80%の精度で特定できるようになった。

- 実証された防御が結果をもたらす:厳格なDMARCポリシーを持つ組織で減少 フィッシング 成功率が68.8%から2025年には14.2%に減少し、適切な認証プロトコルの有効性が実証された。

- 重要インフラはエスカレートするリスクに直面しており(GPSスプーフィングは2021年から2024年にかけて220%増加)、技術的統制、振る舞い 分析、インシデント対応能力を組み合わせた多層防御戦略が必要である。

スプーフィング攻撃とは何か?

スプーフィング攻撃とは、攻撃者がデータを偽装して信頼できる情報源を装い、不正アクセスや 情報窃取、サービス妨害を行うサイバー犯罪活動の一種である。シスコのセキュリティ定義によれば、スプーフィングは送信者情報を偽造し正当な情報源を装う行為であり、ユーザーとシステム間に存在する信頼関係を悪用する。

なりすまし攻撃は2025年にはかつてないほど重要になり、なりすましIDを活用したフィッシング 攻撃は、ChatGPTの導入以来、前例のない1,265%も増加しています。この攻撃量の爆発的な増加は、壊滅的な財務的影響に直結します。フィッシング IBMの2025年レポートによると、世界平均のデータ侵害コストは444万ドルに減少しているにもかかわらず、なりすましを含む攻撃は現在、侵害コストの平均480万ドルに達しています。

なりすまし攻撃を定義する中核的な特性には、ID の改ざん、信頼の搾取、親近感による欺瞞がある。攻撃者は、電子メール・ヘッダ、IP アドレス、電話番号などの技術的識別子を操作して、信頼できるエンティティになりすます。単純な詐欺の試みとは異なり、スプーフィングは、システムや人々が信頼を確立するために依拠する認証および検証メカニズムを特に標的とする。このため、被害者はその通信が正当なものでないと疑う理由がないことが多く、なりすましは特に狡猾です。

ソーシャル・エンジニアリング攻撃は、技術的な欺瞞と心理的な操作を組み合わせたスプーフィングを主要な手法として頻繁に取り入れています。最近のなりすまし攻撃は、基本的ななりすましにとどまらず、人工知能を活用して説得力のある偽物を作成し、パーソナライズされた攻撃を大規模に自動化し、従来のセキュリティ制御を回避するようになっています。CrowdStrikeのなりすましガイドにあるように、こうした攻撃は、単純なメールヘッダの改ざんから、組織全体に影響を及ぼす複雑なサーバーの侵害まで、多岐にわたります。

どのような種類の攻撃がなりすましに依存しますか?

なりますましは単独の攻撃ではなく、 多くの一般的なサイバー攻撃が信頼制御を回避するために使用する基盤技術である。なりすまし、誤った帰属、または偽装された身元に依存するあらゆる攻撃は、いずれかの段階でスプーフィングに依存している。

なりすましに依存する最も一般的な攻撃タイプには以下が含まれます フィッシング やビジネスメール詐欺(BEC)、中間者攻撃、IPスプーフィングを利用した分散型サービス拒否(DDoS)攻撃、認証情報窃取キャンペーン、そして初期アクセスに偽装通信を利用するランサムウェア攻撃などです。いずれの場合も、スプーフィングにより攻撃者は、ユーザーにアクションを起こさせたり自動防御を回避したりするのに十分な時間、正当な存在のように見せかけることが可能になります。

現代の攻撃者は、なりすましを侵害後の活動と連鎖させるケースが増加している。なりすまされたメールやDNS応答は単なる侵入経路に過ぎず、真の被害は横方向の移動、権限昇格、データ窃取といった後続の活動によって発生する。このため、なりすましは単なる孤立した欺瞞行為ではなく、より広範な攻撃の進行を示す兆候として扱うべきである。

スプーフィング攻撃の目的は何ですか?

なりすまし攻撃の目的は、人間の信頼、システムの信頼、あるいはプロトコルレベルの信頼といった信頼関係を利用し、本来はブロックされるアクセス権を獲得することにある。

攻撃者はなりすましを利用して:

- ユーザーを騙して認証情報を開示させたり、悪意のある操作を承認させたりする。

- 認証または検証メカニズムをバイパスする。

- トラフィックを悪意のあるインフラストラクチャへリダイレクトする。

- 悪意のある活動の真の出所を隠蔽する。

- 偵察または潜伏中に、信憑性のある正当性を創出する。

現代の環境では、多くのシステムが依然としてメールヘッダー、IPアドレス、発信者ID、DNS応答といった識別信号をデフォルトで信頼できるものと想定しているため、なりすまし攻撃は特に効果的です。攻撃者が一度なりすましに成功すると、有効に見えるトラフィックを用いて環境内で動作でき、シグネチャベースの検知を回避できる場合が多くなります。

なりすまし攻撃の仕組み

なりすまし攻撃は、技術的な操作とソーシャル・エンジニアリングを組み合わせることで、通信プロトコルの基本的な弱点と人間の信頼を悪用します。この攻撃は、数秒で実行できる単純なヘッダーの変更から、ネットワーク全体を危険にさらす洗練された複数段階のキャンペーンまで、さまざまなメカニズムで行われます。

技術的なレベルでは、なりすましは、多くのインターネット・プロトコルがセキュリティよりもむしろ機能性のために設計されているという事実を悪用する。SMTPのような電子メールプロトコルは、送信者が検証なしで任意の「From」アドレスを指定できるようにし、DNSは組み込みの認証メカニズムなしでUDP上で動作する。ARPのようなネットワーク・プロトコルは、攻撃者が操作できるローカルな信頼前提で機能している。セキュリティ研究者によると、毎日約30,000件のARPスプーフィング攻撃が監視ネットワーク上で発生しており、これらのプロトコルの脆弱性が持続的に悪用されていることを示している。

典型的ななりすまし攻撃の流れは、攻撃者がターゲットやシステムに関する情報を収集する「偵察」、なりすましIDや技術インフラを作成する「準備」、改ざんされた通信や接続が開始される「実行」、データの窃取、金銭詐欺、システムの侵害など攻撃者が目的を達成する「悪用」という明確な段階を経て進行します。ネットワーク・セキュリティ・チームはこれらのパターンを繰り返し観察しており、攻撃者は多くの場合、同時に複数の攻撃ベクトルによって永続性を維持しています。

プロトコルの脆弱性は、ほとんどのなりすまし攻撃の基盤となる。DNSキャッシュポイズニングは、DNS応答における認証の欠如を悪用し、攻撃者がトラフィックを悪意のあるサーバーへリダイレクトすることを可能にします。CloudflareのDNSポイズニングに関するドキュメントで説明されているように、攻撃者はDNSネームサーバーを偽装し、リゾルバーへリクエストを送信した後、リゾルバーが正当なネームサーバーへ問い合わせた際に偽の応答を送信します。IPスプーフィングは、IPパケットの状態を持たない性質を利用し、攻撃者が送信元アドレスを偽装して検知を回避することを可能にします。

信頼関係の悪用は、なりすましの成功において依然として核心的な要素である。電子メールなりすましは組織の階層構造や確立されたコミュニケーションパターンを利用し、攻撃者が幹部や信頼できるパートナーを装う。音声なりすましは、人々が馴染みのある声に抱く固有の信頼を悪用し、現在ではAI生成の音声クローンによって強化されている。GPSなりすましは、ナビゲーションシステムが衛星信号に置く信頼を操作し、受信機に虚偽の位置情報を報告させる。これにより航空や海運業務に壊滅的な結果をもたらす可能性がある。

複数の攻撃ベクトルを組み合わせて最大の効果を狙う、複雑ななりすましテクニックが出現している。最近のキャンペーンは、ソーシャルメディアを通じての偵察から始まり、初期アクセスのための電子メールなりすましへと進み、クレデンシャル・ハーベスティングのためのDNS操作を組み込み、追加検証をバイパスするための音声なりすましで締めくくるかもしれない。このような協調的な攻撃は、脆弱性を連鎖させる方法を理解している断固とした敵対者に対して、シングルポイントの防御では不十分であることを示している。

なりすまし vs フィッシング: 違いは何ですか?

なりすましと フィッシング は密接に関連しているが、互換性はない。

- なりすましは なりすましの技術的行為。電子メールのヘッダー、IPアドレス、電話番号などの身元を示す信号を偽造する。

- フィッシング は ソーシャルエンジニアリング攻撃 であり、被害者に何らかの行動を取らせるために偽装を多用することが多い。

簡単に言えば、スプーフィングは攻撃者を正当に見せかける一方で、フィッシング はそのフィッシング 標的を欺く。すべてのスプーフィングがフィッシングにつながるわけではない。 フィッシングにつながるわけではないが、ほとんどの フィッシング 攻撃は成功するために何らかの形のなりすましに依存している。

スプーフィング攻撃の種類

組織は8つの主要なカテゴリーに分類されるスプーフィング攻撃に直面しており、それぞれがテクノロジー・スタック全体で異なるプロトコルや信頼メカニズムを標的としている。これらの攻撃の種類とその特徴を理解することで、各脅威ベクトルに合わせたより効果的な検知・防御戦略が可能になります。

なりすましメール攻撃

電子メールによるなりすましは依然として最も多く、マイクロソフト社だけでブランド名によるなりすましが全体の38%を占めています。 フィッシング を占めている。攻撃者は、メールヘッダ、特に「From」フィールドを操作して、信頼できる送信者になりすまし、セキュリティ意識を回避します。このような攻撃は、SMTPに認証機能が組み込まれていないことを悪用し、誰でも検証なしに送信者の身元を主張できるようにします。その巧妙さは、単純な表示名のなりすましから、複雑なそっくりドメイン登録や危殆化したメールサーバーの悪用にまで及びます。適切な電子メール認証がない組織では、成功率が劇的に高く、2025年現在、上位100万ドメインの33.4%しか有効なDMARCレコードを実装していません。

ネットワーク層スプーフィング

IPスプーフィングは、2025年9月にCloudflareによってブロックされた記録的な22.2 Tb/s攻撃を含む、多くの壊滅的なDDoS攻撃を支えています。攻撃者は、パケットヘッダ内のソースIPアドレスを改ざんし、居場所を隠したり、アクセス制御を回避したり、リフレクションによって攻撃を増幅したりします。この手法は、2025年第1四半期のレイヤー7 DDoS攻撃で前年同期比358%増を記録し、その継続的な有効性を実証しています。

DNSスプーフィング(別名キャッシュポイズニング)は、DNSリゾルバーのキャッシュを改ざんし、ユーザーを悪意のあるサイトへ誘導する攻撃です。Cloudflareの技術分析で詳述されているように、攻撃者はDNSがUDPに依存し認証機能を持たない点を悪用し、偽のレコードを注入します。2024年第1四半期だけで150万件のDNS DDoS攻撃が発生し、そのうち38%がマルウェアを伴っていました。 マルウェア 配布が確認された。

ARPスプーフィングは、攻撃者のMACアドレスを正規のIPアドレスに関連付けることで、ローカルネットワークを標的にします。CAIDAのモニタリングによると、ARPスプーフィング攻撃は毎日30,000件近く発生しており、平均復旧コストは2025年には1件あたり50,000ドルに達する。中小企業は特に脆弱で、2024年には60%がARP攻撃を報告している。これらの攻撃は、中間者シナリオを可能にし、攻撃者がホスト間のネットワーク・トラフィックを傍受し、変更することを可能にします。

音声と位置情報のスプーフィング

発信者番号偽装はAIの統合により劇的に進化し、2024年にはディープフェイク関連のインシデントが194%急増する。攻撃者は現在、音声クローニングと番号スプーフィングを組み合わせて、事実上検知不可能なビッシング攻撃を仕掛けている。Group-IBのディープフェイク・レポートによると、金融機関の10%以上が100万ドルを超えるディープフェイク・ビッシング攻撃を受け、1件当たりの平均被害額は約60万ドルだった。音声クローン技術は、1キャンペーンあたりわずか50ドル程度で利用できるため、このような高度な攻撃が一般化しています。

GPSスプーフィングは重要なインフラリスクをもたらし、航空事故は2024年2月の数十件から、8月には毎日1,100便以上が影響を受けるまでに増加しています。GPS Worldの航空分析によると、GPS信号の喪失事故は2021年から2024年にかけて220%急増しました。バルト海地域だけで、2023年8月から2024年4月の間に46,000件のGPS干渉が発生しました。海上部門では、GPSスプーフィングとジャミングが500%増加し、400件のインシデントが記録され、25%が実際の船舶運航に影響を与えたと報告しています。

同音異義語攻撃と視覚的類似性を利用し、ユーザーを騙して偽サイトの認証情報を漏えいさせるウェブサイト。攻撃者は、異なるアルファベットの類似した文字や、正規サイトの一般的なスペルミスを使用してドメインを登録します。SMSスプーフィング、またはスミッシングは、テキストメッセージの送信者情報を改ざんし、銀行、配送サービス、または政府機関になりすまします。これらの攻撃は特にモバイルユーザーを標的としており、モバイルユーザーはデスクトップユーザーよりも画面が小さく、セキュリティ指標が限られているため、なりすましの手口に引っかかる可能性が25~40%高くなります。

これらの攻撃が融合することで、従来のセキュリティの境界を脅かす複合的な脅威が生まれる。現在、洗練されたキャンペーンでは、初期コンタクトのための電子メールなりすまし、クレデンシャル・ハーベスティングのためのDNS操作、検証バイパスのための音声なりすましが組み合わされています。ランサムウェア攻撃では、初期アクセスになりすましがますます活用されるようになっているため、組織は個々の脅威に単独で焦点を当てるのではなく、すべての攻撃ベクトルに包括的に対処する必要がある。

実際のなりすまし攻撃とインシデント

なりすまし攻撃の壊滅的な影響は、金銭的損失の規模と現代の攻撃者が採用する洗練されたテクニックの両方を実証する2024年から2025年にかけての主要インシデントを検証することで明らかになる。これらの事例から、スプーフィングが、世界各地の組織に影響を及ぼす最も甚大なサイバー攻撃の基盤となっていることが明らかになります。

2024年のEchoSpoofingキャンペーンは、Proofpointのメール保護サービスの重大なセキュリティギャップを悪用し、Disney、Nike、IBM、Coca-Colaなどの大手ブランドになりすました数百万通のなりすましメールを送信しました。この大規模なキャンペーンは、大手セキュリティベンダーであっても、広範ななりすまし攻撃を可能にする脆弱性を抱えている可能性があることを示し、このような攻撃を防ぐために特別に設計された検知システムを回避しながら、確立されたブランドに対する信頼を損なうものでした。

2024年2月に発生したPepco Groupの1,550万ユーロの損失は、なりすましIDを使用したビジネスメール侵害攻撃の壊滅的な有効性を例証するものです。詐欺師は、組織の通信チャネル内で正規の従業員になりすまし、財務担当者に多額の資金移動を承認させることに成功しました。ソーシャル・エンジニアリングの精巧さと内部メールパターンの正確ななりすましが相まって、技術的なコントロールと人間の判断の両方を迂回することができました。

2024年2月に発生したChange Healthcareの情報漏えいは、史上最も衝撃的な医療データ漏えいの1つであり、1億人以上のアメリカ人(米国人口の約3分の1)に影響を与えた。ALPHV/BlackCatランサムウェアグループは、次のような方法で攻撃を開始しました。 フィッシング 送信者情報を詐称したフィッシング・メールを通じて攻撃を開始し、最終的に膨大な医療データを流出させ、全米の医療費支払いシステムに広範な混乱を引き起こした。

2024年8月、ニューデリー発ニューヨーク行きのユナイテッド航空便が、全旅程を通じてGPSスプーフィングを受け続けたことで、航空安全はかつてない困難に直面した。黒海地域から発信されたこの攻撃は、GPS干渉の世界的な広がりと、民間航空の運航に影響を及ぼす可能性を示しました。この事件は、GPSスプーフィングによって毎日1,100便以上のフライトが影響を受け、2021年から2024年にかけて220%増加したという驚くべき統計に貢献しました。

法執行機関は2024年11月、全米の住宅所有者をだます電子メールなりすまし攻撃を行ったコラデ・アキンウェイル・オジェラデに26年の実刑判決を下し、注目すべき勝利を収めた。この有罪判決は、なりすまし攻撃が個々の被害者に与える人的被害と、法執行機関がこのような犯罪の訴追をますます優先していることを浮き彫りにした。

2025年9月、ラクーンO365のテイクダウン フィッシング ネットワークは、MicrosoftとCloudflareの重要な共同作業により、Office 365のなりすましキャンペーンに使用された338のドメインを押収しました。このネットワークは、Direct Sendの悪用を含む高度な回避テクニックを使用して5,000件以上の認証情報を盗んでおり、最新のなりすまし作戦が産業規模で機能していることを示していました。

これらのインシデントは、いくつかの重大な傾向をまとめて示している。すなわち、専用インフラによるなりすまし攻撃の工業化、最大の影響を与えるための信頼できるブランドやサービスの標的化、ランサムウェアや広範な攻撃キャンペーンとのなりすましの統合、1回の攻撃の成功から生じる巨額の金銭的損失などである。Pepcoが失った1,550万ユーロと平均480万ドルは、このような攻撃によるものです。 フィッシング-IBMの「2025 Cost of a Data Breach Report(データ侵害の2025年コスト報告書)」が報告した侵害関連のコスト1,550万ユーロは、規模や業種に関係なく、なりすまし攻撃が組織にとって存続的な経済的脅威であることを強調しています。

スプーフィング攻撃の検出と防止

なりすまし攻撃の包括的な検出と防止には、認証プロトコル、ネットワーク監視、人工知能、組織統制を組み合わせた多層防御が必要です。最新のアプローチは目覚ましい成功率を達成しており、米国の組織では厳格な電子メール認証を導入しています。 フィッシング 成功率は68.8%から2025年には14.2%に急落している。

なりすましメールの検知と防止

電子メール認証は、3つの補完的なプロトコルによって、なりすまし対策防御の礎石を形成する。SPF (Sender Policy Framework)は、送信サーバーがドメインを代表して送信することを許可されていることを検証します。DKIM(DomainKeys Identified Mail)は、メッセージの完全性を保証する暗号署名を提供する。DMARC (Domain-based Message Authentication, Reporting and Conformance)は、これらのプロトコルとポリシー・エンフォースメントを結びつけ、認証されていないメッセージの扱い方を受信サーバーに指示する。

DMARCを適切に導入することの効果は、いくら強調してもしすぎることはありません。2024年のDMARC導入統計によると、DMARCをp=rejectで導入している米国の組織では、DMARCの成功率が80%減少しています。 フィッシング 攻撃の80%削減を達成した。しかし、トップドメインの47.7%しかDMARCを採用しておらず、508,269のドメインが認証失敗を強制しないp=noneポリシーのために脆弱なままとなっています。

メールセキュリティ・ソリューションには、ヘッダーの不整合分析、不審な送信者を特定するためのドメイン・レピュテーション・スコアリング、単純な認証チェックを超えてなりすましの指標を検出する機械学習ベースのコンテンツ分析も組み込む必要がある。多要素認証はさらなる障壁となり、なりすましが成功してもアカウントを簡単に侵害できないようにします。

ネットワーク・スプーフィング検出

ARPスプーフィング検知には、手動と自動の両方のアプローチが必要である。セキュリティチームは "arp -a "コマンドを使用して重複するMACアドレスを手動でチェックすることができるが、これは規模が大きくなると現実的ではない。最新のソリューションでは、ディープ・ニューラル・ネットワーク・モデルを採用し、ネットワーク・スイッチの動的ARP検査と送信前のデータのソフトウェア認証を組み合わせることで、ARPの異常を100%の精度で特定することができる。

DNSスプーフィング検知は、DNSレスポンスの暗号認証を提供するDNSSEC(DNS Security Extensions)の実装に大きく依存しています。組織は、暗号化されたクエリのためにDNS over HTTPS(DoH)を導入し、高速でDoS耐性のあるDNSリゾルバを利用し、キャッシュポイズニングの指標を定期的に監視する必要があります。DNSSECの採用により、キャッシュポイズニングの成功率は95%減少しますが、その展開はインターネット上で一貫していません。

IPスプーフィング検知は、ソース情報が矛盾していないかパケットを分析するパケットフィルタリング技術に重点を置いている。ディープ・パケット・インスペクションは、ヘッダとコンテンツの両方でスプーフィングを検査し、イグレス・フィルタリングは、内部システムが外部ソース・アドレスを持つパケットを送信するのを防ぎます。ネットワーク検知とレスポンスプラットフォームは現在、スプーフィング攻撃を示す異常なトラフィックパターンを識別する振る舞い 分析とともに、これらの機能を組み込んでいます。

高度な検出技術

人工知能はスプーフィング検知に革命をもたらし、機械学習モデルは双方向LSTMネットワークを用いて5Gネットワークのスプーフィングに対して80%の精度を達成した。これらのシステムは毎月何十億ものイベントを処理し、人間には検知できない微妙なパターンを識別します。ディープラーニングとナイーブベイズ分類器のような伝統的な技術を組み合わせたハイブリッドアプローチは、なりすまし攻撃がますます接続されたデバイスを標的としているIoT環境において、ロバストな検知を提供します。

振る舞い分析では、ユーザーやエンティティの振る舞いを調査し、なりすましによるアカウント侵害を示唆する異常を特定します。これらのシステムは、通常の通信パターンのベースラインを確立し、なりすましのメッセージや接続を示す可能性のある逸脱にフラグを立てます。リアルタイム分析により、攻撃者が目的を達成する前に迅速な対応が可能になる一方、継続的な学習により、時間の経過とともに検出精度が向上します。

最新のセキュリティ・プラットフォームは、複数の検知手法を統合ソリューションに統合しています。攻撃パターン認識システムは、さまざまなベクトルにわたる既知のなりすましテクニックを識別し、異常検知アルゴリズムは新しい攻撃にフラグを立てます。ネットワークトラフィック解析と組み合わせたユーザー行動解析は、なりすましの可能性を包括的に可視化します。これらのAI搭載プラットフォームは、スプーフィングを試みてから検知するまでの時間を劇的に短縮し、従来の手法では数時間から数日かかっていた攻撃を数秒以内に特定することができます。

予防策は、技術的な対策にとどまらず、組織的な対策にも及ぶ。定期的なセキュリティ意識向上トレーニングは、従業員がなりすましの指標を認識するのに役立つ。 フィッシング シミュレーションを実施し、学習を強化する。インシデント対応手順には、スプーフィング攻撃が疑われる場合の具体的なプロトコルを含める必要があり、明確なエスカレーションパスとコミュニケーションガイドラインが必要です。テクノロジー、トレーニング、プロセス改善を組み合わせた包括的ななりすまし対策プログラムを実施している組織では、シングルポイント・ソリューションに頼っている組織と比較して、成功した攻撃が60~80%減少したと報告されています。

なりすまし攻撃とコンプライアンス

規制の枠組みやセキュリティ基準では、なりすまし攻撃は特定の制御や検出機能を必要とする重要な脅威であると認識されるようになってきている。組織は、業界のフレームワークや規制上の義務に沿った実用的な防御策を導入しながら、複雑なコンプライアンス要件を乗り越えなければなりません。

について MITRE ATT&CK フレームワーク は、敵が使用するなりすましテクニックの詳細なマッピングを提供しています。電子メールによるなりすましは、以下のテクニックに該当する。 T1672 敵がどのように電子メールのヘッダーを修正して送信者の身元を偽るかを文書化したものである。このフレームワークでは、SPF、DKIM、DMARCを主要な防御策として実装することを推奨しています。親PIDスプーフィング(T1134.004)は、防御回避の中でもより洗練されたテクニックであり 特権エスカレーション 攻撃者が親プロセスの識別子を詐称して検知を回避する手口である。セキュリティチームは、これらのマッピングを使用して、検知および対応能力において、なりすまし攻撃ベクトルを包括的にカバーできるようにします。

NISTのサイバーセキュリティフレームワークは、管理策SC-16(2)を通じてスプーフィングに対応しており、組織に対して、セキュリティ属性の改ざんやセキュリティプロセス指標の検知 改変を防止するスプーフィング対策の仕組みを実装することを求めている。SI-3(Malicious Code Protection)、SI-4(System Monitoring)、SI-7(Software, Firmware, and Information Integrity)を含む関連する管理は、なりすましに基づく攻撃に対する追加の防御層を提供する。

規制遵守の要件は管轄区域によって異なるが、なりすまし対策を義務付けるケースが増えている。米国FCCのSTIR/SHAKENフレームワークは、音声なりすましに対抗するため、電気通信事業者に発信者ID認証の導入を義務付けています。米連邦航空局(FAA)は2024年2月、航空業界に対するGPSスプーフィングの脅威に対処するため、特定の安全警告を発表した。GDPRおよび類似のデータ保護規制は、データ侵害につながる可能性のあるなりすまし攻撃に対する適切な技術的対策を実施するよう組織に求めており、インシデント発生時には厳格な通知要件が課される。

フレームワークの整合戦略は、包括的なカバー範囲と実践的な実装のバランスを取る必要がある。組織は、まず自社の環境を関連するフレームワークにマッピングし、どのスプーフィング技術が最大のリスクをもたらすかを特定することから始めるべきである。電子メールのスプーフィングが一般的であることから、電子メールのスプーフィングに対処する対策を優先し、次にインフラストラクチャの重要性に基づいてネットワーク層の対策を実施する。定期的な評価によってコントロールの有効性を検証し、フレームワークの更新によって、なりすまし技術の進化に合わせた継続的な調整を行う。

複数のフレームワークの融合は、課題と機会の両方を生み出す。フレームワークが異なれば、同じようなコントロールに対してさまざまな用語が使用される可能性がありますが、このような重複により、組織は統一された実装を通じて複数のコンプライアンス目標を達成することができます。たとえば、堅牢な DMARC の導入は、次のような複数の要件を満たすことができます。 MITRE ATT&CK手法の緩和、NIST の電子メールセキュリティ管理、および電子メール認証に関するさまざまな規制の要件を満たす。

スプーフィング防御の最新アプローチ

なりすまし攻撃の急速な進化に伴い、人工知能、zero trust 原則、新興テクノロジーを活用した高度な防御戦略も同様に求められています。サイバーセキュリティの最前線にいる組織は、将来の課題に備えつつ、変化する脅威の状況に適応する統合的なアプローチを採用しています。

AI主導のセキュリティにより、なりすまし検知はリアクティブなものからプロアクティブなものへと変化し、機械学習モデルは現在、何十億ものイベントを処理して微妙な攻撃パターンを識別しています。最新のプラットフォームは、ネットワーク・トラフィック、ユーザー行動、通信パターンを同時に分析し、これまでルールベースのシステムでは不可能だった検知率を達成している。5Gスプーフィング検知の80%の精度は、新たな攻撃のバリエーションに触れることでモデルが改善され続けているため、ほんの始まりにすぎません。

Zero trust アーキテクチャは、暗黙の信頼を排除することで、なりすまし防御に対する組織のアプローチを根本的に変えます。すべての通信は、発信元を問わず、アイデンティティ、デバイスの健全性、振る舞い 分析を含む複数の要素を通じて検証を受けます。このアプローチは、攻撃者がすでに境界を突破していると想定し、1回限りの認証ではなく継続的な検証を必要とするため、なりすましに対して特に効果的です。zero trust 導入している組織では、特に最初の侵害の後でも横方向の動きを制限するマイクロセグメンテーションと組み合わせた場合、なりすまし攻撃の成功率が90%低下したと報告されています。

新たなテクノロジーは、なりすまし防御のさらなる向上を約束する。ブロックチェーンに基づく本人確認システムは、正当な通信の不変の記録を作成し、なりすましを飛躍的に困難にする。量子コンピュータが認証プロトコルで使用されている現在の暗号化方式を破るかもしれない将来の脅威に備え、量子耐性暗号を使用する。振る舞いバイオメトリクスは、タイピングパターンやマウスの動きなど、なりすまし攻撃では再現できない独自の振る舞いを分析することで、新たなレイヤーを追加する。

2025-2026年に向けて、いくつかのトレンドがスプーフィング防御戦略を形成するだろう。生成的AIがセキュリティ・プラットフォームに統合されることで、新たな攻撃パターンに適応した検知ルールのリアルタイム作成が可能になる。統合学習により、組織は機密データを共有することなく、集合的な脅威インテリジェンスの恩恵を受けることができるようになる。XDR(Extended Detection and Response)プラットフォームは、電子メール、ネットワーク、エンドポイント、クラウドの各環境にわたって統合的な可視性を提供し、個々のツールが見逃す可能性のあるなりすましインジケータを関連付ける。

Vectra AIはどのようになりすまし検知を考えているか

Vectra AIのなりすまし検知のアプローチは、既知のシグネチャやパターンだけに頼るのではなく、攻撃者の行動を特定するAttack Signal Intelligence™を中心としています。この手法は、最初の偽装が成功した後に攻撃者が取る行動に焦点を当て、従来の認証チェックを回避する攻撃をキャッチするため、なりすましに対して特に効果的であることが証明されています。

このプラットフォームは、ハイブリッド環境全体のネットワーク・トラフィック、クラウド通信、およびIDの行動を継続的に分析し、一見無関係に見えるイベントを関連付けて、スプーフィングに基づく攻撃を示します。通常の通信パターンとユーザー行動を理解することで、技術的な指標が合法的に見える場合でも、なりすましのIDや接続を示唆する異常を特定します。DMARCやDNSSECのような技術的な制御を振る舞い し、単一レイヤーの防御を回避する可能性のある高度ななりすましキャンペーンに対する徹底的な防御を提供します。

今後の動向と新たな考察

今後12~24ヶ月間、攻撃者は人工知能、信頼できるデジタル関係、そしてID依存型システムを悪用し、なりすまし攻撃はエスカレートし続けるでしょう。これらの傾向は、なりすまし攻撃の成功率や、防御策の進化に影響を与えています。

人工知能(AI)の登場により、効果的ななりすまし攻撃に必要な労力は大幅に削減されました。大規模な言語モデルは、高度にパーソナライズされたなりすましやフィッシングメッセージを大規模に生成できるようになり、フィッシングメールの約32%に明確なLLM特性が見られると推定されています。同時に、ディープフェイク音声技術はフィッシング攻撃を進化させ、攻撃者がほぼリアルタイムで適応していくため、より説得力のある攻撃となり、検知が困難になっています。

なりすましが重要なインフラや金融システムに影響を及ぼすにつれ、規制圧力が高まっています。STIR/SHAKENなどの発信者ID認証フレームワークは音声なりすましを標的としており、航空当局はGPSなりすましの広範なインシデントを受けて警告を発しています。金融サービス組織は、リモートおよび音声ベースの取引における本人確認に関する監視の強化に直面しています。

防衛上の優先順位はこれに応じて変化している。組織は以下の点に注力すべきです。

- なりすまし成功後の攻撃者活動を特定する振る舞い。

- 電子メール、音声、SaaSプラットフォーム、およびクラウドIDにわたる検証制御。

- インシデント対応プレイブックは、なりすましや詐欺に特化して設計されています。

なりすまし攻撃は、より標的を絞り、執拗に行われるようになっています。攻撃者は、大規模なキャンペーンではなく、一見正当なやり取りを装って信頼を築いてから行動に移す傾向が強まっており、IDシグナルだけに頼るのではなく、継続的な監視と行動ベースの検知がますます重要になっています。

結論

なりすまし攻撃は、単純な欺瞞から、AIを活用した高度な脅威へと進化し、組織に年間数十億ドルの損害を与え、世界中の重要インフラを脅かしています。データは問題の規模を如実に示しています。ChatGPT導入以降、フィッシング攻撃は1,265%増加し、フィッシング関連の侵害コストは平均480万ドル(2025年には世界平均が444万ドルに減少するにもかかわらず)、GPSスプーフィングは毎日1,100便以上の航空機に影響を与えています。

これらの攻撃は、電子メール、ネットワーク、音声、位置情報システム全体の基本的な信頼メカニズムを悪用するため、なりすましの影響を受けない通信チャネルは存在しません。

こうしたエスカレーションにもかかわらず、組織は無防備なわけではありません。包括的なメール認証は非常に効果的であることが実証されており、厳格なDMARCの適用によりフィッシングの成功率は68.8%から14.2%に低下しました。最大80%の精度を実現する最新のAI搭載検出技術は、ゼロトラスト原則と行動分析と組み合わせることで、ますます巧妙化するなりすまし技術に対する強力な防御を提供します。最も回復力の高い戦略は、単一のポイントソリューションではなく、複数の攻撃ベクトルに対応する階層化された制御に基づいています。

なりすまし技術は進化を続けているため、組織は即時の改善と長期的な対応のバランスを取る必要があります。優先事項としては、認証プロトコルの適用、ネットワーク層の保護の強化、そしてスプーフィングシナリオに特化したインシデント対応手順の維持などが挙げられます。同様に重要なのは、なりすましが成功した後も攻撃者の振る舞いを検知するための継続的な監視です。

高度な振る舞い 検知とハイブリッド環境全体の包括的な可視化によって "なりすまし "防御を強化しようとしている企業のために、Vectra AIのAttack Signal Intelligence従来のセキュリティ制御を回避する高度な "なりすまし "キャンペーンをどのように識別できるかをご紹介します。

サイバーセキュリティの基礎知識

よくあるご質問(FAQ)

スプーフィングと何が違うのか? フィッシング?

なりすましとは、身元や発信元情報を偽って、信頼できる実体のように見せかける技術的な行為です。 フィッシング は、なりすましを主な手法とする完全な攻撃戦略を意味する。スプーフィングは、電子メールのヘッダーを操作したり、IPアドレスを改ざんしたり、発信者番号情報を偽造したりするなど、欺く方法そのものに重点を置いています。 フィッシング逆に、フィッシングは、一般的になりすましのIDを活用した欺瞞的なコミュニケーションを通じて、機密情報を盗むという広範な目標を説明する。

これらの概念の間には階層的な関係がある。 フィッシング 攻撃の信憑性を高める技術的な基盤となっている。攻撃者があなたの銀行から来たように見せかけた電子メールを送るとき、彼らは送信者情報を詐称して、次のような攻撃を実行しているのだ。 フィッシング 攻撃を実行しているのです。すべてのなりすましが フィッシング-GPSスプーフィングは、情報窃盗を目的とせずにナビゲーション・システムに影響を与える。同様に フィッシング のように、なりすましを必要としないものもあります。DMARCのようなスプーフィング対策はなりすましを防止する一方、フィッシング対策はなりすましを防止するため、この違いを理解することは、組織が適切な防御策を導入するのに役立ちます。フィッシング トレーニングにより、ユーザーは、その明らかなソースに関係なく、欺瞞的なコンテンツを認識できるようになります。

なりすまし攻撃は完全に防げるのか?

すべてのなりすまし攻撃を完全に防ぐことは、基本的なプロトコルの制限や人的要因のため、現実的にはまだ不可能ですが、組織は包括的な防御戦略によって劇的なリスク削減を達成することができます。2025年のデータによると、p=rejectの厳格なDMARCポリシーを導入することで、電子メールのなりすましは最大80%減少し、ネットワークセグメンテーションとAIを活用した検知により、ネットワークレイヤーのほとんどのなりすましを同程度の効果で特定し、ブロックすることができます。

課題は、多様ななりすましベクトルと攻撃手法の絶え間ない進化にある。DNSSECのような技術的コントロールはDNSキャッシュポイズニングを事実上排除することができ、STIR/SHAKENフレームワークは発信者番号偽装を減らすことができますが、新しい攻撃手法が絶えず出現しています。GPSスプーフィングは、認識と対策にもかかわらず、2021年から2024年にかけて220%増加しました。また、人的要因も重要な役割を果たします。完璧な技術的管理であっても、従業員が説得力のある偽装音声電話に応答することを防ぐことはできません。

現実的な目標は、リスクの排除よりもリスクの最小化である。組織は、認証プロトコル(SPF、DKIM、DMARC)、ネットワーク・コントロール(パケット・フィルタリング、ARPインスペクション)、振る舞い 分析、従業員トレーニング、インシデント対応能力など、複数のレイヤーを組み合わせた深層防御戦略を導入すべきである。この多層的なアプローチにより、1つの防御が失敗しても、他の防御が攻撃を検知 し、阻止することができます。定期的なテスト、更新、新たな脅威への適応により、長期にわたって有効性を維持する。成功の指標は、不可能な完全性を達成することよりも、成功した攻撃を減らし、侵害が発生した場合の影響を最小限に抑え、検知とレスポンス時間を改善することに重点を置くべきである。

なりすまし攻撃が疑われる場合はどうすればよいですか?

なりすまし攻撃が疑われる場合、被害を最小限にとどめ、捜査のための証拠を保全するため、迅速かつ協調的な対応が求められる。まず、横の動きやさらなる侵害を防ぐために、影響を受けたシステムをネットワークから切り離す。ただし、貴重なフォレンジック・データを含む揮発性メモリを破壊する可能性があるシステムの完全な電源ダウンは避ける。不審な電子メールのヘッダー、異常なネットワーク動作、予期せぬシステム動作など、観察されたすべてのことを記録し、可能であればスクリーンショットを撮る。

直ちにセキュリティチームまたはIT部門に通知し、文書化したすべての証拠と時系列情報を提供する。専任のセキュリティ担当者がいない場合は、マネージド・セキュリティ・サービス・プロバイダに連絡するか、インシデント対応会社への依頼を検討する。電子メールのなりすましについては、不審なメッセージを完全なヘッダ付きでセキュリティチームに転送し、電子メールプロバイダの不正使用システムに報告する。認証ログをチェックし、予期しない場所やデバイスからの異常なログイン試行や認証の成功を確認する。

外部通報により、なりすまし攻撃に対する集団的防御を強化する。金銭的被害が発生した場合は、FBIのIC3(インターネット犯罪苦情センター)に苦情を申し立て、取引の詳細と通信記録を提供する。電話のなりすましはFCCに、自分のドメインに影響するメールのなりすましは関連するISPや悪用防止組織に、GPSのなりすましは適切な航空当局や海事当局に報告する。多くの業界には、脅威情報を集約する情報共有分析センター(ISAC)があります。

インシデント発生後の対応は、防御の強化とインシデント対応手順の改善に重点を置く。攻撃が既存の制御をどのように迂回したかを検証し、必要な場合には追加の認証手段を導入し、インシデントの具体例を含むセキュリティ意識向上トレーニングを更新する。DMARCポリシーの厳格化、監視ツールの追加導入、その他の潜在的な脆弱性を特定するためのサードパーティセキュリティ評価の実施を検討する。

なりすましメールに対するDMARCの効果は?

DMARCは、適切に実装された場合、電子メールのなりすましに対して非常に効果的であることが証明されており、厳格なDMARCポリシーを使用している米国の組織では、以下のことが目撃されている。 フィッシング 成功率は、包括的な業界調査によると、2025年には68.8%から14.2%に激減しています。この成功率80%という劇的な減少は、DMARCがほとんどの電子メールベースのなりすまし攻撃の基盤であるドメインのなりすましを防ぐ力を持つことを示しています。しかし、DMARCの有効性は、実装の質とポリシーの実施レベルに依存します。

3つのDMARCポリシーレベルは、異なる保護レベルを提供します:p=noneはブロックせずに監視を提供し、p=quarantineは疑わしいメッセージをスパムフォルダに送信し、p=rejectは認証されていないメッセージを完全にブロックします。残念ながら、トップドメインの47.7%しかDMARCをどのレベルでも実装しておらず、508,269のドメインが実際になりすましを防止していないp=noneポリシーのために脆弱なままになっています。組織は、真の保護を達成するために、モニタリングからエンフォースメントに進まなければならない。

DMARCの有効性は、SPFおよびDKIM認証と、受信サーバーに対する明確な取り扱い指示を組み合わせたことに起因する。SPFは送信サーバーを検証し、DKIMは暗号署名によってメッセージの完全性を保証し、DMARCはこれらをアライメントチェックと報告メカニズムで結びつける。この多要素アプローチは、正当なインフラを侵害できない攻撃者にとって、なりすましを極めて困難にします。定期的なDMARCレポートにより、正当なメール送信元となりすましの試みの両方が可視化されるため、企業はポリシーを改善し、これまで知られていなかった送信元を特定することができます。

DMARCの有効率は高いが、限界がある。DMARCは直接的なドメインのなりすましを防止するだけで、そっくりドメインや表示名のなりすましは防止できない。DMARCは、適切なSPFとDKIMの実装を必要としますが、多くの企業は複雑なメールエコシステム全体でこれを維持するのに苦労しています。マーケティングプラットフォームのようなサードパーティの送信者は、認証を維持するために適切に設定する必要があります。とはいえ、DMARCは、特にユーザートレーニングや追加のセキュリティレイヤーと組み合わせることで、なりすましメールに対する唯一で最も効果的な技術的対策であることに変わりはありません。

なりすまし攻撃の標的になりやすい業界は?

金融サービスはなりすまし攻撃の矢面に立たされており、2024年から2025年にかけてのビジネスメール侵害試行の38%を経験し、送金プロセスから顧客とのコミュニケーションまで、あらゆるものを標的にした巧妙なキャンペーンが行われている。銀行はAIを活用したビッシング攻撃から特に大きなプレッシャーに直面しており、1件当たりの損失額の中央値は1,400ドル、1件当たりの最大額は2,500万ドルに達している。この分野の高額取引、複雑なベンダーとの関係、顧客の信頼要件は、なりすましを成功させる理想的な条件を作り出している。

医療機関は、貴重な患者データと多くの場合時代遅れのセキュリティ・インフラを背景に、2番目に狙われやすいセクターとなっている。1億人のアメリカ人に影響を与えたチェンジ・ヘルスケアの侵害は、このセクターの脆弱性を例証しており、医療提供者は同僚やベンダーになりすましたAI音声詐欺の試みにますます直面している。ヴァンダービルト大学医療センターがディープフェイク詐欺の試みについて公開警告を発したことは、こうした進化する脅威に対する意識の高まりを浮き彫りにしている。ライフクリティカルなシステム、HIPAAコンプライアンスの複雑さ、広範なレガシー・テクノロジーの組み合わせにより、医療機関は特になりすましキャンペーンの影響を受けやすくなっている。

サプライチェーンやロジスティクス企業は、攻撃者がこれらの相互接続されたネットワークを侵害することが連鎖的に影響を及ぼすことを認識しているため、エスカレートする脅威に直面しています。Pepcoグループの1,550万ユーロの損失は、なりすまし攻撃がいかにサプライチェーンの通信と支払いプロセスを悪用しているかを示しています。製造業、小売業、流通業の各企業は、なりすまし通信によるベンダーの電子メール侵害や請求書詐欺が増加していると報告しています。ジャスト・イン・タイムのオペレーションと複雑なパートナー・エコシステムに依存するこの業界では、攻撃者が合法的なビジネス・プロセスに入り込む機会が数多くあります。

テクノロジー企業は、優れたセキュリティ意識を持っているにもかかわらず、デジタルインフラにおける中心的な役割を担っているため、依然として魅力的な標的であり続けている。20のnpmパッケージが侵害され、毎週20億件のダウンロードに影響が出たことは、個々のメンテナに対するなりすまし攻撃がいかにエコシステム全体に影響を与え得るかを示している。ソフトウェア会社、クラウド・プロバイダー、テクノロジー・ベンダーは、自社の通信チャネルを侵害しようとする執拗な試みに直面しており、何千もの川下の顧客に影響を与える可能性がある。

GPS偽装は違法か?

GPSスプーフィングは、世界中のほとんどの司法管轄区において明確に違法であり、航空、海上、および地上交通システムにとって重要な安全性に関わるため、違反には厳しい罰則が科せられます。米国では、連邦通信委員会が通信法に基づき、GPS妨害およびスプーフィング機器の製造、輸入、販売、使用を明確に禁止しており、違反した場合、1件につき最高112,500ドルの罰金が科されるほか、刑事訴追により懲役刑が科される可能性もあります。

国際航空および海事規制は、GPSスプーフィングを重大な安全違反として扱っています。国際民間航空機関(ICAO)は意図的なGPS干渉を航空安全への脅威として分類し、国際海事機関は海上人命安全条約(SOLAS)の違反とみなしています。FAAは2024年2月にGPSスプーフィングの脅威について具体的な安全警告を発表し、意図的干渉の犯罪性を強調しています。各国は、これらの国際機関を通じて定期的に連携し、商業輸送に影響を及ぼすGPSスプーフィング事件の追跡と訴追を行っています。

明らかに違法であるにもかかわらず、GPSスプーフィング事件は2021年から2024年にかけて220%増加し、2024年8月までに毎日1,100便以上のフライトに影響を与えた。バルト海地域だけでも、2023年8月から2024年4月までの間に46,000件のGPS妨害事件が発生しており、その多くは、紛争地域から活動する国家活動家に起因しています。攻撃が外国の領土から発生した場合、個人の訴追は困難ですが、影響を受けた国は、脅威への対処のため、検知システムの導入や外交的圧力をますます強めています。

合法的なGPSのテストと研究には、信号強度、地理的範囲、および通知要件に関する厳格な管理とともに、関連当局からの特定の承認が必要です。緊急対応要員や軍隊は、特定の状況下でGPSを拒否することができますが、民間のGPSスプーフィングは、意図の有無にかかわらず、依然として違法です。GPSスプーフィングに遭遇した組織は、航空当局(米国ではFAA)、船舶への影響については海事当局、調査および訴追の可能性については法執行機関に、直ちにインシデントを報告する必要があります。

AIはどのようになりすましを検知 のか?

人工知能は、高度な機械学習モデルにより、高度な5Gネットワーク・スプーフィング攻撃を80%の精度で検知することに成功しました。AIシステムは毎月何十億ものイベントを処理し、人間のアナリストがリアルタイムでは決して検知 ような微妙な振る舞い パターンや異常を特定します。双方向LSTM(Long Short-Term Memory)ネットワークは、なりすましの試みを示すネットワークトラフィックの時間的パターンを認識することに優れており、ディープラーニングと従来のNaive Bayes分類器を組み合わせたハイブリッドアプローチは、多様な攻撃ベクトルにわたってロバストな検出を提供します。

なりすまし検知におけるAIの威力は、振る舞い ベースラインを確立し、偽装されたIDを示唆する逸脱を特定する能力に由来する。機械学習モデルは、メール送信パターン、ネットワーク・トラフィック・フロー、ユーザー行動シーケンス、コミュニケーション・メタデータなど、無数の要素を同時に分析する。エグゼクティブの電子メール・アカウントが突然異なる言語パターンでメッセージを送信したり、ネットワーク・トラフィックがARPスプーフィングと一致する微妙なタイミングの異常を示したりした場合、AIシステムは人間のチームが対応するよりも早くこれらの指標にフラグを立てます。検知 された自然言語処理能力 フィッシング は、なりすましの送信者情報を使用する試みを検出し、AIが生成したメッセージでさえも言語的な矛盾を特定します。

最新のAI搭載プラットフォームは、手動でルールを更新することなく、継続的に学習し、新しいスプーフィング手法に適応します。攻撃者が手法を進化させても、機械学習モデルはグローバルな脅威インテリジェンスネットワークで観測されたパターンに基づいて検出パラメータを自動的に調整します。この適応能力は、スプーフィング手法が繰り返されるたびに変化するポリモーフィック攻撃に対して非常に重要です。統合された学習アプローチにより、組織は機密データを共有することなく集合的インテリジェンスの恩恵を受けることができ、全員の検知率が向上します。

AIは検知だけでなく、なりすまし攻撃が完全に実行される前にそれを予測する予測機能を提供します。偵察活動、認証の失敗、グローバルな脅威指標との相関関係を分析することで、AIシステムは差し迫ったなりすましキャンペーンを早期に警告します。このプロアクティブなアプローチにより、セキュリティチームは防御を強化し、潜在的なターゲットに警告を発し、攻撃が被害をもたらす前にインシデント対応手順を準備することができる。AIが生成するコンテンツによってなりすましの手法がより巧妙になるにつれ、AIを活用した防御は、攻撃者と同等のセキュリティを維持するための唯一のスケーラブルなアプローチとなります。

IPアドレススなりすまし攻撃には何が含まれますか?

IPアドレスなりすまし攻撃は、ネットワークパケット内の送信元IPアドレスを偽装し、トラフィックが信頼できるシステムから発信されたかのように見せかける攻撃です。攻撃者はIPスプーフィングを利用して、真の所在地を隠したり、アクセス制御を回避したり、リフレクション攻撃によって分散型サービス拒否(DDoS)攻撃を増幅させたりします。IPプロトコルはパケットの送信元を認証しないため、追加の検査や振る舞い分析が適用されない限り、スプーフィングされたトラフィックは検知されずにネットワークを通過する可能性があります。