ボットネットとは?攻撃者がマルウェアを悪用する方法 マルウェア

主な洞察

- ミライは2025年においても最も活発なIoTボットネットの一つであり続けている(カスペルスキー)

- Mirai派生型IoTボットネットの稼働ボット数が1日あたり4万台を突破(Foresiet)

- IoTボットネットが31Tbpsを超える記録的DDoS攻撃を実行(Tom’s Hardware)

デバイスがボットネットの一部となると、攻撃者( ボットハーダー)によって遠隔操作される可能性があります。ボットハーダーは、DDoS攻撃の実行、認証情報の窃取、マルウェアの拡散などの命令を発行します。 マルウェア — 多くの場合、所有者の知らないうちに。これらのネットワークは数百台から数百万台もの感染デバイスで構成され、サイバー犯罪者は最小限の労力で攻撃規模を拡大できる。

ボット vs. ボットネット vs. ゾンビコンピュータ

ボットとは、悪意のあるソフトウェアに感染し遠隔操作を可能にする単一のデバイスである。ボットネットとは、攻撃者(しばしばボットハーダーまたはボットマスターと呼ばれる)の制御下で連携して動作する、こうした感染デバイスの協調ネットワークである。

ゾンビコンピュータ( ゾンビデバイスとも呼ばれる) とは、通常は所有者の認識なしに、積極的にコマンドを受信し悪意のある行動を実行するボットを指す。実際には、現代のボットネットの大半は、パーソナルコンピュータ、サーバー、モバイルデバイス、モノのインターネット(IoT)システムが混在している。

現代のネットワークにおいて、ボットネットはどのように機能するのか?

ボットネットは、日常的なデバイスを遠隔操作可能なツールに変え、協調して動作させることで機能する。個々のボット自体はほとんど活動を生じないが、何千、何百万もの感染システムが集合的に行動することで、攻撃者は大規模な攻撃を効率的かつ静かに実行できる。

ボットネットは、大規模な低信号活動を協調させることでサイバーレジリエンスをテストする。 AI主導 プラットフォームは、検知 協調を検知 攻撃を早期に阻止することで、 チームのサイバーレジリエンスを支援する。

ボットネットは、感染、コマンド&コントロール、悪用の 3段階のライフサイクルをたどります。

1.感染:デバイスがボットになるメカニズム

サイバー犯罪者は、システムを侵害し、ボットネットを拡大するために様々なテクニックを使用します:

- フィッシング – 悪意のある添付ファイルやリンクがボットネットをインストールする マルウェア.

- ソフトウェア脆弱性の悪用- ハッカーは、パッチが適用されていないオペレーティング・システム、アプリケーション、IoTデバイスを狙います。

- ドライブバイダウンロード– マルウェア は、ユーザーが感染したウェブサイトを訪問した際にインストールされます。

- ブルートフォース攻撃- 自動化されたツールが脆弱なパスワードを推測し、システムにアクセスする。

一度侵害されると、デバイスが直ちに感染の兆候を示すことは稀である。ボットネット マルウェア は静かに潜伏し続けるよう設計されており、時間の経過とともに追加コンポーネントをインストールすることが多い。企業環境では、単一の感染したエンドポイントが、認証情報の収集や横方向の移動の起点となり、ボットネットの拡大を加速させることもある。

2.Command and Control (C2)システム

コマンドアンドコントロールは、孤立した感染を協調的なボットネットへと変える仕組みである。C2インフラを通じて、攻撃者は指示を発行し、更新を マルウェアをアップデートし、盗んだデータを大規模に回収できる。通信が暗号化されていても、C2活動はネットワークトラフィックで目立つパターンを示すことが多い。

感染後、ボットはコマンド・アンド・コントロール(C2)サーバーに接続し、攻撃者はそこでコマンドを発行し、窃取したデータを収集します。主なC2構造は以下の2つです:

- クライアント・サーバー・モデル- ボットは集中管理されたC2サーバーに接続するため、管理は効率的だが、妨害工作には弱い。

- ピアツーピア(P2P)モデル- ボットは中央のサーバーではなく、ボット同士で通信を行うため、ボットネットを破壊することが難しくなります。

防御の観点から見ると、ボットネットのC2通信は、繰り返し発生するアウトバウンド接続、異常なDNS動作、または環境内の他のデバイスがほとんど接続しない宛先との通信として現れることが多い。これらのパターンは、通常は外部接続を開始すべきでないシステムから発信されている場合に特に顕著である。

3.悪用:攻撃者がボットネットを利用する方法

ボットネットはいったん確立されると、さまざまなサイバー犯罪活動に利用される:

- DDoS攻撃- トラフィックでウェブサイトやネットワークに過負荷をかけ、停止させる。

- クレデンシャル盗難- キー入力をログに記録したり、金融詐欺のために保存されたパスワードを盗んだりすること。

- クリプトジャッキング- 感染したデバイスを使用して、所有者の同意なしに暗号通貨を採掘する。

- クリック詐欺- 偽の広告クリックを発生させ、広告主から収益を盗む。

- スパムとフィッシング - 大量送信 フィッシング 感染拡大のためのメール送信

ボットネットの種類

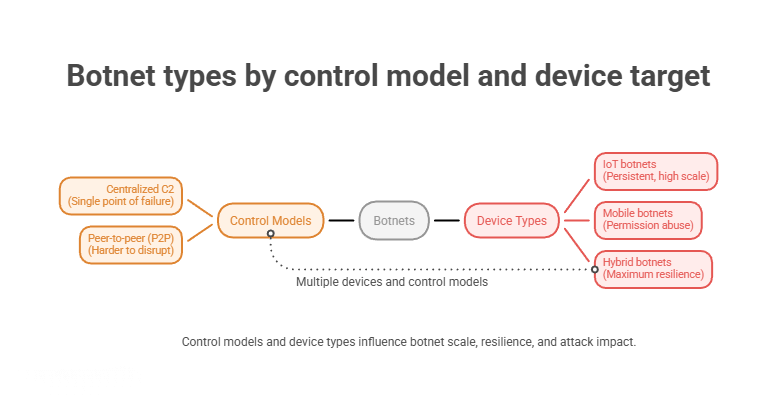

ボットネットは、その制御方法と標的とするデバイスによって一般的に分類される。これらの差異は、ボットネットの拡張性、妨害に対する耐性、そして実行に適した攻撃の種類に直接影響を及ぼす。

一部のボットネットは集中型コマンドアンドコントロールを採用しており、感染デバイスは単一のサーバーに接続して指示を受け取る。このモデルは効率的だが脆弱であり、制御インフラを妨害すればボットネットを大幅に弱体化または無力化できる。

→ Vectra 、現代のボットネットが使用する隠蔽チャネルを特定することで、暗号化されたC2トラフィックを検出する仕組みをご覧ください。

他のボットネットはピアツーピア制御を採用しており、感染デバイス同士が相互にコマンドを中継できる。単一障害点を排除することで、P2Pボットネットは妨害されにくく、より長く存続し得る。

ボットネットに組み込まれるデバイスの種類は、その挙動と影響をさらに形作る。IoTボットネットは、強固な認証や定期的なパッチ適用が欠如したルーター、カメラ、組み込みシステムを標的とする傾向がある。モバイルボットネットは悪意のあるアプリや悪用された権限を通じて拡散する。ハイブリッドボットネットは、規模、冗長性、生存性を最大化するため、複数の制御モデルとデバイス種類を組み合わせる。

これらの設計上の選択は抽象的なものではない。それらはボットネットがどのような目的で使用されるか、どれほど大規模に成長し得るか、そして分散型サービス拒否攻撃のような特定の攻撃手法がなぜこれほど阻止が困難なままであるかを決定づける。

ボットネットによるDDoS攻撃

ボットネットDDoS攻撃は、多数の侵害されたデバイスを利用して標的をトラフィックで圧倒し、帯域幅、計算リソース、またはアプリケーション容量を枯渇させる。個々のボットが生成するトラフィックはわずかな場合もあるが、集合的に大規模なサービス妨害を引き起こす。

ボットネットによるDDoS攻撃は、トラフィックが実際のIPアドレスを持つ正当なデバイスから発信されることが多いため、対策が困難である。この特性により単純なIPブロックは無効となる。現代の攻撃では、大量のトラフィックによる洪水攻撃とアプリケーション層のリクエストが頻繁に組み合わされ、防御側がトラフィックのフィルタリングを試みるにつれて攻撃者が適応することを可能にしている。

これらの攻撃は、協調性ではなく マルウェア 実行に依存しているため、早期検知は単一デバイスの動作ではなく、ネットワーク全体における異常なトラフィックパターンの特定に依存します。

→現代のネットワークにおけるサービス拒否(DoS)攻撃の検知方法について学びましょう。

IoTボットネット

IoTボットネットは、ルーター、カメラ、センサー、その他の組み込みシステムなど、侵害されたモノのインターネット(IoT)デバイスから形成される。これらのデバイスは、強力な認証が欠如していることが多く、更新頻度が低く、常にオンライン状態を維持しているため、魅力的な標的となる。

多くのデバイスはデフォルトの認証情報や公開サービスで展開されるため、自動化されたスキャンや感染が可能となる。一度侵害されると、これらのシステムは長期間にわたりボットネットの一部として残存する可能性がある。

IoTボットネットは一般的にDDoS攻撃に使用されますが、スキャン、トラフィックのプロキシ化、またはマルウェアの配布を支援することも可能です。 マルウェアの配布にも利用される。その持続性と規模ゆえに、根絶が特に困難である。

ミライボットネットとは何か、そしてIoTボットネットはどのように拡大するのか?

ミライボットネットは最も有名なIoTボットネットの一つであり、攻撃者が不安全な組み込みデバイスを大規模に悪用する手法を確立するのに貢献した。ミライは主にルーター、カメラ、その他のIoTシステムを標的とし、公開されているサービスをスキャンし、デフォルトまたはハードコードされた認証情報を使用してログインした。

感染したデバイスは中央集権的なコマンドアンドコントロール基盤に登録され、著名な標的に対する大規模なDDoS攻撃を仕掛けるために利用された。Miraiは、低電力デバイスであっても協調すれば重大な影響を生み出せることを実証した。

ミライは2025年においても最も活発なIoTボットネット脅威の一つであり、脆弱な認証情報やパッチ未適用のファームウェアを悪用して多数の感染デバイスを協調させている。最近の調査では、ミライを起源とする亜種が1日あたり4万台以上のアクティブボットを擁していることが判明し、持続的な進化と継続的な悪用が浮き彫りとなっている。

Aisuru/Kimwolfのような大規模なIoTボットネットは、31Tbpsを超える記録的なDDoS攻撃を可能にし、侵害されたデバイスがトラフィックベースの大規模な混乱に悪用される実態を示している。

ボットネットのライフサイクル:作成から削除まで

ボットネットは一夜にして出現するものではなく、成長し、運用され、時には駆除の試みから逃れられるようなライフサイクルをたどります。

1.創造と展開

- サイバー犯罪者はボットネットを開発または購入する マルウェア をダークウェブのマーケットプレイスで開発または購入する。

- マルウェア マルウェア は埋め込まれている フィッシング メール、悪意のある広告、またはエクスプロイトキットに埋め込まれています。

2.採用と成長

- ユーザーは知らずにダウンロードする マルウェアを無意識にダウンロードし、デバイスをボットに変えてしまう。

- ボットネットは、worm 自己増殖型の複製技術によって広がっていく。

3.搾取と収益化

- 攻撃者は感染したデバイスをDDoS攻撃 、スパムキャンペーン、 データ窃取、クリプトジャッキングに利用します。

- 一部のボットネットは、ボットネット・アズ・ア・サービス(BaaS)として貸し出され、利益を得ている。

4.発見と法執行機関の対応

- セキュリティ研究者と法執行機関は、C2サーバー、ボット活動、マルウェア を追跡する。

- コマンドチャネルをブロックすることで、ボットネットの運用を妨害しようとする。

5.テイクダウンの試みと復活

- 当局はボットネットのインフラとドメインを押収し、攻撃者のコントロールを遮断する。

- サイバー犯罪者は新たなインフラとマルウェア を用いて、ボットネットを迅速に再構築する。

ボットネットは、検知を回避し、新たな脆弱性を悪用するために進化している。

ボットネットが発見されない方法高度な回避テクニック

最新のボットネットは、セキュリティ・ツールから見えないようにするために、洗練されたテクニックを使っている。このような技術により、ボットネットの検知 除去が難しくなっている。

1.暗号化と難読化

- ボットネットは、セキュリティ・ツールからトラフィックを隠すためにC2通信を暗号化する。

- ドメイン・フラキシングを使用し、C2サーバーのロケーションを迅速に変更するものもある。

2. ファイルレス マルウェア

- ボットネットの中には、ウイルス対策プログラムが検知するためのファイルをディスク上に残さず、完全にメモリ上で動作するものもある。

3.高速フラックスネットワーク

- ボットは頻繁にIPアドレスを変更するため、セキュリティチームがC2トラフィックをブロックするのは難しい。

4.眠れるボットネット

- ボットの中には、起動する前に長期間休眠状態になり、検知を回避するものもある。

5.ピアツーピア(P2P)通信

- 分散型ボットネットは単一のC2サーバーの使用を避けるため、テイクダウンが非常に難しくなる。

このような回避技術により、ボットネットはサイバーセキュリティの持続的な脅威となっている。

ボットネットトラフィック:防御側が注目する点

ボットネットの活動は、個々のエンドポイントレベルではほとんど目立たない。代わりに、文脈で観察されない限り通常のトラフィックに溶け込む、小さな反復的な行動として現れる。

一般的なシグナルの一つはビーコンングであり、エンドポイントが一定間隔で繰り返しアウトバウンド接続を確立する行為を指す。これらの接続先は、環境内の他の部分では見られない宛先であることが多い。異常なDNS動作も別の指標となり、攻撃者がインフラをローテーションさせる際に発生する、繰り返されるルックアップ失敗やドメインの急激な変更などが含まれる。

エンドポイントの挙動も重要である。外部接続を突然開始したり、異常なCPUリソースを消費したり、役割と矛盾するアウトバウンドトラフィックを生成するデバイスは、ボットネットへの参加を示唆している可能性がある。これらのエンドポイントの兆候がネットワークパターンと一致する場合、協調的なボットネット活動の強力な証拠となる。

ボットネットに対するエンドポイント検知とネットワーク検知

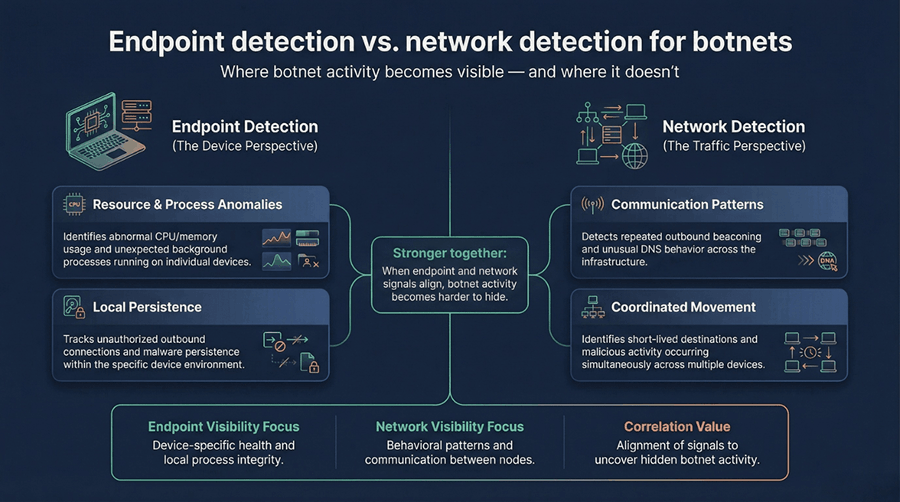

ボットネット活動はエンドポイント層とネットワーク層の両方で表面化するが、それぞれが異なる側面を示す。エンドポイントの兆候は局所的な影響を示すことが多い一方、ネットワークの兆候は連携と規模を明らかにする。

エンドポイントレベルでは、ボットネット感染は異常なリソース使用、予期せぬバックグラウンドプロセス、またはデバイスから開始された不正なアウトバウンド接続として現れる可能性があります。これらの指標は侵害を示唆する可能性がありますが、単独で見ると微妙な場合もあります。

ネットワークレベルでは、ボットネットは集団的な行動としてより見つけやすくなる。繰り返されるアウトバウンド接続、異常なDNS活動、また稀なまたは短命な宛先との通信は、協調的な制御を明らかにする可能性がある。エンドポイントとネットワークのシグナルが一致する場合、防御側はデバイスが単発の異常ではなくボットネットに参加していると確信できる。

あなたのデバイスがボットネットの一部であるかどうかを識別する方法

多くのユーザーは、自分のデバイスが感染していることに気づいていない。ここでは、最も注意すべき兆候を紹介する:

1.異常なネットワーク活動

- 送信データトラフィックが予想外に急増した場合、デバイスがC2サーバーと通信している可能性があります。

2.デバイスのパフォーマンスの低下

- お使いのコンピューター、電話、IoTデバイスが理由もなく動作が鈍い場合、クリプトジャッキングのような隠れたボットネット操作が実行されている可能性があります。

3.ウェブサイトの頻繁なキャプチャ

- ブラウジング中に常にキャプチャが表示される場合、あなたのIPは疑わしいボットネット活動のフラグが立っている可能性があります。

4.予期せぬ送信メールやメッセージ

- ボットネットがあなたのデバイスを使って、スパムやフィッシング 送信している可能性があります。

5.疑わしいIPへの接続

- ファイアウォールやネットワーク監視ツールが、既知のボットネット関連ドメインへの接続を 検知 可能性があります。

ボットハーダーがマルウェアを制御する方法 マルウェア

ボットハーダーとは、ボットネットを管理するサイバー犯罪者のことで、ボットネットの運用と利益を確保しつつ、検知を回避する。

Command and Control メカニズム

ボットハーダーは、C2インフラを通じてコントロールを維持する:

- 感染したボットに攻撃コマンドを送信する。

- 配布 マルウェア 更新を配布し、機能を強化します。

- 盗まれたデータを収集し、犯罪ネットワークに中継する。

検知を避けるため、多くのボットネットは、暗号化、ドメインフラックス(ドメインの迅速な変更)、ファストフラックスDNSのテクニックを使用して、C2インフラを隠しています。

回避と持続のテクニック

ボットハーダーの人たちは、操業を継続させるために、次のような高度な方法を用いている:

- ポリモーフィックマルウェア– ウイルス対策ソフトの検知を回避するため、絶えずコードを変更する。

- 暗号化されたC2通信- セキュリティツールを回避するためのコマンドのマスキング。

- P2Pネットワーク- 感染した複数のマシンに制御を分散させることで、集中的なテイクダウンを防ぎます。

ボットネット・アズ・ア・サービスとは何か、そして攻撃者はそれをどのように利用するのか?

ボットネット・アズ・ア・サービス(BaaS)は、サイバー犯罪者が独自のボットネットを構築・維持する代わりに、感染したエンドポイントへのアクセス権をレンタルできるようにする。購入者はボットネットの容量に対して支払い、DDoS攻撃の実行、スパムの配布、認証情報の収集、または追加のマルウェア配信を行うことができる。 マルウェアを配布するためにボットネットの容量を購入できます。

このモデルは参入障壁を下げ、攻撃量を増加させます。レンタルボットネットは迅速に立ち上げられ、同様に素早く廃棄できるため、防御側はインフラストラクチャとマルウェアの頻繁な入れ替わりを目にするケースが多くなります。 マルウェア の変種を頻繁に目にする。キャンペーンが妨害された場合でも、感染したエンドポイントや盗まれた認証情報により、新たなオペレーターが将来の攻撃で同じデバイスを再利用できる可能性がある。

AIボットネットと自動化:真実と誤解

「AIボットネット」の検索は、新たなカテゴリーというより、自動化への懸念の高まりを反映していることが多い。 マルウェア。ほとんどのボットネットは既に、脆弱性のスキャン、感染の拡散、大規模な攻撃の実行といったプロセスを自動化している。

変化しているのは効率性だ。攻撃者は標的とするデバイス選定、ボット起動タイミング、インフラローテーションによる妨害回避といった判断を自動化する傾向が強まっている。一方、防御側は振る舞い 支援型検知を活用し、通常の活動に紛れ込む微妙なボットネットのパターンを特定している。

実際には、課題は人工知能そのものではなく、速度と規模にある。ボットネットはより高速に動き、より頻繁に変化するため、エンドポイント、ネットワーク、クラウド環境全体での可視性と相関分析がこれまで以上に重要となっている。

Vectra 、大規模な組織的な侵害を示す自動化された行動を特定することで、ボットネット活動をどのように検知するかをご覧ください。

攻撃者がボットネットから利益を得る方法

ボットネットはいくつかの方法で収益を上げている:

- アクセスの販売(「ボットネット・アズ・ア・サービス」)- サイバー犯罪者に感染したデバイスをレンタルする。

- ランサムウェアの展開- 被害者のファイルを暗号化して支払いを要求

- 金融詐欺- 銀行取引認証情報を盗み、不正な取引を実行する。

- 暗号通貨のマイニング- 感染したデバイスを使用して、攻撃者のために暗号通貨を生成する。

アクティブなボットネット

一部のボットネットは解体されましたが、多くのボットネットは進化を続け、今日も脅威となっています。最近の例としては、以下が挙げられる:

Dridex - 永続的バンキング型トロイの木馬

Dridexはフィッシング 拡散し、金融詐欺、クレデンシャルの窃盗、ランサムウェアの展開に使用されます。継続的に適応するため、検知 削除が困難です。

Emotet – 強靭な マルウェア 配布者

エモテットは、最も高度マルウェア ボットネットの一つであり、ランサムウェアや認証情報窃取型マルウェアを拡散させる。摘発の試みにもかかわらず、改良された機能で頻繁に再出現する。

IoTをリードするボットネット「Mirai

Miraiは、脆弱なパスワードを持つIoTデバイスに感染し、それらを大規模なDDoS攻撃のツールに変える。多数の亜種がルーター、カメラ、スマートホームデバイスを標的にし続けている。

ゴリラ - クラウドとIoTの新たな脅威

Gorillaは最近確認されたボットネットで、クラウドベースのインフラとIoTデバイスを中心に、世界中で数十万のDDoS攻撃コマンドを展開している。

ネカース - 眠っているが危険な脅威

ネカースは、スパムキャンペーン、金融詐欺、マルウェア 利用されるモジュール式のボットネットである。銀行トロイの木馬であるドリデックス やランサムウェアのロッキーとの関連性が確認されている。近年では比較的活動が沈静化しているが、再浮上する可能性がある。

マンティス - 次世代のDDoSボットネット

2022年に初めて発見されたMantisは、これまでのボットネットよりも少ない感染マシンで記録的なDDoS攻撃を仕掛けることができる非常に効率的なボットネットです。高度な技術を駆使して攻撃トラフィックを増幅させるため、企業やクラウドインフラにとって大きな脅威となっています。

注目すべき無効化ボットネット

不活発ながら、以下のボットネットが現代のサイバー脅威を形成した:

- ZeuS (Zbot)-数百万ドル規模の金融詐欺に関与するバンキング型トロイの木馬

- GameOver Zeus- ZeuSの回復力のある分散型バージョン

- Cutwail-数十億通の詐欺メールを送信したスパムボットネット

- ストーム- 最初のダークウェブ・レンタルボットネットのひとつ

- ZeroAccess-クリック詐欺とクリプトジャッキングに使用されるボットネット

- 3ve- 広告主に数百万ドルの損害を与えた高度な広告詐欺ボットネット

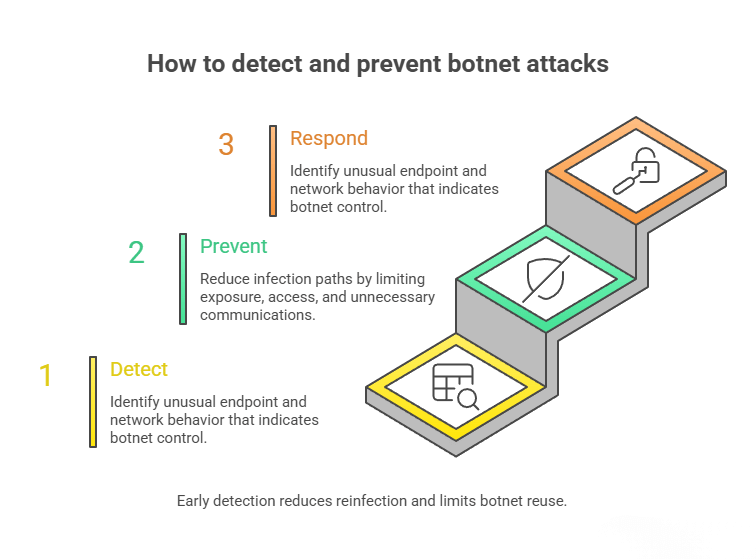

ボットネット攻撃の検知 防御方法

ボットネット攻撃の検知と防止には、デバイスの動作とネットワーク活動の両方に対する可視性が必要です。ボットネットは静かに動作するよう設計されているため、早期検知はしばしば、単独では意味を持たない小さな異常を特定し、それらを総合的に分析することで初めて有効な手がかりとなります。

ボットネットのインフラは頻繁に変化するため、静的なブロックリストのみに依存した対策は避けるべきです。振る舞い 脅威インテリジェンスを活用することで、新たなコマンドアンドコントロールのパターンを特定でき、セキュリティチームはボットネット活動がより大規模な攻撃や二次的な侵害に発展する前に阻止することが可能となります。

ボットネット活動の防止と対応には、明確かつ実践的な手順が必要です:

- ソフトウェアの更新- オペレーティング・システム、アプリケーション、IoTデバイスに定期的にパッチを当てる。

- 多要素認証(MFA)を使用する- クレデンシャル・スタッフィング攻撃を防ぐ。

- ネットワーク・セグメンテーションの導入- 感染したシステムが横方向に通信できないようにする。

- 脅威インテリジェンスフィードの監視- 既知のボットネットドメインをブロックします。

- AIを活用したセキュリティの導入- 行動ベースの検知を利用してボットネットの活動を発見する。

ボットネット感染を除去する方法

デバイスがボットネットの一部である可能性がある場合、優先すべきは即時的なクリーンアップではなく、封じ込めと検証です。ボットネット感染が持続する原因は、システムがコマンドアンドコントロールインフラストラクチャに接続されたままになることや、攻撃者が盗まれた認証情報を通じてアクセスを維持し続けることにあることが多いのです。

ボットネットが検出された場合

- 感染したシステムを隔離する- 拡散を防ぐため、ネットワークから切断する。

- C2通信のブロック- ボットネット・サーバーへのアウトバウンド接続を防止します。

- 高度な脅威検知を活用–AI主導 特定し排除できます マルウェア.

- 危殆化したクレデンシャルをリセットする - パスワードを変更し、セキュリ ティポリシーを実施する。

ボットネット活動を早期に対処することで、再感染を防止し、侵害されたエンドポイントが将来の攻撃キャンペーンで再利用されるリスクを低減できます。

Vectra 実際の攻撃をどのように検知するかをご覧ください 侵害が発生する前に攻撃者の行動を特定する仕組みを、インタラクティブなツアーで体験してください。

関連するサイバーセキュリティの基礎

よくあるご質問(FAQ)

ボットネットとは何か?

ボットネットとは、インターネットに接続されたデバイスがマルウェアに感染したネットワークである。 マルウェアに感染したインターネット接続デバイスのネットワークであり、遠隔の攻撃者がそれらを制御できるようにします。これらの侵害されたデバイスは「ボット」と呼ばれ、コンピュータ、モバイルデバイス、IoTデバイスなどが含まれます。

ボットネットはどのように拡散するのか?

ボットネットは以下のような様々な方法で拡散します。 フィッシング 電子メール、ソフトウェアやデバイスの脆弱性の悪用、ドライブ・バイ・ダウンロード、悪意のあるウェブサイトの利用など、さまざまな方法で拡散します。デバイスが侵害されると、そのデバイスを使用して他のデバイスを感染させ、ボットネットを拡大することができます。

サイバー犯罪者によるボットネットの一般的な利用方法とは?

一般的な使用方法としては、ウェブサイトやネットワークを圧倒してダウンさせるDDoS攻撃の開始、スパムメールの配信、クリック詐欺キャンペーンの実行、個人情報や財務情報の窃盗、ランサムウェアの展開などがある。

組織はボットネットの存在をどのように検知 できるのか?

検出方法には、ネットワーク・トラフィックを監視して異常なアクティビティがないか調べたり、ログを分析して侵害の兆候を探ったり、侵入検知システム(IDS)を採用したり、ウイルス対策やマルウェア対策ソリューションを使って悪意のあるソフトウェアを特定したりすることが含まれる。

ボットネット感染を防ぐには、どのような戦略が有効か?

効果的な予防策には、以下のようなものがある:ファイアウォール、ウイルス対策プログラム、電子メールフィルターなどの強固なセキュリティ対策を導入すること。ソフトウェアやオペレーティング・システムを定期的に更新し、パッチを適用して脆弱性を解消する。のリスクについて従業員を教育する。 フィッシング や悪意のあるダウンロードのリスクについて従業員を教育する。感染拡大を抑えるためにネットワークをセグメント化する。ネットワーク振る舞い 分析による異常の検知

ボット、ボットネット、ゾンビコンピュータの違いは何ですか?

ボットとは、マルウェアに感染した単一のデバイスである。 マルウェア マルウェアに感染した単一のデバイスであり、遠隔操作が可能となる。ボットネットとは、攻撃者(しばしばボットハーダーと呼ばれる)の制御下で連携して動作する、多数の感染デバイスの協調ネットワークである。ゾンビコンピュータ とは、所有者の認識なしに積極的にコマンドを受信し、悪意のある行動を実行しているボットを指す 。実際には、現代のボットネットにはコンピュータ、サーバー、モバイルデバイス、IoTシステムが混在していることが多い。

ネットワーク上でボットネットのトラフィックはどのように見えるのか?

ボットネットのトラフィックは、通常、大規模な急増ではなく、小規模で反復的な行動として現れます。一般的な指標には、定期的なアウトバウンド「ビーコン」接続、異常なDNS活動、および環境内の他のデバイスがほとんど接続しない宛先との通信が含まれます。ボットネットのトラフィックは暗号化され、低容量であることが多いため、通常の活動に紛れ込む可能性があります。これらのネットワークパターンをエンドポイントの行動と相関させることで、ボットネットの活動と良性の異常を区別するのに役立ちます。

ボットネットはコマンドアンドコントロール(C2)サーバーとどのように通信するのか?

ボットネットは、指示の受信や更新のためにコマンドアンドコントロール(C2)インフラストラクチャと通信する マルウェア、盗んだデータを送信します。この通信には、集中型サーバー、ピアツーピアネットワーク、またはハイブリッドモデルが使用される場合があります。検出を回避するため、攻撃者はC2トラフィックを暗号化し、ドメインやインフラを頻繁にローテーションさせることが多いです。それでも、C2活動は繰り返し行われるアウトバウンド接続、異常なDNSルックアップ、短命または珍しい宛先へのトラフィックなど、認識可能なパターンに従うことがよくあります。

ボットネット・アズ・ア・サービス(BaaS)とは何か?

ボットネット・アズ・ア・サービス(BaaS)とは、サイバー犯罪者が独自のボットネットを構築する代わりに、感染したデバイスへのアクセス権をレンタルするモデルである。購入者はレンタルしたボットネットを利用して、DDoS攻撃を仕掛けたり、スパムを配布したり、認証情報を収集したり、マルウェアを配信したりできる。 マルウェアを配布するためにレンタルしたボットネットを利用できます。このモデルではボットネットを迅速に再利用または転用できるため、参入障壁が低下し攻撃規模が増大します。ボットネットが停止された後も、感染したエンドポイントは新たな運営者によって再利用される可能性があります。

デバイスがボットネットの一部である兆候は何ですか?

デバイスがボットネットの一部である可能性を示す兆候には、原因不明の動作遅延、異常なCPUまたはネットワーク使用量、予期せぬバックグラウンドプロセスが含まれます。ネットワーク上では、繰り返されるアウトバウンド接続、異常なDNS動作、または不審な宛先との通信が指標となる場合があります。侵害されたデバイスは、スパム送信や認証情報の悪用によるアカウントロックアウトを引き起こすこともあります。単一の兆候だけでは感染を確定できませんが、複数の関連する兆候がボットネット活動を強く示唆します。