突然の公開声明で、Scattered Spider、Lapsus$、ShinyHunters、および Com エコシステムの一部として活動してきた他のメンバーが「闇に消える」と宣言しました。最後の声明では、自らの目的は達成されたと強調し、一部は匿名に戻り、他のメンバーは「沈黙のうちに、あなたが日常的に使うシステムを研究し、改善し続ける」と述べています。

しかし、この発表は劇的な幕引きの演出に過ぎず、防御側が安心する理由にはなりません。むしろ、これは終わりではなく新たな転換点です。同グループが「ID の武器化」「SaaS プラットフォームの悪用」「公開を通じた恐喝」を駆使してきた事実は、サイバー犯罪の形を根本から変えてしまいました。

SOCチームにとって、これは物語の終わりではなく、データ窃盗が脅威となる前に、侵害の微妙な兆候を検知することに集中し続けるよう促すものである。

The Com 内部:クルーのエコシステム

Scattered Lapsus$ Hunters を理解するには、The Comを理解する必要があります。The Com(Community の略)は単一のハッカーグループではなく、世界中に数千人のメンバーを持つサイバー犯罪エコシステムです。派閥は絶えず現れ、融合し、リブランドされます。Scattered Spider、Lapsus$、ShinyHunters はその中でも目立つ存在に過ぎず、多くはまだ発見されていません。

起源と進化

The Com の起源は 2010 年代後半、ティーンエイジャーがInstagram アカウントの乗っ取った事例にさかのぼります。短い ID を転売するために始まった活動は、やがてSIM スワップに進化。通信会社の従業員を買収または欺き、電話番号を転送させ、SMS ベースの多要素認証を突破。これによりメール、クラウド、暗号資産ウォレットにアクセスできるようになり、 被害者の一人は 2,000 万ドル以上 を失いました。

2018 年には法執行により逮捕者が出て、翌年には数百万ドル規模の窃取で有罪判決を受けたメンバーもいました。しかしネットワークは粘り強く生き残り、SMS フィッシング、SaaS 悪用、恐喝、スワッティングへと拡大しました。

The Com の危険性はその規模、適応力、若さにあります。メンバーは流動的で、手口は嫌がらせから高度な侵入まで多様。多くはデジタルネイティブで、ネットワーク侵入を「単なるオンライン活動」と捉えています。常に再生する生きた生態系であり、1つのクルーが倒れても、他のクルーがすぐに立ち上がるのです。

主要派閥

The Com は分散的ですが、防御側がよく知る手口を作り上げた 3 派閥が存在します。

- Scattered Spider :大規模なソーシャルエンジニアリングに特化しており、フィッシング詐欺、ITヘルプデスクへのなりすまし、SIMスワップといった手法を駆使して認証情報を乗っ取る手口を巧みに利用していました。標的はシングルサインオンプロバイダ、通信事業者、そして1つのIDが侵害されるだけで環境全体のロックを解除できる大企業でした。

- ShinyHunters:大量のデータ窃取と収益化を専門としていました。SaaSプラットフォームや開発環境に侵入し、データベースを盗み出し、RaidForumsやBreachForumsといったフォーラムを通じて流通させました。アクセスとデータの信頼できる販売者としての評判から、彼らはアンダーグラウンド経済の中心人物となりました。

- LAPSUS$:見せ場をものにすることで成功を収めた。ランサムウェアによる暗号化ではなく、内部関係者の勧誘、アクセス窃盗、そして公開リークによって圧力を最大化しようとした。彼らは恐喝を演劇のように扱い、Telegramチャンネルを侵入のライブ放送に利用した。

この 3 者は補完し合う関係で、Spider が扉を開き、Hunters が収益化し、LAPSUS$ が公開圧力を武器化しました。

別れのメッセージは、これらのクルーが注目を集めるために競い合う別々のブランドではなく、同じエコシステムの相互依存的な部分であることを確認しました。

お別れの言葉には他に誰の名前があったのか?

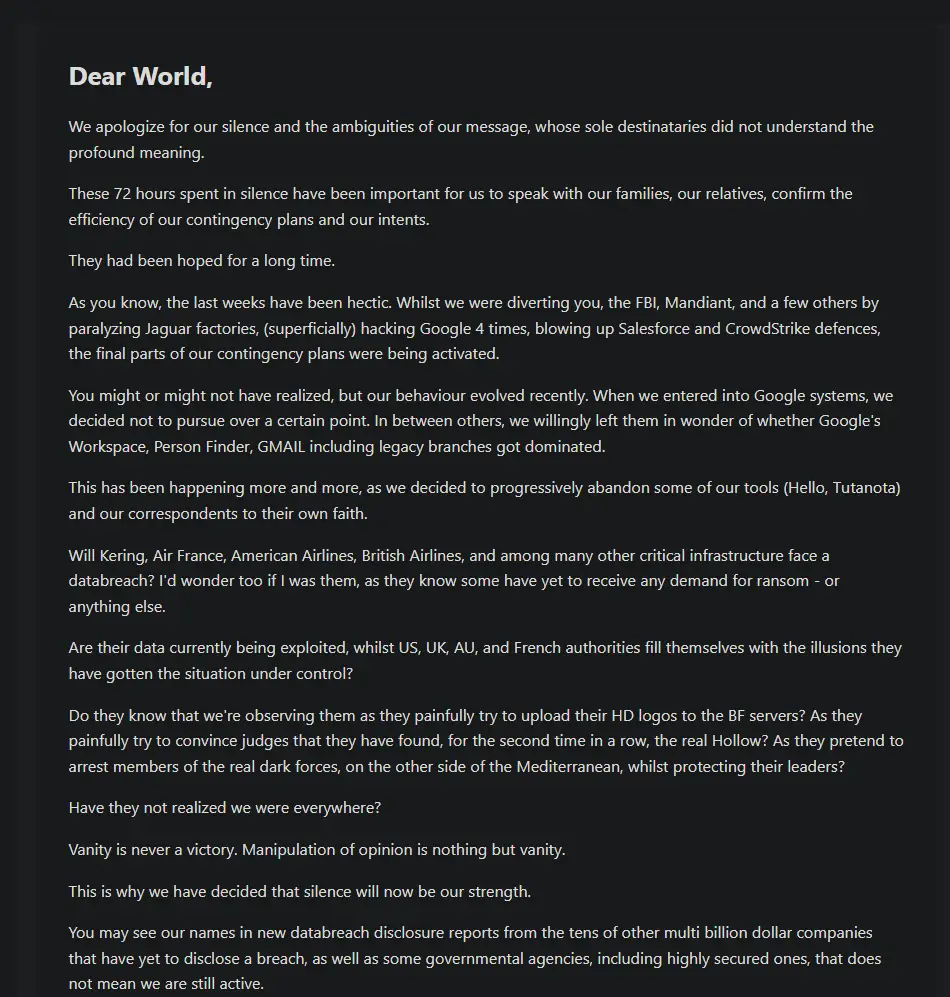

"我々LAPSUS$、Trihash、Yurosh、yaxsh、WyTroZz、N3z0x、Nitroz、TOXIQUEROOT、Prosox、Pertinax、Kurosh、Clown、IntelBroker、Scattered Spider、Yukari、その他多くの人々は、闇に消えることを決めた。"

別れのメッセージは単なる撤退の発表以上の意味を持っていた。そこにはハンドルネームのリストが列挙されており、それらを総合的に見ると、The Comの規模の大きさが明らかになる。

- Prosoxと Kurosh(Kuroi'SHまたはKuroi-SHとしても知られる)は、2018年4月、Vevo YouTubeのハッキングで世界的に有名になった。彼らはVevoのアカウントに侵入し、複数のミュージックビデオを改ざんした。最も有名なのは、デスパシート(当時YouTubeで最も視聴された動画)を削除し、「パレスチナ解放」のメッセージを投稿したことだ。ProsoxとKuroi'SHと思われる2人の18歳は、後にパリで逮捕された。プロソックスはこのハッキングを「ただの遊び」と表現しており、後にLAPSUS$を特徴づけることになる大胆さとクラウド・チェイシングの初期の一例である。

- Pertinaxは、同じフランスの改ざんシーンで浮上した。2018年、"Galack "と名乗るハッカーがサイトを改ざんし、Prosox、Neimad、Head、Pertinaxなどのシャウトアウトリストを残した。この落書きは、そのコミュニティにおけるPertinaxの位置を確認するものであり、その後、より広範なComのエコシステムに影響を与えた。

- IntelBrokerは、多くの場合このネットワークの中心人物として描かれ、ShinyHuntersとBreachForumsの裏社会を結びつけてきた。法執行機関は、彼を23歳のイギリス人ハッカー、Kai Logan Westと特定し、盗んだ企業や政府のデータの販売に結びつけた。しかし、BreachForumsの管理者は後に、IntelBrokerが実際の所有者であったことも、管理者権限を持っていたことも否定した。2025年7月の声明によると、「オーナー」の肩書きは陽動作戦として意図的に彼に割り当てられたもので、フォーラムのインフラとリーダーシップは別の場所に残されていたという。

- Yukariは、BreachForumsで、盗まれたデータベースを大量に売りさばく業者として悪名を馳せた。2023年8月、ShinyHuntersがYukariの特定につながる情報に対してモネロで50万ドルという前代未聞の懸賞金を提示したことで、彼らの名声はさらに高まった。この懸賞金と、手がかりを集めるための専用のテレグラム・チャンネルは、Yukariが犯罪界でも影響力を持つようになったことを浮き彫りにした。

- Yurosh は、2024年10月にフランスで発生したフリーモバイルの不正アクセスに直接関与していた。彼は同僚とともに、銀行情報を含む1920万件の顧客記録にアクセスした。このデータは一時、BreachForumsでオークションにかけられたが、Yuroshによれば、販売されることはなかった。その代わりに、彼はこの情報漏洩をセキュリティの不備と政府の監視に対する抗議として仕立て上げ、その証拠としてフリーCEOの個人データをジャーナリストと共有した。

- WyTroZzは、SQLインジェクション攻撃で悪名を馳せた。2018年4月、平文のパスワードを含む約1,700人のSkypeユーザーの認証情報をダンプし、データをGhostbinとPastebinに投稿した。この初期の活動により、ウェブアプリを悪用して機密データを盗むスキルが実証された。

- TOXIQUEROOT (またはTOXIQUERoot)は、少なくとも2018年から活動しており、Cerberusとして知られるライバルのハッカーが彼の身元と活動を暴露すると主張するDoxを公開した。このリークには、フランスの大手企業から漏洩したアカウントのスクリーンショットが含まれており、すでに地元で悪名を馳せていたことがわかる。TOXIQUEROOTは、フォーラムでのチャットにとどまらず、YouTubeチャンネルの乗っ取りなど、ProsoxやKuroshと同じスタイルで改ざんを行い、投稿された動画で実際の声を聞くことができる。Vevoのハッキングほど公にはなっていないが、これは、改ざんを抗議とパフォーマンスの両方として扱う同じフランスのシーンの一員であったことを示している。

The Comは1つのグループではなく、 アクセス、データ、宣伝が役割分担されたサプライチェーンなのです 。

古参のデファサードと若手が混在し、それぞれが役割を果たしている。長大な名前リストを公開することで、グループは単に別れを告げるだけでなく、その正体を曖昧にしている。

IntelBroker が法執行機関の注意を引くための象徴として描かれたのと同様に、この名簿は、中核となる仕組みが継続している間に複数のハンドルに焦点を分散させる、別の陽動作戦として機能する可能性があります。

これが実際に示しているのは、The Com が単一の旗印ではなく分業体制で成功していること、そしてその決定的なイノベーションはアクセス、データ、認識が武器となる、ランサムウェアを使わない恐喝行為のままであるということです。

ランサムウェアの先へ:新しい恐喝モデル

LockBit や Globalのようなランサムウェア集団は、現在 RaaS(Ransomware-as-a-Service)プラットフォームとして活動し、カスタムペイロードをオンデマンドで生成しています。このモデルはいまだに 暗号化、マルウェア展開、長期潜伏に依存しており、これらはディフェンダーが時に検知できる「ノイズ」を生み出します。

一方で、Scattered Lapsus$ Hunters や Com 派閥のアプローチは異なります。彼らは アクセス、窃取、公開に焦点を当てます。JJaguar Land Rover のシステムからのスクリーンショットや、OAuth トークンを介して Salesforce ベンダーデータを流出させた事例は、暗号化の前段階ではなく、それ自体が脅迫の武器です。

恐喝はもはや「アクセスの回復」ではなく、公開による屈辱、顧客の反発、規制当局からの監視を最大化することに重点が置かれています。

このモデルは、ID と SaaS プラットフォームがデフォルトで信頼される環境で繁栄します。攻撃者は通常のトラフィックに溶け込み、正規の統合を悪用し、IT スタッフをリアルタイムで偽装します。Okta や他の SSO プロバイダーを巧妙に模倣したフィッシングドメインを用いて MFA コードを詐取したり、従業員に直接電話してセッショントークンを渡すよう説得したりします。侵害が可視化されるのは、内部アラートではなく Telegram での情報リークであることが多いのです。

Salesloft Drift OAuth 侵害 は、このような静かな侵害の典型例でした。攻撃者は Salesforce データ(資格情報や API キーを含む)をマルウェア防御を一切トリガーせずに吸い上げました。データ自体が取引材料となったのです。異常な ID 利用、予期せぬ SaaS 統合、不規則な MFA プロンプトといった微細なシグナルが、いまや真の侵害インジケーターとなっています。

SaaSとAI時代のセキュリティギャップ

The Com は重大なセキュリティギャップを浮き彫りにします。従来のツールはマルウェアやランサムウェア暗号化を検知するために構築されましたが、恐喝優先のグループはそれらの防御がほとんど見えない領域で活動します。彼らは エンタープライズが本質的に信頼している ID と SaaS プラットフォームを悪用し、盲点を侵入口に変えてしまうのです。

このギャップは以下の形で現れます。

- Malware防御はOAuthの悪用を見逃す。攻撃者が盗んだトークンを使って Salesforce や Google Workspace データを流出させても、マルウェアは実行されないため、エンドポイント防御には検知対象がない。

- ネットワーク監視がSaaSトラフィックを見逃す。データは暗号化された経路でクラウドアプリケーション間を移動するため、境界ツールでは解析できず、正規のフローに紛れて流出する。

- MFAログだけではソーシャル・エンジニアリングを見逃す。従業員がライブ通話でセッショントークンを共有するよう説得された場合、認証ツールは「有効なログイン」だけを表示し、侵害は表示しない。

ランサムウェア時代は 暗号化とノイズの多い活動が特徴でした。

恐喝の時代は ステルス、ID 悪用、SaaS 搾取が特徴です。

このギャップを埋めるにはには、署名だけでなく、振る舞いの可視化が必要です。Vectra AIプラットフォームは、クラウド、SaaS、ネットワーク、およびIDシステム全体にわたる不正使用の微妙なシグナルを検知することで可視化を実現し、盗まれたデータが活用される前に恐喝を阻止するチャンスをチームにもたらします。

実際の動作をご覧になるには、セルフガイドデモをご覧ください。