リリースと最新情報

Vectra AI の最新Vectra AI と改良点すべて。

ありがとうございました!投稿は受理されました!

おっと!フォームの送信中に何か問題が発生しました。

クリア

日付

February 2026

リリース

2026.2

RUX: SaaSデリバリー

Dedicated documentation site now live

We’ve launched a new dedicated documentation website at docs.vectra.ai to provide a streamlined, topic-based experience for product documentation and release notes.

As part of this change:

- Release notes will be published and updated only on the documentation site alongside product documentation.

- Knowledge Base (KB) articles, support cases, and downloads remain available at support.vectra.ai.

This new experience brings product guidance and release information together in one intuitive location, making it easier to find information about the latest innovations and updates from Vectra AI.

日付

2026年1月

リリース

2026.1

RUX: SaaSデリバリー

カバレッジ

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- Vectra AIは、これまでSuricataエンジンを通じて提供されていた検知機能を、Vectraフローエンジン上で直接実行されるネイティブ検知機能への移行を継続しています。この継続的な取り組みにより、疑わしいプロトコルアクティビティ(SPA)やシグネチャベースの検知ロジックに依存することなく、高度な攻撃振る舞い検知機能をすべてのお客様に提供できるようになります。

- このリリースでは、 Cobalt Strike、Brute Ratel、およびPowerShell Empireに対する追加の検出機能を導入します。

- Vectra AIは、セッション後半で確認された際に宛先ドメイン名が正しく更新されるようにすることで、スマッシュ&グラブの検知精度を向上させました。この機能強化により、ホワイトリストロジックが意図したとおりに機能し、不要なアラートを削減し、スマッシュ&グラブ検知の精度が向上します。

- Vectra AIは、検知メタデータにアプリケーションプロトコルの詳細を正しく入力することで、リモート管理・監視(RMM)ツールの情報レベルの検出を改善しました。この機能強化により、RMMアクティビティが検知された際にホストページでより明確なコンテキストが提供され、調査の明確化を図るとともに、ノイズが少なくスコアリングのないアラートエクスペリエンスを維持します。

- Vectra AIは、Mythic C2検知ロジックを改良し、サーバー証明書フィールドの評価方法を厳格化することで誤検知を削減しました。このアップデートにより、過度に広範なパターンマッチングが絞り込まれるため、類似した用語を含む無害なドメインがアラートをトリガーすることを防ぎ、全体的な検知精度が向上します。

新たな検知: Azure 疑わしい操作 - DNS セキュリティポリシーの変更

Vectra AIは、ネットワークフローログの変更に関連する不審な動作を検知する新しい検知機能を導入しました。新しいAzure Suspect Operation - DNSセキュリティポリシーの変更検知機能は、DNSセキュリティポリシーに関連付けられたリソースを削除または変更するエンティティが観測されたアクションを検知するように設計されています。これにより、DNSクエリのログ記録が無効化されたり、Azure環境内のDNS解決が改ざんされたりする可能性があります。脅威アクターはこの手法を利用してログ記録を妨害し、検知を回避します。

新たな検知: Azure 疑わしい操作 - フローログが無効化されている

Vectra AIは、ネットワークフローログの変更に関連する不審な動作を検知する新しい検知機能を導入しました。新しいAzure Suspect Operation - Flow Logs Disabled(Azure疑わしい操作 - フローログ無効化)検知機能は、Azureフローログリソースの削除が観測されたアクションを検知するように設計されています。これは、VNet、サブネット、またはNICのフローログの削除を示しており、攻撃者がアクションの可視性と監査可能性を低下させるために利用する、よく知られたクラウド防御回避手法です。

新たな検知: Azure 疑わしい操作 - ネットワークセキュリティ設定の変更

Vectra AIは、ネットワークセキュリティ構成の変更に関連する不審な動作を検知する新しい検知機能を導入しました。新しいAzure Suspect Operation - Network Security Config Change検知機能は、Azureネットワークセキュリティグループ(NSG)を予期せず作成または変更したり、Azureファイアウォールリソースを変更したりするエンティティの行動を検知するように設計されています。これは、ネットワーク内でのラテラルムーブメントや、防御を妨害しようとする試みを示唆している可能性があります。

新たな検出: Azure 疑わしい操作 - リスクの高い削除

Vectra AIは、Azure環境における高リスクな削除に関連する不審な行動を検知する新しい検知機能を導入しました。この新しいAzure Suspect Operation - Risky Deletion検知機能は、機密性の高いバックアップの削除や不変性ポリシーといった、脅威アクターが防御を無効化し、影響を及ぼしかねない行動を検知するように設計されています。この検知機能は、Storm-0501のような、これらの手法を悪用した既知の攻撃事例を持つクラウド脅威アクターに対する防御を強化します。

検知強化:Azure TOR アクティビティ

Azure TORアクティビティ検出モデルに機能強化が導入され、この動作に関連するエンティティの優先順位付けが改善されました。今後、Vectra AIは、この動作を示すエンティティを迅速に対応ページに表示できるよう、対応を強化していきます。この変更により、お客様は優先順位がわずかに上がるエンティティに気付く可能性があります。

新規検出: Azure AD 疑わしい操作: ゲストユーザーが追加されました

Vectra AIは、初期アクセスに関連する不審な振る舞いを検知する新しい検知機能を導入しました。新しいAzure AD Suspect Operation: Guese User Added(疑わしいユーザーの追加)検知機能は、プリンシパルが外部ゲストユーザーを環境に招待する様子が観察されるものの、その行動がプリンシパルの行動プロファイルと一致しないという状況を検知するように設計されています。この手法は、ソーシャルエンジニアリング攻撃において、脅威アクターが被害者の環境へのアクセスを確立し、持続的に活動するために用いられます。

新たな検出: Azure AD 疑わしい操作: プロキシからの異常なサインオン

Vectra AIは、初期アクセスに関連する疑わしい振る舞いを浮き彫りにする新しい検知機能を導入しました。新しいAzure AD Suspect Operation: Unusual Sign-On from a Proxy検出機能は、プリンシパルが通常の動作とは異なるプロキシまたはVPNを使用してサインインしているのが観察されるアクションを浮き彫りにするように設計されています。これは、脅威アクターが実際の所在地を隠すために使用する手法です。この検出機能は、Vectra AIの新しい脅威インテリジェンスエンジンを活用した初めての検知機能です。このエンジンは、豊富なコンテキスト情報とレピュテーション情報を提供することで、最高のシグナル明瞭性を実現するように設計された、プライベートおよびライセンス供与された脅威フィードのコレクションです。

強化されたKerberos暗号の可視性

認証アクティビティをより正確に可視化するため、Kerberos暗号化メタデータの報告方法を強化しました。

プラットフォームは現在、以下を明確に区別しています:

- クライアントが要求した暗号化方式

- Kerberosセッションキーを保護するために使用される暗号

- Kerberosチケットを暗号化するために使用される暗号方式

この改善により、各認証段階で適切な暗号化コンテキストが表面化されることが保証され、AS-REPローストやKerberoastingを含むKerberosベースの攻撃手法の調査が強化されます。

セキュリティチームが脅威ハンティングを実施したり認証テレメトリを検証したりする際、1月末から更新されたKerberos暗号化フィールドに気付く可能性があります。対応は不要ですが、更新されたメタデータを考慮するため、既存のクエリやワークフローの見直しが必要です。

強化されたKerberos事前認証の可視性

AS-REQおよびAS-REPフローにおけるKerberos事前認証(PA-DATA)交換の可視性を向上させました。

プラットフォームは現在、クライアントが使用しKDCが返す事前認証データの種類と件数を公開しています。これによりKerberos認証のネゴシエーション方法を理解するための追加情報が提供され、セキュリティチームが異常または予期しない事前認証動作を特定するのに役立ちます。

これらの機能強化により、特に事前認証メカニズムの変更や回避を伴うものについて、Kerberosベースの攻撃や設定ミスをより効果的に調査できるようになります。

脅威ハンターおよびアナリストがKerberos認証テレメトリを検証する際、1月末から新たな事前認証メタデータが確認される可能性があります。

日付

2026年1月

リリース

9.8

QUX: アプライアンス・インターフェイス

カバレッジ

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- Vectra AIは、これまでSuricataエンジン経由で提供されていた検出機能を、Vectraフローエンジン上で直接実行されるネイティブ検出機能への移行を継続しています。この継続的な取り組みにより、Suspect Protocol Activity(SPA)やシグネチャベースの検知ロジックに依存することなく、高度な攻撃振る舞い検知機能をすべてのお客様に提供できるようになります。

このリリースでは、Cobalt Strike、Brute Ratel、PowerShell Empireに対する追加の検知機能が導入されています。 - Vectra AIは、セッション後半で確認された際に宛先ドメイン名が正しく更新されるようにすることで、スマッシュ&グラブの検知精度を向上させました。この機能強化により、ホワイトリストロジックが意図したとおりに機能し、不要なアラートを削減し、スマッシュ&グラブ検知の精度が向上します。

- Vectra AIは、検知メタデータにアプリケーションプロトコルの詳細を正しく入力することで、リモート管理・監視(RMM)ツールの情報レベルの検出を改善しました。この機能強化により、RMMアクティビティが検知された際にホストページでより明確なコンテキストが提供され、調査の明確化を図るとともに、ノイズが少なくスコアリングのないアラートエクスペリエンスを維持します。

- Vectra AIは、サーバー証明書フィールドの評価方法を強化することで誤検知を削減するため、Mythic C2検出ロジックを改良しました。このアップデートにより、過度に広範なパターンマッチングが絞り込まれるため、類似した用語を含む無害なドメインがアラートをトリガーすることを防ぎ、全体的な検知精度が向上します。

新たな検知: Azure 疑わしい操作 - DNS セキュリティポリシーの変更

Vectra AIは、ネットワークフローログの変更に関連する不審な動作を検知する新しい検知機能を導入しました。新しいAzure Suspect Operation - DNSセキュリティポリシーの変更検知機能は、DNSセキュリティポリシーに関連付けられたリソースを削除または変更するエンティティが観測されたアクションを検知するように設計されています。これにより、DNSクエリのログ記録が無効化されたり、Azure環境内のDNS解決が改ざんされたりする可能性があります。脅威アクターはこの手法を利用してログ記録を妨害し、検知を回避します。

新たな検知: Azure 疑わしい操作 - フローログが無効化されている

Vectra AIは、ネットワークフローログの変更に関連する不審な動作を検知する新しい検知機能を導入しました。新しいAzure Suspect Operation - Flow Logs Disabled(Azure疑わしい操作 - フローログ無効化)検知機能は、Azureフローログリソースの削除が観測されたアクションを検知するように設計されています。これは、VNet、サブネット、またはNICのフローログの削除を示しており、攻撃者がアクションの可視性と監査可能性を低下させるために利用する、よく知られたクラウド防御回避手法です。

新たな検知: Azure 疑わしい操作 - ネットワークセキュリティ設定の変更

Vectra AIは、ネットワークセキュリティ構成の変更に関連する不審な動作を検知する新しい検知機能を導入しました。新しいAzure Suspect Operation - Network Security Config Change検知機能は、Azureネットワークセキュリティグループ(NSG)を予期せず作成または変更したり、Azureファイアウォールリソースを変更したりするエンティティの行動を検知するように設計されています。これは、ネットワーク内でのラテラルムーブメントや、防御を妨害しようとする試みを示唆している可能性があります。

新たな検知: Azure 疑わしい操作 - 高リスク削除

Vectra AIは、Azure環境における高リスクな削除に関連する不審な行動を検知する新しい検知機能を導入しました。この新しいAzure Suspect Operation - High-Risk Deletion検知機能は、機密性の高いバックアップの削除や不変性ポリシーといった、脅威アクターが防御を無効化し、影響を及ぼしかねない行動を検知するように設計されています。この検知機能は、Storm-0501のような、これらの手法を悪用した既知の攻撃事例を持つクラウド脅威アクターに対する防御を強化します。

検知強化:Azure TOR アクティビティ

Azure TORアクティビティ検出モデルに機能強化が導入され、この動作に関連するエンティティの優先順位付けが改善されました。今後、Vectra AIは、この動作を示すエンティティを迅速に対応ページに表示できるよう、対応を強化していきます。この変更により、お客様は優先順位がわずかに上がるエンティティに気付く可能性があります。

新規検出: Azure AD 疑わしい操作: ゲストユーザーが追加されました

Vectra AIは、初期アクセスに関連する不審な振る舞いを検知する新しい検出機能を導入しました。新しいAzure AD「Suspect Operation: Guest User Added」検出機能は、プリンシパルが外部ゲストユーザーを環境に招待する様子が観測され、それがプリンシパルの振る舞いプロファイルと一致しない振る舞いを検知するように設計されています。この手法は、ソーシャルエンジニアリング攻撃において、脅威アクターが被害者の環境へのアクセスを確立し、持続的に活動するために用いられます。

新たな検出: Azure AD 疑わしい操作: プロキシからの異常なサインオン

Vectra AIは、初期アクセスに関連する疑わしい振る舞いを浮き彫りにする新しい検知機能を導入しました。新しいAzure AD Suspect Operation: Unusual Sign-On from a Proxy検出機能は、プリンシパルが通常の動作とは異なるプロキシまたはVPNを使用してサインインしているのが観察されるアクションを浮き彫りにするように設計されています。これは、脅威アクターが実際の所在地を隠すために使用する手法です。この検出機能は、Vectra AIの新しい脅威インテリジェンスエンジンを活用した初めての検知機能です。このエンジンは、豊富なコンテキスト情報とレピュテーション情報を提供することで、最高のシグナル明瞭性を実現するように設計された、プライベートおよびライセンス供与された脅威フィードのコレクションです。

コントロール

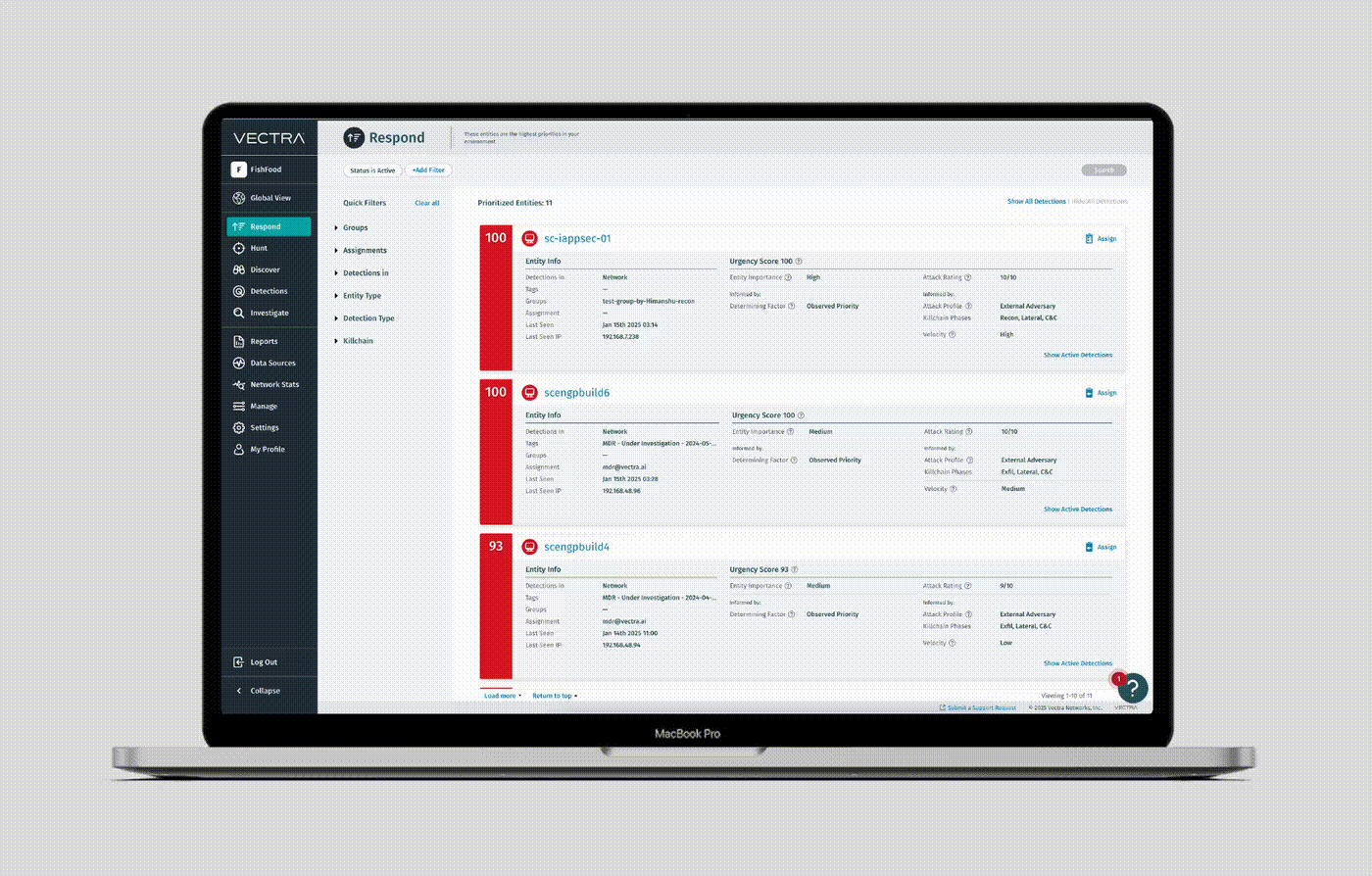

トラフィック遮断:ファイアウォール統合による自動ネットワーク防御

Vectra AI 「トラフィックロックダウン」機能を導入し、検知された脅威に対して顧客が即時対応できるよう支援します。この機能はファイアウォールレベルで悪意のあるホストを自動的に遮断します。対応ファイアウォールと直接連携することで、Vectra AI 脅威フィードのIPアドレスVectra AI 公開し、手動ルールや複雑な設定を必要とせずに即時適用を実現します。セキュリティチームは、最も重要なネットワークエッジにおいて、より迅速な封じ込め、よりクリーンなワークフロー、より強力な保護を獲得できます。 設定手順についてはトラフィックロックダウンをご覧ください。詳細情報はこちらのポッドキャストでご覧ください:

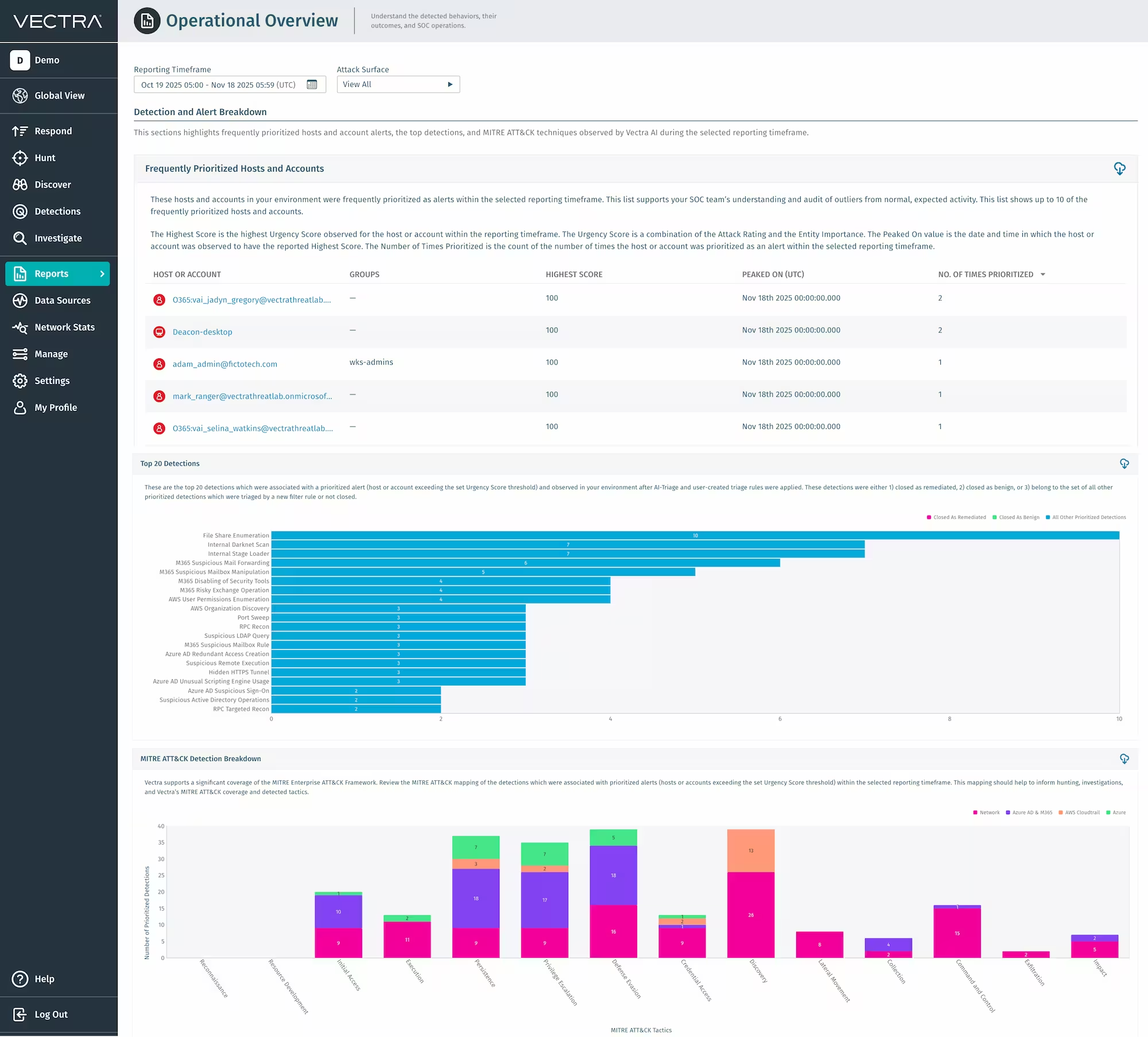

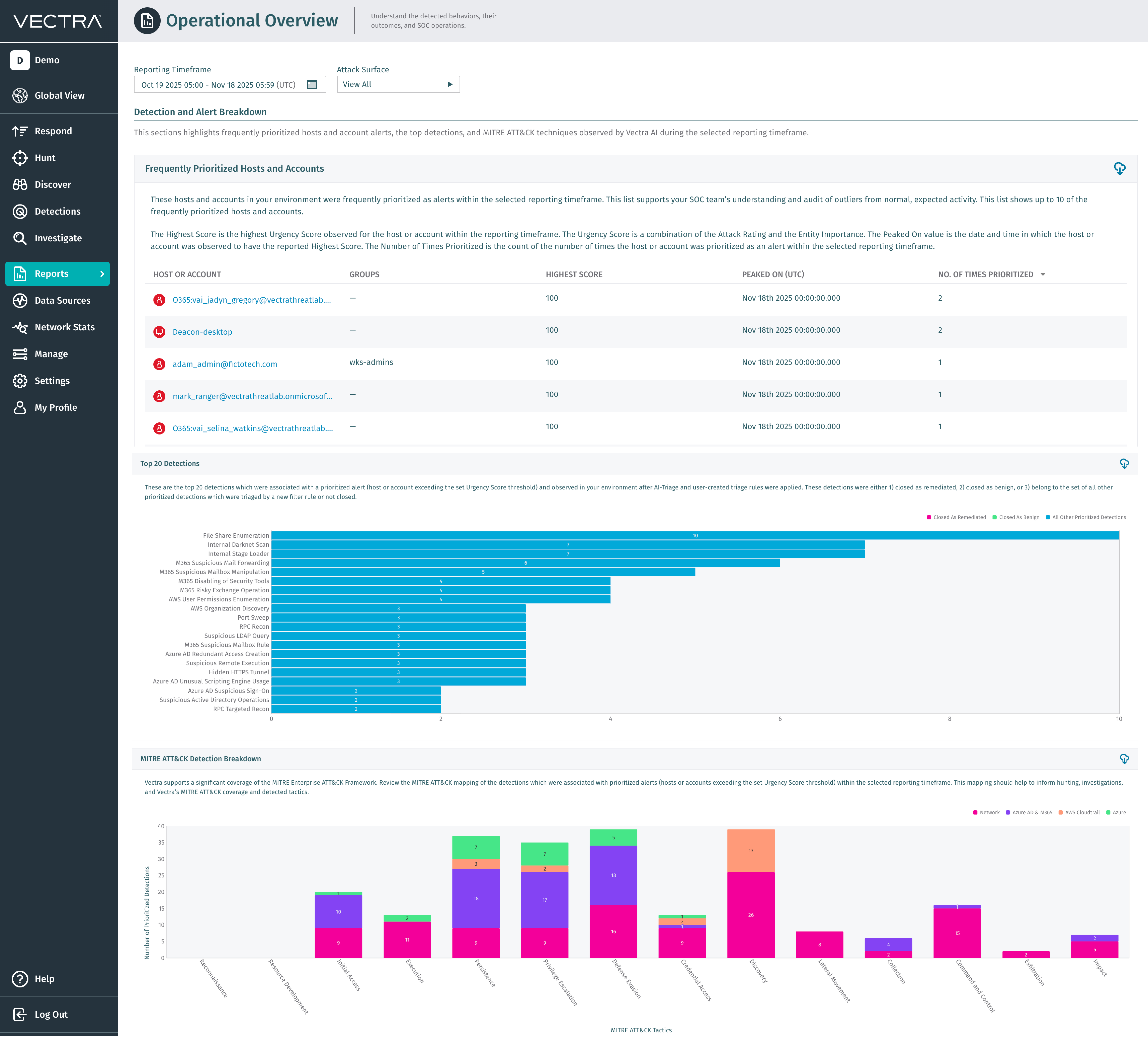

運用概要報告書

運用概要レポートのご紹介 ― SOCのパフォーマンスと影響力を可視化する新たな指揮統制画面です。このレポートでは、平均割り当て時間、平均調査時間、平均解決時間といった主要指標に加え、上位検知情報、MITRE ATT&CK 、優先度付けされたエンティティを、1つの明確なビジュアルダッシュボードに集約します。Vectra AI 調査の迅速化、的確なトリアージ、測定可能な効率向上をいかにVectra AI 定量化します。 経営レビュー、経営層向け報告、日常業務に役立つ強力なインサイトを提供し、パフォーマンスデータを価値の証明へと変換します。詳細はこちらのポッドキャストをご覧ください:

アーキテクチャ/管理

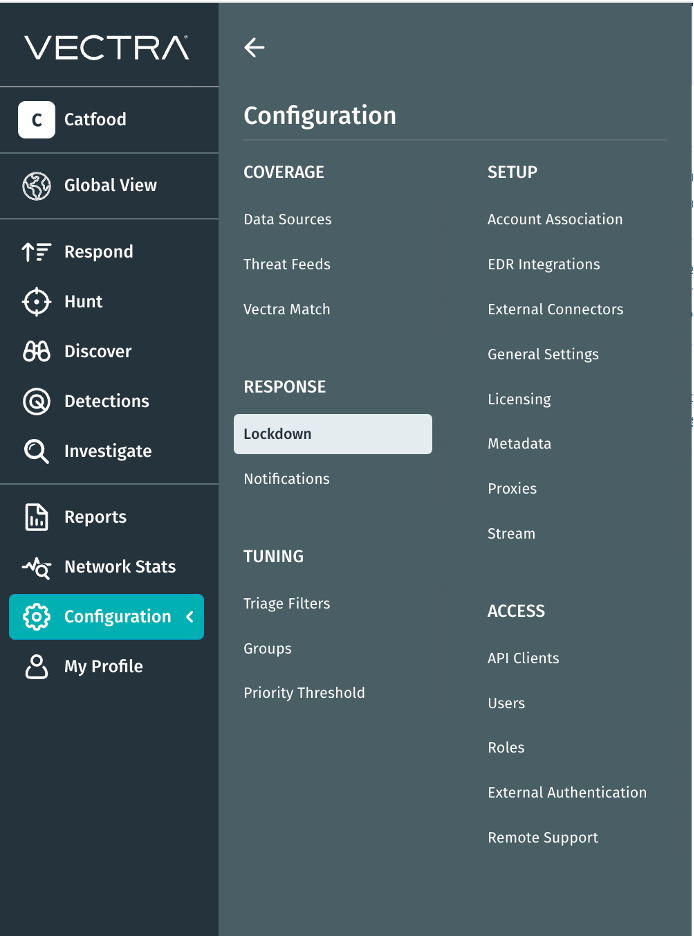

ナビゲーション変更:設定

Vectra AI 環境管理方法を合理化しました。新たな「設定」タブでは 「管理」と「設定」オプションを統合し、すべての構成と制御設定を明確で直感的な単一ビューに集約。必要な設定を素早く見つけ、確信を持って操作できます。この更新により操作の煩わしさが解消され、ナビゲーションが簡素化されました。検索の手間を減らし、実行を加速します。

Syslog証明書検証

Vectra .8Vectra 、TLSを使用したSyslog送信先におけるサーバー証明書の検証機能が追加されました。検証はSyslog設定画面のチェックボックスで制御され、検証を有効化する前に証明書を確認できます。設定手順については、VectraSyslogガイドに記載されている手順に従ってください。

注記:今回の更新中に、特定の構成においてサーバーCA証明書が欠落する可能性のある既知の問題も確認されました。お客様は、設定>レスポンス>通知の下にあるSyslog設定を確認し、必要な証明書がすべて存在していることをご確認ください。

Vectra への SSH ログイン(プライベートプレビュー)

Vectra AIは、管理者がSSH経由でアプライアンスにアクセスする方法を簡素化し、明確化しました。これにより、承認されたUIユーザーは、共有SSH認証情報に頼ることなく、独自のSSH認証情報を使用してログインできるようになりました。 Vectra アカウント。管理者はWeb UIから直接、個人のSSHキーとCLIパスワードを管理できます。これらの更新により、チームはベストプラクティスを容易に遵守し、デフォルト認証情報への依存を減らし、安全な管理アクセスを維持できます。詳細については、以下をご覧ください。 Vectra への SSH ログイン ドキュメントガイド.

GCPデプロイメントのInfrastructure Manager移行

GCPデプロイメントは、Deployment Managerに代わるInfrastructure Managerを採用し、継続的なサポートと信頼性の高いデプロイ体験を確保します。この更新により、Vectra とセンサーのGCP上でのデプロイ方法が簡素化され、廃止予定のツール群が現代的で標準化された手法に置き換えられます。

- インフラストラクチャ マネージャーのプロセスに基づき、今週中にデプロイメント ガイドを更新します:GCP vSensor デプロイメント ガイドGCP Brain デプロイメント ガイド Stream ガイド

Vectra システムのご紹介

Vectra 「S127」の発売を本日より開始いたします!S127は 主力モデルS101プラットフォームの直接後継機種であり、信頼性の高いパフォーマンスを継承しつつ、最新ハードウェアと拡張性を備えています。S127は合計58Gbpsのセンサー容量をサポートし、Match 30Gbpsのパフォーマンスを実現します。アプライアンス仕様の詳細については、「アプライアンスおよびセンサー仕様書」をご参照ください。

- 導入ガイドについては、S127クイックスタートガイドをご参照ください。

日付

2025年12月

リリース

2025.12

RUX: SaaSデリバリー

カバレッジ

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- Vectra AIは、これまでSuricataエンジン経由で提供されていた検出機能を、Vectraフローエンジン上で直接実行されるネイティブ検出機能への移行を継続しています。この継続的な取り組みにより、Suspect Protocol Activity(SPA)やシグネチャベースの検知ロジックに依存することなく、高度な攻撃振る舞い検知機能をすべてのお客様に提供できるようになります。

このリリースでは、Cobalt Strike、Brute Ratel、PowerShell Empireに対する追加の検知機能が導入されています。 - Vectra AIは、セッション後半で確認された際に宛先ドメイン名が正しく更新されるようにすることで、スマッシュ&グラブの検知精度を向上させました。この機能強化により、ホワイトリストロジックが意図したとおりに機能し、不要なアラートを削減し、スマッシュ&グラブ検知の精度が向上します。

- Vectra AIは、検知メタデータにアプリケーションプロトコルの詳細を正しく入力することで、リモート管理・監視(RMM)ツールの情報レベルの検出を改善しました。この機能強化により、RMMアクティビティが検知された際にホストページでより明確なコンテキストが提供され、調査の明確化を図るとともに、ノイズが少なくスコアリングのないアラートエクスペリエンスを維持します。

- Vectra AIは、サーバー証明書フィールドの評価方法を強化することで誤検知を削減するため、Mythic C2検出ロジックを改良しました。このアップデートにより、過度に広範なパターンマッチングが絞り込まれるため、類似した用語を含む無害なドメインがアラートをトリガーすることを防ぎ、全体的な検知精度が向上します。

明瞭性

EDRプロセス相関(プライベートプレビュー)

Vectra AIは、プライベートプレビュー版をご利用のお客様向けに、CrowdStrike EDRプロセス相関分析をリリースしました。この機能は、NDR検知に関連する可能性のあるプロセスを自動的に検知し、プラットフォーム内やAPI経由でイベントを収集した際に検知結果と並べて表示することで、調査を効率化します。

その結果、セキュリティチームの検出と対応がより強力になり、手作業が削減され、より良い成果が得られます。カスタムSIEMまたはSOAR相関ロジックが不要になり、検出ごとに最大30分を節約できます。C2をブラウザやPowerShellスクリプトで実行したプロセスは何だったのか、想定されていたのか、それとも目立ったのか。これらはアナリストが即座に答えなければならない質問であり、この機能によりその答えが瞬時に得られます。プライベートプレビューへの参加については、Vectra AIアカウントチームにお問い合わせください。また、この統合のサポート方法については、Crowdstrike EDR統合に関するFAQをご覧ください。

このポッドキャストで、Vectra AI について詳しく学びましょう:

Vectra クラウドID向けレスポンス強化

Vectra AI AIのアカウントロックダウン機能にAzureAD/Entra ID向けパスワードリセットが追加され、特にトークン窃取を含むIDベース攻撃を予防的に阻止する、より強力で信頼性の高い手段を提供します。セッションの無効化とパスワードリセットの強制により、Vectra AI 攻撃者のアクセスをVectra AI 遮断しつつ、正当なユーザーが最小限の手間で再ログインできるようにします。これにより、トラフィック・デバイス・IDを横断した予防的対応をVectra AI360度対応Vectra AI拡張されました。 本機能の詳細については、サポート記事「https://support.vectra.ai/vectra/article/KB-VS-1123」をご覧ください。機能の詳細については、以下の動画をご覧ください:

日付

2025年12月

リリース

9.7

QUX: アプライアンス・インターフェイス

カバレッジ

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- Vectra AIは、Cobalt Strike Suricataの複数のシグネチャをネイティブPython検知機能として再構築しました。これらの検知機能をVectraのPythonベースエンジンに移行することで、すべてのお客様はシグネチャベースのロジックに依存することなく、Cobalt Strikeのアクティビティカバレッジのメリットを享受できるようになります。

- Vectra AIは、Kaliリポジトリ使用状況検出機能を改良し、Kali関連のユーザーエージェントの識別方法を強化することで、精度を向上させ、誤検知を削減しました。この機能強化により、一致基準が真のKali Linuxアクティビティに焦点が当てられるようになり、潜在的な攻撃ツールの調査において、より信頼性の高いアラートとより信頼性の高い洞察が確保されます。

- Vectra 、顧客環境内で観測されるリモート管理・監視(RMM)ツールに対する新たな情報レベルの検知機能を導入しました。 RMMユーティリティがサイバー攻撃でますます悪用される中、これらのアラートはノイズを生成したりスコアリングに影響を与えたりすることなく、その使用状況を可視化します。通知は個々のホストページ(ホストセッションごとに1つ)に表示され、フィルタを調整しない限りメインの「検出」ページからは非表示のままです。この更新により、顧客は潜在的に機密性の高い管理活動をより明確に把握できると同時に、影響の少ないアラート体験を維持できます。

明瞭性

クオドラントUXのActive Directoryメンバーシップに基づくグループ

既存のADグループをシームレスにVectra 取り込み、完全に同期させることができます。一括インポートにより、繰り返しの管理作業が不要になるため、チームはグループ管理ではなく、脅威対策に集中することができます。トリアージルールを合理化し、ノイズを減らすことで、本当に重要なアラートに迅速に対応することができます。これは、効率性と明確なシグナルです。詳細については、Active Directory(AD)グループをご覧ください。

AIスコアリング優先順位付けエージェント

AI Prioritization Agentは、攻撃者が不正なノートパソコンからRaspberry Pisに至るまで、新しいシステムを導入したことを検知し、脅威のスコアリングに反映するようになりました。

また、過去の傾向から学習し、環境全体の主要なレア検知 タイプにフラグを立て、ノイズを減らしながら、より迅速で正確な優先順位付けを実現します。

お客様は、更新されたスコアを持つホストを少数確認できる場合があります。詳細については、こちらのポッドキャストをご覧ください:https://youtu.be/DvsvR57xCS8

アーキテクチャ/管理

iDRACおよびEmbryoステータスページへのHTTPS専用アクセス

プラットフォームセキュリティへの継続的な取り組みの一環として、バージョン9.7では、iDRACのアウトオブバンド管理インターフェースおよびEmbryoステータスページ(VHE以前の復号化およびプロビジョニング中に使用)の両方に対するポート80(HTTP)アクセスが無効化されます。

今回の更新により、これらのコンポーネントはHTTPS(ポート443)経由でのみアクセス可能となり、暗号化されていないHTTPトラフィックのリスクが排除されます。お客様Vectra ポート80が開いている状態を目にすることはなくなり、すべての通信がデフォルトで暗号化されることが保証されます。

この変更はユーザーによる操作を必要とせず、すべてのシステムを最新のセキュリティベストプラクティスに準拠した状態に維持します。

REST API v2.5 (Quadrant UX)

Vectra AI 毎月、QUX APIに新機能を追加し続けています。最新の機能については、REST API v2.5 変更履歴をご覧ください。

日付

2025年11月

リリース

2025.11

RUX: SaaSデリバリー

カバレッジ

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- Vectra AIは、Cobalt Strike Suricataの複数のシグネチャをネイティブPython検知機能として再構築しました。これらの検知機能をVectraのPythonベースエンジンに移行することで、すべてのお客様はシグネチャベースのロジックに依存することなく、Cobalt Strikeのアクティビティカバレッジのメリットを享受できるようになります。

- Vectra AIは、Kaliリポジトリ使用状況検出機能を改良し、Kali関連のユーザーエージェントの識別方法を強化することで、精度を向上させ、誤検知を削減しました。この機能強化により、一致基準が真のKali Linuxアクティビティに焦点が当てられるようになり、潜在的な攻撃ツールの調査において、より信頼性の高いアラートとより信頼性の高い洞察が確保されます。

- Vectra 、顧客環境内で観測されるリモート管理・監視(RMM)ツールに対する新たな情報レベルの検知機能を導入しました。 RMMユーティリティがサイバー攻撃でますます悪用される中、これらのアラートはノイズを生成したりスコアリングに影響を与えたりすることなく、その使用状況を可視化します。通知は個々のホストページ(ホストセッションごとに1つ)に表示され、フィルタを調整しない限りメインの「検出」ページからは非表示のままです。この更新により、顧客は潜在的に機密性の高い管理活動をより明確に把握できると同時に、影響の少ないアラート体験を維持できます。

明瞭性

トラフィック・ロックダウン:ファイアウォール統合による自動化されたネットワーク防御(パブリックプレビュー)

Vectra AI 「トラフィックロックダウン」機能を導入し、検知された脅威に対して顧客が即時対応できるよう支援します。この機能はファイアウォールレベルで悪意のあるホストを自動的に遮断します。対応ファイアウォールと直接連携することで、Vectra AI 脅威フィードのIPアドレスVectra AI 公開し、手動ルールや複雑な設定を必要とせずに即時適用を実現します。セキュリティチームは、最も重要なネットワークエッジにおいて、より迅速な封じ込め、よりクリーンなワークフロー、より強固な保護を獲得できます。設定手順についてはトラフィックロックダウンをご覧ください。

_compressed.gif)

コントロール

トラフィック・ロックダウン:ファイアウォール統合による自動化されたネットワーク防御(パブリックプレビュー)

Vectra AI 「トラフィックロックダウン」機能を導入し、ファイアウォールレベルで悪意のあるホストを自動的に遮断することで、検知された脅威への即時対応を可能にします。対応ファイアウォールと直接連携することで、Vectra AIは脅威フィードのIPアドレスを動的に公開し、手動ルールや複雑な設定を必要とせずに即時適用を実現します。セキュリティチームは、最も重要なネットワークエッジにおいて、迅速な封じ込め、効率的なワークフロー、強化された保護を獲得できます。 設定手順については、Traffic Lockdownをご覧ください。

運用概要報告書

運用概要レポートのご紹介 ― SOCのパフォーマンスと影響を可視化する新たな指揮統制画面です。このレポートでは、平均割り当て時間、平均調査時間、平均解決時間といった主要指標に加え、上位検知情報、MITRE ATT&CK 、優先度付けされたエンティティを、1つの明確なビジュアルダッシュボードに集約します。Vectra 調査の迅速化、的確なトリアージ、測定可能な効率向上をいかに推進するかを定量化します。 経営レビュー、経営層向け報告、日常業務に役立つ強力なインサイトを提供し、パフォーマンスデータを価値の証明へと変換します。

建築/管理

ナビゲーション変更:設定

Vectra AI 環境管理方法を合理化しました。新たな「設定」タブでは「管理」と「設定」オプションを統合し、すべての構成と制御設定を明確で直感的な単一ビューに集約。必要な設定を素早く見つけ、確信を持って操作できます。この更新により操作の煩わしさが解消され、ナビゲーションが簡素化されました。検索の手間を減らし、実行を加速します。

マルチSAMLサポート

Respond UXプラットフォームは現在、設定済みのSAMLプロファイルを使用した顧客のIDプロバイダー(IDP)との統合を通じてシングルサインオン(SSO)をサポートしています。これまで、定義可能なSAMLプロファイルは1つに限られており、これにより統合は一度に1つのIDPに制限されていました。

この課題に対処するため、複数のSAMLプロファイルのサポートを導入します。この機能強化により、お客様とMSSPは複数のIDプロバイダーとの連携を同時に設定・管理できるようになり、複雑なID環境への対応力と柔軟性が向上します。

RUXテナントへのアクセス支援

Vectra AI承認済み従業員が、必要に応じてRUXテナントのUIに安全にアクセスできる機能を導入しました。お客様はこのアクセス権限に有効期限を設定できるようになり、アクセスが時間制限付きで完全に管理下にあることを保証します。

REST API(レスポンドUX)

Vectra AI 毎月、RUX APIに新機能を追加し続けています。最新の機能については、APIドキュメントサイトをご覧ください。

日付

2025年11月

リリース

9.6

QUX: アプライアンス・インターフェイス

カバレッジ

Netskope SASE統合のパブリックプレビュー

ユーザーやアプリケーションが企業の境界を越えて移動するにつれて、防御側はクラウドに直接流れる重要なトラフィックを可視化できなくなります。このため、高度なコマンド&コントロール(C2)やデータ流出が潜む死角が生まれ、組織は無防備な状態にさらされることになります。

Vectra AICloudTAPの新たな連携Vectra AI、このギャップが解消されます。Netskope StitcherからGENEVEトラフィックを受信することで、Vectraはオンプレミス環境と同様の高度な脅威検知とメタデータ可視性をリモートおよびクラウドベースのユーザーにも提供し、現代的なSASE環境全体における死角を排除します。

VectraNetskope統合を有効にすることに興味がある場合は、Vectra アカウントチームにご連絡ください。実装の詳細については、Netskope SASEの統合と最適化を参照してください。

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- Vectra AIは、Kerberos事前認証が未対応のActive Directoryアカウントを標的としたLDAPクエリを検知するようになりました。これはAS-REPロースティング攻撃でよく見られる手法です。この機能強化により、認証情報の偵察をより早期に可視化し、セキュリティチームが認証情報の不正利用が始まる前に攻撃を阻止できるようになります。

- Vectra AIは、RDPブルートフォース攻撃およびパスワードスプレー攻撃の検知ロジックを改良し、共有ホストまたは要塞ホスト環境における精度向上と誤検知の低減を実現しました。今回の機能強化により、検知閾値と説明が明確化され、潜在的なブルートフォース攻撃の調査において、より信頼性の高いアラートとより実用的なインサイトをお客様に提供できるようになります。

- Vectra AIは、Kerberoasting前兆であるサービスプリンシパルネーム(SPN)を持つADユーザーの偵察を特定するために、LDAP分析を改善しました。このアップデートにより、クレデンシャルを標的とした攻撃をより迅速に検知できるようになり、Active Directoryの脅威をより深く可視化できるようになりました。

明瞭性

JA4T/JA4TS フィンガープリント:Recall Stream

Vectra AI は現在、JA4T(TCP クライアント)と JA4TS(TCP サーバー)のフィンガープリントをメタデータに含み、暗号化されたトラフィック解析に次世代のフィンガープリントをもたらします。この強力なフレームワークは衝突を減らし、関連するセッションをリンクし、一般的なプロトコルの背後に隠れている攻撃者インフラストラクチャを簡単に発見できるようにします。分析者は、ノイズを減らし、検出全体のコンテキストを改善することで、より明確で迅速な洞察を得ることができます。 JA4T/JA4TS フィンガープリントは現在Stream とRecall でサポートされており、JA4T/JA4TS は今年後半に Advanced Investigate (RUX) に追加されます。新しい属性についての詳細はこちら。

アタックグラフフォーカスビュー

複雑な攻撃グラフのノイズを排除する新しい方法、Focused Viewをご紹介します。Focused Viewは、すべてのノードとエッジでアナリストを圧倒するのではなく、優先度の低い検出をフィルタリングし、最も重要なリンクと進行経路のみを表示します。その結果、混雑が緩和され、攻撃がどのように展開したかを明確に把握できるようになります。ごちゃごちゃせず明瞭にすることで、セキュリティ・チームは必要なときに完全なグラフに切り替えながら、調査を加速することができます。

建築/行政

Nutanix向けVectra Virtual Brainの紹介

Vectra 現在、Nutanix環境向けに完全仮想化Brainアプライアンスを提供している。10 Gbpsのスループットで利用可能なこの仮想Brainは、物理アプライアンスと同じ高度な機能を提供し、スケーラビリティ、迅速な導入、運用効率を最適化します。詳細な仕様とサポートされる構成については、「アプライアンスとセンサーの仕様」ガイドを参照してください。導入手順については、『Nutanix導入ガイド』を参照してください。

セキュリティ強化:Vectra UIへのHTTPSのみのアクセス

プラットフォームのセキュリティを強化するため、Vectra UIは、以前のようにポート443(HTTPS)に自動的にリダイレクトするのではなく、ポート80(HTTP)での外部アクセスをブロックするようになりました。このアップデートにより、Vectra UI は HTTPS 経由でのみアクセスできるようになり、プラットフォームのセキュリティがさらに強化され、デフォルトですべての接続が暗号化されるようになります。このアップデートはVectra Brain にのみ適用され、ユーザーからのアクションは必要ありません。

日付

2025年10月

リリース

9.5

QUX: アプライアンス・インターフェイス

カバレッジ

スリヴァーCommand and Control 範囲

Vectra AIは、レッドチームや脅威行為者が従来の防御を回避するために使用する高度なフレームワークであるSliverCommand & Control (C2)活動の新しい検出範囲を発表しました。Sliverは、暗号化、レイヤー化されたエンコーダー、可変的なタイミングとデータパターンを使用することで、通常の暗号化されたトラフィックの中に悪意のあるビーコンを偽装することができます。Vectraディープラーニングモデルは、業界最大のネットワーク動作のデータセットを活用し、ペイロード検査に頼ることなく、これらの微妙なパターンを識別します。このアップデートにより、現在のビーコンC2アルゴリズムが強化され、回避的なC2チャネルの可視性が向上し、セキュリティチームが攻撃チェーンの早い段階で洗練された敵の検知 できるようになります。

新しい検出:Azure Suspect VM ログの変更

Vectra AI は、Window Sand Linux VM、Virtual Machine Scale Sets、およびハイブリッド・マシンのロギング拡張機能の変更に関連する不審な動作を表面化する新しい検出機能を導入しました。これにより、セキュリティ監視を改ざんしようとする試み(デグレードされたログと完全に無効化されたログ)を示す可能性のある不審な動作がより深く可視化されます。

検出の強化アジュール・クリプトマイニング

Azure Cryptominingの検出機能が強化され、既存のコンピュートインスタンスの変更に関連する動作がフィルタリングされるようになりました。この改善により、新しいコンピュートインスタンスの作成に関するアラートの忠実度が向上します。お客様の環境では、この動作に関連するアラートが少なくなることが期待されます。

M365検出機能の強化

検出範囲を拡大するため、以下の項目が強化された:

- M365 Suspicious mailbox Rule Creation および M365 Suspicious Mail Forwarding:これらの検出は、UpdateInboxRuleに関連する動作のカバレッジを含むように強化されました。この機能強化の結果、これらのアラートに関連するボリュームが若干増加する可能性があります。

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- NDR-242: Vectra AIは、既存のビーコンコマンド&コントロール(C&C)アルゴリズムを拡張し、データと時間のジッターを利用して従来のネットワーク監視を回避する高度なC2ビーコン技術を検出できるようになりました。これにより、ステルス性の高いC2活動の可視性が向上し、通常のネットワークアクティビティに潜伏しようとする高度な脅威を早期に検知できるようになります。

- NDR-302: Vectra AI 平文TCP通信の検知範囲をVectra AI 、暗号化されていないテキストベースのトラフィックに隠された不審なコマンド活動を特定します。本アップデートは、異常なパケットフローやペイロード構造といった微妙な振る舞い 検知し、従来の検査を回避する隠蔽されたコマンドチャネルを暴きます。これにより暗号化トラフィックを超えた可視性が拡大され、あらゆる通信タイプにおける検知能力が強化されます。

- NDR-314 Vectra AI は、Sliver の英語 HTTP チャネルを含むように対象を拡大しました。これは、コマンド&コントロールのトラフィックをランダムな英単語の文字列として偽装し、正規のトラフィックに見せかけるものです。この機能強化により、通常のHTTPトラフィック内の難読化されたSliverの活動の検知が向上し、高度なC2回避テクニックの可視性が強化されます。

明瞭性

強化されたAIトリアージでアラート量を削減

VectraAIトリアージは、キルチェーンおよび最新のネットワーク全体にわたって拡張された機能を提供し、検出量を大幅に削減します。良性のアラートを自動的に調査し解決することで、実際の脅威に対する完全な可視性を維持しながら、アラートによる疲労を軽減します。

厳密にテストされたこの特注の機能は、お客様の環境に一貫して現れる低リスクのパターンを特定し、自動的に解決するため、チームは重要なリスクに集中することができます。

ネットワークC2、リコン、Azure AD、M365、Copilot for M365、AWSで良性の検出が減ることを期待する。

可視性が失われることはありません - 解決された検出は、検索、監査、および完全な追跡が可能です。解決後のアクションは一切発生しません。

近日公開EDRプロセスコンテキストの拡張

11月、Vectraは全顧客向けにVectra AI with CrowdStrike EDR」をリリースします。この機能は、NDR検知に関連する可能性の高いプロセスを自動的に特定し、プラットフォーム上で検知情報と共に表示するほか、API経由でイベントが収集された際にも同様に提示することで、調査を効率化します。

この結果、NDR はより強力になり、手作業は減り、セキュリティ・チームはより良い結果を得ることができる。C2がブラウザやPowerShellスクリプトで実行されたプロセスは何なのか、それは予想されたことなのか、それとも目立つことなのか、これらはアナリストが即座に答えなければならない質問です。

この機能を円滑に提供するために、すべてのCrowdstrikeのお客様には、NGSIEMの読み取り/書き込み権限を付与し、将来の情報収集に対応することをお勧めします。これらの権限を付与する方法については、Crowdstrike EDR Integration FAQをご覧ください。

コントロール

アタックグラフの強化

Vectra AI攻撃グラフが2つの強力なアップデートでさらに進化しました。 C2ブラスト・ラディウスは、同一のコマンド&コントロールエンドポイントと通信する全ホストを瞬時に可視化。手動での照合作業を不要にし、トリアージを高速化します。ターゲット型検知は侵害の起点と攻撃者の移動経路を追跡し、各ホストやアカウントがどのように到達されたかの明確な経緯をアナリストに提供します。これらの強化により、より鮮明な可視性、迅速な調査、精密な対応を実現します。詳細な機能については、アタックグラフFAQをご覧ください。

建築/管理

サポートポータルのSHA256ファイル検証

サポートポータルの「追加リソース」>「ダウンロード」にある現在および将来のすべてのファイルには、ダウンロードされたファイルがサポートポータルから提供されたものと同じであることを確認するためのSHA256ハッシュが含まれるようになりました。現在、これは OVA およびVectra Match ファイルのダウンロードに適用されます。

TLS/SSL暗号認識の拡張

Vectra AIは、TLS/SSL暗号スイートマッピングを最新のTLS 1.3および最新の暗号スイートに拡張しました。これにより、暗号化されたセッションが正確に識別され、明確で人間が判読できる名前で表示されるようになります。このアップデートにより、RecallとStreamをまたいだ暗号化トラフィック分析の可視性と精度が向上し、今後のリリースでは高度な調査機能のサポートが予定されています。

日付

2025年10月

リリース

2025.10

RUX: SaaSデリバリー

カバレッジ

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- Vectra AIは、Kerberos事前認証が未対応のActive Directoryアカウントを標的としたLDAPクエリを検知するようになりました。これはAS-REPロースティング攻撃でよく見られる手法です。この機能強化により、認証情報の偵察をより早期に可視化し、セキュリティチームが認証情報の不正利用が始まる前に攻撃を阻止できるようになります。

- Vectra AIは、RDPブルートフォース攻撃およびパスワードスプレー攻撃の検知動作をより正確に反映するため、説明を更新しました。基本的なロジックは変更ありませんが、改訂された説明により、パスワードスプレー攻撃がUI上でどのように表示されるかが明確になり、アナリストがアラートをより正確に解釈できるようになります。

- Vectra 強化し、サービスプリンシパル名(SPN)を用いたActive Directoryユーザーの偵察活動を特定可能にしました。Kerberoasting。本アップデートにより、認証情報を標的とした攻撃の検知速度が向上し、顧客はActive Directoryに対するステルス脅威をより深く可視化できます。

明瞭性

AI支援検索の導入

私たちは、脅威の発見と調査をより迅速かつスマートにします。AIアシスト検索を使用すると、主要言語を問わず、平易な言葉で質問し、コンテキストに富んだ回答、視覚的な洞察、推奨される次のステップを即座に得ることができます。クエリの構文も、推測も必要ありません。初期のユーザーは、1件あたりの調査時間を最大3時間短縮し、見逃していたかもしれないエクスポージャを発見しています。少なくとも14日間のメタデータをお持ちのRUXのお客様にご利用いただけます。

.gif)

AI優先順位決定エージェント

AI Prioritization Agentは、攻撃者が不正なノートパソコンからRaspberry Pisに至るまで、新しいシステムを導入したことを検知し、脅威のスコアリングに反映するようになりました。

また、過去の傾向から学習し、環境全体の主要なレア検知 タイプにフラグを立て、ノイズを減らしながら、より迅速で正確な優先順位付けを実現します。

スコアが更新された少数のホストが表示される場合があります。詳しくはこのプロッドキャストをご覧ください。https://youtu.be/DvsvR57xCS8

アーキテクチャと管理

Active Directoryのメンバーシップに基づくグループ

既存のADグループをシームレスにVectra 取り込み、完全に同期させることができます。一括インポートにより、繰り返しの管理作業が不要になるため、チームはグループ管理ではなく、脅威対策に集中することができます。トリアージルールを合理化し、ノイズを減らすことで、本当に重要なアラートに迅速に対応することができます。これは、効率性と明確なシグナルです。詳細については、Active Directory(AD)グループをご覧ください。

新しいREST APIドキュメントが公開されました

Vectra APIドキュメントポータルをご紹介できることを嬉しく思います。Vectra 構築、テスト、統合をこれまで以上に迅速に行うためのワンストップの拠点です。

RADは静的なPDFを動的で常に正確なOpenAPIドキュメントに置き換え、ブラウザから直接リクエストを試せる組み込みクライアントを備えています。

開発者はシームレスに統合機能の探索、検証、生成が可能となり、自動化の迅速化、エラーの削減、環境のセキュリティ確保に対する信頼性の向上を実現します。

API v3.5より、すべてのドキュメントはREST APIドキュメントポータル(https://apidocs.vectra.ai)を通じてのみ提供されます。

日付

2025年9月

リリース

2025.09

RUX: SaaSデリバリー

カバレッジ

スリヴァーCommand and Control 範囲

Vectra AI は、Sliver の英語 HTTP チャネルを含む範囲を拡大しました。このチャネルは、コマンド&コントロールのトラフィックをランダムな英単語の文字列として偽装し、正規のトラフィックに見せかけます。この機能強化により、通常のHTTPトラフィック内の難読化されたSliverの活動の検出が向上し、高度なC2回避テクニックの可視性が強化されます。

TCPCommand and Control

Vectra AI 平文TCP通信の検知範囲をVectra AI 、暗号化されていないテキストベースのトラフィックに隠された不審なコマンド活動を特定します。本アップデートでは、異常なパケットフローやペイロード構造といった微妙な振る舞い 検知し、従来の検査を回避する隠蔽されたコマンドチャネルを暴きます。これにより暗号化トラフィックを超えた可視性が拡大され、あらゆる通信タイプにわたる検知能力が強化されます。

新しい検出:Azure Suspect VM ログの変更

Vectra AI は、Window Sand Linux VM、Virtual Machine Scale Sets、およびハイブリッド・マシンのロギング拡張機能の変更に関連する不審な動作を表面化する新しい検出機能を導入しました。これにより、セキュリティ監視を改ざんしようとする試み(デグレードされたログと完全に無効化されたログ)を示す可能性のある不審な動作がより深く可視化されます。

検出の強化アジュール・クリプトマイニング

Azure Cryptominingの検出機能が強化され、既存のコンピュートインスタンスの変更に関連する動作がフィルタリングされるようになりました。この改善により、新しいコンピュートインスタンスの作成に関するアラートの忠実度が向上します。お客様の環境では、この動作に関連するアラートが少なくなることが期待されます。

ストレージアカウントのリソースロギングの拡張(CDR for Azure)

Vectra AIは、新規および今後の検出ユースケースをサポートするため、ストレージアカウントに紐付けられたAzureリソースログを利用できるようになりました。これらの新しいログにより、Vectraはクラウドキルチェーンの後半段階で観測される影響や情報漏洩の挙動を検知できるようになります。すべての新しいCDR for Azureコネクタは、コネクタのセットアップ時に自動的にログを蓄積します。既存のCDR for Azureのお客様は、CDR for Azureに関連付けられた自動導入スクリプトを再実行する必要があります。既存のお客様へのログ記録機能の拡張については、Vectraアカウントチームからご連絡いたします。

M365検出機能の強化

検出範囲を拡大するため、以下の項目が強化された:

- M365 疑わしいメールボックス規則の作成および M365 疑わしいメールの転送: これらの検知機能は、UpdateInboxRule に関連する動作の検出範囲を強化しました。この強化により、お客様はこれらのアラートに関連する件数がわずかに増加する可能性があります。

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、今回のリリースの一部として以下の改善が提供されます。

- NDR-242: Vectra AIは、既存のビーコンコマンド&コントロール(C&C)アルゴリズムを拡張し、データと時間のジッターを利用して従来のネットワーク監視を回避する高度なC2ビーコン技術を検知できるようになりました。これにより、ステルス性の高いC2活動の可視性が向上し、通常のネットワークアクティビティに潜伏しようとする高度な脅威を早期に検知できるようになります。

- NDR-302:Vectra AI 平文TCP通信の検知範囲をVectra AI 、暗号化されていないテキストベースのトラフィックに隠された不審なコマンド活動を特定します。本アップデートは、異常なパケットフローやペイロード構造といった微妙な振る舞い 検知し、従来の検査を回避する隠蔽されたコマンドチャネルを暴きます。これにより暗号化トラフィックを超えた可視性が拡大され、あらゆる通信タイプにおける検知能力が強化されます。

- NDR-314 Vectra AI は、Sliver の英語 HTTP チャネルを含むように対象を拡大しました。これは、コマンド&コントロールのトラフィックをランダムな英単語の文字列として偽装し、正規のトラフィックに見せかけるものです。この強化により、通常のHTTPトラフィック内の難読化されたSliverの活動の検出が向上し、高度なC2回避技術の可視性が強化されます。

明瞭性

Azureアラート用CDRのAPI改善

Vectra AIは、API経由で消費されるAzureアラートのCDRに、エンリッチされたHuman Readableコンテキスト(IDおよびアプリケーションID名)を含めるAPI機能強化を導入しました。これらは調査ワークフローをサポートし、重要なコンテキストを収集するためにアナリストが必要とする時間を大幅に短縮します。以前は、これらのエンリッチされた値はVectra プラットフォームでのみ利用可能でした。新しい機能強化により、これらの値は、顧客が導入している可能性のあるAPI中心のワークフローに確実に存在するようになりました。

強化されたAIトリアージでアラート量を削減

VectraAIトリアージは、キルチェーンおよび最新のネットワーク全体にわたって拡張された機能を提供し、検出量を大幅に削減します。良性のアラートを自動的に調査し解決することで、実際の脅威に対する完全な可視性を維持しながら、アラートによる疲労を軽減します。

厳密にテストされたこの特注の機能は、お客様の環境に一貫して現れる低リスクのパターンを特定し、自動的に解決するため、チームは重要なリスクに集中することができます。

ネットワークC2、リコン、Azure AD、M365、Copilot for M365、AWSで良性の検出が減ることを期待する。

可視性が失われることはありません - 解決された検出は、検索、監査、および完全な追跡が可能です。解決後のアクションは一切発生しません。

アタックグラフフォーカスビュー

複雑な攻撃グラフのノイズを排除する新しい方法、Focused Viewをご紹介します。Focused Viewは、すべてのノードとエッジでアナリストを圧倒するのではなく、優先度の低い検出をフィルタリングし、最も重要なリンクと進行経路のみを表示します。その結果、混雑が緩和され、攻撃がどのように展開したかを明確に把握できるようになります。ごちゃごちゃせず明瞭にすることで、セキュリティ・チームは必要なときに完全なグラフに切り替えながら、調査を加速することができます。

日付

2025年8月

リリース

9.4

QUX: アプライアンス・インターフェイス

JA4+フィンガープリント

Vectra AI は現在、メタデータに JA4L、JA4X、JA4H フィンガープリントを含み、暗号化されたトラフィック解析に次世代のフィンガープリントをもたらします。この強力なフレームワークは、衝突を減らし、関連するセッションをリンクし、一般的なプロトコルの背後に隠れている攻撃者インフラストラクチャを簡単に発見できるようにします。分析者は、ノイズを減らし、検出全体のコンテキストを改善することで、より明確で迅速な洞察を得ることができます。JA4+はInvestigate (RUX)、Stream、Recallサポートされています。新しい属性についての詳細はこちらをご覧ください。

外部アプリのアラート(Webhook通知)

Vectra AI プラットフォームは、外部アプリケーションアラートにより、優先度の高いホストやアカウント、重要なシステムアラートなど、重要なセキュリティイベントが発生すると、チームのコラボレーションツールに即座に通知します。画面を見て対応したり、対応が遅れたりすることなく、迅速な対応を促すリアルタイムの情報を得ることができます。Microsoft Teamsとの直接統合が可能になり、Slackも近日中にサポートされる予定です。実装の詳細については、外部アプリのアラートを参照してください。

Azure ADスクリプトエンジンの使用法

Vectra AIは、この検知でカバーされる振る舞いとユーザーエージェントの範囲を拡大するための機能強化を導入しました。解析レイヤーのアップデートにより、ログからユーザーエージェントをより正確にフィルタリングできるようになり、精度が向上し、誤検知が減少しました。

Entra IDとM365検出のUI改善

いくつかの検知項目において、追加的な状況を提供し、調査ワークフローを合理化するための機能強化が導入された。

- AzureAD 特権操作の異常: 利用可能な場合、ユーザーエージェントの詳細が含まれるようになりました。

- Azure AD Suspicious Factor 登録: ログからresult_reasonフィールドを含むように更新されました。

- Azure AD Suspicious Sign In: デバイスステータスを表示するように更新され、コンテキストが改善されました。

- M365 Spearphishing: ファイル名を表示するように更新され、より迅速なトリアージが可能になりました。

Azureクラウド検出モデルの強化

Azure Diagnostic Logging Disabled(診断ログの無効化)検出機能の強化により、対象範囲が拡大し、WindowsとLinux VMの両方のロギング拡張機能の削除が含まれるようになりました。これにより、セキュリティ監視を無効にしようとしていることを示す不審なアクティビティについて、より広範な可視性が提供されます。

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectra AIのアップデートサービスに接続されているお客様には、これらの改善が提供されます。その他のすべてのお客様には、9.3の一部として以下の改善が提供されます。

- NDR-251:SMBトラフィック上の疑わしいMimikatzアクセスの検出範囲を追加。これにより、攻撃でよく使用される潜在的なクレデンシャル盗難テクニックを発見する能力が強化されました。

- NDR-117:リモートデスクトッププロトコル(RDP)の管理者アクティビティアルゴリズムの適用範囲を拡大し、セキュリティの適用範囲を改善。

- NDR-241:NTLM 認証のブルートフォース攻撃を特定するための検出範囲が追加され、攻撃者が繰り返しログインを試みることでアカウントに侵入するのを阻止できるようになりました。

日付

2025年8月

リリース

9.3

QUX: アプライアンス・インターフェイス

Zscaler Internet Access SSEのパブリックプレビューへの統合

Vectra AIとZscalerは、暗号化トラフィックと直接クラウドトラフィックの盲点をなくすために提携しました。Zscaler Internet Access (ZIA)との統合により、Vectra 安全なPCAPからのユーザートラフィックを再生し、従来のツールが見逃していた高度なC2や流出を検知するフルスペクトラムの脅威検知を実現します。これは、リモート環境とクラウドファースト環境のセキュリティを確保するための画期的なソリューションです。詳細については、Vectra AIのプレスリリースと ポッドキャストをご覧ください。VectraZIA統合を有効にすることにご興味がある場合は、Vectra AIのアカウントチームにご連絡ください。実装の詳細については、Zscaler ZIA Integration and Optimizationをご覧ください。

Match 統合ルールセット管理

Vectra Match 、Suricata と互換性のあるシグネチャを使用することで、外部ツールを必要とせず、既知の侵害指標(IOC)を簡単に検知 できるようになりました。9.3では、プラットフォームで直接ルールの管理、変更、有効化、無効化ができ、Emerging Threatsのアップデート後も変更は継続されます。より迅速なセットアップ、よりシンプルなメンテナンス、そして検知ロジックの完全な制御が可能になりました。詳細については、ManagingVectra AIMatch Rulesetsをご覧ください。

エグゼクティブ・オーバービュー・レポート

Vectra AI 、役員会議室で即座に活用できるセキュリティ概要レポート「エグゼクティブ・オーバービュー・レポート」Vectra AI CISOやセキュリティリーダー向けに特別設計された本レポートは、ノイズ対シグナルの傾向や進化する攻撃パターンなど、明確でインパクトのある指標を提供します。数分で、ベクトラの効果を実証し、戦略的決定を導き、侵害リスクを低減していることを証明する洞察を得られます。詳細な分析は不要です。

攻撃グラフ クオドラントUXで可視化

新しいAttack Graphsは、攻撃者がネットワーク、クラウド、アイデンティティ環境をどのように移動するかを視覚的にマッピングすることで、アクティブな脅威を即座に明確にします。Vectra AI Prioritizationにより、各脅威はホストまたはアカウントのページに直接表示され、攻撃がどこで始まり、どのシステムと相互作用し、時間とともにリスクレベルがどのように変化したかを即座に把握することができます。

セキュリティチームは3つの直感的なビューから選択し、ワークフローに最適な方法で脅威を調査することができます。

- 攻撃グラフ - 攻撃中に異なるエンティティがどのようにリンクされているかを確認します。

- 攻撃の流れ - 構造化された経路における攻撃者の一連の行動を確認します。

- 攻撃のタイムライン - 脅威リスクがどのように変化し、エスカレートしていったかを確認できます。

この機能により、SOCチームは、単一の実行可能なビューでコンテキストと緊急性を表示することにより、迅速かつ自信を持って行動できるようになります。詳細については、Attack Graph FAQをご覧ください。

JA4/JA4Sフィンガープリント

Vectra AI は現在、メタデータに JA4 および JA4S フィンガープリントを含み、暗号化されたトラフィック解析に次世代のフィンガープリントをもたらします。この強力なフレームワークは、衝突を減らし、関連するセッションをリンクし、一般的なプロトコルの背後に隠れている攻撃者インフラストラクチャを簡単に発見できるようにします。分析者は、ノイズを減らし、検出全体のコンテキストを改善することで、より明確で迅速な洞察を得ることができます。JA4はInvestigate (RUX)、Stream、Recallサポートされており、JA4+スイートは近日中にさらに追加される予定です。新しい属性についての詳細はこちらをご覧ください。

クオドラントUXのネットワークトラフィック検証UI

Vectra AI 9.3以降、新しいトラフィック検証ページが導入されました。これらのページにより、トラフィック検証JSONレポートが直感的なダッシュボードに変換され、生データの解析に煩わされることなく、より迅速にインサイトを表示できます。主要な統計情報は、事前定義された健全性しきい値と自動的に照合され、注意が必要な領域は赤または黄色のインジケーターで明確に示されます。詳細については、FAQをご覧ください。

AIトリアージがより良性の脅威を自動解決するようになった

Vectra AI独自開発エージェント型AIがさらに進化しました。アップグレードされたAIトリアージアルゴリズムは、良性のC&C通信の50%、良性の偵察活動の25%を自動的に調査・解決し、良性イベントを劇的に削減します。ローカルパターンとグローバルな知見の両方を活用し、これまでで最も明確な検知信号を提供します。AIトリアージの詳細については、AIトリアージの記事と 動画をご覧ください。

AI優先順位付けによる脅威ランキングの向上

Vectra AI Prioritization が強化され、攻撃者の振る舞いにおける近年の変化を反映した脅威をより的確に検知できるようになりました。重要度の高い脅威と重大な脅威の分離、環境全体におけるよりスマートな優先順位付け、そして脅威の優先順位付けの高速化が期待できます。システムのアップデートに伴い、更新されたスコアリングロジックに基づき、一部のホストおよびアカウントの脅威スコアと確実性スコアが変動する可能性があることにご注意ください。

トリアージのベストプラクティス

Vectra AIは、ユーザーがVectra AI Platformの主要機能を最大限に活用できるよう設計された、新しいベストプラクティスシリーズを導入します。このシリーズの最初のリリースでは、トリアージに焦点を当てています。トリアージベストプラクティスガイドには、一般的な用語、トリアージを行うタイミングと理由、手順、FAQなど、多くの情報が掲載されています。トリアージワークフローを改善するには、トリアージベストプラクティスの記事をご覧ください。

ウイルストータルの削除

Vectra AIは、ライセンス変更に伴い、Quadrant UXからVirusTotal連携を削除しました。外部接続先ポップアップにはVirusTotalデータが表示されなくなり、混乱を避けるため、次回のリリースでUIを全面的に改善する予定です。この削除に関するご意見やご質問は、Vectra AIアカウントチームまでお問い合わせください。

新しい検出スイート:AWS S3

Vectra AI 、クラウドキルチェーンの侵害および情報漏洩段階におけるAWS S3の利用に関連する不審な行動を検出するため、3つの新たな検知機能をVectra AI :

- AWS 不審な S3 バッチ削除:この検出は、複数のファイルに関連する大規模なダウンロードと削除に関連する動作を表面化します。この挙動は、環境におけるランサムウェア活動の破壊的操作フェーズを示す可能性があります。

- AWSの疑わしいS3オブジェクトの削除:新しいS3 Batch Deletion検出と同様に、この検出は、環境内のランサムウェア活動の破壊的な操作段階を示す可能性のある方法で、個々のオブジェクトがダウンロードされ、その後S3バケットから削除された動作を強調表示します。

- AWSの疑わしいS3暗号化:この検出は、進行中のランサムウェア暗号化フェーズを示す可能性のある異常な暗号化アクティビティを強調表示します。これは、外部KMSキー(SSE-KMS)またはクライアント制御キー(SSE-C)のいずれかを使用して、多くのS3オブジェクトの暗号化を表面化するように設計されています。

M365、Azure AD、Azureのシグナル強化

以下のAAD、Microsoft 365、およびAzureの検出について、根本的な行動のリスクをより適切に考慮し、レビューのために迅速に表面化するための機能強化が導入されました。これらの機能強化の導入により、Vectra AIプラットフォーム内で優先順位付けされるエンティティの数が変更される可能性があります。

- M365 Power Automate アクティビティの疑い: この検知は、環境内で Power Automate を使用した流出または C2 動作の可能性について警告を発します。この検知の強化により、この検知の忠実度が大幅に向上し、この検知および類似の検知(M365 Power Automate HTTP Flow Creation および M365 Suspicious Power Automate Flow Creation)内で観察される誤検知率が減少しました。

- Azure AD 権限操作異常: この検出は、権限昇格に関連する可能性のある異常な Azure AD 操作を警告します。Vectra AI はこの検出を強化し、異常とみなされる動作を絞り込みます。これにより、この検出に関するノイズが減少することが期待されます。

- 危険な Exchange 操作: この検出は、攻撃者に悪用される可能性のある Exchange 内の特権操作について警告します。Vectra AIは、このアラートの対象となる動作の範囲を強化し、Exchange内の潜在的に良性の動作(自動応答の設定など)を削除しています。これらの機能強化により、お客様は件数の大幅な削減(30%以上)を期待できます。

- Azure 診断ログの無効化: この検出は、Azure 診断ログの設定の削除に関連する防御障害の動作を表面化します。この検出は、仮想マシン(VM)上の診断ログの削除に関するより広範なカバレッジのために強化されています。この機能強化に伴い、検出数がわずかに増加する可能性があります。

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectra AIのアップデートサービスに接続されているお客様には、これらの改善が提供されます。その他のすべてのお客様には、9.3の一部として以下の改善が提供されます。

- NDR-222:Windowsリモート管理(WinRM)の疑わしい使用に対する疑わしいプロトコルアクティビティ検出のタイトルを更新しました。新しいタイトルは、動作の性質をよりよく反映するために「悪意のあるWinRMの使用の可能性」です。

- CS-10426:一部のSuspected Protocol Activity検出で、クライアントがプロキシとして動作するために、送信元IPアドレスと宛先IPアドレスが誤って帰属する問題を解決しました。この修正は、関連するすべての検出アルゴリズムに適用されています。

- NDR-251: Kali Linux Package Repository で使用される侵入テクニックに対する検出カバレッジを拡張します。

- NDR-251:既知のTorノードに一致する宛先IPを特定することで、Torアクティビティ検知を拡張する。

日付

2025年8月

リリース

2025.08

RUX: SaaSデリバリー

新しいAttack Graphsのアップグレードでより強力なコンテクスト

Vectra AIは、Attack Graphに2つの強力な新機能を追加しました。第一に、アナリストは調査対象のエンティティを直接標的とした検出を確認できるようになり、質問への回答が容易になりました:「このエンティティはどのようにして侵害されたのか?これにより、複雑なラテラルムーブメントシナリオにおいても、「患者ゼロ」を迅速に特定することができます。次に、攻撃グラフは、コマンド&コントロール (C2) チャネルの爆発半径を視覚化し、同じ悪意のあるドメインまたはIPに関連付けられたすべてのエンティティを自動的に拡大して表示するようになりました。これらのアップグレードにより、調査が迅速化され、隠れたリンクが明らかになり、チームが攻撃を迅速に阻止するための完全なコンテキストが得られます。

5分間ハンティングで捜査を加速する

Advanced InvestigationsにFive Minute Huntsが登場しました。このガイド付きハンティングは、SQLや専門用語をマスターすることなく、メタデータから意味のある洞察を導き出します。セキュリティチームは、数回クリックするだけで、攻撃者のパターンを素早く発見し、プロアクティブな「平時」の価値を実証し、効率を高めることができます。この機能の裏側には、柔軟なコンテンツ配信フレームワークがあり、適応性の高いレイアウト、スムーズなアニメーション、魅力的なビジュアルにより、シームレスなアナリスト体験を提供します。

外部アプリのアラート(Webhook通知)

外部アプリ通知機能により、Vectra AI 重要ホストやアカウント、主要システムアラートといった重大なセキュリティイベント発生時に、チームのコラボレーションツールへ即時通知Vectra AI 画面を監視したり対応が遅れたりする事態は終わりです。迅速な対応を促すリアルタイム情報を入手できます。Microsoft Teamsとの直接連携は現在利用可能、Slackサポートは近日提供開始予定です。実装の詳細については外部アプリ通知機能をご覧ください。

JA4+フィンガープリント

Vectra AI は JA4、JA4S、JA4L、JA4X および JA4H のフィンガープリントをメタデータに含み、暗号化トラフィック解析に次世代のフィンガープリントをもたらします。この強力なフレームワークは衝突を減らし、関連するセッションをリンクし、一般的なプロトコルの背後に隠れている攻撃者インフラストラクチャを簡単に発見できるようにします。分析者は、ノイズを減らし、検出全体のコンテキストを改善することで、より明確で迅速な洞察を得ることができます。JA4+はInvestigate (RUX)、Stream、Recallサポートされています。新しい属性についての詳細はこちらをご覧ください。

人間が読めるAzure CDRデータで調査をよりシンプルに

Vectra AIは、紛らわしいUUIDを明確で人間が判読できる名前に置き換えることで、Azure CDRの使いやすさを向上させました。REST APIのアカウント名は、認識しやすいEntra IDを反映するようになり、検知アクティビティでは直感的なオブジェクト名とアプリケーション名が表示されます。アナリストは生のIDをデコードする必要がなくなり、トリアージの迅速化、調査の円滑化、ダッシュボードの活用性向上につながります。

日付

2025年7月

リリース

2025.07

RUX: SaaSデリバリー

Active Directoryのメンバーシップに基づくグループ

既存のADグループをシームレスにVectra 取り込み、完全に同期させることができます。一括インポートにより、繰り返しの管理作業が不要になるため、チームはグループ管理ではなく、脅威対策に集中することができます。トリアージルールを合理化し、ノイズを減らすことで、本当に重要なアラートに迅速に対応することができます。これは、効率性と明確なシグナルです。詳細については、Active Directory(AD)グループをご覧ください。

Zscaler Internet Access SSEのパブリックプレビューへの統合

Vectra AIとZscalerは、暗号化トラフィックと直接クラウドトラフィックの盲点をなくすために提携しました。Zscaler Internet Access (ZIA)との統合により、Vectra 安全なPCAPからのユーザートラフィックを再生し、従来のツールが見逃していた高度なC2や流出を検知するフルスペクトラムの脅威検知を実現します。これは、リモート環境やクラウドファースト環境のセキュリティを確保するための画期的なソリューションです。詳細については、Vectra プレスリリースと ポッドキャストをご覧ください。VectraZIA統合を有効にすることに興味がある場合は、Vectra アカウントチームにご連絡ください。実装の詳細については、Zscaler ZIA Integration and Optimizationをご覧ください。

CISOレポートにおけるシグナルの有効性でより深い経営幹部の洞察

Vectra AIは、シグナルの有効性指標をCISOレポートに直接取り込み、検知とエンティティがどのように無害、修復済み、または未分類として解決されたかを示します。この追加されたコンテキストにより、アナリストにとって最も重要な検知の価値が証明され、修復結果が一目で分かります。経営幹部は脅威の品質を明確に把握できるため、よりスマートなセキュリティ上の意思決定が可能になり、Vectra AIの測定可能な価値を実証できます。

ネットワーク・ディスカバリー・ダッシュボードによる可視性の向上

Vectra AI 、インタラクティブなネットワークマップで環境を探索する強力な新機能「ネットワーク発見ダッシュボード」Vectra AI アナリストはホストやIPを視覚的に追跡し、文脈の中で異常を特定し、直感的なナビゲーションで調査を加速できます。このダッシュボードは複雑な環境を簡素化し、生のネットワークデータを実用的な知見に変換することで、より迅速で確信を持った脅威対応を実現します。

日付

2025年6月

リリース

9.2

QUX: アプライアンス・インターフェイス

GCPブレーンの提供拡大

Vectra 9.2から、Google Cloud Platform(GCP)でホストされるBrainを追加導入する。新しいGCP Brainは、5Gb/秒と15Gb/秒を処理でき、他のクラウド/仮想/ハードウェアBrainと同じ機能をすべてサポートしています。

グループサポートを追加しました。QUX API

9.2以降、Vectra /groupsエンドポイントからのグループメンバーの取得をサポートしています。詳しくはhttps://support.vectra.ai/vectra/article/KB-VS-1638を参照してください。

AWSクラウドとAzureクラウド検出のためのAIトリアージ

Vectra AIは、AWSおよびAzureのカバレッジポートフォリオに、独自のエージェント型AIソリューションであるAI Triageを導入しました。AI-Triageは、AWSクラウドおよびAzureクラウドのアラートを、感染率や脅威プロファイルなどの要素に基づいて自動調査し、お客様の環境における安全なアクティビティをフィルタリングします。AI-Triageの導入により、優先度の高いエンティティが削減され、SOCアナリストの調査負荷が軽減されます。

疑わしいプロトコル活動内部検出

Vectra AI 疑わしいプロトコル活動の検知範囲をVectra AI 現在、疑わしいプロトコル活動には内部横方向移動/偵察攻撃をカバーする検知が含まれ、LDAP、Kerberos、NTLM、SMBプロトコルをサポートしています。この機能はデフォルトで無効ですが、お客様が有効化でき、検知 の一部として含まれています。 SPAの詳細については、https://support.vectra.ai/s/article/KB-VS-1793 をご参照ください。

疑わしいプロトコルの活動ブルートフォース

Vectra AIは、疑わしいプロトコルアクティビティ(SPA)の検出範囲を拡大しています。これにより、SPAはあらゆるプロトコルにおけるブルートフォース攻撃を検出できるようになりました。このルールは、攻撃者が短期間に複数の認証リクエストを試行するブルートフォース攻撃を検出します。ブルートフォース攻撃は、SMB、LDAP、FTP、RDP、SSH、HTTPなど、様々なプロトコルを標的とすることができ、攻撃者がアカウントへの不正アクセスを行う際によく使用されます。

新しい検出NTLM リレー活動

Vectra AI は、NTLM リレー・アクティビティの新しい検出機能を導入しました。これは、攻撃者が使用するラテラルムーブテクニックに対するVectraの可視性を強化するものです。この検出は、攻撃者があるホストにクエリを発行し、取得した認証を別のホストにリレーするタイミングを観察することで、NTLM 認証を悪用する試みを特定します。

新しい検出M365 Copilot 機密データの発見

Vectra AIは、M365 CoPilotを巡る検知行動を検知する新たな検知機能を導入しました。この新しいM365 CoPilot機密データ検知機能は、CoPilotセッションがIDによって悪用され、機密情報を含む可能性のあるファイルにアクセスされたことを検知します。この検知機能は、環境内のアカウントを利用して機密情報を発見する脅威アクターを特定することを目的としています。

新しい検出スイート:AWS岩盤検知

Vectra AI は、生成 AI アプリケーションの構築と展開を簡素化する AWS が提供するフルマネージドサービスである AWS Bedrock の使用に関する疑わしい動作を明らかにするための 4 つの新しい検知機能を導入しました。

- AWS Bedrock Logging Configuration Disabled:この検出では、校長が地域レベルで AWS Bedrock のプロンプトのロギングを無効にしていることが観察された事例を強調表示します。プロンプトのロギングを無効にすると、AWS Bedrockモデル全体ですべてのプロンプトとレスポンスのアクティビティがキャプチャされなくなり、防御を損なったり、悪意のある使用を隠そうとする試みを示す可能性があります。

- AWS Bedrock Novel Model が有効: この検出は、過去にそのようなアクションを実行した履歴のない ID による AWS Bedrock モデルの有効化に関連する不審なアクティビティを識別します。これは、セキュリティに敏感で、高コストに関連する可能性のある生成AIサービスへの潜在的な不正アクセスにフラグを立てます。

- AWS の疑わしい Bedrock アクティビティ: この検出は、AWS Bedrock モデルの有効化と起動に関連する疑わしいアクティビティを識別します。有効化とモデルの起動の組み合わせは、攻撃者がモデルをテストし、使用し、犠牲者の費用でレスポンスを生成していることを示唆しています。

- AWS Bedrock Novel Enabled:このアクションは一般的ではなく、コストやセキュリティに影響する可能性があるため。これは情報としての検出であり、エンティティのスコアリングや優先順位付けには寄与しない。これはセキュリティに関連する洞察であり、すぐに疑わしいと判断されないかもしれません。

信号強化

VectraAI優先順位付けアルゴリズムと検出アップデートの改善により、良性の優先順位付けアラートが大幅に減少しました。場合によっては、実際の脅威に対するカバレッジを犠牲にすることなく、優先順位付けされたホストとアカウントのアラートが最大50%減少する可能性があります。

- Azure AD & M365: 特定の検出を伴うアカウントの優先順位付けアラートが改良され、最新の攻撃の検出を維持しながら、良性のアラートを削減しました。影響を受ける検出には、M365 Suspicious Download Activityが含まれ、Autonomous System Number (ASN)コンテキストとAzure AD Suspicious Scripting Engineが組み込まれます。

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、9.2 の一部として以下の改善が提供されます。

- NDR-166:このリリースでは、すべてのDNSレスポンスタイプにわたってカバレッジを拡大することで、DNSトンネルの検出を強化し、より広範で正確な脅威の検出を提供します。

- NDR-144:Covenant C2 Frameworkが使用するテクニックに対するC2検知を改善。

- NDR-202:このリリースでは、流出検知のアルゴリズムのパフォーマンスが強化され、より迅速な脅威の特定が可能になりました。

- NDR-195: Kali Linux Package Repository が使用する侵入テクニックに対する HTTP 検出が改善されました。

- NDR-221:Windowsリモート管理(WinRM)の不審な使用に対するHTTP検出を改善し、このプロトコルの潜在的な悪用に対する可視性を強化。

- NDR-232:プロキシの使用を考慮した疑わしい HTTP アクティビティの検出を強化し、プロキシ環境での検出精度を向上。

日付

2025年6月

リリース

2025.06

RUX: SaaSデリバリー

AIトリアージがより良性の脅威を自動解決するようになった

Vectra AI独自開発エージェント型AIがさらに進化しました。アップグレードされたAIトリアージアルゴリズムは、良性のC&C通信の50%、良性の偵察活動の25%を自動的に調査・解決し、誤検知を劇的に削減します。ローカルパターンとグローバルな知見の両方を活用し、これまでで最も明確な検知を実現します。AIトリアージの詳細については、AIトリアージ知識ベースおよび最新のアップデート動画をご覧ください。

新しい検出スイート:AWS岩盤検知

Vectra AI は、生成 AI アプリケーションの構築と展開を簡素化する AWS が提供するフルマネージドサービスである AWS Bedrock の使用に関する疑わしい動作を明らかにするための 4 つの新しい検知機能を導入しました。

- AWS Bedrock Logging Configuration Disabled:この検出では、校長が地域レベルで AWS Bedrock のプロンプトのロギングを無効にしていることが観察された事例を強調表示します。プロンプトのロギングを無効にすると、AWS Bedrockモデル全体ですべてのプロンプトとレスポンスのアクティビティがキャプチャされなくなり、防御を損なったり、悪意のある使用を隠そうとする試みを示す可能性があります。

- AWS Bedrock Novel Model が有効:この検出は、過去にそのようなアクションを実行した履歴のない ID による AWS Bedrock モデルの有効化に関連する不審なアクティビティを識別します。これは、セキュリティに敏感で、高コストに関連する可能性のある生成AIサービスへの潜在的な不正アクセスにフラグを立てます。

- AWS の疑わしい Bedrock アクティビティ:この検出は、AWS Bedrock モデルの有効化と起動に関連する疑わしいアクティビティを識別します。有効化とモデルの起動の組み合わせは、攻撃者がモデルをテストし、使用し、犠牲者の費用でレスポンスを生成していることを示唆しています。

- AWS Bedrock Novel Enabled:このアクションは一般的ではなく、コストやセキュリティに影響する可能性があるため。これは情報としての検出であり、エンティティのスコアリングや優先順位付けには寄与しない。これはセキュリティに関連する洞察であり、すぐに疑わしいと判断されないかもしれません。

新しい検出スイート:AWS S3

Vectra AI 、クラウドキルチェーンの侵害および情報漏洩段階におけるAWS S3の利用に関連する不審な行動を検出するため、3つの新たな検知機能をVectra AI :

- AWS 不審な S3 バッチ削除:この検出は、複数のファイルに関連する大規模なダウンロードと削除に関連する動作を表面化します。この挙動は、環境におけるランサムウェア活動の破壊的操作フェーズを示す可能性があります。

- AWSの疑わしいS3オブジェクトの削除:新しいS3 Batch Deletion検出と同様に、この検出は、環境内のランサムウェア活動の破壊的な操作段階を示す可能性のある方法で、個々のオブジェクトがダウンロードされ、その後S3バケットから削除された動作を強調表示します。

- AWS 不審な S3 暗号化:この検出は、進行中のランサムウェア暗号化フェーズを示す可能性のある異常な暗号化アクティビティを強調表示します。これは、外部KMSキー(SSE-KMS)またはクライアント制御キー(SSE-C)のいずれかを使用して、多くのS3オブジェクトの暗号化を表面化するように設計されています。

シームレスなAzure CDRの実現

Vectra AIは、Redirector Serviceの新機能により、Azure CDRの導入を効率化しました。VPNやIPアドレス制限によるセットアップの煩わしさから解放され、Azure CDRをシームレスに導入できます。これにより、クラウドテレメトリの導入における煩わしさが解消され、価値実現までの時間が短縮され、Azureの脅威を即座に可視化できます。セキュリティチームは、より少ない手間で迅速にセキュリティ対策を講じることができます。

Match 統合ルールセット管理

Vectra Match 、Suricata と互換性のあるシグネチャを使用することで、外部ツールを必要とせず、既知の侵害指標(IOC)を簡単に検知 できるようになりました。9.3では、プラットフォームで直接ルールの管理、変更、有効化、無効化ができ、Emerging Threatsのアップデート後も変更は継続されます。より迅速なセットアップ、よりシンプルなメンテナンス、そして検知ロジックの完全なコントロールが可能です。詳細については、ManagingVectra Match Rulesetsをご覧ください。

日付

2025年5月

リリース

2025.05

RUX: SaaSデリバリー

はじめにエグゼクティブ・オーバービュー・レポート

ベクトラは、Vectra AI に関するエグゼクティブ概要レポートを導入します。本レポートは、取締役会や経営陣会議で高水準の指標を提示する必要があるCISOやセキュリティ責任者向けに設計されています。指標にはノイズ対シグナル比率、ベクトラによる調査時間の削減、攻撃の傾向などが含まれます。本レポートにより、経営陣は戦略的な意思決定を行い、ベクトラが組織のセキュリティ侵害リスクをどのように低減するかを評価できます。

グローバル・ビューグローバル・ビュー

Global Viewにより、大企業やMSSPは、単一のRUX導入から複数のBrainやテナントにわたる脅威を一元的に管理・調査できるため、複雑な環境を持つグローバルな運用に最適です。

攻撃Attack Graphs

新しいアタックグラフは、攻撃者がネットワーク、クラウド、アイデンティティ環境をどのように移動するかを視覚的にマッピングすることで、アクティブな脅威を即座に明確にします。VectraAI優先順位付け機能により、各脅威はホストまたはアカウントのページに直接表示され、攻撃がどこで始まり、どのシステムと相互作用し、時間とともにリスクレベルがどのように変化したかを即座に把握することができます。

セキュリティチームは3つの直感的なビューから選択し、ワークフローに最適な方法で脅威を調査することができます。

- 接続性グラフ - 攻撃中に異なるエンティティがどのようにリンクされているかを確認します。

- ツリーグラフ - 攻撃者の一連の行動を構造化されたパスで表示します。

- 過去のスコアの経時変化 - 脅威のリスクがどのように変化し、エスカレートしていったかを把握。

この機能は、単一の実用的なビューでコンテキストと緊急性を表面化することにより、SOCチームが迅速かつ自信を持って行動できるようにします。

トラフィック検証レポートダウンロードの問題解決

一部のお客様(特に大規模な RUX 環境のお客様)において、ネットワーク・トラフィック検証レポートのサイズが約 6MB を超える場合にダウンロードできない問題が解決されました。ワークフローは、より大きなレポートのダウンロードをサポートするように強化され、レポートのサイズに関係なく、トラフィック検証データへの確実なアクセスを保証します。

日付

2025年5月

リリース

9.1

QUX: アプライアンス・インターフェイス

Vectra X47/M47システムネットワークのご紹介

9.1からVectra 新しいX47とM47システムを導入します。他のXシリーズと同様に、X47はブレイン、センサー、またはミックスモードとして導入することができる。M47は最大75GbpsのVectra Stream サポートする。ハードウェアは、4x1Gbpsカッパーと2x10/25Gbps SFP28を備えている。アプライアンスの仕様については、アプライアンスとセンサーの仕様をご覧ください。

導入ガイドについては、X47クイックスタートガイドまたはM47クイックスタートガイドをご覧ください。

クオドラントUXネットワークのグループタイプの変更

9.1 以降、Vectra QUX デプロイメントで静的グループと動的グループの変換をサポートします。静的グループを参照する既存のトリアージフィルタは、動的グループ構成で正規表現を使用してグループが再定義された後も、変更を必要とせずに機能し続けます。これにより、お客様が動的グループに移行する際に、より柔軟で実装しやすくなるはずです。動的グループの詳細については、動的グループFAQを参照してください。

SSLキーハンドリングの改善

9.1から、Vectra AIは楕円曲線暗号(ECC)証明書をサポートするようになりました。お客様は、既存のコマンドを使用して独自の証明書をアップロードできます。さらに、証明書署名要求(CSR)をサポートするコマンドも更新されました。ご利用ください:

- certificate replace-key`を使用すると、HTTPSサーバーが使用する新しい鍵と自己署名証明書を生成することができます。

- certificate info`は、現在のHTTPS証明書に関する情報を表示する。

証明書のインストール方法についてはこちらをご覧ください:SSL証明書のインストール(Quadrant UXのみ)をご覧ください。

Match バージョンアップ

Vectra AI SuricataVectra AI 、JA4を含むSuricataエンジンの新機能をサポートするとともに、OTプロトコルのプロトコル解析を有効化しました。suricata.yamlベース設定も最新のSuricata機能に対応するよう更新されています。VectraのSuricata設定の詳細については、VectraMatch 設定をご参照ください。

v2.xにOauth2サポートを追加しました。QUX API

Vectra aiはQUX v2.xのAPIを更新し、OAuh2認証のサポートを追加しました。Oauth2アクセストークンの有効期限は6時間で、その後失効するため、APIクライアントの認証情報を使用して新しいトークンを要求する必要があります。APIクライアントの作成は、Vectra UIのみで行う必要がある。v2.5より古いv2.x APIへのアクセスは、v2.5と同様に動作します。publicなpostmanコレクションは、すべてのv2.xバージョン用に更新されました。詳しくはREST API Quick Start Guide for Postman v2.5 using OAuth2 (QUX)を参照してください。

隠しトンネル検出の改善

隠されたトンネル検出機能が強化され、外部システムに接続する新たなビーコンレス接続を識別できるようになりました。この機能強化により、コマンドラインベースの隠されたトンネル攻撃ツールに対する新たな検知範囲が提供されます。隠されたトンネル検出に関する詳細は、「 Vectra AI 理解」をご参照ください。

RDPリコンの検出機能強化

RDP Reconの検出機能が強化され、攻撃者が多数のアカウントに対して少 数のパスワードのテストを試みるRDP Password Spray攻撃が検知 できるようになりました。前バージョンのRDP Reconでは、攻撃者が1つのアカウントに対して多数のパスワードを試行することに重点を置いていましたが、今回の機能強化では、RDP Reconを拡張し、多数のアカウントに対してごく浅い総当たり攻撃を行うシナリオにも対応できるようになりました。

AWSの検出機能強化 AWS

以下の AWS 検出には、関連する忠実度を向上させるための機能強化が導入されています。これらの機能強化の導入により、悪意のある動作をより広範にカバーすることになり、顧客環境内で優先されるエンティティのわずかな増加に関連する可能性があります。

- AWS クリプトマイニング: この検出は、複数の高出力コンピュートインスタンスが開始される際の挙動について警告を発します。この検出は、人間と人間以外の両方のプリンシパルに起因する、より広範なcryptominingアクティビティを表面化するように拡張されました。お客様は、検出量のわずかな増加を観察することができます。

- AWS 攻撃ツール:この検知は、AWS 環境の既知の攻撃ツールに対して警告を発します。忠実性と誤検知率の低減のために改良されています。

信号強化

VectraAI優先順位付けアルゴリズムと検出アップデートの改善により、良性の優先順位付けアラートが大幅に減少しました。場合によっては、実際の脅威に対するカバレッジを犠牲にすることなく、優先順位付けされたホストとアカウントのアラートが最大50%減少する可能性があります。

- Azure AD & M365:特定の検出を伴うアカウントの優先順位付けアラートが改良され、最新の攻撃の検出を維持しながら、良性のアラートを削減しました。影響を受ける検出には、M365 DLL Hijacking Activity、Azure AD Suspicious Access from Cloud Provider、Azure AD Suspicious Sign-onが含まれます。

- ネットワーク 特定の検出を行ったホストの優先順位付けアラートが改良され、最新の攻撃の検出を維持しながら、良性のアラートを減らすことができるようになりました。影響を受ける検出には、Suspicious Admin Activity、Port Scanning、Darknet Scanning、Port Sweepなどのパターンが含まれます。

迅速なリリース改善

前回のソフトウェアリリースサイクル以降、アルゴリズムに以下の改良が加えられました。リモートサポートを有効にしてVectraアップデートサービスに接続されているお客様には、これらの改善が提供されています。その他のすべてのお客様には、9.1 の一部として以下の改善が提供されます。

- NDR-96:このリリースでは、RDP Recon アルゴリズムに改良が加えられており、アカウントごとに試行されるパスワードの量を制限するために回避が行われる RDP Sweep 攻撃の適用範囲が拡大されています。

- NDR-106: Mythic C2が使用するテクニックに対するC2検知を改善。

- NDR-104: このリリースは、Apache Camel Case exploit に対する攻撃カバレッジを導入しています:CVE-2025-27636.

- NDR-73: このリリースでは、外部リモートアクセスの攻撃シグナルが改善され、一般的な宛先への良性の真陽性検出が減少します。

- NDR-108: このリリースでは、環境内で人気のある良性の宛先のビーコン・メタデータを制限することにより、高負荷時にBeacon Detectorのスケールと健全性を高める改善が導入されています。

日付

4月2025

リリース

2025.04

RUX: SaaSデリバリー

センサー名による検索の改善

検出ページの検索機能を強化し、内部センサーLUIDの代わりにセンサー名での検索をサポートしました。このアップデートにより、お客様からのフィードバックに対応し、認識可能な名前を使用して特定のセンサーに関連する検出を簡単に検索できるようになりました。

M365におけるコパイロットの不正使用の検出を強化

お客様の強い関心にお応えして、Microsoft Copilot の潜在的な悪用に対する保護を拡張します。既存のM365 Suspicious Copilot Access検出(異常な場所からのアクセスにフラグを立てる)に加え、新しい検出を導入します:M365 Copilot Sensitive Data Discovery」です。これは、Microsoft 365のCopilotを通じて機密文書を見つけようとする攻撃者の行動を特定します。

日付

2025年3月

リリース

2025.03

RUX: SaaSデリバリー

AIの優先順位付けコンテキストを充実させる

Vectra 、検出が複数の攻撃サーフェスにまたがる場合に、カスタマイズされた攻撃プロファイルを表示するようになり、複雑な脅威をより明確に特定できるようになりました。新たに2種類のプロファイルが導入されました:

- ハイブリッド・ネットワーク攻撃者:ネットワーク ID 環境とクラウド ID 環境の両方で活動する攻撃者を示し、オンプレミスとクラウドのインフラス トラクチャにわたる協調的な活動を示唆する。

- マルチクラウドサービス攻撃者:ネットワーク ID システムに直接関与することなく、ID プロバイダ、SaaS プラットフォーム、またはパブリック・クラウド環境など、複数のクラウド・ベースのサービスにわたって動作する攻撃者を示す。

これらのプロファイルは、ハイブリッド脅威の性質を反映し、UIにおける脅威のコンテキストを強化するように設計されている。

Azure検出のAIトリアージをサポート

Vectra 、Azure CDR(Cloud Detection and Response)アラートのAIトリアージを可能にすることで、Azure検出のサポートを強化しています。既存のAzure検出タイプごとに、適切なAI蒸留アルゴリズムを評価・適用し、関連するコンテキストフィールドを定義し、特定の処理要件に対応しています。これにより、忠実度の高い洞察をより効率的に表面化し、プラットフォーム内の検出の明確性を向上させることができます。

日付

2025年3月

リリース

9.0

QUX: アプライアンス・インターフェイス

クオドラントにおけるダイナミック・グループの導入

9.0からVectra AIはQuadrant UXのダイナミックグループに対応しました。ダイナミックグループはVectra AI プラットフォームの機能で、Regexルールを使って各トリアージグループに属するホストやアカウントを定義することができます。この機能により、お客様がグループの管理や更新に費やす時間を削減することができます。この機能の対応 UX サポートは 2024 年 12 月に導入されました。詳細については、https://support.vectra.ai/s/article/KB-VS-1839 を参照してください。

高性能GCPブレインズ・ネットワーク

Vectra aiは、GCP Brainの新しい64コアのバリエーションを作成し、既存の96コアのBrainを検証して、以前発表されたものよりも高い全体的なスループットをサポートしました。詳細はGCP Brain導入ガイドをご覧ください。

疑わしいプロトコルのアクティビティとMatchプロキシ・サポート

Vectra AI 9.0以降、MatchとSPAに自動プロキシサポートが追加されました。ユーザーによる操作は不要ですが、Matchでは追加の変数が利用可能です。詳細については、MatchのFAQ(https://support.vectra.ai/s/article/KB-VS-1635)をご覧ください。

CLI経由のサウスサイドプロキシIP

9.0から、Vectra コマンドライン経由でサウスサイドの学習済みリストプロキシIPを表示するサポートを追加した。サウスサイドプロキシは、クライアントとプロキシの間にVectra 位置するプロキシを識別します。これは UI の Manage -> Proxies で設定される Northside プロキシとは異なります。show proxy --southside" を使用して、システムがネットワークトラフィックを観察して学習したサウスサイドのプロキシを表示します。

トラフィック検証レポートの改善

Vectra AI 9.0以降、ネットワーク統計ページで利用できる拡張ネットワークトラフィック検証レポートに新しいフィールドが追加されました。新しいフィールドには、NICエラー、パケットの切り捨て、トラフィックのドロップ/ホールに関する統計情報が含まれます。詳細については、https://support.vectra.ais/article/KB-VS-1648をご覧ください。

MGT1またはキャプチャ用にサポートされるS1 SFP+インターフェイス

Starting in 9.0, Vectra now supports the use of the S1’s two onboard SFP+ interfaces for capture or management. The command “set management <default|sfp>” will alter the interface configuration for the MGT1 port. The command “set capture <default|sfp>” will alter the interface assignment used for capture. This creates 4 total configurations for management or capture. All options with new interface assignment diagrams for each are detailed in the S1 Quick Start Guide. Please note: The rated throughput of the S1 appliance does not change when using SFP+ ports. This only changes the physical interface assignments. Care should be taken to only forward a supported amount of traffic to the S1.

X29/M29 アプライアンス - MGT で SFP+ を使用するための新しい構文

The X29/M29 appliances have an option to configure one of their SFP+ interfaces to be used as the MGT1 management port. The command has changed in version 9.0 to be consistent with the command syntax that is used now for all appliances that offer options to change similar interface options. The old command was “set management speed <1G|10G>” and the new command is “set management <default|sfp>”. Please see the X29 Quick Start Guide or the M29 Quick Start Guide for details.

AWS検出機能の強化

以下の AWS 検出には、関連する忠実度を向上させるための機能強化が導入されています。これらの機能強化の導入により、悪意のある動作をより広範にカバーすることになり、顧客環境内で優先されるエンティティのわずかな増加に関連する可能性があります。

- AWS CloudTrail ロギング無効: この検知は、AWS のロギングをオフにするという防御回避テクニックに警告を発します。この悪意のある振る舞いを表す振る舞い プロファイルを広げるために、モデルに機能強化が導入されました。

- AWS CloudTrail Logging Modified: この検知は、AWS ロギングをダウングレードするという防御回避テクニックに警告を発します。この悪意のある行動を表す振る舞い プロファイルを広げるために、モデルに機能強化が導入されました。

- AWS ユーザーハイジャック:この検知は、AWS アクセスキーの作成にまつわる永続化技術に関するアラートです。このモデルには、行動の反復的な発生と、それに続くアラートの表面化量への影響を説明するための追加学習が導入されています。この強化により、この危険な行動に関するアラートの有効性が向上しました。

M365検出の採点強化

以下の Microsoft 365 検出が強化され、根本的な行動のリスクをより適切に考慮し、レビューのために迅速に表示されるようになりました。これらの機能強化の導入により、Vectra 内で優先されるエンティティの数が変更される可能性があります。

- M365 Power Automate アクティビティの疑い: この検知は、環境内で Power Automate を使用した流出または C2 動作の可能性について警告を発します。この検知の強化により、この検知の忠実度が大幅に向上し、この検知および類似の検知(M365 Power Automate HTTP Flow Creation および M365 Suspicious Power Automate Flow Creation)内で観察される誤検知率が減少しました。

日付

2025年2月

リリース

2025.02

RUX: SaaSデリバリー

OAuthによる認証のサポート

Oauth2アクセストークンの有効期限は6時間で、その後失効するため、APIクライアントの認証情報を使用して新しいトークンを要求する必要があります。APIクライアントの作成は、Vectra UIでのみ行う必要があります。v2.5より古いv2.x APIへのアクセスは、v2.5と同様に動作します。公開postmanコレクションは、すべてのv2.xバージョン用に更新されました。

M365 GCCサポート

Vectra 、Microsoft 365 Government Community Cloud(GCC)環境をサポートするようになりました。これまでGCC-HighおよびAzure ADの顧客向けのサポートはありましたが、今回のアップデートにより、米国の州、地方、および連邦政府機関によって一般的に使用されているGCC環境で運用されている顧客にも対象が拡大されました。マイクロソフトのGCC専用エンドポイントと統合することで、Vectra AIは安全でコンプライアンスに準拠したログ集約を保証し、マイクロソフトのすべての政府クラウド層にわたって完全な可視性と脅威検出を提供します。

Cybereason EDRサポート

Vectra 、CybereasonからのEDRアラートの取り込みに対応しました。Cybereasonを使用している顧客は、Cantina内でアラートの取り込みと可視化を可能にするために統合を設定できるようになりました。

グループ・タイプの変更

9.1 以降、Vectra QUX デプロイメントで静的グループと動的グループの変換をサポートします。静的グループを参照する既存のトリアージフィルタは、動的グループ構成で正規表現を使用してグループが再定義された後も、変更を必要とせずに機能し続けます。これにより、お客様が動的グループに移行する際に、より柔軟で実装しやすくなるはずです。動的グループの詳細については、動的グループFAQをご覧ください。

日付

2025年1月

リリース

2025.01

RUX: SaaSデリバリー

DNS検出の無効化をサポート

設定ページでDNSリプライパケットの検査を無効にできるようになりました。DNSリプライパケットのロギングを無効にすると、関連する検出に影響を与える可能性があることを知らせる警告メッセージが表示されます。

どこからでも調査最後に見たIP

ユーザーは、[高度な調査] ページ外の主要なデータ ポイントから [高度な調査] にピボットできるようになりました。この更新では、[対応] ページの [ホスト] カード内の [最終 IP アドレス] フィールドに新しいメニューが追加されました。Last Seen IP] フィールドにカーソルを合わせると、IP アドレスを含むクエリを選択し、[詳細調査] ページのクエリの結果に直接ピボットを移動できます。

メインナビゲーションの改善

増え続けるダッシュボードをサポートするため、ナビゲーションは横型タブから折りたたみ可能な縦型サイドバーに更新されました。この再設計は、ユーザーがダッシュボードにアクセスし管理するための、よりスケーラブルでユーザーフレンドリーな方法を提供します。

統合口座照合の強化

このアップデートでは、Azure CDR エンティティと M365/AzureAD アカウントの照合を含む、EntraID の Federated アカウントと対応するユーザプリンシパル名(UPN)の照合のサポートが追加されます。

日付

2025年1月

リリース

8.10

QUX: アプライアンス・インターフェイス

バックアップ・ダウンタイムの強化

8.10より、Vectra バックアップのダウンタイムを10分以内に完了するように改善しました。バックアップ機能の使い勝手はそのままに、バックアップ完了までの時間を大幅に短縮しました。

新しいVMWare vSensor

8.10以降、Vectra VMWare vSensorの帯域幅機能を強化しています。 VMWare センサーは 20Gb/s のトラフィックを処理でき、他のクラウド/仮想/ハードウェアセンサーと同じ機能をすべてサポートします。 詳細については、導入ガイド(https://support.vectra.ai/s/article/KB-VS-1075)をご覧ください。

隠しDNSトンネルのNoReply機能強化

8.10 リリースの一部として、Vectra は隠し DNS トンネル検出を改良し、サーバーが応答しない手法を使用して攻撃者が DNS 経由でデータを盗み出そうとするシナリオを検出できるようにしました (つまり、トンネルは攻撃者がデータを In から Out にストリーミングする一方的なトンネルになります)。

Azure ADとM365検出のスコアリング機能強化

以下のMicrosoft 365およびAzure ADの検出について、根本的な動作のリスクをより適切に考慮し、レビューのために迅速に表示するための機能強化が導入されました。これらの機能強化の導入により、Vectra 内で優先順位付けされるエンティティの数が変更される可能性があります。

- Azure AD/Entra ID

- Azure AD ドメイン設定が変更されました:この検出は、新しい未検証ドメインまたは検証済みドメインが不審に環境に追加された場合に警告します。

- Azure ADクロステナント・アクセス変更: この検出は、パートナーのクロステナント アクセス設定が追加または更新されたときに警告します。

- Azure AD 新しい認証局が登録されました: この検出は、新しい認証局がテナントに登録されたときに警告する。

- Azure AD Privilege Operation Anomaly:この検出は、環境内の潜在的な特権の昇格またはアカウントの乗っ取り行為について警告します。この検出機能の強化により、この検出の忠実度が大幅に向上し、誤検出率が低下しました。

Microsoft 365- M365フィッシング 設定の変更: この検出は、シミュレーションに関連する構成が変更されたときに警告します。 フィッシング アカウントに関連付けられた構成が変更された場合に警告します。

M365 SecOpsメールボックスの変更: この検出は、SecOpsアカウントに関連付けられている構成が変更されたときに警告する。

日付

2024年12月

リリース

2024.12

RUX: SaaSデリバリー

CDR for Azureの提供開始

Vectra AI 、Microsoft AzureクラウドサービスとMicrosoft Copilotを標的とする攻撃者の行動を可視化するAI搭載検知機能をVectra AI 、顧客のネイティブツールに待望の強化をもたらします:

- Azure Cloudを悪用する攻撃者を検出

- Azure IaaS、Active Directory、Microsoft 365、Copilot、Microsoft Entra IDを1枚のガラスで結び、実際の攻撃をリアルタイムで特定します。

- Azureの侵害を阻止し、セキュリティチームが1)Azureクラウドのセキュリティギャップを特定し、2)関連するエンリッチされたAzureのアクティビティとリソースのログに簡単にアクセスし、3)攻撃に関与するMicrosoft Entra IDアカウントを迅速に封じ込めるための決定的な対応措置を講じることができます。

ダイナミック・グループ

グループは、含まれるメンバーの名前を記述する正規表現(RegEx)の定義を通じて、動的なメンバーシップをサポートするように拡張されました。これにより、トリアージやスコアリングのためにグループを管理する際の運用労力が大幅に削減されます。グループメンバーシップは実行時に評価され、新しいエンティティが正しく分類されることを確認します。これはホストやアカウントのグループにも適用されます。

日付

2024年11月

リリース

2024.11

RUX: SaaSデリバリー

高度な調査のために保存されたクエリー

Respond UXのAdvanced Investigationエクスペリエンスでは、クエリの保存と共有機能により、クエリ管理プロセスを合理化します。

アナリストは、クエリの作成、保存、更新、削除をシームレスに行うことができるため、繰り返しが減り、再利用が促進されます。また、保存したクエリを他のアナリストと共有できるため、チーム内でのコラボレーションやナレッジ共有が促進されます。

日付

2024年10月

リリース

2024.10

RUX: SaaSデリバリー

スイス地域が有効

スイス国内でのRespond UXの導入をサポートするようになりました。これにより、スイスのお客様は、必要に応じて自国内でホスティングを行うことができます。この新しい地域は、すべてのVectra 製品をサポートしています。

Respond UXネットワーク顧客に対して選択的PCAPが有効

今回のリリースでは、Respond UXネットワークのお客様向けに選択的PCAPを完全にサポートするようになりました。この機能により、Vectra センサーのフットプリントを活用して、ローカルインフラにアクセスすることなく、リモートでカスタマイズされたパケットキャプチャを実行することができます。

日付

2024年9月

リリース

2024.09

RUX: SaaSデリバリー

Match - ルールセット

今回のリリースで、Vectra 、ユーザーがMatch用にキュレートされたルールセットを取得できるダウンロード可能なリンクを導入しました。Vectra Match ページのUIに新しいリンクが表示され、毎日更新されます。詳しくは、Match ご覧ください。

日付

2024年7月

リリース

2024.07

RUX: SaaSデリバリー

M365脅威サーフェスダッシュボード用Copilot

これは、Respond UX for M365の新しいダッシュボードで、組織全体のCopilotの使用状況に焦点を当てています。このダッシュボードを使用して、組織内でのCopilotの使用状況や、Copilotでアクセスされているファイルを把握できます。

V3 APIに統合ヘルスエンドポイントが追加

V3 Respond UX APIに新しいAPIエンドポイントが追加され、EDR、ADなどの統合を可視化し、これらの重要な統合を長期にわたって監視できるようになりました。

日付

2024年6月

リリース

2024.06

RUX: SaaSデリバリー

Match インスタントおよびアドバンスド捜査で利用可能に

今回のリリースでMatch Respond UXに対応しました。Respond UXのサポートにより、Quadrant UXで提供されているすべてのWebUIとAPIのサポートが提供され、Match アラートのインスタントおよび高度な調査のサポートが追加されます。詳細はMatch 導入ガイドをご覧ください。

V3 APIにユーザー管理が追加

V3 Respond UX API に、Respond UX テナント内のスタンドアロンユーザーを管理するための新しい API エンドポイントが追加されました。この API を使用して、オンボーディングまたはオフボーディングのプレイブックからユーザーを自動的にプロビジョニングまたはデプロビジョニングします。

日付

2024年5月

リリース

2024.05

RUX: SaaSデリバリー

AzureADアカウント自動ロックダウン

AzureAD アカウント自動ロックダウンは、Vectra ユーザーに脅威に対するプロアクティブな防御メカニズムを提供するように設計されています。この機能を有効にすると、2つの重要な設定を構成できるようになります:緊急度スコアとエンティティの重要度です。この二重設定アプローチにより、エンティティが事前に定義された緊急度スコアと重要度のしきい値を超えると、ユーザが設定した期間、自動的にロックダウン状態になります。この期間は徹底的な調査を可能にし、潜在的な脅威が調査され、効果的に対応されることを保証します。

日付

4月2024

リリース

2024.04

RUX: SaaSデリバリー

ネットワーク脅威サーフェス・ダッシュボード

Respond UXネットワークのお客様向けに、新しい脅威サーフェスダッシュボードを初公開しました。このダッシュボードは、お客様の環境に関する豊富な情報を公開し、攻撃サーフェスとコンプライアンスの問題を明らかにします。このダッシュボードを活用して、お客様の環境におけるレガシーおよび非推奨プロトコルの使用状況を確認し、SMBv1などの分野で確立されたポリシーに準拠していることを確認してください。

検知 for AWS - CloudTrailログにおけるS3コピーオブジェクトのサポート

デフォルトでは、CloudTrailはputObjectイベントによってS3バケットに入力する。インジェストの際、Vectra copyObjectコマンドで入力されたイベントを破棄していました。この変更により、Vectra copyObjectまたはputObjectで作成されたイベントを取り込みます。

AzureADとADロックダウンの統合

AzureADとADの両方のアカウントをロックダウンするオプションをお持ちのお客様(AzureADのネットワークと検知 お持ちのお客様)には、より良い全体的なエクスペリエンスを提供するために、エクスペリエンスを調和させました。Azure ADまたはADのどちらか、あるいは両方を、同じエクスペリエンスからロックダウンすることを選択できます。

日付

2024年3月

リリース

2024.03

RUX: SaaSデリバリー

ADアカウント自動ロックダウン

ADアカウント自動ロックダウンは、Vectra 脅威に対するプロアクティブな防御メカニズムを提供するように設計されています。この機能を有効にすると、2つの重要な設定を構成できるようになります:緊急度スコアとエンティティの重要度です。この二重の設定アプローチにより、エンティティが事前に定義された緊急度スコアと重要度のしきい値を超えると、ユーザが設定した期間、自動的にロックダウン状態になります。この期間は徹底的な調査を可能にし、潜在的な脅威が調査され、効果的に対応されることを保証します。

ユーザー管理の改善

この機能強化により、Respond UXの管理者はクオドラントUXプラットフォームで提供されているユーザー管理インターフェイスの使い慣れたルック&フィールを利用できるようになりました。管理者はユーザーとそのロールを簡単に管理できるようになり、ユーザーのプロビジョニングやシステムアクセスの監査を正確に行えるようになりました。

クラウドプロバイダーからのAzure ADへの不審なアクセス

Vectra 、IDを侵害し、Amazon、Azure、GCPなどのパブリッククラウドプロバイダーからアクセスする攻撃者を検知 、検知を回避し、本当の居場所を隠そうとする機能を導入した。この検知では、機械学習を使用して、ユーザーが通常パブリッククラウドからアカウントにアクセスしているかどうかを識別します。ユーザーがパブリック・クラウドまたはクラウド・ホスティングされた仮想マシンを経由するアプリケーションを使用する場合、Beningアラートがトリガーされる可能性があります。この新しいアラートは、Azure ADのSuspicious Sign-Onアラートと同様の方法で、他のアラートと一緒に発生した場合にアカウントを優先します。