MITRE ATT&CK

主な洞察

- 2025年のATT&CK評価では、特定のシナリオにおいて100%の検知カバレッジが確認された(Daily Security Review)。

- クラウド攻撃者エミュレーションが2025年にATT&CK評価(MITRE)に追加された。

- 世界のDDoS攻撃の約35%はIoTボットネットから発生している(Growth Acceleration Partners)。

MITRE ATT&CK Tactics, Techniques, and Common Knowledge)は、サイバーセキュリティの脅威を理解・分析するための包括的なフレームワークです。脅威の検知、脅威インテリジェンス、防御戦略を改善するために、サイバーセキュリティのコミュニティで広く採用されています。MITRE ATT&CK詳細な概要は以下のとおりです:

概要

MITRE ATT&CK フレームワークの目的

MITRE ATT&CK サイバー攻撃者の行動に関する知識を文書化し共有することをMITRE ATT&CK 、彼らが使用する戦術、技術、手順(TTPs)に焦点を当てています。このフレームワークは、組織が攻撃者がシステムを侵害するために使用する方法を理解するのに役立ち、防御策の改善に貢献します。

MITRE ATT&CK フレームワークの構造

フレームワークは、エンタープライズ、モバイル、産業制御システム(ICS)など、作戦ドメインに基づくさまざまなマトリックスに分かれている。各マトリックスは、そのドメインに関連する戦術とテクニックの集合体である。

セキュリティチームMITRE ATT&CK をどのように活用するか

MITRE ATT&CK 、現代のネットワーク全体で不審な行動が観察された後に最も価値MITRE ATT&CK 。実際の調査では、アナリストは単なる個別事象の分類ではなく、攻撃者が何を達成しようとしているかを解釈するためにATT&CKを活用する。

複数の振る舞いが、異なる戦術やドメインにまたがる関連技術と一致する場合、ATT&CKはチームが攻撃者の意図を推論するのに役立ちます。アナリストは、行動が時間とともにどのようにつながっているかを理解することで、早期偵察、ラテラルムーブメント、権限の濫用、あるいは影響への備えを区別することができます。これにより、調査担当者は個別のアラートへの対応にとどまらず、企業全体で攻撃がどのように進行しているかを評価できるようになります。

最近のATT&CKエンタープライズ評価では、ベンダーの検知カバレッジの一部が実世界の攻撃手法全体で100%に達していることが示され、検知性能を測定する上での本フレームワークの有用性が実証された。

セキュリティチームは、最も頻繁にATT&CKを以下の目的で活用します:

- 単一の技法に焦点を当てるのではなく、戦術全体にわたる攻撃者の進行を解釈する。

- 調査、報告、事後検証を共通の振る舞い に沿って調整する。

実際の運用において、ATT&CKはネットワーク、ID、クラウド環境を横断した攻撃者の活動を再構築するための共通振る舞い を提供します。これにより、アナリストが観測結果を結びつけ、仮説を検証し、セキュリティ、IT、経営陣の各チームに対して発見事項を明確に伝達する一貫した手法を得られるため、調査ワークフローを支援します。

MITRE ATT&CK へのアクティビティのマッピングが検知にMITRE ATT&CK 理由

MITRE ATT&CK 攻撃者の動作をMITRE ATT&CK 、観測された活動が実際の攻撃であるかどうかを判断するものではない。多くの正当な管理操作や自動化された動作は、特にクラウドサービス、API、自動化、非人間的なIDによって駆動される現代環境において、ATT&CKのテクニックと類似している。

アラートを「発見」や「認証情報へのアクセス」といった手法にマッピングすること自体は、緊急性やリスクを示すものではない。振る舞い 、頻度、ドメイン間の相関関係が伴わなければ、ATT&CKマッピングは誤った確信や不要な調査作業を生み出す可能性がある。

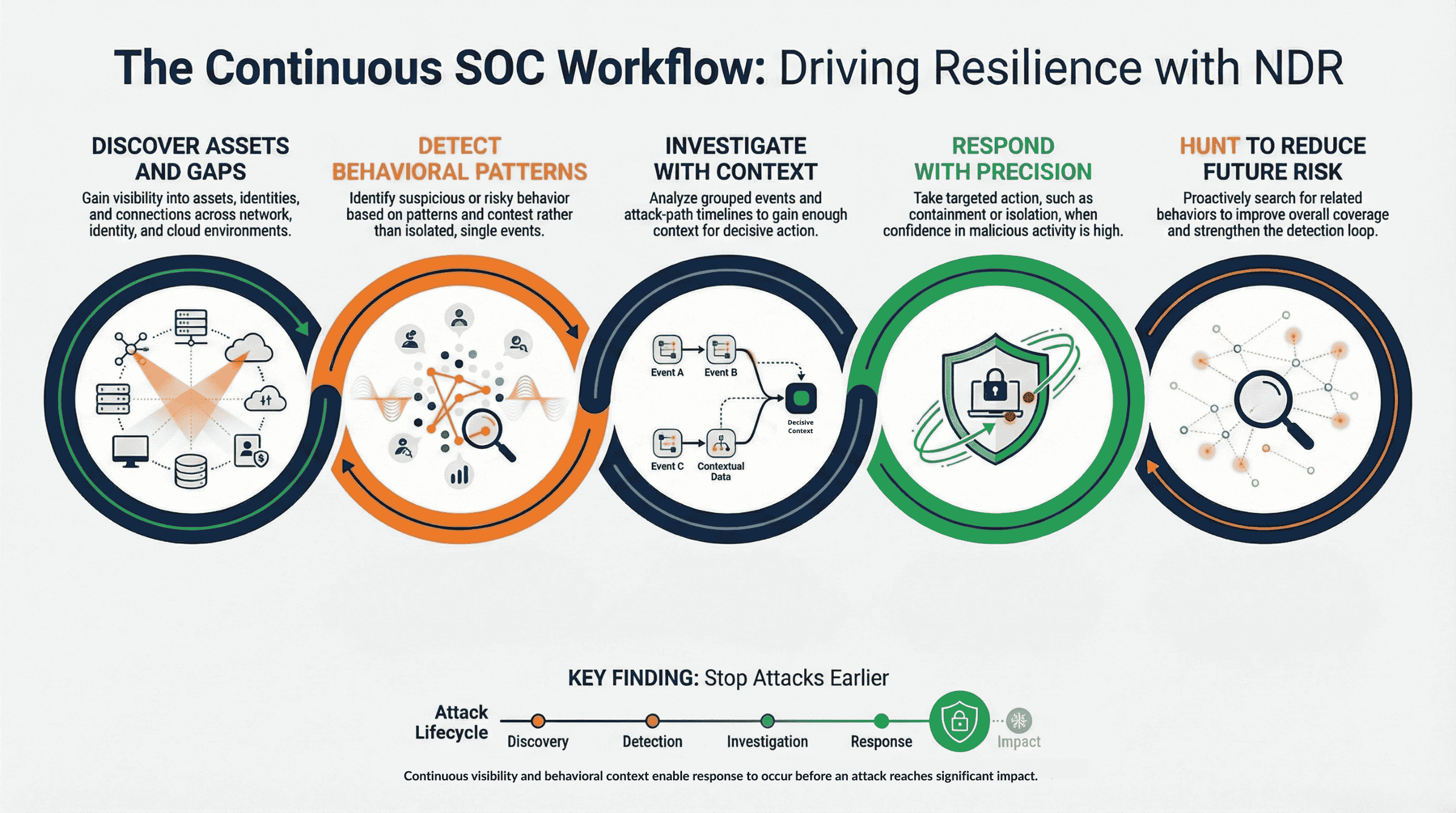

効果的な検知は、単なる活動のラベル付けだけでは実現しません。継続的な行動の観察、信号間の関連性の理解、そして意図とリスクを判断するための文脈の適用によって実現されるのです。このため、SOCワークフローは発見、検知、調査、対応を別々の機能として扱うのではなく、相互に連携させなければなりません。

MITRE ATT&CK 従来のSIEMワークフローとMITRE ATT&CK でもある。SIEMはイベントの収集と相関分析に優れ、ログ収集には長けているが、攻撃者の意図MITRE ATT&CK が提供する振る舞い を欠いている。この構造的な制限が可視性の空白を生み出し、攻撃者は日々これを悪用している。

このギャップを埋めるのがネットワーク検知とレスポンス (NDR) であり、オンプレミス、クラウド、ハイブリッド環境を横断したライブネットワーク動作を継続的に可視化します。この可視性はログや事前定義ルールに依存しません。エンティティが時間経過とともにどのように通信し、移動し、動作を変化させるかを観察することで、NDRはATT&CKテクニックを一貫した攻撃シーケンスに結びつけるために必要な振る舞い を提供します。

継続的なSOCワークフローにおいて、NDRはチームが振る舞い 早期に検知 、文脈に沿って活動を調査し、攻撃者が意図した影響に到達する前に対応することを可能にします。この運用基盤により、ATT&CKは静的な参照モデルではなく、実用的な調査フレームワークとして機能します。

→ 詳細な分析を読む: SIEMが現代の攻撃を検知・阻止できない理由

MITRE ATT&CK ネットワーク、アイデンティティ、クラウド環境MITRE ATT&CK

現代の攻撃は、単一のATT&CKマトリックス内に留まることは稀である。キャンペーンは企業内フィッシングから始まり フィッシングから始まり、ID悪用へと移行し、その後特権昇格、永続化、リソース操作といったクラウド固有の行動を伴う場合もある。

ATT&CKはこれらの行動を記述する共通言語を提供しますが、防御側はそれらを相互接続された単一システムとして動作する環境全体で関連付ける必要があります。単独では低リスクに見える手法も、ネットワークトラフィック、ID行動、クラウド活動において一致した場合、アクティブな侵害の兆候となる可能性があります。

このクロスドメインへの焦点を反映し、 MITRE ATT&CK クラウド攻撃者エミュレーションシナリオを含めるように拡大され、防御策が従来型環境とクラウド環境の双方にわたる行動を相関させる必要性を浮き彫りにした。

ATT&CKを統一的なフレームワークとして活用することで、セキュリティチームは攻撃を包括的に分析できるようになります。これにより防御側は、ネットワーク、ID、クラウドの各イベントを個別のインシデントとして扱うのではなく、ある領域での活動がより広範なキャンペーンにどのように寄与しているかを理解できるようになります。

MITRE ATT&CK フレームワークの主な構成要素

戦術

これは敵の攻撃時の目標であり、攻撃の「理由」を表している。戦術の例としては、以下のようなものがある:

- 初期アクセス

- 実行

- 永続性

- 特権エスカレーション

- 防御回避

- クレデンシャル・アクセス

- ディスカバリー

- ラテラルムーブ

- コレクション

- データ流出

- インパクト

テクニック

これらは、敵が「どのように」戦術目標を達成するかを説明するものである。各戦術には複数のテクニックがあり、敵が用いる具体的な方法が詳述されている。例えば

- フィッシング(初回アクセス時)

- PowerShell(実行中)

- クレデンシャル・ダンピング(クレデンシャル・アクセスの下)

サブテクニック

これらは、技法内の特定のメソッドについて、より詳細な情報を提供する。例えば

- フィッシング:スピアフィッシング・アタッチメント

- PowerShell:PowerShellスクリプト

手続き

これらは、敵によるテクニックの具体的な実装である。これらは、特定のテクニックやサブテクニックが実際のシナリオでどのように実行されるかの実践的な例を提供する。

アプリケーション

- 脅威インテリジェンス: 観測された攻撃者の行動を既知の戦術・技術・手順(TTPs)にマッピングし、理解と帰属の精度向上を支援します。

- 検知と緩和:脅威を特定し対応するための検出ルール、相関検索、セキュリティ・プレイブックを開発するための基礎を提供する。

- セキュリティ評価:レッドチームや侵入テストにおいて、敵の行動をシミュレートし、セキュリティ対策の有効性を評価するために使用される。

- インシデント対応: インシデント発生時に攻撃者の行動を既知の手法に照らし合わせて調査プロセスを支援し、侵害の範囲と影響の特定を補助する。

- セキュリティ・オペレーション敵の活動を監視し対応するための構造化されたアプローチを提供することで、セキュリティ・オペレーション・センター(SOC)の有効性を高める。

メリット

- 共通言語:サイバー脅威を議論するための用語と手法を標準化し、組織やチーム間のコミュニケーションを円滑にする。

- 包括的なカバレッジ:幅広い戦術とテクニックを網羅し、敵の行動に関する広範な文書を提供。

- 実世界との関連性:現実世界の脅威データとコミュニティからの投稿で継続的に更新され、その妥当性と正確性を保証します。

- ツールとの統合:さまざまなセキュリティ・ツールやプラットフォームと互換性があり、既存のセキュリティ・インフラへのシームレスな統合を促進します。

MITRE ATT&CK 提供しないもの

MITRE ATT&CK 、規範的ではなく意図的に記述的MITRE ATT&CK 。攻撃者の行動を記録するが、組織が優先順位付け、対応、リスク測定を行う方法を指示するものではない。

このフレームワークは以下を決定しません:

- 特定の環境において、どの技術が差し迫ったリスクをもたらすか。

- 攻撃者がどれほど速く移動しているか、あるいはどれほど遠くまで進んだか。

- 追加の振る舞い なしに、その活動が悪意のあるものか無害なものかを判断する。

これらの制約こそが強みである。ベンダー中立性と観察ベースを維持することで、ATT&CKは組織が異なる環境、ツール、リスクモデルに適用できる安定した参照モデルを提供する。

組織MITRE ATT&CK 時間MITRE ATT&CK 運用化する方法

組織はATT&CKを単発のマッピング作業ではなく、継続的な運用フレームワークとして扱うことで最大の価値を得られる。現代の攻撃手法は進化し、環境は変化し、防御範囲は絶えず変動する。

時間の経過とともに、チームはATT&CKを活用して検知範囲の再評価、ハンティング戦略の精緻化、制御策が現実の攻撃者の行動と整合しているかどうかの評価を行います。この継続的な適用により、セキュリティプログラムは静的な仮定ではなく、観測された脅威に基づいて運用され続けます。

ATT&CKの運用活用は、防御戦略が攻撃者の手口や現代ネットワークの変容に合わせて進化することを保証することで、長期的なセキュリティ成熟度を支える。

攻撃がアイデンティティ、クラウドサービス、そして自動化主導のインフラストラクチャにまで及ぶようになるにつれ、MITRE ATT&CKの価値は、チームがこれらの環境における振る舞いをいかに効果的に解釈できるかにかかっています。現代のセキュリティ運用は、静的な攻撃手法リストに依存するのではなく、攻撃者の振る舞いがどのようにつながり、リアルタイムで進化していくかを理解することに大きく依存しています。

たとえば、IoT ボットネットは現在、全世界の DDoS 攻撃の約 35% を占めており、ATT&CK などの防御フレームワークが明らかにする現代の敵対者の振る舞いの規模と調整を強調しています。

MITRE ATT&CK を用いて攻撃の進行MITRE ATT&CK

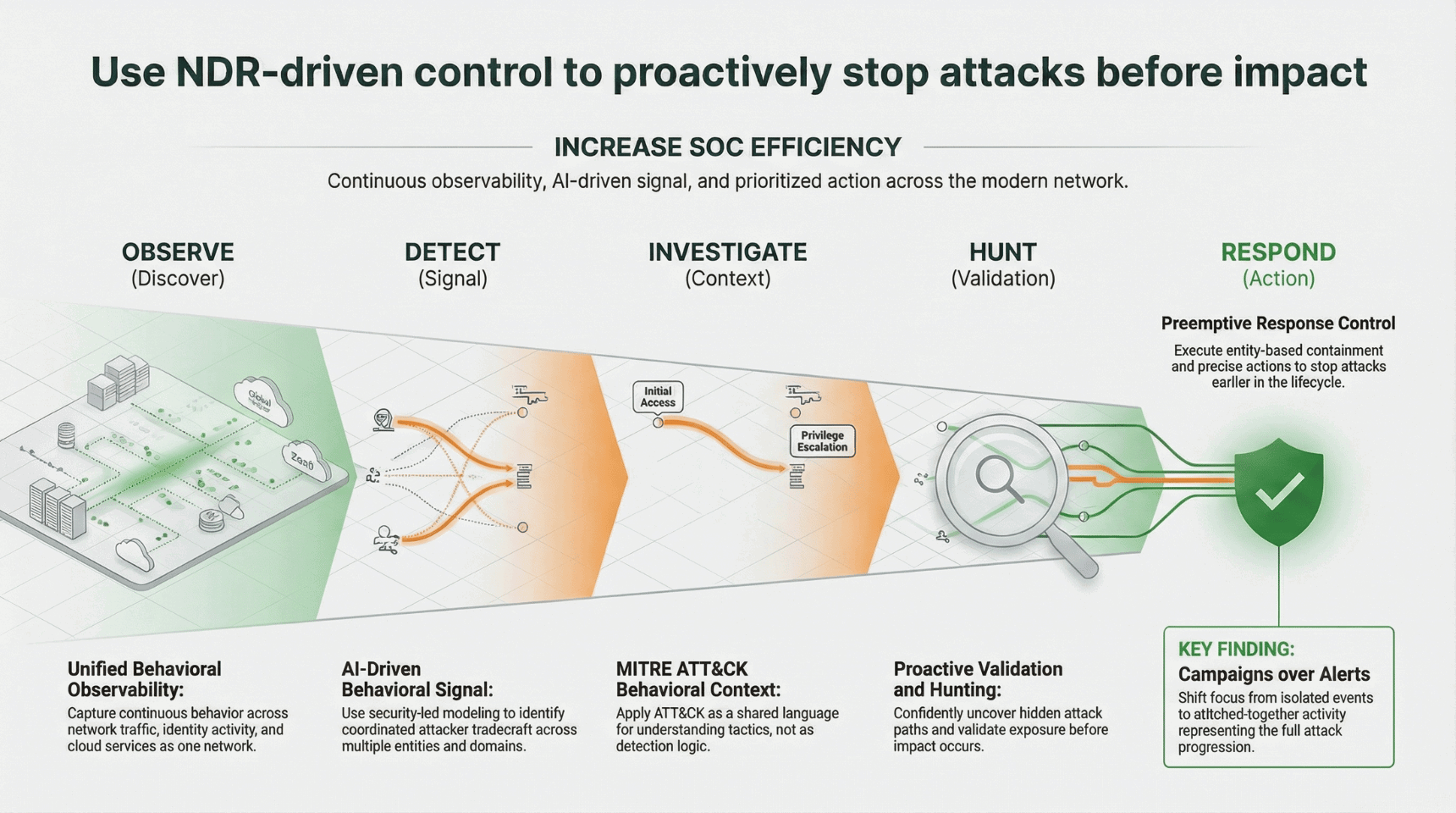

Vectra AI プラットフォームは、MITRE ATT&CK を行動参照フレームワークとして使用し、セキュリティチームが現代の攻撃が現代のネットワーク上でどのように展開するかを理解するのを支援します。Vectra AI は、ATT&CK を静的なマッピング演習や検知メカニズムとして扱うのではなく、ネットワーク、アイデンティティ、クラウド環境全体で観察された攻撃者の振る舞いに関する調査コンテキストを提供するために使用します。

Vectra AI 、Entra ID、Microsoft 365、Azureクラウド、オンプレミスネットワーク全体にわたる行動をVectra AI 監視し、関連する行動をATT&CK戦術・技術に照合します。これにより、アナリストはサイロ化されたツール間で手動での相関分析を必要とすることなく、攻撃者が何をしているのか、活動がどのように進行しているのか、そして既知の敵対者の手口の中でどこに位置するのかを、明確で馴染みのある方法で理解できます。

Vectra AI MITRE ATT&CK Vectra AI 主な側面にはMITRE ATT&CK :

- ATT&CKに準拠した振る舞い により、アナリストはネットワーク、ID、クラウドで観測された活動を、孤立した事象ではなく広範な攻撃シーケンスの一部として解釈できるよう支援します。

- 複数のATT&CK戦術や環境を跨ぐ行動を結びつけるクロスドメイン相関分析により、攻撃が単一の統合攻撃対象領域においてどのように形成され、移動し、エスカレートするかをチームが把握できるようにする。

- 攻撃信号インテリジェンス™の強化により、ATT&CKに準拠した行動を時系列で相関分析し、進行中の組織的攻撃キャンペーンと、無害または孤立した活動を区別します。

- エンティティの重要度、振る舞い 、攻撃の進行状況という文脈においてATT&CKに準拠した行動を評価するリスクベースの優先順位付けにより、チームはアラートの量ではなく、組織にとって真のリスクを意味する活動に集中できるよう支援します。

Vectra AI は、ATT&CK 準拠のコンテキストと継続的な観測性、AIドリブン型シグナル、優先順位付けされたアクションを組み合わせることで、セキュリティ チームが攻撃者の手法を認識する段階から、最新のネットワーク全体にわたる実際の攻撃の進行を理解し、対処する段階に移行できるようにします。

どのように Vectra プラットフォームが が現代のネットワーク全体でサイバーレジリエンスを実証する様子をご覧ください

関連するサイバーセキュリティの基礎

よくある質問 (FAQ)

組織はMITRE ATT&CK フレームワークをどのように利用できますか?

組織はMITRE ATT&CK フレームワークを使用することで、以下のことが可能になります:観測された攻撃を特定の戦術やテクニックにマッピングすることにより、脅威インテリジェンスとセキュリティ運用を強化する。潜在的なセキュリティギャップを特定し、緩和策に優先順位をつけることで、防御戦略を改善する敵対者が使用する手口を認識し対応できるよう、セキュリティチームを訓練するセキュリティツールやプロセスを既知の脅威要因の行動に照らしてベンチマークし、有効性を評価する

MITRE ATT&CK フレームワークはどのように脅威ハンティングを促進するのか?

MITRE ATT&CK フレームワークは、疑わしい活動を特定し調査するための構造化された手法を提供することで、脅威ハンティングを容易にします。脅威ハンターは、このフレームワークを使用して、ネットワークやエンドポイントの動作を既知の敵のテクニックにマッピングし、ステルス攻撃の発見に役立てることができます。

MITRE ATT&CK フレームワークは規制遵守に役立ちますか?

MITRE ATT&CK フレームワークはコンプライアンスフレームワークではありませんが、多くのコンプライアンス基準の重要な構成要素である脅威の検出、対応、および全体的なセキュリティポスチャを強化することにより、規制コンプライアンスへの取り組みを間接的に支援することができます。

組織は、MITRE ATT&CK フレームワークをどのようにセキュリティ運用に統合するのか。

組織は、MITRE ATT&CK フレームワークをセキュリティ運用に統合することができます:セキュリティ情報・イベント管理(SIEM)システムに組み込んで、警告と分析を行う。既知の攻撃手法をシミュレートするためのレッドチーミング演習や侵入テストの基礎として使用する。セキュリティ管理策やポリシーをフレームワークの戦術や技法にマッピングし、適用範囲のギャップを特定する

MITRE ATT&CK フレームワークを採用する場合、組織はどのような課題に直面する可能性がありますか?

課題としては、フレームワークを十分に理解し適用することの複雑さ、洞察力を解釈し効果的に実施するための熟練した人材の必要性、進化するフレームワークの性質に沿ったセキュリティ対策の確保などが考えられる。

MITRE ATT&CK フレームワークはどのようにインシデント対応をサポートするのか?

このフレームワークは、攻撃に関する情報を文書化して共有するための共通言語を提供し、攻撃手法の迅速な特定を促進し、効果的な封じ込めおよび修復戦略の開発を導くことによって、インシデント対応を支援する。

組織はMITRE ATT&CK フレームワークをどのように利用できますか?

組織MITRE ATT&CK を活用し、攻撃者の手口を理解するとともに、観測された敵対者の行動に基づいてセキュリティ上の意思決定を行います。ATT&CKをチェックリストとして扱うのではなく、チームはこれを適用して不審な活動を解釈し、対策のカバー範囲の不足を評価し、調査を導きます。ATT&CKはまた、攻撃が環境全体でどのように展開するかについて、セキュリティ運用、脅威インテリジェンス、経営陣の認識を一致させる共通言語を提供します。

MITRE ATT&CK フレームワークはどのように脅威ハンティングを促進するのか?

MITRE ATT&CK 、実際の攻撃者の手法に基づく構造化された仮説を提供することで脅威ハンティングをMITRE ATT&CK 。Hunters はこのフレームワークHunters 、異常を広くスキャンするのではなく、資格情報のアクセスや横方向の移動といった特定の戦術に関連する行動に検索を集中させます。この手法主導のアプローチにより、チームはより体系的なハンティングを実施し、隠れた攻撃者の活動を発見し、観測された行動が既知の攻撃パターンと一致するかどうかを検証することが可能になります。

組織は、MITRE ATT&CK フレームワークをどのようにセキュリティ運用に統合するのか。

組織は、検知、調査、対応ワークフローを攻撃者の戦術と手法にマッピングすることで、MITRE ATT&CK セキュリティMITRE ATT&CK 統合します。時間の経過とともに、チームはATT&CKを活用して検知範囲を評価し、アラートの優先順位付けを導き、SOC、脅威インテリジェンス、インシデント対応機能間の連携を強化します。成功した統合では、ATT&CKを脅威環境と組織の環境と共に進化する継続的な運用フレームワークとして扱います。

MITRE ATT&CK フレームワークを採用する場合、組織はどのような課題に直面する可能性がありますか?

一般的な課題は、ATT&CKだけで検知や優先順位付けが可能だと想定することです。このフレームワークは攻撃者の行動を記述しますが、リスクや緊急性、意図を決定するものではありません。組織はまた、アラートの量、ドメイン間の不完全な可視性、あるいは時間軸を超えた手法の相関付けの難しさにも直面する可能性があります。これらの課題に対処するには、ATT&CKの知識を継続的な振る舞い 文脈に基づく分析と組み合わせる必要があります。