サーバーサイドリクエストフォージェリ(SSRF):2025年完全セキュリティガイド

主な洞察

- SSRF攻撃は、AIを活用した自動化ツールによって2024年に452%急増し、企業は侵害の成功から4~8週間の復旧期間に直面している。

- Oracle EBS CVE-2025-61882は、リモート・コード実行のためのSSRFの積極的な悪用を示しており、CISAは2025年10月27日の緊急パッチ期限を促している。

- 169.254.169.254のようなアドレスにあるクラウドメタデータサービスは、依然としてクレデンシャルの窃盗やインフラの侵害の主な標的となっている。

- 効果的なSSRF防御には、シグネチャベースの検知ではなく、入力検証、ネットワークセグメンテーション、振る舞い 分析を組み合わせたレイヤーコントロールが必要である。

2025年10月、Cl0pランサムウェアグループがOracle E-Business Suiteの重大なSSRF脆弱性の武器化に成功し、フォーチュン500に名を連ねる世界中の組織に影響を与えたとき、サイバーセキュリティの世界は分水嶺となる瞬間を目撃しました。CrowdStrike の脅威インテリジェンスによると、このキャンペーンは、洗練された脅威行為者がサーバサイドリクエストフォージェリ攻撃を活用する方法における戦術的進化を示すものでした。2023年から2024年にかけてSSRF攻撃が452%急増したことは、単なる統計ではなく、かつてエリートハッカーの領域であったものを民主化したAIを搭載した自動化ツールによって引き起こされた、攻撃状況の根本的な変化を表しています。

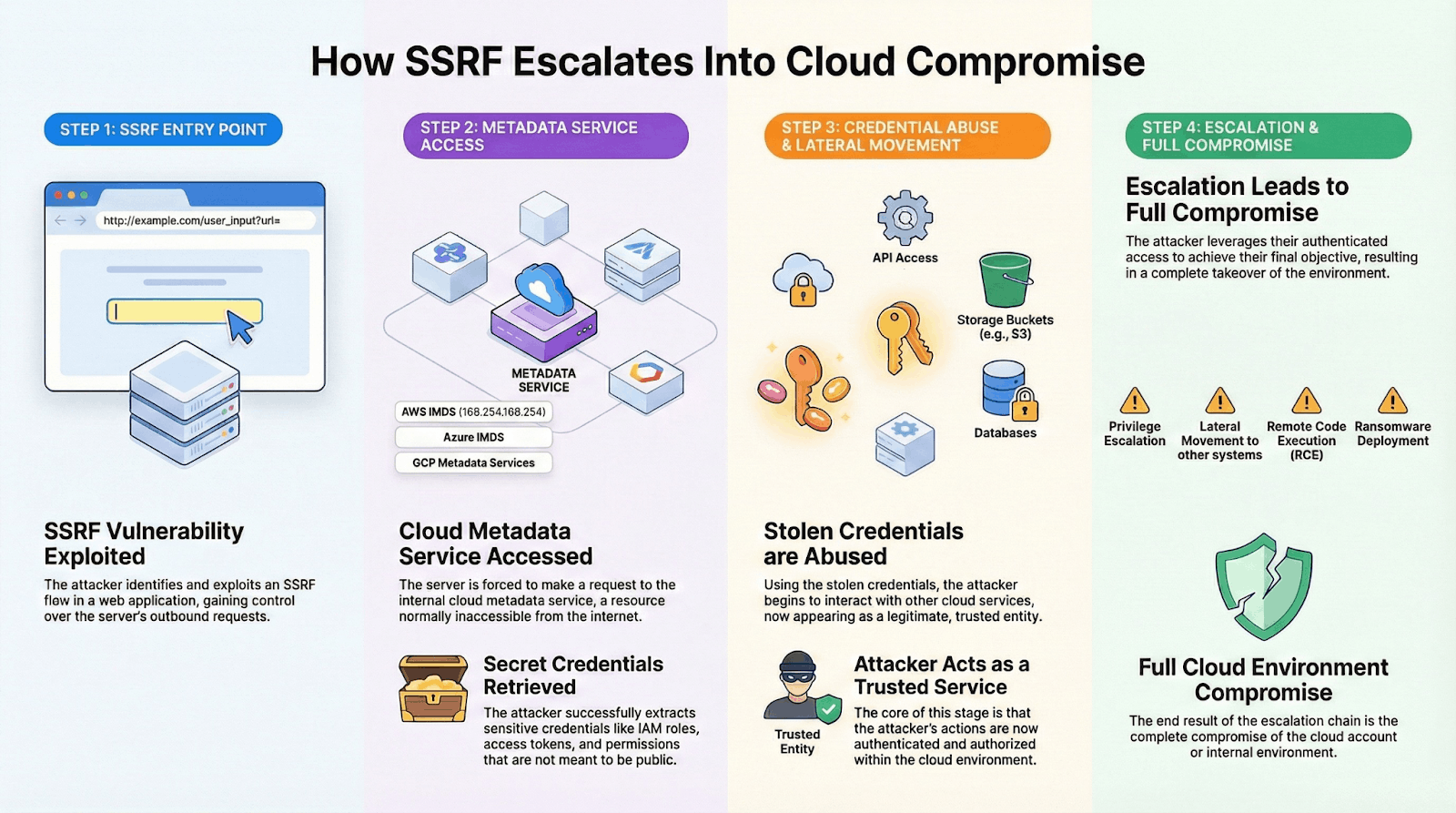

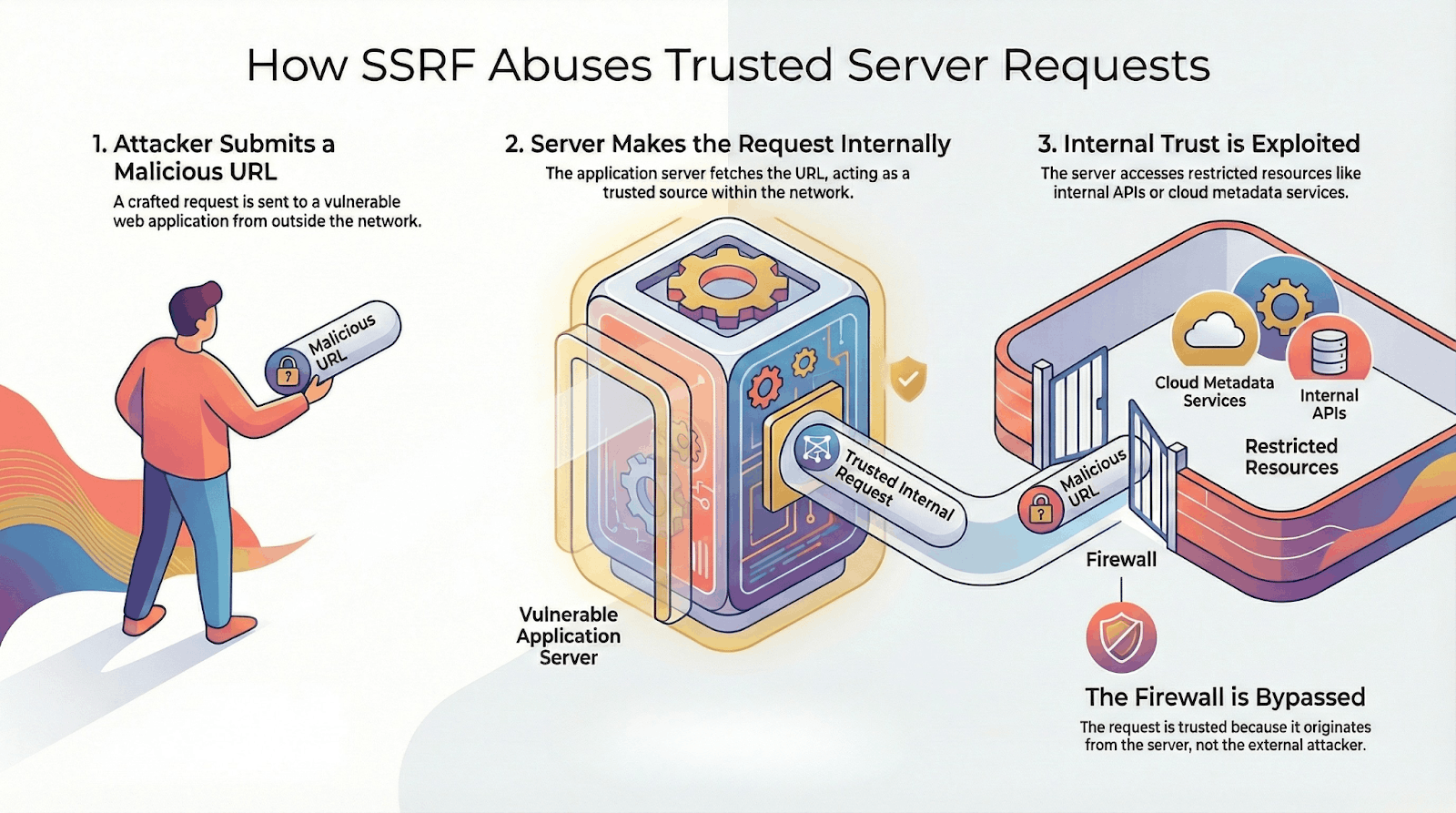

SSRFの根幹は、アプリケーションサーバーと内部システム間の信頼関係を悪用することです。偽造されたリクエストは信頼できるサーバーから発信されるため、たとえ宛先が攻撃者の管理下にある場合でも、内部サービスはそれを正当なものとして扱います。このようにして、SSRFは通常は外部からのアクセスをブロックするネットワークセグメンテーションや境界ベースの制御を回避します。

サーバーサイドリクエストフォージェリ(SSRF)とは何ですか?

サーバーサイドリクエストフォージェリ(SSRF)は、攻撃者がサーバーを操作して、内部システム、クラウドメタデータサービス、または外部リソースへの不正なリクエストを代行させることを可能にするウェブセキュリティの脆弱性です。サーバー間の信頼関係を悪用することで、SSRF攻撃はネットワークセキュリティ制御を回避し、制限されたリソースにアクセスし、連鎖的な悪用によってリモートでコードを実行される可能性があります。この脆弱性は、正当なサーバー機能を強力な攻撃プロキシに変えてしまう。

SSRF の基本的な危険性は、内部システムがアプリケーション・サーバに置く暗黙の信頼を悪用する能力にあります。脆弱なアプリケーションが適切な検証を行わずにユーザー制御のURLを受け入れると、攻撃者はサーバーのリクエストを意図しない宛先にリダイレクトすることができます。このような信頼の侵害は、メタデータサービスがインフラ内部からのみアクセス可能な認証情報や設定データを提供するクラウド環境において、特に壊滅的な被害をもたらします。

SSRF がOWASP Top 10 2021の 10 位に選ばれたことは、SSRF の普及と影響の拡大を反映しています。この脆弱性は、OWASP コミュニティの調査で1位となり、SSRF が重大な脅威であるというセキュリティコミュニティの認識を浮き彫りにしました。最近のアプリケーションは、マイクロサービス、API、クラウドサービスに依存しているため、SSRFを悪用する攻撃対象が飛躍的に増加しています。

速報:オラクルEBSとAI搭載SSRFが急増

2025年10月、Oracle E-Business Suiteバージョン12.2.3から12.2.14における重大なSSRF脆弱性であるCVE-2025-61882が公開され、サイバーセキュリティの状況は劇的に変化した。CrowdStrikeの分析によると、Graceful Spiderとして追跡されているCl0pランサムウェアグループが、このゼロデイ脆弱性を悪用していたことが明らかになりました。zero-dayを悪用していたことが明らかになりました。CVSSスケールで9.8となるこの脆弱性は、認証前の攻撃者がSSRFとCRLFインジェクション、認証バイパス、安全でないXSLT処理を連鎖させ、リモートでコードを実行することを可能にします。

CISAが2025年10月6日にこの脆弱性を「Known Exploited Vulnerabilities」カタログに追加したことで、連邦政府機関は2025年10月27日までにパッチを当てることが義務付けられた。この指定は、米国政府のシステムおよび重要なインフラに対する悪用が確認されたことを示すものであり、通常の脆弱性の公表よりも緊急性が高まっている。

この危機をさらに深刻にしているのが、SonicWallの2025 Cyber Threat Reportによると、2023年から2024年にかけてSSRF攻撃が452%増加するという驚異的な数字です。この急増は、脆弱なエンドポイントを自動的に特定し、コンテキストを認識したバイパスペイロードを生成し、従来のセキュリティ制御を回避するAIを搭載したエクスプロイトツールの普及と直接相関しています。これらのツールは、侵入障壁を効果的に低下させ、以前は深い技術的専門知識を必要としていた高度なSSRFキャンペーンを、スキルの低い脅威行為者が実行できるようにしました。

複雑化するクラウド・インフラを管理するセキュリティ専門家にとって、SSRFを理解することは譲れない課題となっています。これらの脆弱性は単に内部リソースを暴露するだけでなく、攻撃者にクラウド王国への鍵を提供し、信頼できるサーバーを従来のセキュリティ制御をバイパスする悪意のあるプロキシに変えてしまう。CISAの期限である2025年10月27日までにOracle EBSのパッチを適用しようと各社がしのぎを削る中、「SSRFはどのようにして攻撃ベクトルとして選択されるようになったのか」「SSRFを防御するために最新のセキュリティ・チームは何ができるのか」という大きな疑問が立ちはだかっています。

SSRF攻撃の仕組み

SSRF攻撃は、サーバーが日常的にURLからリソースを取得する、最新のウェブアプリケーションの基本的なアーキテクチャを悪用します。攻撃者は、サーバのリクエストを意図しないターゲットにリダイレクトする悪意のある URL を注入することで、これらの正当な機能を操作します。この攻撃は、リクエストが信頼されたアプリケーションサーバから発信されるため成功し、外部からの直接アクセスをブロックするファイアウォールのルールやネットワークのセグメンテーションを回避します。

一般的な例としては、Webhookの実装、PDFジェネレータ、画像処理機能、API統合などがあります。URLパラメータを注意深く操作することで、攻撃者はサーバーに内部リソースやクラウドメタデータのエンドポイントにアクセスさせたり、内部ネットワークのポートスキャンを実行させたりすることができます。ネットワーク検知とレスポンスシステムは、従来の境界防御では不十分であることが判明するにつれ、こうしたサーバー主導の異常な接続を特定することにますます重点を置くようになっています。

画像を取得しリサイズするために、ユーザが提供するURLを受け付ける脆弱な画像処理サービスを考えてみよう。攻撃者は http://169.254.169.254/latest/meta-data/iam/security-credentials/ を正規の画像URLの代わりに使用する。AWS EC2上で動作するサーバーは、この内部メタデータエンドポイントを忠実に取得し、AWSアカウント全体へのアクセスを許可するIAM認証情報を公開する可能性がある。この単純な例は、SSRFがどのように無害な機能を重大なセキュリティ侵害に変えるかを示している。

プロトコルハンドラはSSRFの範囲をHTTPリクエスト以外にも広げます。脆弱なアプリケーションは file:// ローカルファイルアクセス用、 gopher:// 任意のTCPコネクションに対して、 dict:// 辞書サーバーのクエリの場合は ftp:// FTP接続の場合。それぞれのプロトコルは、独自の悪用経路を開く。 file:///etc/passwd システム・ユーザーの目に触れる可能性がある。 gopher:// は、RedisやMemcachedのような内部サービスへのリクエストを細工することができる。最新のアプリケーションでは、これらのプロトコルを制限するようになってきているが、レガシーシステムや誤った設定のサービスは依然として脆弱である。

一般的なSSRF攻撃パターン

SSRF攻撃は、セキュリティチームが認識しなければならない予測可能なパターンに従う。最も単純なパターンは、脆弱なサーバ自身を標的にし、以下のような localhost 参照を通してローカルリソースにアクセスしようとするものです。 http://127.0.0.1/admin または http://localhost:8080/metrics.これらの攻撃は、ループバック・インターフェイスにバインドされたサービスを悪用する。

バックエンドシステムの悪用は、攻撃者がインターネットから見えない内部インフラを標的にする、より洗練されたパターンを表している。のようなRFC1918アドレスへのリクエストを細工することによって。 http://192.168.1.10/api/internal攻撃者は、データベース、内部API、または管理インターフェースと対話することができる。2025年3月の 400以上のIP は、被害者組織全体の複数の内部サービスを同時に標的とし、このパターンを大規模に実証した。

ブラインドSSRF攻撃は、攻撃者が偽造されたリクエストから直接レスポンスを受け取らないため、ユニークな挑戦となる。その代わりに、攻撃者はタイミング分析、エラーメッセージ、または帯域外のやりとりによって成功を推測しなければならない。DNSリバインディング攻撃は、高度なブラインドSSRFテクニックを例証するもので、攻撃者がドメインをコントロールし、最初は正当なIPに解決し、検証チェックを通過した後に内部アドレスに変更する。これらのTOCTOU(time-of-check to time-of-use)脆弱性は、よく実装されたURLフィルターさえも迂回する。

ブラインド SSRF シナリオでは、攻撃者は直接的な応答ではなく、タイミングの違い、DNS コールバック、または副作用を通じて間接的に成功を推測するため、これらの攻撃を検知することが難しくなり、テスト中に見逃されやすくなります。

SSRFのバイパス技術と回避

SSRF を防ぐために設計されたセキュリティ対策は、URL 検証ロジックとリクエストの最終的な解決・実行方法の間にあるギャップを 攻撃者が悪用するため、しばしば失敗します。多くの防御策は、URL が実行時にどのように解析、正規化、解決されるかを理解するのではなく、表面的な文字列マッチングに依存しています。

一般的なSSRFバイパス手法には以下が含まれます:

- エンコードまたは難読化された内部IPアドレス

- 代替IP形式(10進数、16進数、または8進数)

- DNSリバインディングと遅延解決

- 検証時と実行時におけるURLパーサーの差異

単純な回避手法にはURLエンコーディングがあり、攻撃者はエンコード値を用いて内部アドレスを偽装する。例えば、 %31%32%37%2e%30%2e%30%2e%31 にデコードする。 127.0.0.1これにより攻撃者は基本的なブラックリストフィルターを回避できる。検出を逃れるため、URL、Unicode、HTMLといった複数のエンコード層が組み合わされることが多い。

攻撃者は代替IPアドレス表現も悪用する。クラウドメタデータエンドポイントなど 169.254.169.254 十進数で表すことができる(2852039166), 16進数 (0xA9FEA9FEまたは8進形式。IP入力の正規化を正しく行わないアプリケーションは、標準のドット表記がブロックされている場合でも、制限された内部サービスへのアクセスを許可する可能性があります。DNSリバインディングは、検証時にはドメインを無害なアドレスに解決し、実行時には内部アドレスに切り替えることで、検出をさらに複雑にします。

より高度なバイパス手法は、パーサーの差異、つまり検証時とリクエスト実行時におけるURL解釈の不一致を標的とする。例えば、 http://expected-host@evil-host/ アプリケーションが抽出する場合、検証を通過する可能性がある 予定ホスト実際のリクエストは 悪ホストフラグメントについても同様の問題が生じる(#または不正な権限コンポーネント。これらの不一致が説明しているのは、なぜ 既知の安全な宛先の許可リスト登録 一貫したURL解析の強制は、ブラックリストベースのSSRF防御策よりもはるかに効果的である。

SSRFがリモートコード実行(RCE)を引き起こす仕組み

SSRFは最終目的となることは稀である。多くの実世界のインシデントにおいて、それはより深い侵害への入り口として機能する。

一般的なエスカレーション経路には以下が含まれます:

- クラウドメタデータサービスにアクセスして認証情報を窃取する

- 内部API、データベース、または管理パネルとの連携

- SSRFと逆シリアライゼーション脆弱性、コマンドインジェクション、または設定ミスのあるサービスの連鎖攻撃

攻撃者がSSRFを通じて内部システムへの認証済みアクセス権を取得した場合、リモートコード実行は理論上のリスクではなく現実的な結果となる。

SSRF攻撃の種類

SSRF の脆弱性は様々な形で現れ、それぞれにユニークな悪用の機会と防御上の課題があります。これらの分類を理解することは、セキュリティ・チームが標的型対策を実施し、環境内の攻撃パターンを認識するのに役立ちます。

基本的な SSRF 攻撃は、localhost またはループバックインターフェースで利用可能なサービスを悪用して、脆弱なサーバを直接標的にします。このような攻撃が成功するのは、多くのアプリケーションが管理インタフェース、デバッグ・エンドポイント、またはメトリクス・コレクタを127.0.0.1にバインドするためです。攻撃者は http://localhost:8080/actuator/health アプリケーション・インテリジェンスを収集したり http://127.0.0.1:6379/ を使用して、保護されていない Redis インスタンスとやり取りすることができます。一見単純に見えますが、これらの攻撃は機密性の高い設定データやアプリケーションの秘密を暴露したり、さらなる悪用の足がかりを提供したりする可能性があります。

バックエンドSSRF攻撃は、脆弱なサーバーのネットワーク上の位置を利用して内部システムにアクセスする。このカテゴリーは、マイクロサービスがプライベートネットワークを介して通信する最新のアーキテクチャにおいて、特に有害であることが証明されています。攻撃者は内部IPレンジをターゲットにリクエストを作成し、データベース、メッセージキュー、または隔離されていると推測されるために認証が欠如している管理パネルにアクセスします。この包括的な分析で詳述されている2019年のCapital Oneの侵害は、SSRFがAWSの内部リソースへのアクセスを可能にし、最終的に1億人以上のデータを暴露したときに、このパターンを例証しました。

ブラインドSSRFは、攻撃者が偽造されたリクエストから直接的なレスポンスを受け取らないため、ユニークな課題を提示する。検出には、攻撃者が制御するドメインへのDNSルックアップ、タイミングベースの推論、または観測可能な副作用のトリガーのような帯域外のテクニックが必要です。セキュリティチームは、テスト中にブラインド SSRF を見落としがちですが、これらの脆弱性は、DNS トンネリングや、アプリケーションの状態を変更する内部サービスとの相互作用を通じて、データの流出を可能にします。最新のエクスプロイト・フレームワークは、洗練されたコールバック・メカニズムとタイミング分析によって、ブラインドSSRFの検出を自動化します。

クラウドメタデータの活用

クラウドメタデータサービスは、SSRF攻撃者にとっての至宝である。AWSの169.254.169.254やGCPのmetadata.google.internalのような予測可能なアドレスでアクセス可能なこれらのサービスは、インスタンス構成、認証情報、およびクラウドワークロードの秘密を提供します。クラウドのコントロールプレーン保護戦略は、メタデータ侵害の主要なベクトルとしてSSRFを考慮する必要があります。

Azure OpenAI SSRFの脆弱性(CVE-2025-53767)は、CVSS 10.0の満点を獲得し、メタデータサービスの悪用の破滅的な可能性を示しました。ユーザーから提供されたURLの不十分な入力検証により、攻撃者はAzureの管理対象IDトークンを取得することができ、テナントの境界を越えたラテラルムーブが可能になります。マイクロソフトのパッチは当面の脆弱性に対処したが、この事件はクラウドサービスアーキテクチャにおける体系的なリスクを浮き彫りにした。

AWSのインスタンス・メタデータ・サービス(IMDS)はv1からv2へと進化し、SSRFの脅威に直接対応している。IMDSv1 のシンプルな HTTP GET リクエストは、SSRF 攻撃が認証情報を取得することを容易にしていました。IMDSv2 は、カスタムヘッダを含む PUT リクエストを必要とするセッションベースの認証を導入しました。AWSが強く推奨しているにもかかわらず、多くの組織はIMDSv2に移行しておらず、SSRFによる認証情報の盗難に対してインフラが脆弱なままになっています。

アプリケーション固有のSSRFバリエーション

最新のアプリケーション・アーキテクチャは、従来のウェブ・アプリケーションを超える新しいSSRFのバリエーションを導入している。サーバーレス機能、特にウェブフックやデータ取り込みのためにユーザーから提供されたURLを処理する機能は、儚くも強力なSSRFの機会を生み出します。これらの機能は多くの場合、広範なIAM権限とネットワークアクセスを持っており、メタデータサービス攻撃の魅力的な標的となっています。

GraphQLの実装は、そのクエリの複雑さがSSRFの脆弱性を覆い隠す可能性があるため、特に注意が必要です。ユーザー入力に基づいてリモート リソースをフェッチするネストされたクエリーおよびフィールド リゾルバは、単一のエンドポイント内に複数の SSRF ベクターを作成します。GraphQLを強力なものにしている柔軟性は、悪意のあるURLが複雑なクエリ構造の中に深くネストされている可能性があるため、入力検証も複雑にしています。

Kubernetesのようなコンテナ・オーケストレーション・プラットフォームは、サービス・ディスカバリー・メカニズムやAPIサーバーを通じて独自のSSRFリスクをもたらす。ポッドにSSRFの脆弱性があると、Kubernetes API、サービスアカウントトークン、クラスタシークレットが公開される可能性がある。SSRFによってコンテナレジストリ、CI/CDパイプライン、または内部ネットワーク起点を信頼するインフラ自動化ツールへのアクセスが可能になると、爆発半径は劇的に拡大します。

SSRFとCSRF:違いは何ですか?

SSRFとCSRFは、どちらも信頼関係を悪用する点で混同されがちですが、アプリケーションの異なるコンポーネントを標的としています。

- SSRFは、サーバーに内部または外部システムへの不正なリクエストを強制的に行わせる。

- CSRFは、ユーザーのブラウザを騙して、信頼できるアプリケーションに意図しないリクエストを送信させます。

実際には、SSRFはクラウド認証情報や内部サービスを晒す可能性のあるインフラストラクチャレベルのリスクである一方、CSRFは主にユーザーの操作やセッションの完全性に影響を及ぼします。両者は異なる検知・防止戦略を必要とします。

クラウド環境におけるSSRF

クラウド環境は、メタデータサービス、管理されたアイデンティティ、API駆動型アーキテクチャへの依存を通じて、SSRFリスクを増幅させます。従来のネットワーク境界からアイデンティティベースのセキュリティモデルへの移行は、SSRFの脆弱性が特権の昇格やアカウントの乗っ取りに直接つながる可能性があることを意味します。

責任共有モデルは、クラウド展開におけるSSRF防止を複雑にしている。クラウドプロバイダーが基盤となるインフラとメタデータサービスのエンドポイントを保護する一方で、顧客はアプリケーションを適切に設定し、ネットワーク制御を実装し、ID権限を管理しなければならない。このような責任の分担は、SSRF攻撃によって巧妙な攻撃者が悪用するギャップを生み出します。組織は、クラウド・プロバイダーのセキュリティ管理で十分だと思い込み、これらの保護をバイパスするアプリケーション層の脆弱性を見落とすことがよくあります。

マルチクラウド戦略では、各プロバイダーが異なるメタデータサービスを実装するため、さらなる複雑さが生じる。AWSは169.254.169.254を使用し、オプションでIMDSv2を保護し、Azureは169.254.169.254を使用し、ヘッダーを要求し、GCPはmetadata.google.internalを使用し、プロジェクト固有のエンドポイントを使用する。セキュリティチームは、異種クラウド環境間で効果的な制御を実装するために、これらのバリエーションを理解する必要があります。AWSプラットフォームのクラウド検知とレスポンスには、各クラウドプロバイダーのアーキテクチャに合わせたSSRF固有の検知ロジックが組み込まれるようになってきています。

AWSメタデータのセキュリティ

AWSのメタデータのセキュリティは、EC2インスタンスに重要なインスタンス情報と一時的な認証情報を提供するインスタンスメタデータサービス(IMDS)が中心となっている。このサービスは、EC2インスタンスに重要なインスタンス情報と一時的な認証情報を提供する。 AWSドキュメント には2つのバージョンがある:IMDSv1(リクエスト/レスポンス)とIMDSv2(セッション指向)である。IMDSv1はシンプルであるため、SSRF攻撃に対して脆弱である。 http://169.254.169.254/latest/meta-data/ は認証なしでインスタンスのメタデータを返します。

IMDSv2はSSRF攻撃を阻止するために特別に設計された複数の防御層を実装している。セッションの初期化には、特定のヘッダーを持つPUTリクエストが必要であり、6時間有効なセッショントークンを返す。後続のメタデータリクエストはこのトークンをヘッダーとして含む必要があり、単純なSSRF脆弱性がメタデータにアクセスするのを防ぐ。TTL(Time-To-Live)ヘッダーを1に設定することで、トークンがネットワーク境界を通過できないようにし、別の保護レイヤーを追加している。

このような改善にもかかわらず、組織はIMDSv2への移行に伴う運用上の課題に直面している。レガシーアプリケーションが壊れたり、サードパーティソフトウェアのアップデートが必要になったり、自動化スクリプトの修正が必要になったりする可能性がある。AWSは移行ツールと互換性アナライザを提供していますが、移行には慎重な計画とテストが必要です。セキュリティチームは、SSRF保護の緊急性と運用の安定性のバランスを取る必要があり、多くの場合、移行期間中に代償となるコントロールを実施する。

AzureとGCPに関する考察

メタデータのセキュリティに対するAzureのアプローチはAWSとは異なり、最初から必須のヘッダー要件を実装している。Azure Instance Metadata Service (IMDS)では メタデータ: true ヘッダをすべてのリクエストに適用することで、基本的な SSRF 保護を提供している。しかし、ヘッダインジェクションを可能にする高度なSSRFの脆弱性は、Azure OpenAIのインシデントによって実証されたように、依然としてこの制御をバイパスすることができる。

Azure Managed Identitiesは、SSRFリスクに別の次元を追加する。仮想マシンやApp Servicesなどのリソースに割り当てられたこれらのIDは、認証情報を保存せずにAzureリソースにアクセスできます。マネージドIDを持つアプリケーションにSSRFの脆弱性があると、データベース、ストレージアカウント、または鍵保管庫への不正アクセスにつながる可能性があります。爆発半径は ID に割り当てられた権限に依存するため、最小権限のアクセス制御の重要性が浮き彫りになります。

Google Cloud Platformは、異なるエンドポイント構造を維持しながら、独自のメタデータ・サービス保護を実装している。GCPでは メタデータ・フレーバーグーグル ヘッダーを使用し、IPアドレスではなくmetadata.google.internalドメインを使用します。このドメインベースのアプローチは、一部のSSRF攻撃を複雑にしますが、リスクを排除するものではありません。GCPのプロジェクト固有のメタデータエンドポイントとサービスアカウントスコープは、さらなる分離を提供しますが、SSRFの脆弱性は依然として、機密性の高いプロジェクトのメタデータとサービスアカウントトークンを暴露する可能性があります。

SSRF攻撃の検出と防止

効果的な SSRF 防御には、予防的コントロール、検知メカニズム、およびインシデント対応能力を組み 合わせた多層的なアプローチが必要です。組織は、単純な入力検証を超えて、アプリケーションのライフサイクル全体を通じて SSRF に対処する包括的なセキュリティ戦略を実施しなければなりません。

予防は、ユーザーから提供されたすべてのURLを悪意のある可能性があるものとして扱う、セキュアなコーディングの実践から始まる。入力検証はブラックリストではなく、厳格な許可リストを使用し、許容できるプロトコル、ドメイン、ポートを明示的に定義すること。URL の解析は、パーサの差分攻撃を防ぐために、検証や実行のコンテキストに一貫性を持たせなければなりません。OWASP SSRF Prevention Cheat Sheetは、これらの対策を効果的に実施するための包括的なガイダンスを提供しています。

ネットワークのセグメンテーションは、SSRF攻撃に対する重要な防御となる。外部リソースを取得するアプリケーションは、内部サービスへのアクセスが制限された隔離されたネットワークゾーンで動作する必要があります。エグレスフィルタリングは、内部IPレンジとクラウドメタデータエンドポイントへの不正な接続をブロックします。これらのネットワーク制御は、アプリケーション層の防御が失敗した場合でも、SSRFの影響を制限します。拡張された検知・対応プラットフォームは、ネットワークの異常とアプリケーションの動作を関連付け、SSRFの悪用の試みを特定します。

DNS解決制御は、アプリケーションによる内部ホスト名やプライベートIPアドレスの解決を防ぐことで、別の防御レイヤーを追加する。スプリットホライズンDNSを実装するか、外部検索に専用のリゾルバを使用することで、DNSの再バインディング攻撃を防ぐことができる。組織によっては、アプリケーションサーバーからのメタデータサービスアドレスと内部ドメインの解決をブロックするDNSファイアウォールを導入している。

レスポンスのバリデーションは、SSRF が成功しても機密データを攻撃者に返さないことを保証する。アプリケーションは、ユーザーにデータを返す前に、レスポンスの内容、ヘッダー、ステータスコードを検査する必要があります。内部 IP 範囲からのレスポンスや特定のパターン(AWS 認証情報のような)を含むレスポンスは、セキュリティアラートをトリガーする必要があります。このアプローチは、攻撃者が確認のためにアプリケーションのレスポンスに依存するブラインド SSRF 脆弱性に対して特に効果的です。

SSRF防止チェックリスト(防御者視点)

効果的なSSRF防御には、アプリケーション層、ネットワーク層、クラウドID層にわたる多層的な制御が必要です。

主な予防策には以下が含まれます:

- ブラックリストによるフィルタリングではなく、送信先を許可リストに登録する

- ネットワーク層におけるクラウドメタデータエンドポイントへのアクセス遮断

- IMDSv2または必須メタデータヘッダーの適用

- サーバーが開始した異常な内部リクエストの監視

- サービス ID への最小権限の適用

単独の制御では不十分であり、SSRFの防止には露出と影響範囲の両方を低減することが必要です。

SSRF検出プレイブック

セキュリティ・オペレーション・センターは、SSRFの検知とレスポンスに構造化されたプレイブックを必要としている。検知は、ネットワーク監視とログ分析を通じて、サーバーが開始する異常な接続を特定することから始まります。主な指標としては、内部 IP 範囲への接続、メタデータ・サービスのエンドポイント、アプリケーション・サーバーからの異常なプロトコルなどがあります。

アプリケーションログは、SSRF 調査のための重要なフォレンジック証拠を提供する。セキュリティチームは、内部IP、エンコードされたアドレス、またはメタデータサービスの参照を含むURLパラメータを監視する必要があります。ウェブアプリケーションファイアウォール(WAF)は疑わしいパターンにフラグを立てることができますが、高度な攻撃はシグネチャベースの検知を回避することがよくあります。振る舞い分析がより効果的であり、通常のアプリケーション通信パターンからの逸脱を特定することができます。

クラウドネイティブの検知は、AWS CloudTrail、Azure Monitor、GCP Cloud Loggingのようなプラットフォーム固有のサービスを活用する。これらのサービスは、メタデータサービスへのアクセス、異常なIAMクレデンシャルの使用、または予期しないソースからのAPIコールを警告することができます。アプリケーションのログとクラウドの監査証跡を相関させることで、個々のログソースが見逃してしまうようなSSRF攻撃の連鎖が明らかになることがよくあります。

インシデント対応手順は、SSRFがクラウド認証情報や内部サービスを侵害する可能性を考慮しなければなりません。SSRFの悪用を検知したら、チームは直ちに潜在的に暴露されたクレデンシャルをローテーションし、ラテラルムーブメントの指標となるアクセスログを確認し、内部サービスへのアクセス範囲を評価する必要があります。SSRFによる侵害の回復期間は平均4~8週間とされていますが、これは攻撃範囲の特定と完全な修復の複雑さを反映しています。

予防のベストプラクティス

最新のSSRF対策では、機能を維持しながら攻撃対象領域を最小化するアーキテクチャの決定が必要である。明示的なイグレス・ポリシーを持つサービス・メッシュ・アーキテクチャは、サービス間通信をきめ細かく制御します。これらのアーキテクチャは、不正な接続を即座に可視化し、疑わしいトラフィック・パターンを自動的にブロックすることができます。

セキュア・プロキシ・サービスは、URLフェッチ機能を必要とするアプリケーションに実用的なソリューションを提供する。アプリケーションは、サーバーサイドからの直接リクエストの代わりに、厳格な検証、レート制限、およびレスポンスフィルタリングを実装したハード化されたプロキシを経由します。これらのプロキシは、すべての内部ネットワークアクセスをブロックしながら、承認された外部サービスの許可リストを維持することができます。このアーキテクチャパターンは、アプリケーションの機能を維持しながら、SSRFのリスクを大幅に低減します。

AWS環境ではIMDSv2の採用が引き続き重要ですが、組織はIMDSのバージョンに関係なく、追加のコントロールを実装する必要があります。アプリケーションサブネットからのメタデータサービスへのアクセスをブロックするネットワークポリシーは、徹底的な防御を提供する。IAM インスタンスプロファイルは最小特権原則に従うべきであり、SSRF 攻撃の成功による損害を制限する。クレデンシャルを定期的にローテーションすることで、盗まれたクレデンシャルの機会を減らす。

ゼロトラストの原則はSSRFの防御に直接適用される。つまり、ユーザの入力を信用せず、リクエストの送信先を常に検証し、制御を設計するときに違反を仮定する。最新のアプリケーションはリクエストの署名、サービス通信のための相互 TLS、包括的な監査ロギングを実装すべきです。これらの制御は SSRF の悪用を複雑にすると同時に、予防が失敗したときにフォレンジック機能を提供します。

SSRFのコンプライアンスとフレームワーク

規制のフレームワークとセキュリティ標準は、SSRF を特定のコントロールと評価手順を必要とする重大な脆弱性として認識するようになってきている。組織は、SSRF がコンプライアンス要件にどのようにマッピングされるかを理解し、適切なガバナンス構造を導入しなければならない。

OWASP トップ 10 2021 のA10 に SSRF が含まれていることは、SSRF をウェブアプリケーションの基本的なセキュリティ対策として確立しています。この認識は、セキュリティ評価、侵入テスト、および、コードレビューが、SSRF の脆弱性に特に対処しなければならないことを意味します。OWASP のガイドラインに従う組織は、その包括的な文書に概説されている防止技術を実施し、SSRF の脆弱性を定期的にテストしなければなりません。

MITRE ATT&CKフレームワークは、SSRF を複数のテクニックにマッピングし、検出と脅威ハンティングのガイダンスを提供します。手法 T1190(ExploitPublic-Facing Application)は SSRF の脆弱性を利用した初期アクセスに対応し、T1552.005(Cloud Instance Metadata API)はメタデータサービスの悪用に特化しています。これらのマッピングは、セキュリティチームが SSRF 防御をより広範な脅威検知戦略と整合させ、攻撃者の手口を理解するのに役立ちます。

CWE-918 は、SSRF を Common Weakness Enumeration に正式に分類し、脆弱性管理システムに標準化されたリファレンスを提供する。CAPEC-664 は攻撃パターンを詳述し、セキュリティ専門家が悪用テクニックを理解し、適切な対策を開発するのに役立つ。これらの分類は、一貫した脆弱性報告を保証し、セキュリティ・コミュニティ全体の知識共有を促進する。コンプライアンス・ソリューションは、規制要件を満たすために、SSRF に特化したコントロールを組み込むことが増えている。

SSRFのセキュリティに対する最新のアプローチ

SSRF攻撃の進化は、同様に洗練された防御戦略を要求している。組織は、従来のシグネチャベースの検知だけでなく、振る舞い 分析、機械学習、自動化されたレスポンス機能を採用することで、最新の攻撃のスピードと巧妙さに対応できるようになりつつあります。

AIを活用した振る舞い 分析は、SSRF検出におけるパラダイムシフトを象徴しています。これらのシステムは、既知の攻撃パターンに依存する代わりに、正常なサーバーサイドのリクエスト動作のベースラインを確立し、異常にフラグを立てます。機械学習モデルは、通常とは異なるリクエストシーケンス、異常なタイミングパターン、または以前は観察されていなかった内部エンドポイントへの接続など、SSRF悪用の微妙な指標を特定することができます。SSRF 攻撃が 452% 増加したことで、手作業による分析が大規模では不可能となり、自動検出システムの導入が進んでいます。

ゼロトラストアーキテクチャは、サービス間の暗黙の信頼を排除することで、 SSRFに対する構造的な防御を提供する。すべてのリクエストは、ネットワークの起源に関係なく、認証と承認を必要とする。マイクロセグメンテーションは、成功したSSRF攻撃でさえ、爆発半径が限られていることを保証する。IstioやConsulのようなサービスメッシュ実装は、ネットワークレイヤーでこれらの原則を実施し、未承認の接続を即座に可視化し、自動的にブロックする。

今後のトレンドとしては、セキュアバイデフォルトフレームワークやインフラストラクチャーアズコードの実践による、プロアクティブなSSRF防止が挙げられる。クラウドプロバイダーは、必須の認証やネットワークレベルの制御を含む、新しいメタデータサービス保護を導入しています。アプリケーションフレームワークは、SSRF 防御をビルトインするようになってきており、セキュアな URL 処理を追加のセキュリティレイヤーではなく、デフォルトにしています。

Vectra AI がSSRF検出をどのようにVectra AI

Vectra AIは、Attack Signal Intelligence™というレンズを通してSSRF検知にアプローチし、シグネチャマッチングではなく、振る舞い指標に重点を置いています。Vectra AI Platformは、ネットワークトラフィックパターン、クラウド監査ログ、アプリケーションの動作を相関させ、SSRF攻撃をリアルタイムで特定します。サービス間の通常の通信パターンを理解することで、攻撃者が高度な回避手法を用いている場合でも、SSRF攻撃を示唆する異常なサーバー開始接続をプラットフォームが検出できます。この行動アプローチは、従来のシグネチャが存在しないゼロデイSSRF脆弱性に対して特に効果的です。

結論

2023年から2024年にかけてSSRF攻撃が452%という劇的な急増を見せたことは、AIを活用した自動化とCl0pのような洗練された脅威アクターが従来のランサムウェアの展開を超えて戦術を拡大したことにより、脅威の状況が転換期を迎えたことを示しています。組織がCISAの2025年10月27日のオラクルEBSへのパッチ適用期限に間に合わせようと奔走する中、より広範な教訓は明らかです。SSRFは無名の脆弱性から、早急な対応と包括的な防御戦略を必要とする重大な脅威へと進化しています。

クラウドの採用、マイクロサービス・アーキテクチャ、API駆動型開発の融合により、SSRFの脆弱性がインフラを完全に侵害する直接的な経路となり得る環境が構築された。利便性と機能性のために設計されたクラウドメタデータサービスは、攻撃者がますます洗練された手法で悪用する価値の高い標的となっています。Oracle EBS、Azure OpenAI、その他数多くのプラットフォームに関わる事件は、SSRFリスクと無縁な組織が存在しないことを示しています。

今後、セキュリティチームは、予防管理、検知機能、インシデント対応態勢を組み合わせた多層的なアプローチを採用する必要があります。IMDSv2の採用、ゼロ・トラスト・アーキテクチャの実装、振る舞い 分析ツールの導入は、SSRF防御に必要な投資です。AIがSSRF悪用の障壁を下げ続ける中、防御側もセキュリティの公平性を維持するために先進的な技術を導入する必要があります。

SSRFの防御を強化しようとする組織にとって、前進への道には、直接的な戦術的行動と長期的な戦略的変化の両方が必要です。重要な脆弱性にパッチを当て、ネットワーク・セグメンテーションを実装し、クラウド・ネイティブなセキュリティ・コントロールを採用し、セキュリティ・オペレーションがSSRF攻撃を検知 し対応できるようにする。問題は、あなたの組織がSSRFの試みに直面するかどうかではなく、SSRFの試みが到来したときに準備ができているかどうかです。

関連するサイバーセキュリティの基礎

よくある質問 (FAQ)

SSRFは他のウェブ脆弱性と何が違うのか?

SSRFは、サーバーと内部リソースの信頼関係を悪用し、正当なサーバー機能を攻撃ベクトルに変えます。アプリケーション・ロジックを直接狙うcross-site scripting (XSS)やSQLインジェクションとは異なり、SSRFはサーバーを操作して、内部インフラに対する攻撃の無意識の共犯者にします。この脆弱性の威力は、外部からの直接攻撃をブロックするネットワーク・セグメンテーションやファイアウォール・ルールを回避することにある。SSRFはクラウドのメタデータ・サービス、内部API、インターネットからは不可視でアクセスできないバックエンド・システムにアクセスできる。このようなサーバーサイドの性質は、コンテンツセキュリティポリシーやブラウザのサンドボックスのようなクライアントサイドの防御が役に立たないことを意味する。攻撃対象は脆弱なアプリケーションだけでなく、侵害されたサーバーからアクセス可能な内部ネットワークやクラウドインフラ全体にまで及ぶ。

SSRF攻撃は完全に防ぐことができるのか?

SSRFを完全に防ぐことは、最新のアプリケーションではサーバーサイドでのURLフェッチが合法的に必要であるため、依然として困難です。しかし、徹底的な防御戦略を実施することで、リスクを許容可能なレベルまで低減することができます。組織は、URL許可リストによる厳格な入力検証、内部アクセスを制限するためのネットワークセグメンテーション、IMDSv2のようなメタデータサービス保護、異常検知のための振る舞い 監視など、複数のコントロールを組み合わせる必要があります。目標は完璧にすることではなく、むしろSSRFの悪用を困難かつ検出可能にすることで、攻撃者はより容易なターゲットに移行する。定期的なセキュリティ評価、自動化された脆弱性スキャン、レッドチームによる演習は、SSRF防御のギャップを特定するのに役立つ。組織はまた、予防的コントロールを回避する SSRF の試みを迅速に検知 修復するために、インシデント対応能力を維持しなければならない。

なぜクラウド環境はSSRFに特に脆弱なのか?

クラウド環境は、インスタンスのコンフィギュレーションとクレデンシャル管理のためにメタデータサービスに基本的に依存しているため、SSRFリスクが高まっている。169.254.169.254のような予測可能なアドレスでアクセス可能なこれらのサービスは、IAM認証情報、APIキー、およびクラウドリソースが機能するための設定データを提供します。SSRF攻撃が成功すると、これらの認証情報を取得し、侵害されたインスタンスと同じ権限を攻撃者に与えることができる。クラウドインフラストラクチャの動的な性質は、従来のネットワーク制御がしばしば不十分であることを意味する。自動スケーリング、コンテナ化、サーバーレスアーキテクチャは、さまざまなネットワークコンテキストを持つエフェメラルリソースを作成します。クラウド・ネイティブ・アプリケーションはAPIやマイクロサービスを多用し、SSRF脆弱性を含む可能性のあるコンポーネントの数を増やしている。責任共有モデルはまた、誰が SSRF の保護を実装すべきかについて混乱を引き起こし、セキュリティの適用範囲にギャップを生じさせる。

積極的なSSRFの利用を組織はどのように検知 できるのか?

アクティブなSSRFの悪用を検出するには、複数のデータソースにわたる包括的なモニタリングが必要です。ネットワーク・トラフィック分析では、アプリケーション・サーバーからの異常なアウトバウンド接続、特に内部IPレンジ、クラウド・メタデータ・エンドポイント、または一般的でないポートへの接続にフラグを立てる必要があります。アプリケーションのログには、エンコードされたIPアドレス、ローカルホストの参照、またはメタデータサービスのURLを含むURLパラメータが表示される可能性があります。クラウド監査ログは、通常とは異なるAPIコール、予期しないソースからのクレデンシャル使用、またはメタデータサービスのアクセスパターンを明らかにする。セキュリティ・チームは、アプリケーション・サーバから内部ドメインへの DNS クエリ、サーバのネットワーク動作の突然の変化、クレデンシャル・パターンまたは内部サービス・データを含むレスポンスに対する検出ルールを実装する必要がある。これらの指標間の相関関係から、個々のシグナルが見逃してしまうようなSSRF攻撃の連鎖が明らかになることがよくあります。機械学習を使用した自動検出システムは、人間のアナリストが見落としてしまうような微妙なパターンを特定することができます。

SSRFを発見した後、すぐに取るべき措置は?

SSRF の脆弱性、あるいは積極的な悪用を発見した場合、組織は潜在的な被害を食い止めるために迅速に行動する必要があります。まず、緊急のネットワーク制御を実施し、脆弱なアプリケーションによる内部リソースやメタデータサービスへのアクセスをブロックする。クラウド IAM 認証情報、API キー、サービス・アカウント・トークンなど、SSRF 脆弱性を介してアクセスできる可能性のあるすべての認証情報を直ちにローテートする。攻撃者がアクセスした可能性のある内部リソースを特定するためにアクセスログをレビューし、ラテラルムーブやデータ流出の指標を探す。恒久的な修正プログラムを開発しながら、WAFルールを通じて仮想パッチを展開する。SSRFは多くの場合、より広範な攻撃の初期アクセスとして機能するため、侵害の全容を把握するためにフォレンジック分析を実施する。データ流出が発生した場合、セキュリティチーム、コンプライアンス担当者、影響を受ける可能性のある顧客を含む関係者に通知する。

SSRF攻撃はどのようにしてURLバリデーションを回避するのか?

攻撃者は、URLバリデーション制御を回避するために多くのテクニックを採用しています。URLエンコーディングは悪意のある送信先を隠蔽する。 %31%32%37%2e%30%2e%30%2e%31 は127.0.0.1にデコードするが、localhostをチェックするフィルタをパスするかもしれない。10進数(127.0.0.1の場合は2130706433)や16進数(0x7f000001)のような代替IP表現は、パターンマッチングを回避することができる。DNSリバインディング攻撃は、最初は正当なIPに解決するが、後に内部アドレスに変更するドメインを使用する。パーサー差分攻撃は、検証コンテキストと実行コンテキストの間の不整合を悪用する。 http://expected.com@evil.com は最初のドメインを検証するが、2番目のドメインに接続するかもしれない。gopher://やdict://のようなあまり知られていないスキームを使ったプロトコルの混乱は、HTTPのみのフィルターをバイパスすることができる。攻撃者はまた、複数の 脆弱性また、SSRFを使用して、さらに脆弱性のある内部サービスに到達することもできる。これらの回避テクニックは、URL検証において、なぜ許可リストがブラックリストよりも優れているのかを浮き彫りにしている。

SSRFはランサムウェア攻撃においてどのような役割を果たすのか?

SSRFは、Cl0pによるOracle EBS CVE-2025-61882の悪用で実証されたように、ランサムウェア操作の重要な初期アクセスベクターとして浮上しています。ランサムウェアグループはSSRFを利用してクラウド認証情報を盗み出し、暗号化ペイロードを展開する前に機密データへのアクセスと流出を可能にします。この脆弱性はステルス偵察機能を提供し、攻撃者が従来の境界防御をトリガーすることなく、内部ネットワークをマッピングし、価値の高いターゲットを特定することを可能にします。SSRFがクラウドメタデータサービスにアクセスすることで、バックアップの削除、セキュリティ設定の変更、ロギングの無効化などの権限を付与することができます。従来の フィッシング-ベースの初期アクセスからSSRFの悪用へのシフトは、ランサムウェアの運営者間での戦術的進化を表しています。SSRFの脆弱性は自動スキャンによって特定され、悪用される可能性があるため、この傾向は特にインターネットに面したアプリケーションを持つ組織を脅かします。

SSRFはクラウドメタデータの悪用に繋がるのか?

はい。SSRFは、攻撃者がクラウドメタデータサービスにアクセスする最も一般的な方法の一つです。脆弱なサーバーが内部リクエストを実行するように強制されると、攻撃者はインターネットから直接アクセスできないメタデータエンドポイントから認証情報、トークン、構成データを取得できます。これにより、SSRFはWebの脆弱性からクラウドアカウント全体の侵害へとエスカレートします。

なぜSSRFは他のWeb脆弱性よりも危険なのでしょうか?

SSRFは、ユーザーインタラクションではなく、信頼されたサーバーのIDを悪用するため、特に危険です。単一のアプリケーションを露出させる脆弱性とは異なり、SSRFは攻撃者が内部ネットワーク、クラウド制御プレーン、メタデータサービスに侵入することを可能にします。そのため、SSRFは権限昇格、ラテラルムーブメント、ランサムウェアの展開を可能にするゲートウェイ脆弱性となります。

SSRFは通常、初期アクセス手法か、侵害後の手法か?

SSRFは、より深刻な侵害を可能にする初期アクセス手法として最もよく使用されます。攻撃者はSSRFを悪用して、内部情報を収集し、クラウドの認証情報を盗み、内部サービスをマッピングします。アクセスが確立されると、SSRFはラテラルムーブメント、認証情報の不正利用、またはランサムウェアの展開と連鎖することがよくあります。