「守れている」という錯覚

Microsoft エコシステムを活用してビジネスを構築してきたすべてのセキュリティリーダーは、同じ問いを一度は自問しています。

「私たちは本当に守れているのだろうか?」

「MFA は有効化されている。Conditional Access は適用されている。EDR も導入されている。」

それでも攻撃者は侵入します。脆弱性を突くのではなく、「信頼」を悪用して。

Midnight Blizzard、Scattered Spider、Mango Sandstorm、Peach Sandstorm のようなグループが、それを繰り返し証明しています。

- Scattered Spider - 英国の Co-operative Group に対する、小売およびサービス事業を狙った認証情報窃取ベースのハイブリッド攻撃により、1 億 700 万ドルの損害を発生させた。

- Midnight Blizzard (APT29)– 大規模な認証情報ベースの侵入やアクセストークン窃取を用い、政府機関および公共部門への侵害を継続。

- Mango Sandstorm (MERCURY)- ハイブリッドな Microsoft 環境において、オンプレミスおよびクラウド資産全体にわたる破壊的攻撃を実行。

IBMによると、パブリッククラウド侵害の復旧にかかる平均コストは 470 万ドルです。

攻撃者は「侵入」するのではありません。ログインするのです。

攻撃者は正規の人間およびマシン ID を乗っ取り、企業を守るために設計されたポリシーの範囲内で活動します。侵入後は、オンプレミスのデータセンター、Active Directory、Entra ID、M365、Azure クラウドを横断的に移動し、Living off the Land の手法で正規アクティビティに紛れ込みます。

問題は予防ではありません。予防が破られた後に、それを検知できるかどうか です。

Microsoft のツールは既知の脅威のブロックやポスチャ管理には優れていますが、侵害後の振る舞い (権限の悪用、ラテラルムーブメント、Living-off-the-land (LOTL) 、そして複数ドメインにまたがって静かに進行するデータ流出) に対する可視性は限定的です。

現代の攻撃者は、これらのシステム間の「継ぎ目」を突きます。テレメトリが途切れ、コンテキストが失われる盲点。本当の被害は、まさにそこで発生します。だからこそ、侵害後の検知・調査・対応が極めて重要なのです。

ネイティブツールの限界

Microsoft のセキュリティスタックは、設定、ID、エンドポイントを監視します。しかし、エコシステム内で分断されたサーフェス間を攻撃者が移動する様子を捉えきれないことが少なくありません。Entra ID、M365、Azure の内部でさえ、微妙でありながら一般的な攻撃者の行動をネイティブ検知が見逃すケースがあります。

SOC チームが直面するもう一つの課題は、Microsoft の複数サーフェスにまたがるシグナルの相関です。異なるツールから発せられるアラートは、テレメトリ形式が統一されておらず、それぞれが異なる「言語」を話します。防御側はリアルタイムで翻訳し、文脈をつなぎ合わせなければなりません。

その結果、本来は関連している低優先度アラートを個別に追いかけるうちに、貴重な時間が失われます。単体では無害に見えるイベントも、相関とコンテキスト付与によって初めて重大な意味を持つことがあります。そして、その「明確さ」こそが欠けているのです。

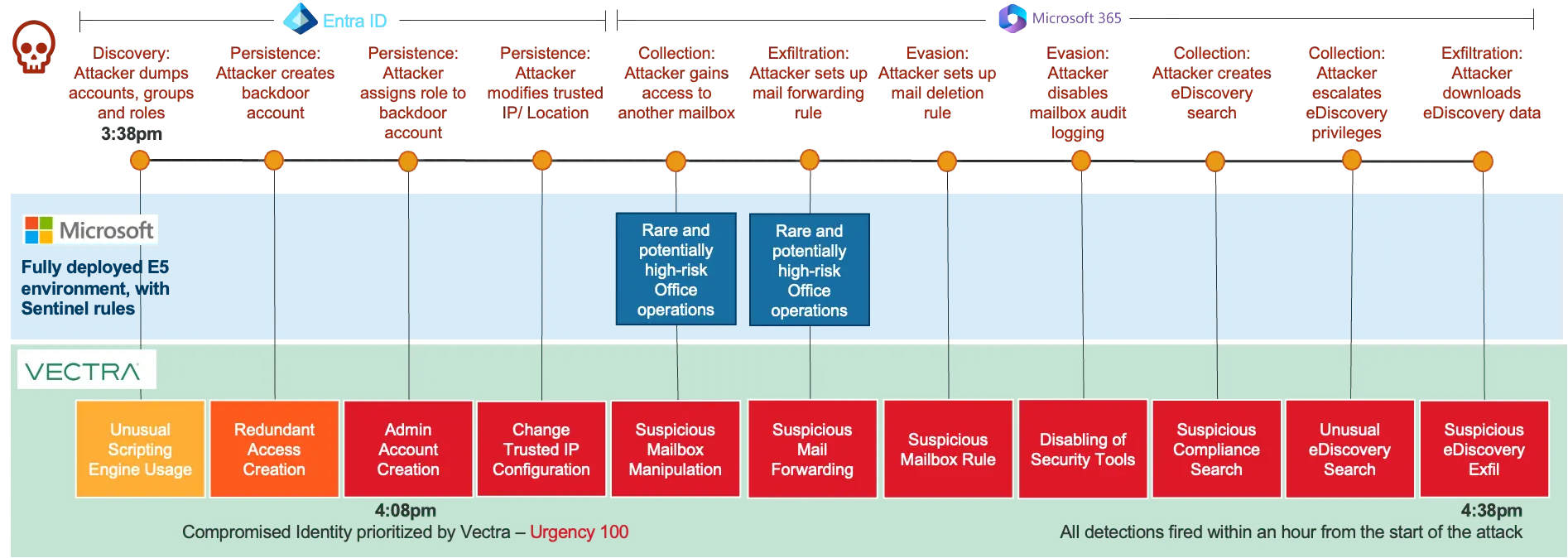

このシグナルの明確さがなぜ重要なのかを理解するために、Microsoft のネイティブセキュリティスイートと併用して Vectra AI プラットフォームを活用した、3 つの実際の攻撃事例を見てみましょう。

クラウド ランサムウェア攻撃(Fortune 500 の金融サービス企業)

Scattered Spider による攻撃では、Entra ID と M365 を横断したラテラルムーブメントが発生しました。Microsoft Defender が検知したのは、低優先度の検出 1 件のみでした。一方、Vectra AI は 11 の攻撃者の振る舞いを検知し、ドメインを横断して相関・優先順位付けを行い、1 つの緊急エンティティとして可視化。被害が出る前に攻撃を阻止しました。

ハイブリッドクラウド攻撃(大手保険グループ)

攻撃者はオンプレミスから開始し、認証情報を窃取して Entra ID へ密かに移動。その後 M365 スイートおよび AWS クラウドにまで行動を広げました。Microsoft は初回攻撃から 1 日後に、低優先度アラートを 2 件生成しました。

一方、Vectra AI は初日から 30 分以内に、5 つのドメインにまたがる 9 つの攻撃技術を特定。オンプレミスのデータセンター、Active Directory、Entra ID、Microsoft 365、AWS クラウドを横断する完全なハイブリッド・キルチェーンを、Microsoft の最初の検知より 24 時間早く可視化しました。

マルチクラウド攻撃(グローバル FinTech)

攻撃者は盗まれた認証情報を使って Azure にアクセスし、Entra ID にピボット。その後、ログを無効化しデータ流出を準備するため、悪意ある Azure ポリシーを展開しました。Microsoft のネイティブツールが検知したのは「疑わしいサインイン」1 件のみでした。Vectra AI は、90 分以内に Azure クラウドと Entra ID にまたがる 6 つの関連技術を相関し、侵害の全体像を明らかにしました。

これらの事例が示すのは、ネイティブツールが「症状」は捉えても、「全体像」を見逃しがちだという事実です。教訓は明確です。予防が破られたとき、インシデントを侵害へと発展させないためには、多層防御が不可欠 です。

Vectra AI がギャップを埋める方法

Vectra AI の Hybrid NDR Platform は、オンプレミスのデータセンター、IoT & OT、リモート拠点、ID、マルチクラウド、M365 を横断して検知を統合し、Microsoft ネイティブ防御の価値を強化・拡張します。特許取得済みの Attack Signal Intelligence により、攻撃者の振る舞いを検知し、次を実現します。

- カバレッジ- Active Directory、Entra ID、M365、Copilot for M365、Azure Cloud にまたがる、100 以上の振る舞いベース AI 検知。ポスチャツールでは捉えられない、ポリシー乗っ取り、マネージド ID の悪用、不審な自動化アカウント利用などを検出します。

- 明確さ- AI によるトリアージと優先順位付けで、アラートノイズを 最大 99% 削減し、SOC の効率を 40% 向上。相関された ID 中心のシグナルが、人間・非人間エンティティを自動的に結び付け、調査用に文脈化します。アナリストは数分でアラートから根本原因に到達でき、ガイド付き攻撃グラフや AI 支援ハンティングにより、新たな脅威パターンを迅速に可視化できます。

- 制御- Microsoft Sentinel および Defender for Endpoint とのネイティブ連携により、プレイブック自動化、アカウントロックダウン、デバイス隔離を実行し、Microsoft 環境全体で迅速な封じ込めと緩和を実現します。

Vectra AI は、Microsoft ネイティブツールへの投資を最大化し、真の Defense in Depth を可能にします。

数値で見る効果

IDC による独立調査では、この多層アプローチの効果が定量化されています。Vectra AI プラットフォーム を利用する組織は、次を達成しています。

- 脅威の特定が52%増加し、所要時間は37%短縮

- SOCチームの効率が40%向上

- 調査にかかる時間を50%削減

Microsoft Sentinel および Defender と統合することで、Vectra AI は検知から意思決定までの距離を短縮し、ハイブリッドな複雑性を「行動可能な確実性」へと変えます。

顧客による検証:結果を変える「明確さ」

「知っている」と「見えている」の違いは、明確さです。3 社の事例が、その実像を示しています。

ファン・ゴッホ美術館

「Microsoft では、すべてが ID です。相関 ID、ユーザー ID、果てしない文字列。

私は 25 分もポータルを行き来して理解しようとし、結局は何も問題がなかったと分かることがよくありました。私は人間です。名前と文脈が必要です。Vectra AI は私の言語を話してくれます。ユーザーが機密ファイルにアクセスしようとしているのか、サーバーが不審な振る舞いをしているのか、正確に教えてくれる。1 分 1 秒が重要な場面で、この明確さが 1 か所に集約されている価値は計り知れません。」

- Rob de Zwaan氏、最高情報セキュリティ責任者(CISO)、ファン・ゴッホ美術館

この美術館は、貴重なデジタルおよび文化資産を保護する中で、84% の真陽性率を達成し、ネットワーク、ID、Azure 環境全体で早期検知を実現しました。統合された可視性と説明可能な検知により、対応時間は数時間から数分へと短縮されています。

フォーチュン500金融サービス企業

「Microsoft は私たちの IT エコシステムにとって重要ですが、セキュリティにおいては“基本以上”が必要です。Vectra AI によって、Microsoft 環境を効果的に防御するための統合・集約された脅威シグナルを得ることができ、分析と相関も一元化され、時間と労力が大幅に削減されました。」

- CISO、フォーチュン500金融サービス企業

Azure とオンプレミスを横断して運用するこのグローバル投資企業は、Microsoft E5 が見逃した 2 件の ID ベース攻撃(AiTM 型フィッシング攻撃を含む)を阻止しました。さらに、敵対者エミュレーションテストでは、E5 が検知できなかった 9 つの攻撃技術すべてを Vectra AI が検知しました。これは、M365、Entra ID、Azure を横断する統合可視性と低ノイズ検知によるものです。

Advens

「M365 とオンプレミス環境を統合して見ることができるのは本当に有益です。このピボット能力が不可欠なのです。より速く、より正確に調査できます。多くの顧客は、実際に見せるまでマルチドメイン攻撃を信じません。私たちは golden HTML 攻撃のようなパープルチーム演習を行いますが、Vectra AI は一貫してそれを検知します。一方、Microsoft ツールはドメイン間の動きを見逃します。」

- Sébastien Wojcicki氏、アドヴェンス社、オペレーション&セキュリティエクセレンス責任者

約 200 のハイブリッド顧客を支援する大手 MSSP として、Advens は Vectra AI を活用し、断片化されノイズの多いアラートを、ネットワーク・ID・クラウドにまたがる統合可視性へと置き換え、調査を最大 100 倍高速化しました。

この明確さにより、Advens は Microsoft 環境の狭間に隠れた攻撃者の振る舞いを暴き、かつて数時間かかっていた調査を数分に短縮しています。

これらの事例において、画期的な進歩はアラートの増加ではなく、明瞭さでした。すべてを把握することは、瞬時に理解できるまでは何の意味も持たなかったのです。

「狭間」を守る

現代の攻撃は、単一ドメインの中だけで完結しません。防御も同様であるべきです。AI 主導のツール、ハイブリッドワークロード、分散 ID の採用が進む中、攻撃者はそれらの間にある見えない接続部分を狙います。

Vectra AIプラットフォームは、ネットワーク、ID、SaaS、クラウドのシグナルを 1 つのインテリジェントなプラットフォームに統合し、攻撃者と同じ「可視性の優位性」を防御側にもたらします。Microsoft 環境を守ることは、各サーフェスを個別に守ることではありません。その“間”を守ることなのです。

Microsoft 防御のギャップを埋める準備はできていますか? Vectra AI プラットフォームの実際の動作をご覧ください:https://youtu.be/ytWOynLTAco

Vectra AIが「2025年ガートナーのNDRのマジック・クアドラント」に選ばれた理由について、製品担当副社長であるMark Wojtasiakの見解をお読みください。

あるいは