攻撃者は紛れ込むのがうまくなっています。ファイアウォール、SIEM、エンドポイントエージェントのレイヤーを備えた高度なリソースを持つ企業でさえ、依然として大規模な侵害に悩まされています。Scattered Spider、Volt Typhoon、Mango Sandstorm、UNC3886のようなグループは、防御やログベースの監視だけでは不十分であることを証明しています。これらの攻撃者はいずれも、侵入を防ぐように設計された防御をすり抜けています。そして、攻撃者の正体を見破ったのは、シグネチャでもアラートストームでもなく、ネットワーク上での振る舞いでした。

そこで、ネットワーク検知とレスポンス(NDR)が不可欠なってきます。隠れトンネル、異常なログインパターン、不審なラテラルムーブなど、あらゆる攻撃者はネットワークトラフィックに痕跡を残します。NDRは、マネージド、アンマネージド、オンプレミス、クラウドの各システムにまたがるライブ通信を監視することで、SOCチームに現場の実際の姿を見せます。

私は最近、Black Hat USA 2025で まさにこのトピックについて講演いたしました。読むより見たい方は、セッションの映像をご覧ください。

NDRによっていかに高度な敵が被害をもたらす前に阻止できたかを示す4つの実例を見てみましょう。

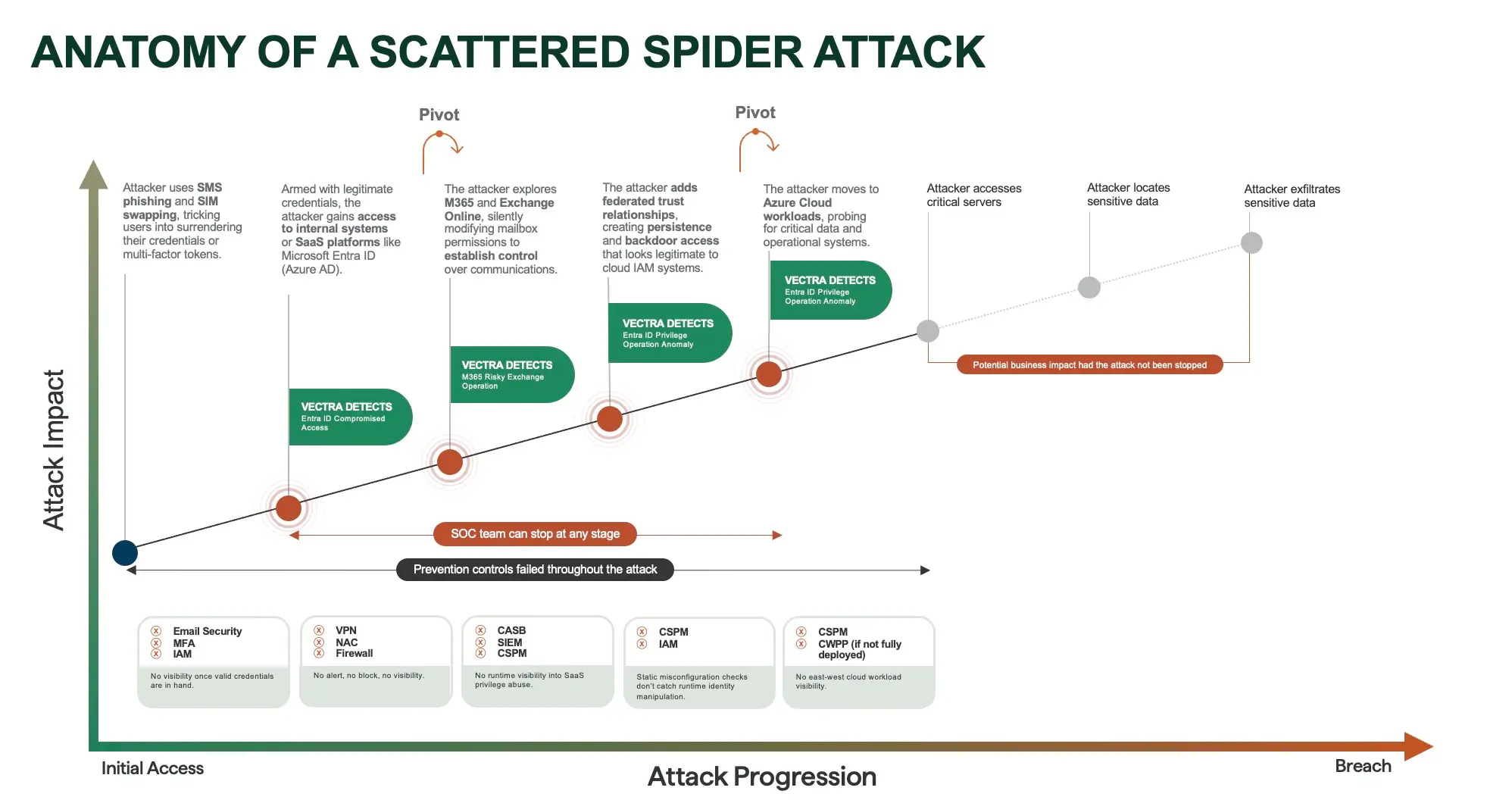

1.Scattered SpiderSMSより フィッシング Azure Cloud Pivotへ

Scattered Spider (UNC3944) は、ソーシャル・エンジニアリングを利用して強力な予防策を回避することで知られる、金銭的な動機に基づくグループです。最近のキャンペーンでは、攻撃者はSMS フィッシング やSIMスワッピングを使用して認証情報を盗み出し、その認証情報を使用してMicrosoft Entra ID(AzureAD)にログインしました。いったんログインすると、攻撃者はExchange Onlineのメールボックスを無言で変更し、バックドアの信頼関係を確立して、Azureクラウドのワークロードに侵入しました。

従来のツールでは、攻撃者が正当な認証情報を使用していたため、これを検知するのに苦労していました。SIEM、CASB、IAMの各プラットフォームは、認証情報が有効になってもアラートを生成しなかったため、通常のユーザーの振る舞いのように見えたのです。SOCが情報漏えいの兆候に気づいたのは、重要なシステムがすでに公開された後でした。

NDR を導入していれば、このようなアクティビティが紛れ込むことはなかったでしょう。NDRは、リスクのあるサインイン、メールボックスの操作、ID権限の異常をリアルタイムで検知 ことができます。何週間も経ってから調査するのではなく、SOCチームがMicrosoft 365とAzureを横断する攻撃者の動きをその瞬間に発見し、機密データにアクセスされる前にピボットを止めることができたのです。

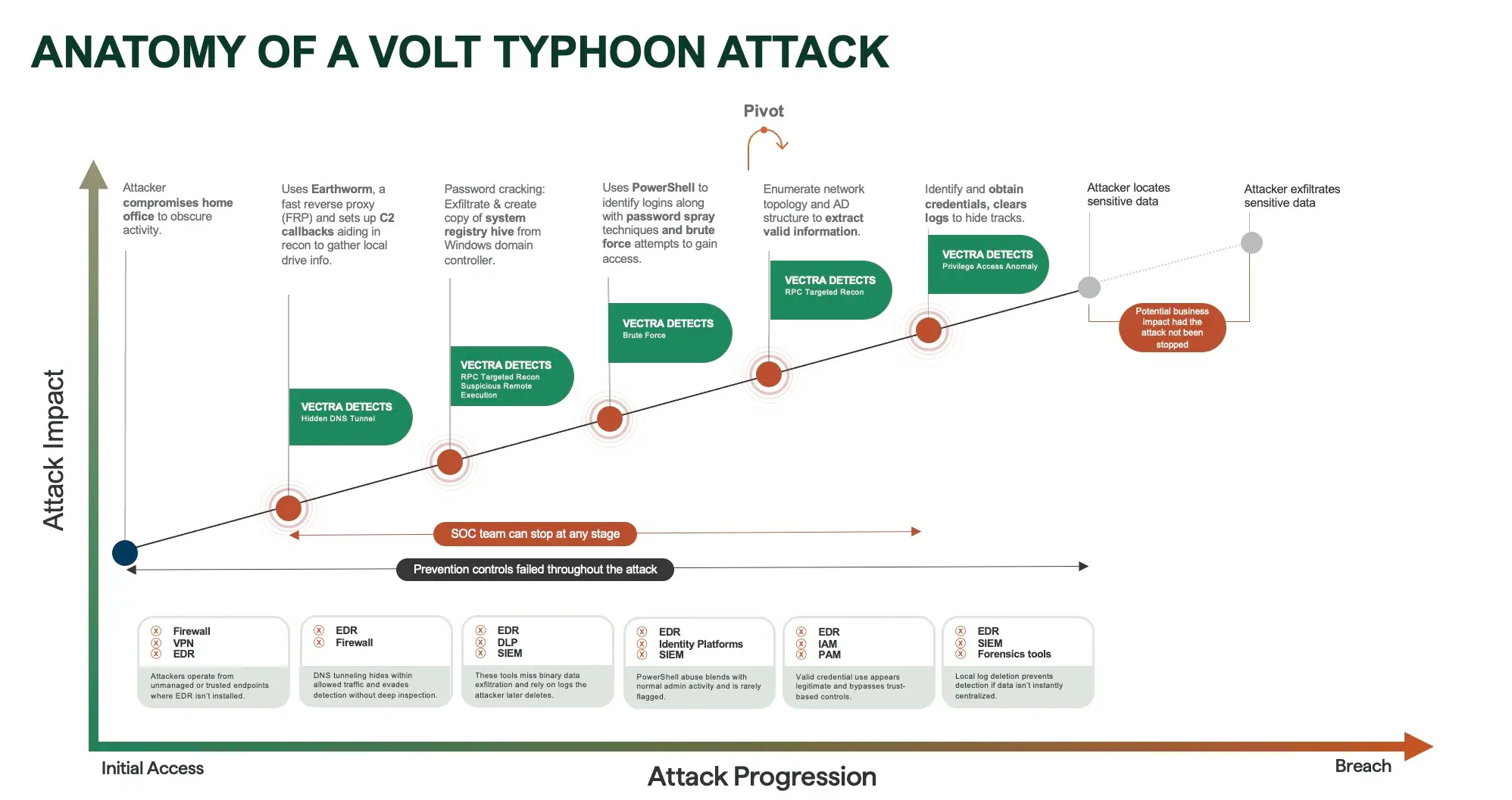

2.Volt Typhoon:DNSトンネルを介した永続性

Volt Typhoon は、ホームオフィスを足がかりに組織を侵害する国家主導のグループです。高速リバースプロキシであるEarthwormに依存し、DNSトンネリングを使用してコマンド&コントロールのコールバックを行いました。そこから、ブルートフォースとPowerShellの悪用を活用し、Windows環境内でのアクセスを拡大し、永続性を維持しました。

これらの活動は、通常のトラフィックのノイズに紛れ込んでいました。DNSトンネリングは許可されたプロトコルの中に隠蔽され、有効なクレデンシャルの使用は合法的に見え、PowerShellスクリプトは標準的なIT操作と同様に見えました。従来のEDRおよびIAMツールは、このシグナルを見逃すか、悪意のあるものとしてフラグを立てることができませんでした。

NDRプラットフォーム があれば、いくつかの方法で攻撃を表面化できました。NDRプラットフォームは、隠れたDNSトンネルの検知 、ブルートフォースの試行の特定、正常な動作から外れた不審なPowerShellアクティビティの強調表示などが可能です。NDRは、ネットワークとIDレイヤーを横断してこれらのシグナルを相関させることで、SOCアナリストに、重要なシステムが侵害される前に攻撃者を検知 するために必要な可視性を提供するのです。

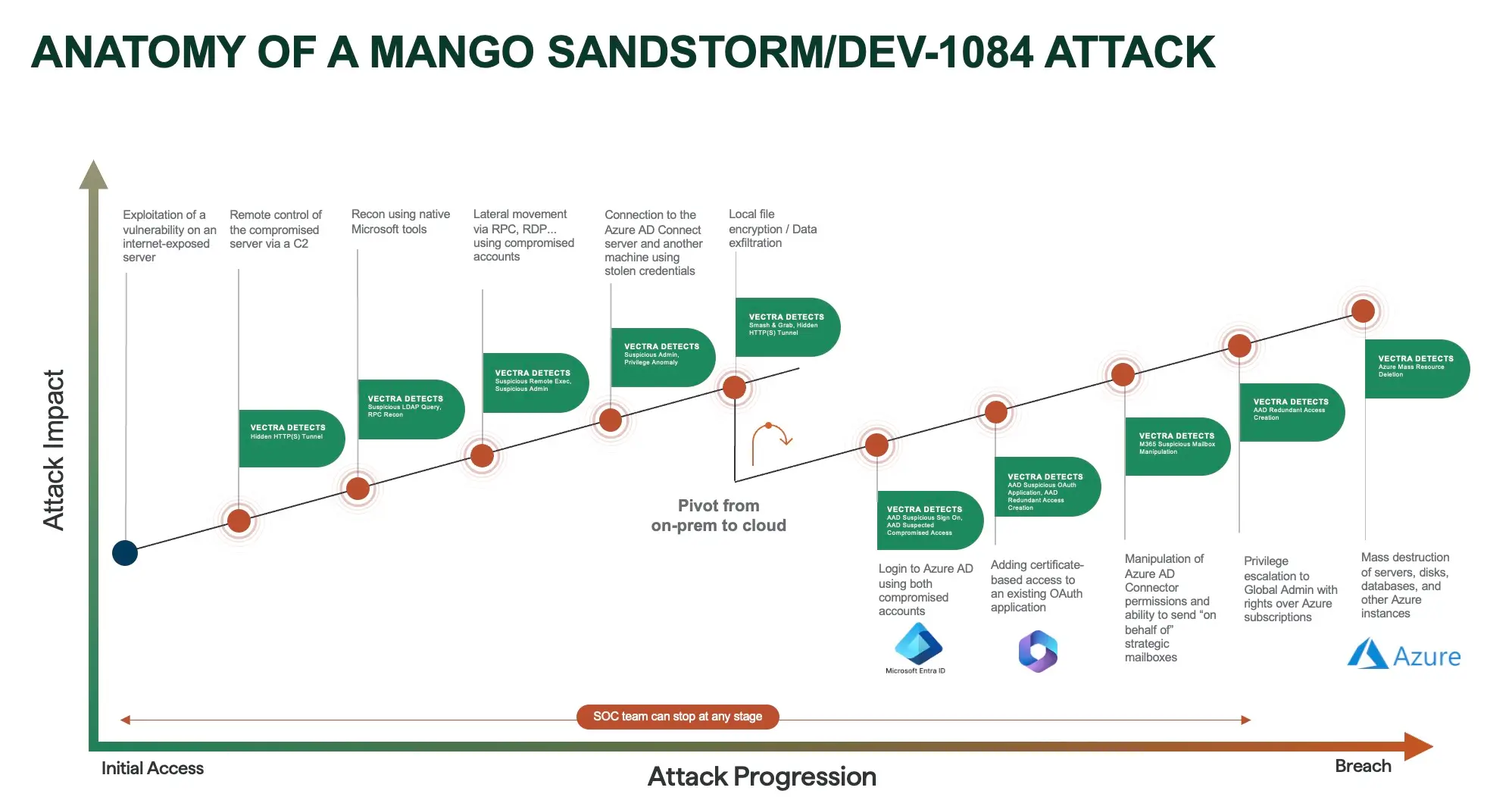

3.Mango Sandstorm:サーバーの悪用からAzureの破壊まで

Mango Sandstormは、インターネットに面したサーバを悪用して最初のアクセスを獲得。制御を確立した後、侵害されたアカウントを使用してRDPとRPC経由でラテラルムーブに移動しました。その後、攻撃者はAzure ADにピボットし、Azure環境を直接標的とし、最終的にサーバ、ディスク、データベースのリソースを大量に削除しました。

攻撃を見逃したのは、従来のツールでは環境間のアクティビティを相関させることができなかったからです。 EDRエージェントはエンドポイントに焦点を当て、ログツールはサイロ化され、オンプレミスシステムとクラウド間のラテラルムーブメントを可視化することができませんでした。

NDRがあれば 一連の流れは大きく異なっていたことでしょう。RPCの偵察、不審な特権の昇格、Azureの異常なアクティビティに対する振る舞い検知は、一連の流れの早い段階でトリガーされたでしょう。大規模な侵害とリソースの破壊の代わりに、SOCチームはラテラルムーブの段階で脅威を封じ込めることができたでしょう。

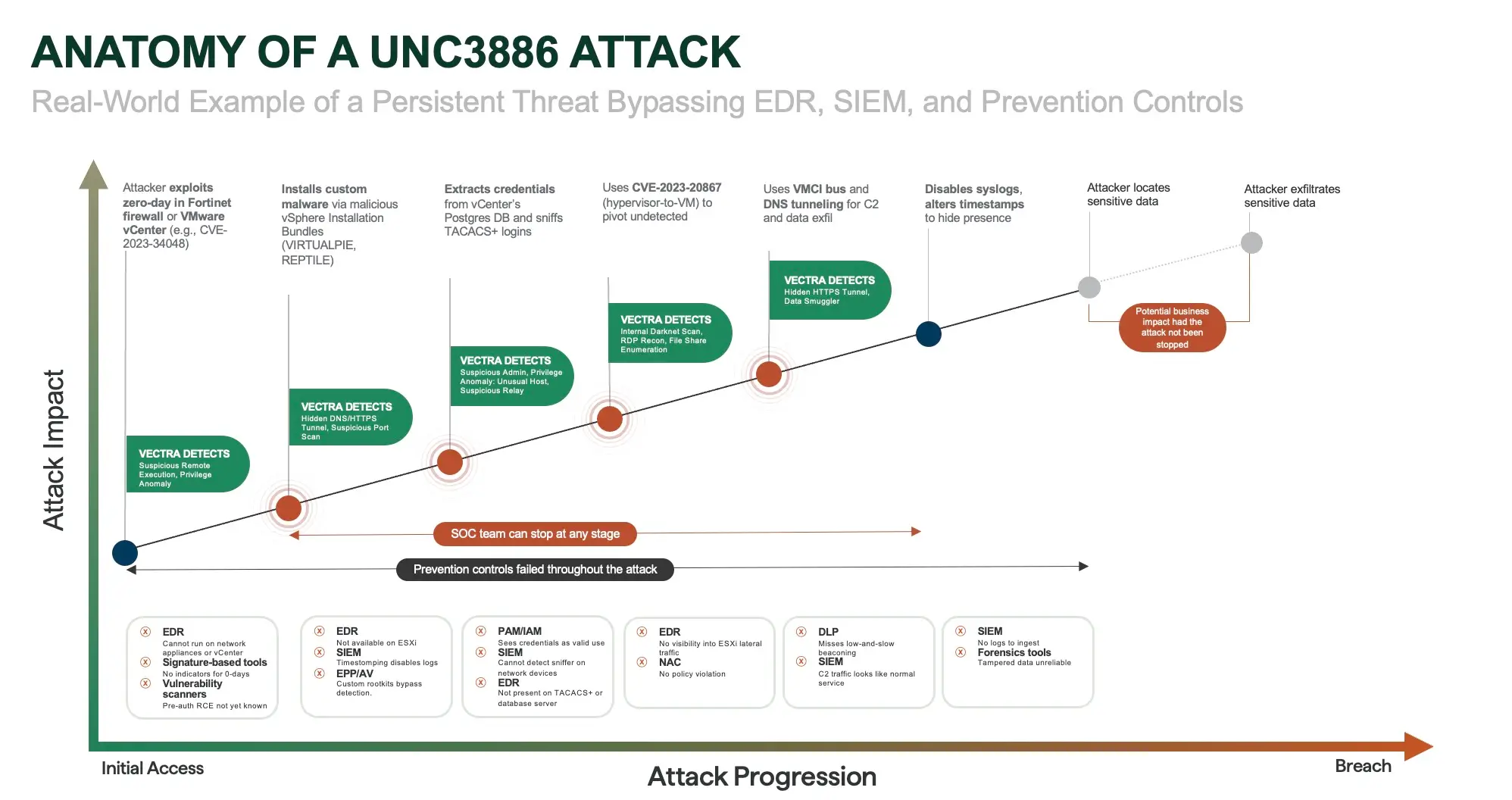

4.UNC3886:信頼されたゾーンにおけるZero-Day

UNC3886は、フォーティネットとVMware vCenterの zero-day 脆弱性を悪用してアクセスした巧妙な脅威グループです。ESXiハイパーバイザーにマルウェアをインストールし、DNSトンネリングやその他のステルス技術を使用してデータを流出させました。

これらの環境を従来のツールで監視することは困難でした。EDRエージェントはESXiにデプロイできず、SIEMは東西トラフィックを可視化できず、防御コントロールは照合するための既知の指標がありませんでした。その結果、攻撃者は長期間にわたって検知されずにいました。

NDR は、このようなシナリオに欠けていた可視性を提供します。 パケットフローとメタデータを直接分析することで、NDR は隠された HTTPS トンネル、疑わしい管理上の異常、および高信頼ゾーン内の横断的偵察などを検出します。これにより SOC チームは、防御とエンドポイントベースの防御の両方をバイパスする攻撃を発見し、阻止することができます。

要点

これら 4 つの例には共通点が明らかです。

- 高度な攻撃者は、成功するためにマルウェアや明白な脆弱性を必要としなかった

- 盗んだ認証情報、隠されたトンネル、合法的なツールを頼りに、気付かれずに活動していました。

- 従来のコントロールでは、これらの動作は一見正常に見えたため、検出されなかった。

NDRは結果を変える。ネットワーク・トラフィックの挙動に注目することで、他のツールでは見えないものを検知します。DNSトンネルであれ、不審なメールボックスの変更であれ、クラウドへの横移動であれ、NDRは攻撃者が目的に到達する前に暴露します。

SOC チームにとって、これは侵害を数週間後に調査することと、侵入をリアルタイムで阻止することの違いを意味します。

さらなる情報が必要な方は以下ご確認ください。

- これらの攻撃がどのように展開されるのか、そしてなぜNDRがリアルタイムで暴露する唯一のレイヤーなのか、Black Hatのセッションの全容をご覧ください。

- また、2025年のガートナーのNDRのマジック・クアドラントにおいて、Vectra AIがリーダーの1社の位置付けとなったことことをご確認ください。