GLOBAL GROUP

GLOBAL GROUPは、2025年6月にロシア語を話す既知の脅威アクターによって新たに登場したRansomware-as-a-Service(RaaS)オペレーションであり、AI主導 交渉、モバイルコントロールパネル、およびグローバルな業界全体に急速にリーチを拡大するための積極的なアフィリエイトインセンティブを提供している。

GLOBALの由来

GLOBAL GROUPは新興の ランサムウェア・アズ・ア・サービス (RaaS)プラットフォームであり、2025年6月2日にRamp4uサイバー犯罪フォーラムで"$$$"という偽名を使用した脅威行為者によって初めて確認されました。この脅威者は、Mamona RIPや Black Lock(旧El Dorado)などのランサムウェアを過去に使用した経歴があります。アナリストは、GLOBAL GROUPはBlack Lockの再ブランド化であり、信頼性の再構築とアフィリエイト基盤の拡大を目的としていると、中~高信頼度で評価しています。このグループのインフラは、ロシアのVPSプロバイダー(特にIpServer)を介してホストされており、これは前身のMamona RIPでも使用されていました。

GLOBAL GROUPは、アフィリエイトに最大85%の利益シェアを提供する収益モデルを推進し、モバイルフレンドリーなアフィリエイトパネルを提供し、英語を話さないアフィリエイトのためにAIを搭載した交渉ボットを統合している。そのmalware クロスプラットフォームに対応し(Windows、ESXi、Linux、BSD)、EDR回避機能を誇る。

ソース エクレクティックIQ

GLOBALの影響を受ける国

確認されている被害者は複数の国にまたがっており、米国、英国、オーストラリア、ブラジルでの活動が目立っている。このようなグローバルな焦点は、高所得でインフラが豊富なターゲットに焦点を当てることで、身代金の可能性を最大化しようとするグループの意図を浮き彫りにしている。

GLOBALがターゲットとする業界

GLOBAL GROUPは、ヘルスケア、石油・ガス、インダストリアル・エンジニアリング、自動車サービス、ビジネス・プロセス・アウトソーシングに重点を置き、幅広い業界をターゲットとしている。同グループは、汎用環境とVMware ESXiのような仮想化インフラの両方向けにランサムウェアのビルドをカスタマイズしている。

GLOBALの既知の被害者たち

- 米国およびオーストラリアの医療従事者

- 米国テキサス州の石油・ガス機器メーカー

- イギリスの精密エンジニアリング会社と自動車サービス

- ブラジルの施設管理・BPO企業

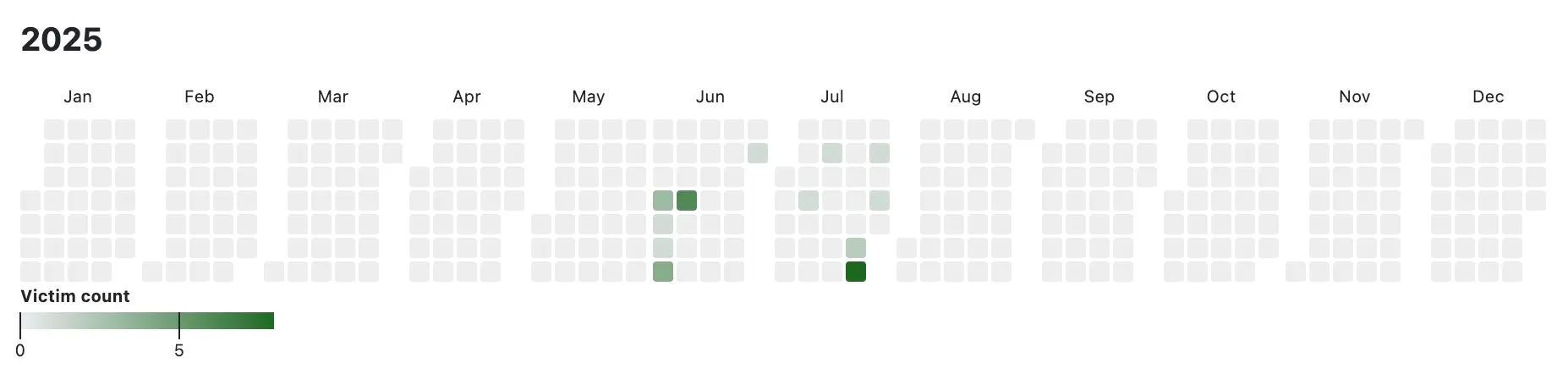

同グループはこれまでに30人の犠牲者を出しており、そのうち9人がデビューから5日以内に犠牲になっている。

グローバルの攻撃手法

初期アクセスブローカー(IAB)、ブルートフォースVPN、RDWeb、Outlookポータルからアクセスを購入。Fortinet、Palo Alto、Ciscoのデバイスを悪用。

ウェブシェルと 有効な認証情報を活用し、ドメインユーザーまたはローカル管理者にアクセスする。

従来のEDRを迂回し、正当な認証情報を使用し、ステルス性を高めるためGolangでマルウェア を展開する。

キャッシュされた認証情報を収集し、パスワードの散布を行い、IAB パートナーが提供するカスタムツールを使用します。

ドメイン環境のマッピング、ESXiホストの識別、組み込みツールを使用したネットワークの列挙を実行します。

SMB、悪意のあるサービスの作成、リモートシェルセッションを使用して、環境を横方向に移動する。

ランサムウェアが展開される前に、法律、金融、医療などの機密データを含むセンシティブなファイルを流出させます。

ランサムウェアをエンドポイントとハイパーバイザー間で実行し、Goベースのバイナリを使用してVMを並列に暗号化します。

Torベースのインフラと誤った設定のAPIを使用し、盗まれたデータを保存・管理する。

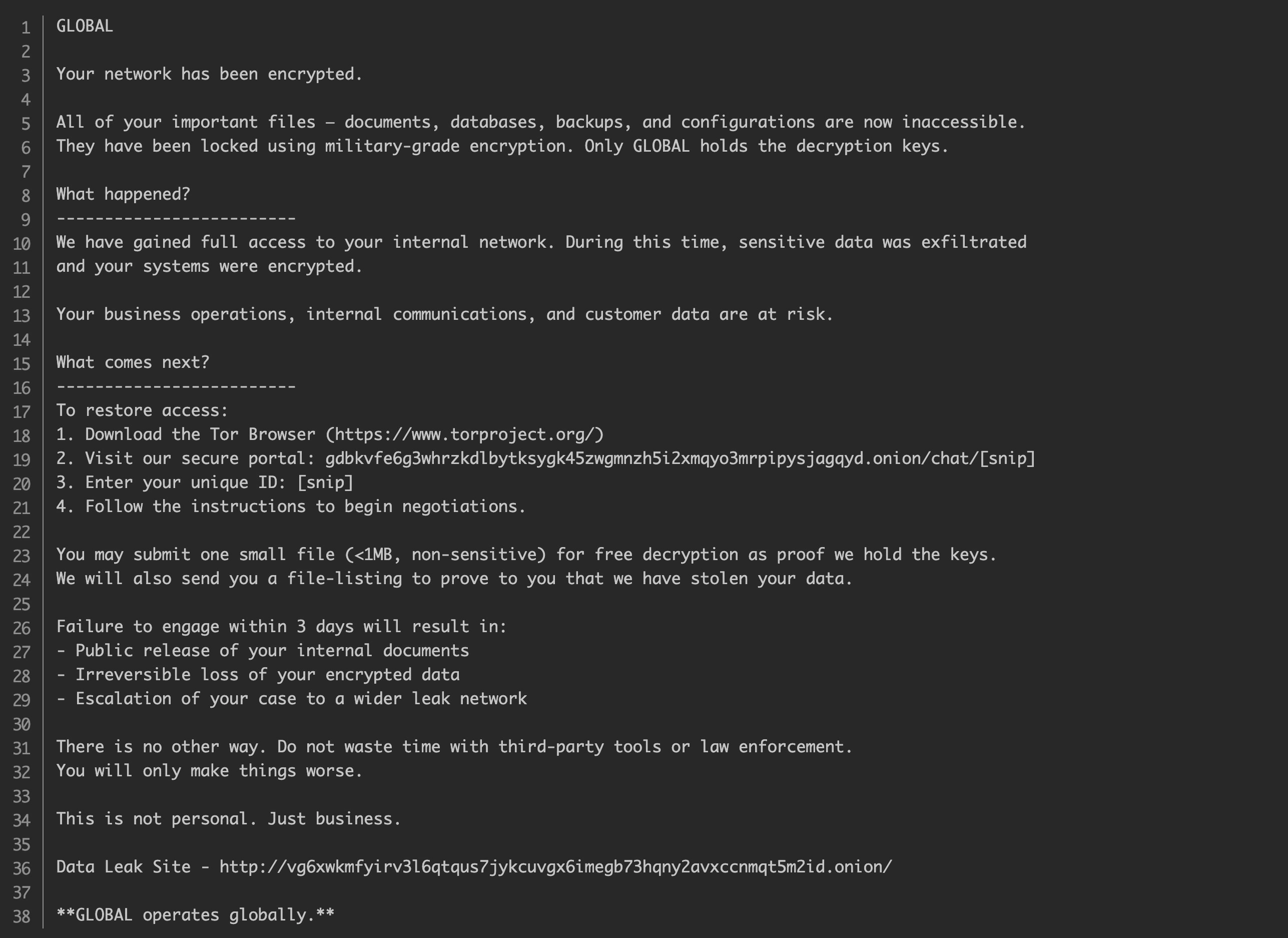

身代金要求のメモを送りつけ、Tor DLSで公開すると脅し、7桁の支払い(多くは100万ドル以上)を要求する。

初期アクセスブローカー(IAB)、ブルートフォースVPN、RDWeb、Outlookポータルからアクセスを購入。Fortinet、Palo Alto、Ciscoのデバイスを悪用。

ウェブシェルと 有効な認証情報を活用し、ドメインユーザーまたはローカル管理者にアクセスする。

従来のEDRを迂回し、正当な認証情報を使用し、ステルス性を高めるためGolangでマルウェア を展開する。

キャッシュされた認証情報を収集し、パスワードの散布を行い、IAB パートナーが提供するカスタムツールを使用します。

ドメイン環境のマッピング、ESXiホストの識別、組み込みツールを使用したネットワークの列挙を実行します。

SMB、悪意のあるサービスの作成、リモートシェルセッションを使用して、環境を横方向に移動する。

ランサムウェアが展開される前に、法律、金融、医療などの機密データを含むセンシティブなファイルを流出させます。

ランサムウェアをエンドポイントとハイパーバイザー間で実行し、Goベースのバイナリを使用してVMを並列に暗号化します。

Torベースのインフラと誤った設定のAPIを使用し、盗まれたデータを保存・管理する。

身代金要求のメモを送りつけ、Tor DLSで公開すると脅し、7桁の支払い(多くは100万ドル以上)を要求する。

GLOBALが使用したTTP

Vectra AIでグローバルに検知する方法

ランサムウェア攻撃を示すVectra AI プラットフォーム で利用可能な検出のリスト。