LAPSUS$

LAPSUS$(スリッピースパイダー)は、公然かつ無秩序で非伝統的な攻撃スタイルで知られる有名なサイバー恐喝グループで、しばしばクレデンシャルの窃盗、DNSハイジャック、テレグラム経由のデータリークを伴う。

LAPSUS$の起源

LAPSUS$グループ(SLIPPY SPIDER、Strawberry Tempest、DEV-0537、Slippy Spider、Team Imm0rtalという別称がある)は、2021年6月に初めて目撃された。

従来のランサムウェアグループとは異なり、LAPSUS$は暗号化ベースの恐喝には頼らず、その代わりに、被害者に支払いや注意を促すよう圧力をかけるために、公的な恥辱、改ざん、doxingを選択します。情報によると、このグループはアクセス・ブローカーから認証情報を購入し、内部関係者をリクルートし、MFAの不衛生さを悪用する可能性があります。このグループは、Mimikatz、RedLine Stealer、Metasploitのような市販のツールを活用し、しばしば既存のインフラを攻撃に再利用します。

2025年8月、LAPSUS$は以下の戦略的パートナーシップを結び、再びスポットライトを浴びることになった。 Scattered Spiderと シャイニーハンターズとして知られる不安定な新たな脅威集団を形成した。 スキャッタードLAPSUS$Hunters.この提携により、LAPSUS$はScattered Spiderクラウド悪用機能による高度な侵入テクニックや、ShynyHuntersの侵害ネットワークからの膨大なクレデンシャルやデータ・ダンプへのアクセスが可能になる。LAPSUS$は、その特徴である混沌とした恐喝モデル、バイラルメッセージング戦術、公衆に向けたTelegramの演出を提供し、トリオの可視性と心理的影響を増幅させる。この連合は、LAPSUS$の活動範囲と見世物を強化すると同時に、彼らの破壊的で反体制的なイメージを維持している。

LAPSUS$の標的国

LAPSUS$の対象業界

LAPSUS$は、被害者選択においてほとんど識別可能なパターンを示さない。しかし、観察されたセクターは以下の通りである:

- 政府(英国司法省、国土安全保障省)

- 通信&テクノロジー(エヌビディア、マイクロソフト、サムスン)

- 教育、医療、メディア

- 製造業とエネルギー

- 金融サービス

LAPSUS$の既知の被害者

著名な犠牲者は以下の通り:

- オクタIDアクセス管理システムに関する侵害

- マイクロソフトソースコードが流出

- エヌビディアクレデンシャル盗難に続き、従業員データが流出

- サムスンソースコードと内部データの流出

- ウーバー:ソーシャル・エンジニアリングとMFAの悪用に関連した情報漏えい

LAPSUS$攻撃方法

一般的には、購入した認証情報、SIMスワップ、ソーシャル・エンジニアリング(ヘルプデスクを介したユーザーのなりすましなど)、または内部関係者のリクルートによって得られる。

JIRA、GitLab、Confluenceなどのアプリケーションのパッチが適用されていない脆弱性を悪用し、特権を昇格させる。

有効な認証情報、DNSの操作、トークンのリプレイを使用し、検知されないようにします。

Mimikatz、RedLine Stealer、ntdsutil、DCSyncを使用して、認証情報をダンプし、セッション・トークンにアクセスする。

ADエクスプローラーを使用し、プラットフォーム(Confluence、GitHub、Slack)で追加の認証情報や機密データを検索する。

VPN/RDP/VDIアクセスや侵害されたクラウドアカウントを使用して、侵害された環境内を移動する。

認証情報、電子メールトラフィック、ソースコード、内部通信、コラボレーションデータを収集します。

リモートアクセス、スクリプトの実行、またはインサイダーによるアシストを経由して、悪意のあるペイロードを実行します。

機密ファイル、スクリーンショット、内部文書を、行為者が管理するプラットフォームやリークサイトにアップロードする。

データ削除、サービス停止、DNSハイジャック、可視性の高いリークによって業務を妨害する。

一般的には、購入した認証情報、SIMスワップ、ソーシャル・エンジニアリング(ヘルプデスクを介したユーザーのなりすましなど)、または内部関係者のリクルートによって得られる。

JIRA、GitLab、Confluenceなどのアプリケーションのパッチが適用されていない脆弱性を悪用し、特権を昇格させる。

有効な認証情報、DNSの操作、トークンのリプレイを使用し、検知されないようにします。

Mimikatz、RedLine Stealer、ntdsutil、DCSyncを使用して、認証情報をダンプし、セッション・トークンにアクセスする。

ADエクスプローラーを使用し、プラットフォーム(Confluence、GitHub、Slack)で追加の認証情報や機密データを検索する。

VPN/RDP/VDIアクセスや侵害されたクラウドアカウントを使用して、侵害された環境内を移動する。

認証情報、電子メールトラフィック、ソースコード、内部通信、コラボレーションデータを収集します。

リモートアクセス、スクリプトの実行、またはインサイダーによるアシストを経由して、悪意のあるペイロードを実行します。

機密ファイル、スクリーンショット、内部文書を、行為者が管理するプラットフォームやリークサイトにアップロードする。

データ削除、サービス停止、DNSハイジャック、可視性の高いリークによって業務を妨害する。

LAPSUS$が使用したTTP

よくあるご質問(FAQ)

LAPSUS$はランサムウェアの暗号化を使用していますか?

いいえ、LAPSUS$は通常システムを暗号化しません。その代わりに、データの窃盗、情報漏えい、社会的圧力を恐喝方法として使用します。

LAPSUS$はどのようにして最初のアクセスを得るのですか?

彼らはしばしば、アクセス・ブローカーからクレデンシャルを購入したり、SIMスワッピングを利用したり、アクセスするために内部関係者をリクルートしたりする。

LAPSUS$は従来のサイバー犯罪グループと何が違うのか?

ステルスや金銭的な利益よりも、カオス、悪評、大衆の見世物に重きを置いていることが、彼らを際立たせている。

ネットワーク内でどのように永続性を維持するのか?

クラウドの管理者アカウントを作成したり、DNSレコードを操作してコントロールを維持することが多い。

LAPSUS$に対してMFAは有効か?

基本的な MFA はMFA 疲労攻撃によって回避されることが多い。組織は番号照合、FIDO2、またはハードウェアトークンを実装すべきである。

LAPSUS$はどのようなツールを使っていますか?

彼らはMimikatz、RedLine Stealer、AD Explorer、Metasploitなどの一般的なツールと、カスタムスクリプトを使用する。

金銭的な動機があるのか?

部分的には。しかし、彼らの恐喝要求はしばしば非現実的であり、エゴ、影響力、混乱が重要な動機であることを示唆している。

LAPSUS$のメンバーはどこにいますか?

ポルトガルとブラジルを指摘する証拠もあるが、意図的な難読化によって、その帰属は信頼できないものとなっている。

組織はLAPSUS$スタイルの侵入をどう検知 すべきか?

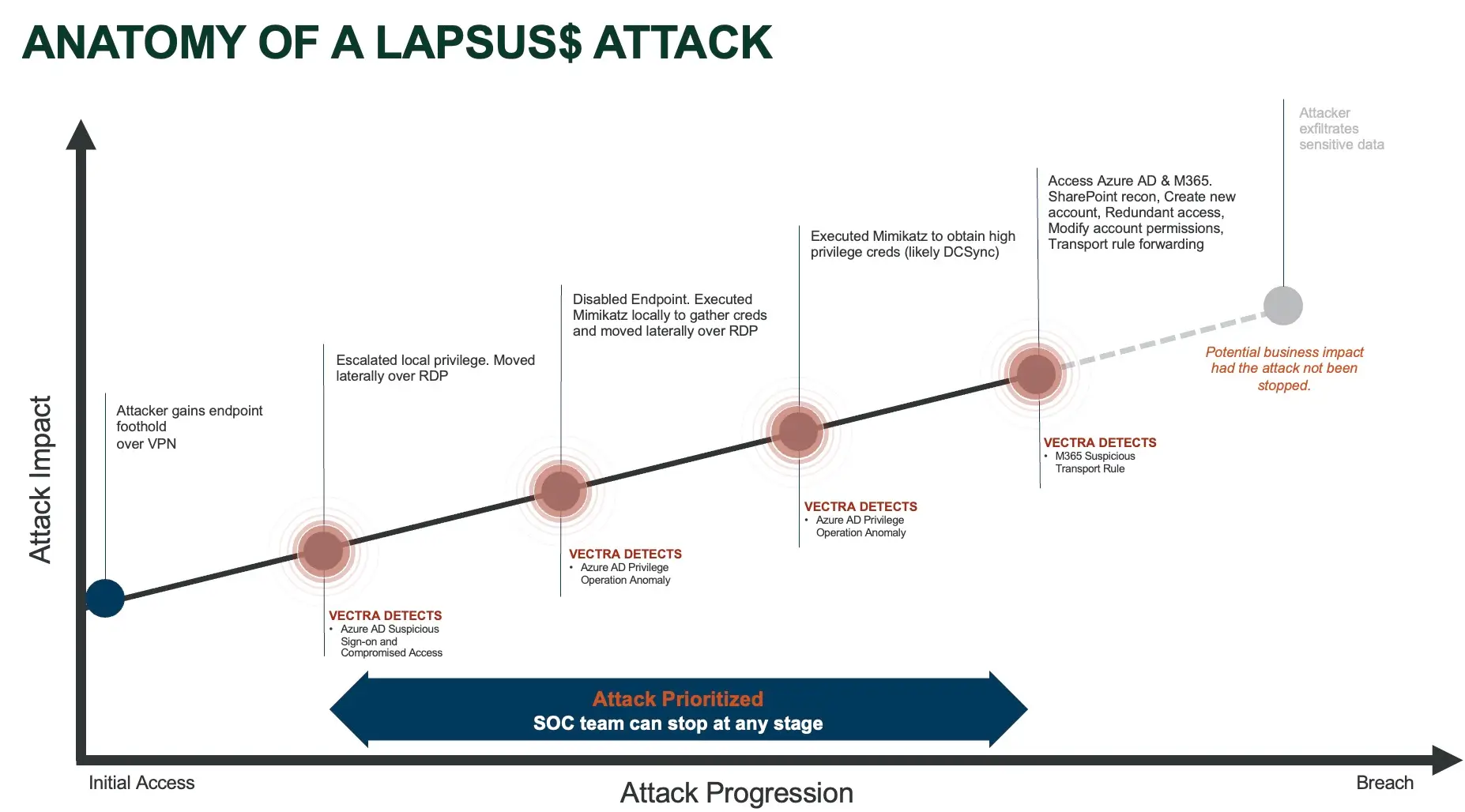

LAPSUS$の活動を検知するには、シグネチャや静的なルールを超えた行動を可視化する必要があります。Vectra AIは、特権の昇格、クレデンシャルの不正使用、横移動、クラウドIDの悪用など、LAPSUS$のTTPに沿ったリアルタイムの攻撃行動をAI主導 検知します。ハイブリッド環境(Microsoft 365、Azure AD、AWS、オンプレミスインフラストラクチャを含む)を深くカバーしているため、これらの攻撃に関連する有効なクレデンシャルのステルス利用、不正な管理者アカウントの作成、疑わしいMFA関連アクティビティの検知 います。

LAPSUS$攻撃への最善の対応は?

最善の対応には、早期検知、迅速な封じ込め、自動化された調査が含まれます。Vectra AIは、アラートだけでなく、観察された攻撃者の行動に基づいて高リスクの検出に優先順位を付けることでこれをサポートし、セキュリティチームがコンテキストに基づく洞察と攻撃のタイムラインを使用して迅速に調査および対応できるようにします。SOAR、EDR、SIEMツールとの統合により、Vectra 、侵害されたアカウントを無効にしたり、影響を受けたワークロードを隔離するなど、迅速な封じ込めを指揮することができます。