2025 年 12 月、CISA、FBI、NSA、および複数の国際的パートナーは、親ロシア系ハクティビストグループが世界中の重要インフラ組織に対して機会主義的なサイバー攻撃を実行しているという警告を発する共同勧告 (アドバイザリ) を公表しました。本レポートは、水道、エネルギー、食品生産環境などを含む運用技術 (OT) および産業制御システム (ICS) に対する攻撃に焦点を当てています。

このアドバイザリが特に重要なのは、攻撃者の高度さではありません。レポートでは、これらのグループが基本的で広く利用可能な手法に依存しており、深い技術的知識やエンジニアリングの専門性を欠いていることが明確に述べられています。それにもかかわらず、運用の混乱を引き起こし、手動での介入を強い、場合によっては物理的な影響を発生させています。

要するに、このレポートが示している本当の問題は高度なエクスプロイトではなく、露出したシステム、弱い認証、そして正当なアクセスがどのように悪用されているかに関する可視性の欠如です。

攻撃がどのように展開したか

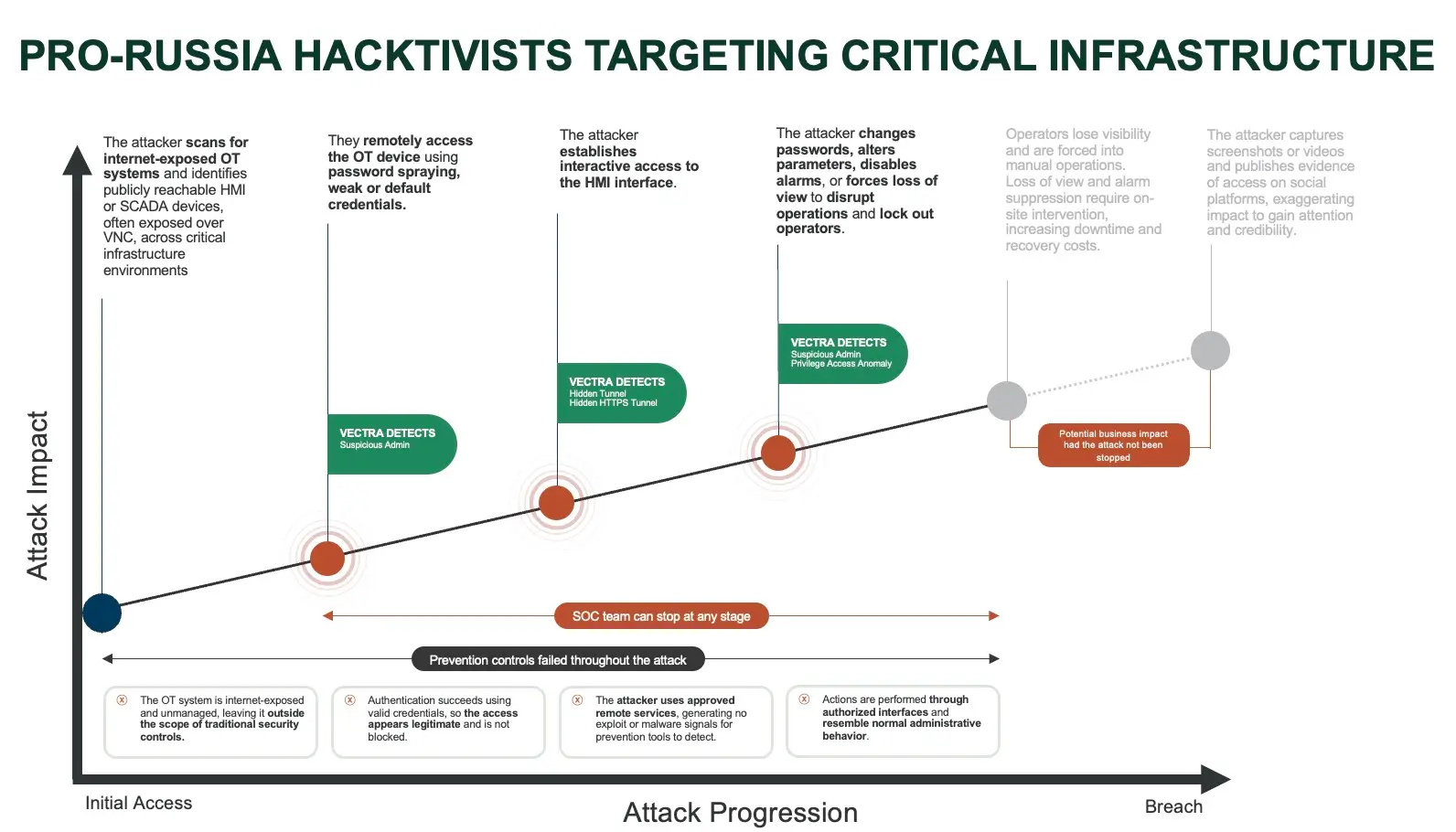

レポートによれば、親ロシア系ハクティビストグループは、インターネット規模で実行できる、再現性が高く低コストな攻撃パターンに従っています。

攻撃は一貫した手順で進行します。

- インターネット上で露出している OT 関連デバイスをスキャン (特にVNC経由でアクセス可能なHMIまたは SCADAシステム)

- 弱い認証、デフォルト認証、または認証未設定を特定

- 正当なリモートサービスを利用してリモートアクセスを獲得

- HMI または SCADA インターフェースを直接操作

- 設定変更、認証情報の変更、アラーム無効化、または監視画面の喪失 (loss of view) を強制

- スクリーンショットや動画を取得してオンラインに投稿し、成功を主張

この活動は、マルウェアの配布やソフトウェアの脆弱性悪用に依存していません。認証は成功し、リモートサービスは設計どおりに機能し、インターフェースも通常どおりに応答します。

いったんアクセスが確立されると、攻撃者は運用を混乱させたり、オペレーターの可視性を奪ったりすることを目的に、手動での操作を実施します。これらの操作には、オペレーターを締め出すための認証情報の変更、パラメータや設定値の改変、アラーム抑止、現場での手動介入を必要とする状態への強制などが含まれます。侵入の過程では、攻撃者が画面録画やスクリーンショット取得を行い、アクセスできたことを公表し、ソーシャルメディア上で影響を誇張するケースも多く見られます。

アドバイザリは、攻撃者がしばしば自らの行為の深刻度を誇張すると指摘している一方で、被害組織は停止時間、労務コスト、復旧対応など、現実の運用上の影響を報告しています。

アドバイザリーは検知のギャップを明らかにする

このレポートは攻撃手法を記録するだけではありません。根本的な検知上の課題を明らかにしています。

これらの侵入は、VNC、正当な認証情報、有効な対話型システムインターフェースといった、正当なアクセス手段に依存しています。エクスプロイトチェーンは存在せず、影響がすでに可視化されるまで、明確なポリシー違反も見えにくいのが実情です。

多くの従来型セキュリティツールの観点では、この活動は正常に見えます。認証は成功し、ネットワークトラフィックは許可された経路を通り、システムも期待どおりに動作します。

最終的にアドバイザリが強調しているのは、露出の削減は必要ではあるものの、それだけでは不十分だという点です。セキュリティチームには、正当に見えるアクセスが「正当ではない方法」で使用されていることを検知する能力も必要です。その検知ギャップこそが、これらの攻撃が成功し続ける理由です。

この攻撃全体を通じて Vectra が検知するもの

以下の攻撃の構造は、なぜこれらの侵入が非常に効果的なのかを示しています。各段階で攻撃者は、通常の振る舞いに見える範囲内で活動します。予防コントロールが失敗するのは、設定ミスが原因ではありません。ブロックすべき明確な悪性が存在しないためです。

ここで Vectra AIプラットフォーム が重要となる場面です。

Vectra AI は、ハイブリッド環境全体 (Identity、Cloud、Network、IOT/OT を含む) にわたる振る舞い検知に注力し、正当なアクセスに見えるものが攻撃のように振る舞い始めたタイミングを、セキュリティチームが把握できるようにします。

初期アクセス:リスクの高い管理者的振る舞いの検知

攻撃者がパスワードスプレーやデフォルト認証情報を使って露出した OT デバイスへアクセスすると、認証は成功します。予防の観点では、これは正当なログインに見えます。

Vectra AI は、ID が確かに有効な認証情報を使用していたとしても、確立されたパターンから逸脱する形でシステムやサービスへアクセスし始めたことを検知し、不審な管理者的振る舞いとして可視化することで、この段階を検出します。

これにより、運用への影響が発生する前にSOCチームに可視性が提供されます。

足掛かりと対話型アクセス:他ツールが見落とすものを捉える

HMI インターフェースへの対話型アクセスが確立されると、攻撃者は承認されたリモートサービスだけを通じて活動します。エクスプロイトもマルウェアも存在しないため、検知が困難です。

Vectra AI は、通常の運用動作と一致しないリモート サービスの異常な使用や暗号化されたトンネルなど、異常なリモート相互作用パターンを識別します。

これは、管理対象外でエンドポイントエージェントを実行できないシステムが多い OT 環境において、特に重要です。

運用操作の改ざん:正当なアクセスの悪用を特定する

攻撃者がパスワード変更、パラメータ改変、アラーム無効化、監視画面の喪失を強制するとき、すべての操作は認可されたインターフェースを通じて実行されます。個々の操作は、日常的な管理作業のように見えることもあります。

Vectra AI は、特権アクセスの異常と破壊的な振る舞いパターンを相関し、ID が通常の役割、タイミング、行動シーケンスと整合しない形で高影響の操作を突然実行した場合に、それを特定します。

単一イベントに依存するのではなく、攻撃の進行全体にわたる振る舞いを結び付けることで、Vectra AI は「意図」を可視化します。

可視性をアクションにつなげる

このアドバイザリは、低スキルの攻撃者が成功している理由が、ハイブリッド環境全体で正当なアクセスがどのように悪用されるかを把握できていない点にあることを明確にしています。

このシナリオにおける Vectra AI の価値は、SOC チームが介入し、活動を封じ込め、混乱の拡大を防げるだけの早い段階で悪用を検知できることです。

これらの攻撃が自社環境でどのように発生するか、また早期検知が結果をどう変えるかの詳細、また無料セキュリティ診断のご予約は、こちらからお問い合わせください。