最近のイランとイスラエルの緊張激化に伴い、国家に関与するアクターによるID、クラウド、エンタープライズネットワークのサイバー作戦が活発化しています。これらの十分な資金を持つグループは、従来の防御をすり抜けるために、ネットワークへの深い侵入とアイデンティティの悪用を組み合わせています。

彼らは、公開アプリケーションを初期侵入に利用し、フィッシングやパスワードスプレー攻撃で認証情報を収集。その後、RDP、PsExec、リモートアクセスサービスを使って横展開します。永続化の手段としては、スケジュールタスク、DLLサイドローディング、不可視ウィンドウ、プロトコルトンネリングなどを用います。データは静かに準備され、アーカイブされ、目立たない経路で外部に送信されることが多く、従来のアラートでは検知されません。

同時に、Microsoft 365、Azure、Google Workspace などの環境内で、アイデンティティを狙ったキャンペーンも展開しています。OAuth の悪用、多要素認証(MFA)の回避、Outlook・OneDrive・Teams の武器化などを通じてアクセスを維持し、データを抜き取るのです。これらの戦術は、中東および欧米の重要インフラ、政府機関、民間企業、NGO を標的にしており、諜報活動と破壊的攻撃(ワイパー、強制暗号化)を融合させています。

エンドポイントや境界防御だけに依存していると、攻撃チェーン全体を見逃すことになります。クラウドコラボレーション、ハイブリッドインフラ、リモートアクセスを利用しているなら、すでに彼らの標的になっている可能性があります。

Recent Activity from Iranian Threat Actors

Iranian threat groups continue to run sustained cyber operations against organizations across government, telecommunications, energy, and technology sectors. Recent campaigns show actors like MuddyWater expanding their use of identity abuse and cloud-native tooling while maintaining traditional PowerShell-based intrusion techniques. Rather than deploying obvious malware, these operators increasingly rely on scripts, legitimate administration tools, and compromised infrastructure to maintain stealth across hybrid environments.

攻撃の黒幕は誰か?イランに関連するAPTのプロファイル

長期的なスパイ活動から完全な妨害工作まで、その目的はさまざまですが、各グループはネットワークとアイデンティティの両方のチャネルを活用して、侵入、持続、抽出を行っています。以下は、初期アクセス、ネットワーク TTP、ID/クラウド TTP の概要です。

Iranian threat groups frequently reuse tooling across campaigns, particularly PowerShell frameworks, script loaders, and open-source remote access tools. This reuse makes behavioral detection across identity and network telemetry especially effective.

SOCチームが監視すべき5つのアイデンティティとクラウド技術

イランに関係する脅威アクターは、従来のマルウェアやエクスプロイトにとどまらず、その手口を巧妙に操っています。彼らの攻撃は、IDシステムを悪用し、組織が既に使用している信頼できるツールを巧みに利用することに大きく依存しています。これらの5つの手法は、彼らが検知を回避し、クラウド環境で持続的に活動を続ける上で中心的な役割を果たしています。従来のEDRツールやSIEMツールのみに依存している場合、これらの手法はいずれも 重大な可視性の欠如を招きます。

- フィッシングクレデンシャル窃盗

Office 365やGmailを模倣した偽のログインポータル、パスワードの散布、MFAバイパスのテクニック。 - クラウドアカウントの乗っ取り

盗まれた認証情報を使用して、電子メール、OneDrive、SharePoint、または Azure アプリにアクセスする。 - 偵察とラテラルムーブ

Entra ID(Azure AD)を列挙し、不正なOAuthアプリや永続化のためのサブスクリプションを作成する。 - 正規のツールを介したデータ流出

OneDrive、Outlook、またはウェブベースのAPIを介してデータを移動させ、通常のトラフィックの中に隠れる。 - Living-Off-the-Land Scripts and Cloud Tools

Iranian threat actors increasingly rely on PowerShell loaders, administrative scripts, and legitimate cloud APIs instead of custom malware.

イランのAPTがクラウドとアイデンティティを狙う理由

For Iranian threat groups, cloud platforms and identity systems offer scale, stealth, and strategic access. These attackers are adapting their operations to match how organizations actually work today. Remote access, federated identity, and cloud-first infrastructure have created a wide attack surface where traditional controls often lack visibility.

Key reasons these environments are attractive targets include:

- Identity is the new perimeter. Once attackers obtain valid credentials tied to SaaS platforms or cloud admin roles, they often bypass traditional defenses entirely. Security tools focused on endpoints or firewalls rarely flag authenticated API calls or abnormal login behavior when the session appears legitimate.

- Cloud environments provide operational cover. Iranian APT groups frequently operate within sanctioned applications such as Microsoft 365, Azure, and Google Workspace. They exploit weak OAuth policies, misconfigured conditional access rules, and excessive privileges to maintain persistence while blending into normal user activity.

- Hybrid networks create pivot opportunities. Many organizations maintain links between on-prem systems and cloud environments. Iranian actors have abused identity synchronization services and hybrid management tools to pivot from compromised internal systems into cloud tenants, allowing them to expand access across environments.

- Living-off-the-land scripting reduces malware visibility. Recent campaigns from groups such as MuddyWater show heavy reliance on PowerShell loaders and script-based frameworks that execute payloads directly in memory. Instead of deploying obvious malware, attackers retrieve tools dynamically and operate using native system capabilities.

- Cloud-native tooling is dual-use.Tools like Microsoft Graph API, PowerShell, Outlook, Teams messaging, and remote administration software are designed to enable productivity. Iranian actors routinely use these same capabilities to enumerate environments, move laterally, and exfiltrate data while remaining difficult to distinguish from legitimate activity.

In short, cloud and identity attacks allow Iranian APT groups to operate quietly across hybrid environments. They blend into legitimate user behavior, avoid traditional defenses, and exploit visibility gaps that many organizations still struggle to monitor effectively.

イランのAPTの手口を阻止するセキュリティ・コントロール

上記のテクニックにさらされる機会を減らし、あなたの環境を標的にされにくくするために、私たちは次のような早急な対策をお勧めします。

- フィッシングとMFAバイパスを阻止するために多要素認証を実施する。

- クラウド/SaaSアカウントで条件付きアクセスとデバイスポリシーを有効にする。

- 不審なIP、異常な地域、VPN経由のログインを監視します。

- OAuthアプリとパーミッションのロックダウン:Microsoft 365/Azureのすべてのアプリコンセントとサービスアカウントを見直す。

- 特権アカウント、特に Exchange/Azure 内で管理者ロールを持つアカウントを定期的に監査する。

- ユーザートレーニングの実施:偽のログインポータルやソーシャルエンジニアリングの手口を認識する。

- データ流出の監視:DLPルールとCASB(Cloud Access Security Broker)ポリシーを設定する。

- MFAのプッシュ振る舞いチェックする:何度も失敗した後の通知を制限するか、FIDO2のようなフィッシング体制のあるMFAオプションを使用する。

These controls harden your environment but detecting credential misuse and network stealth requires active, behavior-driven visibility.

Turn Iranian APT Intelligence Into Immediate Threat Hunting

Understanding how Iranian threat groups operate is only the first step. The next challenge is determining whether those same techniques are already happening inside your environment.

SOC teams don’t need another report explaining attacker tradecraft. What they need are concrete ways to test their environment for those behaviors.

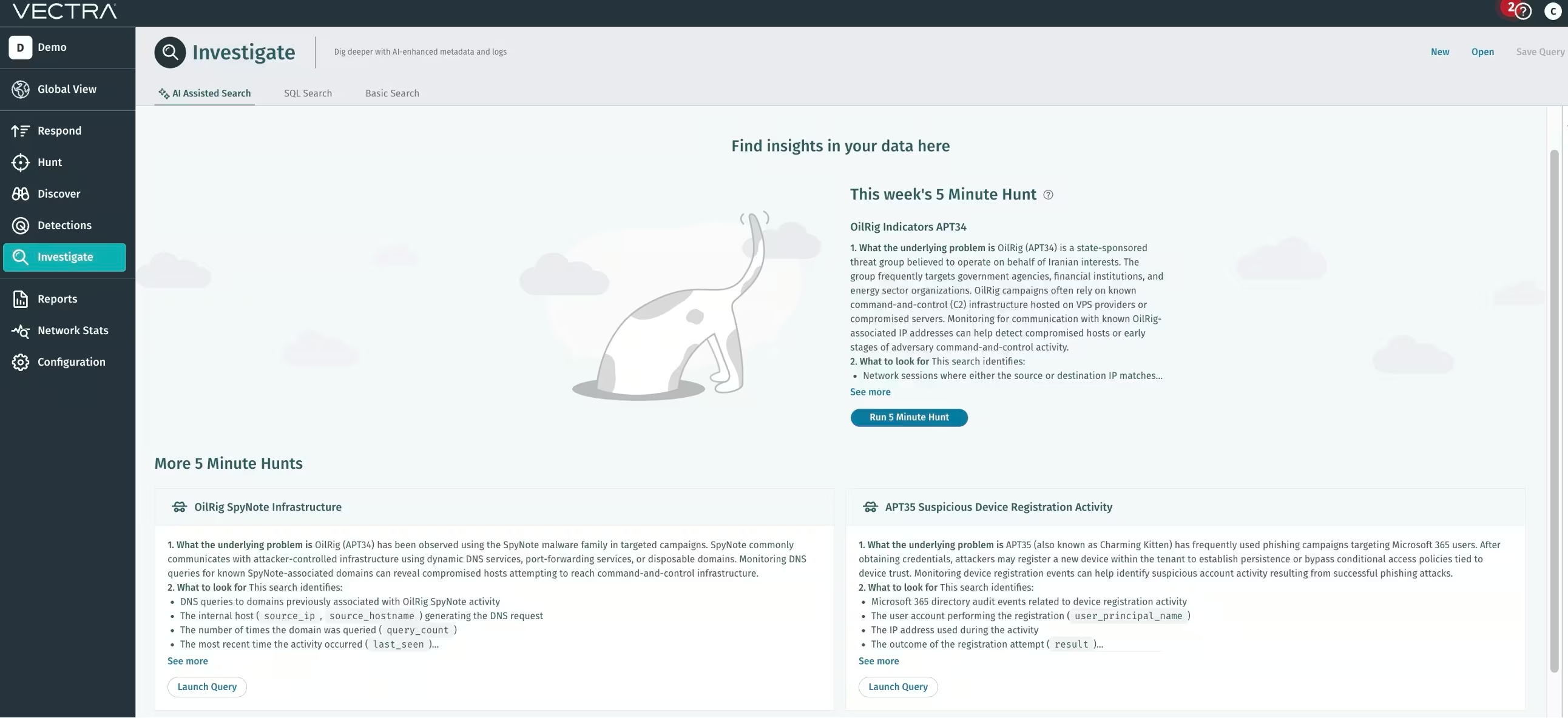

To help security teams move from intelligence to investigation, we created a set of threat hunts tied directly to Iranian APT tradecraft observed in recent campaigns. These hunts surface early indicators across identity and network activity, including:

- Suspicious Microsoft 365 device registrations linked to credential compromise

- OilRig command-and-control infrastructure communication

- SpyNote and QasarRAT DNS activity tied to attacker infrastructure

- Failed device registrations that may indicate APT35 reconnaissance

- Network sessions associated with Pupy malware infrastructure

Each hunt includes a ready-to-run query you can execute inside the Vectra AI Platform to quickly identify potential attacker activity.

Running targeted hunts like these helps analysts move from passive monitoring to proactive detection. Instead of waiting for alerts, your team can directly search for the behaviors Iranian operators rely on once they gain access.

Because these actors blend identity abuse, SaaS activity, and network infrastructure, effective detection requires visibility across all three.

That’s exactly where the Vectra AI Platform provides an advantage.

How the Vectra AI Platform Exposes Iranian APT Activity

Traditional security tools tend to focus on isolated signals: endpoint alerts, firewall logs, or authentication events. Iranian threat actors operate across identity systems, SaaS platforms, and network infrastructure simultaneously, which makes those siloed approaches easy to evade.

The Vectra AI Platform continuously analyzes behavior across: Network traffic Active Directory and Entra ID Microsoft 365 identity activity Cloud platforms including AWS and Azure Instead of relying on static indicators, the platform identifies abnormal behavior that signals compromise even when attackers use legitimate credentials or sanctioned cloud tools.

This gives SOC teams the visibility needed to detect the exact techniques used by Iranian APT groups: credential abuse, identity manipulation, stealthy lateral movement, and covert command-and-control activity.

According to IDC, organizations using Vectra AI identify 52% more threats in at least 50% less time.

Vectra AI がイランの APT で使用される 5 つの主要な手法をそれぞれ検出する方法は次のとおりです。

Vectra AIプラットフォーム はエージェントを必要としません。マイクロソフトとネイティブに統合され、アイデンティティ主導の攻撃に合わせたリアルタイムの検知ロジックを適用します。このアプローチにより、的確で忠実度の高いアラートと自動応答機能が提供され、SOCチームは誤検知に溺れることなく、断固とした行動を取ることができます。

Vectra AI をご利用のお客様ですか?

アイデンティティとクラウドを中心としたこの新しい攻撃の波を防御するには、アイデンティティとクラウドをカバーする既存の導入を拡張することを強くお勧めします。これにより、こうした脅威の脅威となるハイブリッド環境全体にわたる統合された可視性と保護が保証されます。