セキュリティチームやレッドチームは、複雑なプレイブックや精巧なキルチェーンを用いて脅威シミュレーションを行うことがよくあります。しかし実際には、攻撃者はそこまで高度である必要はありません。私たちが日常的に目にしているのは、「侵入することが今でもいかに簡単か」という現実です。現実世界の侵害は、台本どおりの手順に従うことはほとんどなく、設定不備、漏洩した認証情報、監視されていないアクセスポイントといった“手の届きやすい弱点”を突いてきます。

初期侵入は、依然として侵害における最も単純かつ効果的なステップです。この最初の機会を攻撃者がどのように捉えるのかを理解することが、単なる予防チェックリストと、本当のレジリエンスを分けるポイントになります。

初期侵入の現実

もはや環境は単一の境界で守られていません。データセンター、クラウドプラットフォーム、SaaS アプリケーション、リモートエンドポイントが相互に接続された世界を保護する必要があります。これらすべてが侵入口であり、攻撃者はそれを理解しています。

初期侵入は通常、次のいずれかの経路で発生します。

- 技術的な侵害:未パッチの脆弱性、公開されたサービス、または設定不備のある資産

- ID ベースの侵害:盗難または悪用された認証情報、インフォスティーラー、SIM スワップ、不正なフェデレーション設定

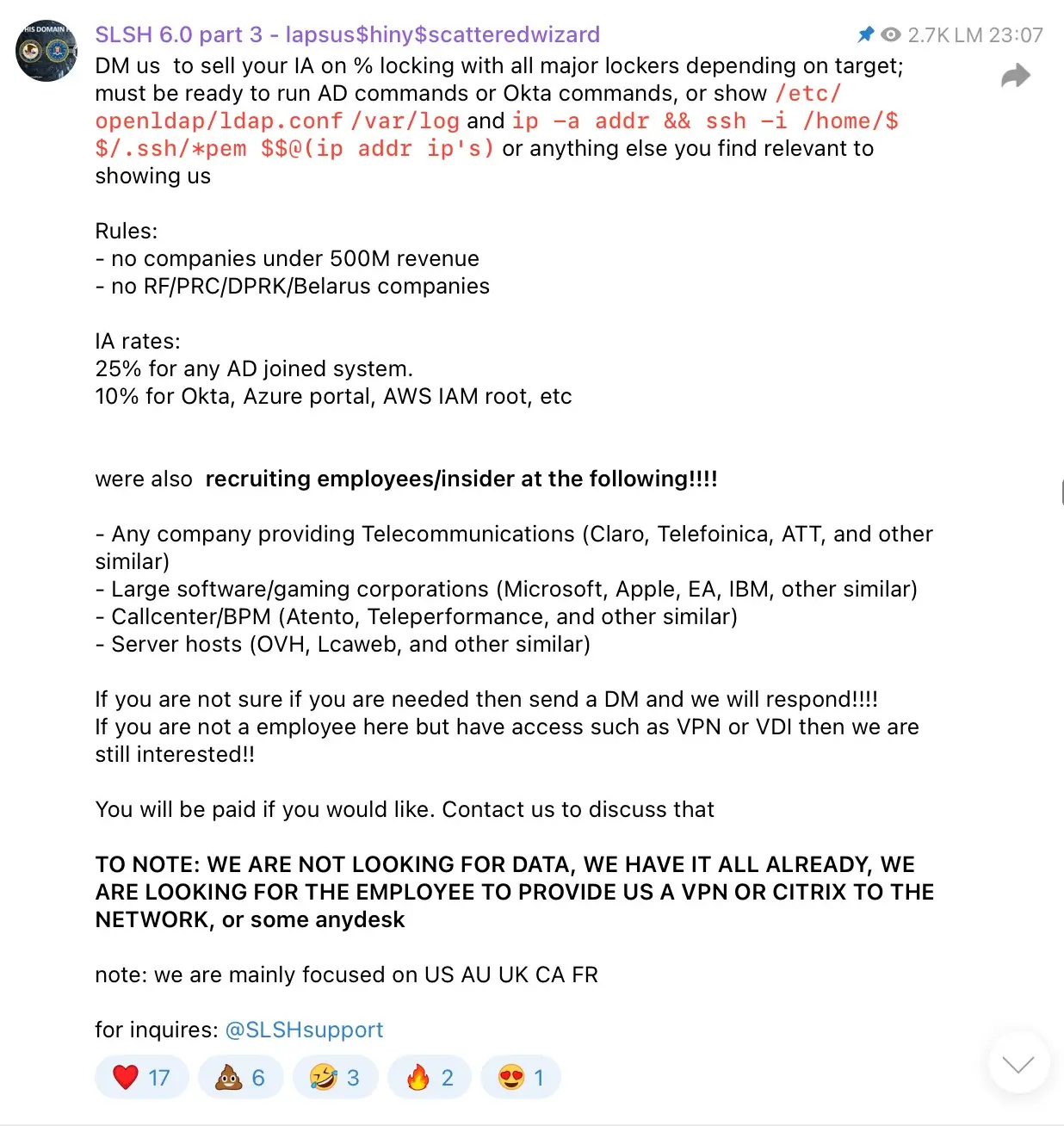

攻撃者は必ずしも高度なマルウェアやゼロデイを必要としません。多くの場合、認証情報やトークン、さらには VPN キーまでもがオンラインで売買されていることを見つけます。組織への侵入口を売買する「初期侵入ブローカー」の闇市場が存在し、攻撃者は侵入の苦労を省き、直接あなたの環境に入り込むことができます。

実際のプレイブック:攻撃者はどうやって侵入するのか

攻撃者は「うまくいく手法」を何度でも再利用します。SOC チームが認識すべき一般的なシナリオをいくつか紹介します。

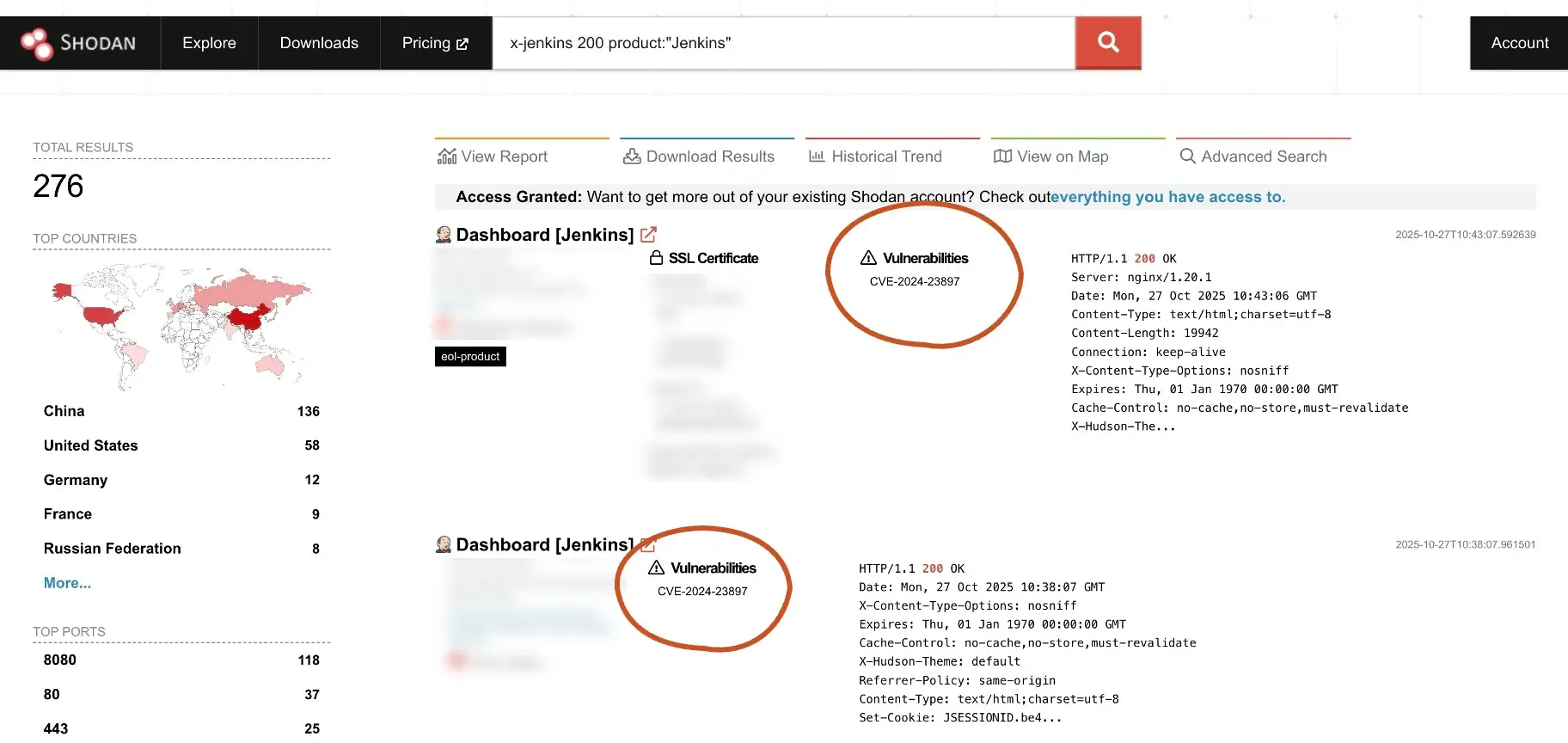

1. 偶発的な設定ミス

「DC Healthlink は私の最大のハックの一つだったけど、実際にはハックですらなかった。公開されていたんだ。複雑なことは何もなく、ただのパブリックバケットだった。完全にオープンだった。」

— IntelBroker

攻撃者はSHODAN のような検索エンジンを使い、公開状態のデータストアや誤設定されたクラウドサービスをスキャンします。見つけたら、弱いアクセス権限や漏洩したアクセスキーを悪用して、本来見えてはいけない資産にアクセスします。

2. サプライチェーンを狙うショートカット

Snowflake のインシデントは、サプライチェーンにおける新たなリスクを浮き彫りにしました。攻撃者は情報窃取マルウェアによって盗んだ契約業者の認証情報を使い、企業データへアクセスしました。たとえ自社の防御が強固でも、パートナーのノート PC が最弱のリンクになることがあります。

「自宅の従業員をスピアフィッシングして RAT を仕込み、業務用ノート PC から MSP を侵入する。

時にはその配偶者を狙った方が簡単な場合もある。そこからピボットするんだ。」

— Ellyel8*

また、最近のNPM サプライチェーン攻撃も同様です。悪意のあるコードを注入したパッケージが開発環境に直接導入され、暗号通貨取引を標的にしていたペイロードが、やがて自己増殖型のワーム(現在はShai-Huludとして追跡中)へと進化し、数百ものソフトウェアパッケージを侵害しました。

3. アイデンティティの乗っ取りと SIM スワップ

Scattered Spider などのグループは「人の信頼」を悪用します。SMS フィッシングやソーシャルエンジニアリングで従業員を狙い、電話番号をクローンして MFA トークンをリセットします。そこから メールルールの改ざんや フェデレーション信頼の悪用により永続的なアクセスを確立します。さらに、こうしたグループは社内の協力者(内部犯)をリクルートし、認証情報の提供に報酬を支払うこともあります。

4. 国家レベルのステルス攻撃

Volt Typhoon のようなキャンペーンは、標準ツールを用いた “Living off the Land” 手法を採用しています。レジストリハイブを収集し、ログを消去し、PowerShell を使用して正規トラフィックに紛れ込みます。これにより、エンドポイントベースの防御をほぼ完全に回避します。

なぜ「予防」だけでは不十分なのか

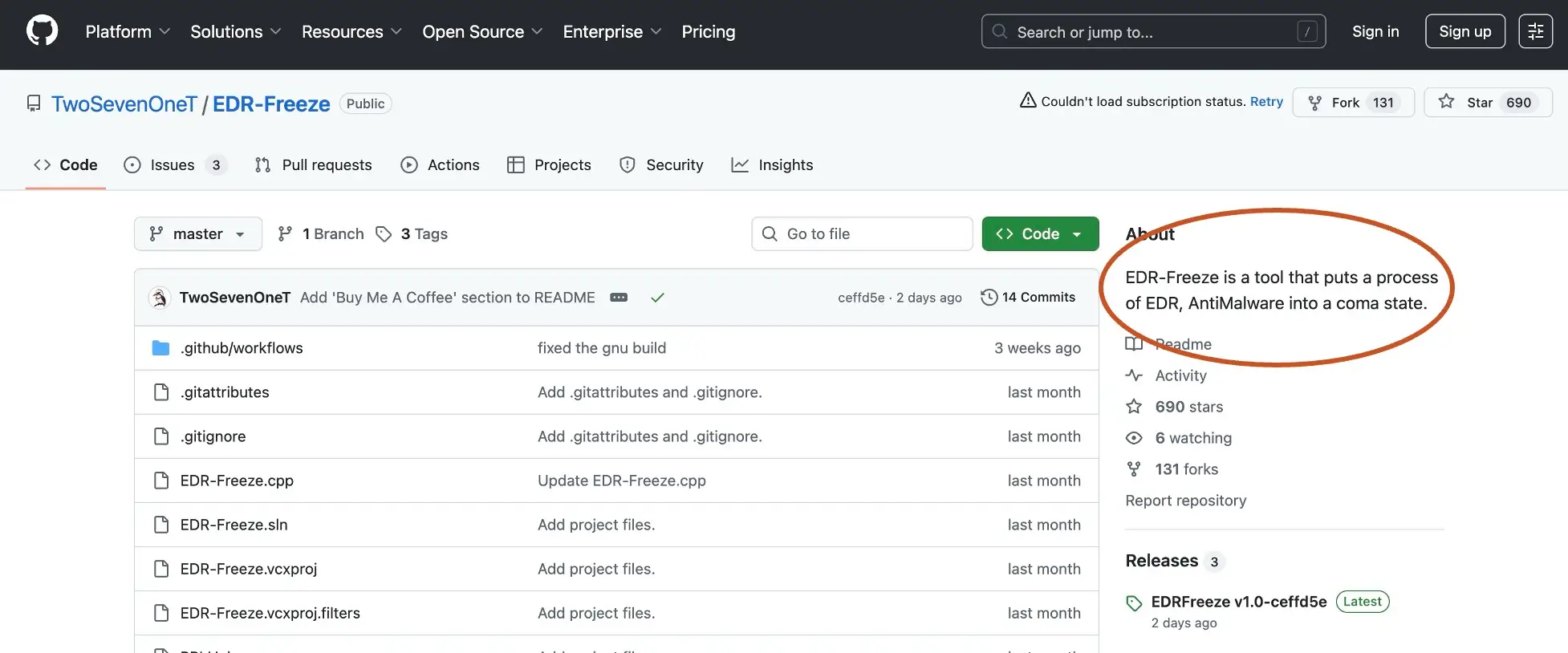

MFA、パッチ適用、EDR などの予防的コントロールは重要ですが、完全ではありません。管理外のエンドポイント、再利用された認証情報、改ざんされたログ ― どれも現実に起こります。攻撃者はエージェントを無効化または回避することもよくあります。一度侵入を許すと、次に問われるのはこうです:「攻撃者の次の行動を可視化できるか?」

SOC チームには、エンドポイントやログの完全性に依存しない可視性が必要です。そこで重要になるのが、ネットワークおよびアイデンティティのテレメトリです。

効果的な検知とは何か

検知の中心にあるべきはシグネチャではなく振る舞いです。侵入を完全に防げなくても、被害が発生する前に攻撃者の振る舞いを特定することは可能です。

以下はその基本原則です。

- エージェントレス可視化:EDR が存在しないリモート端末、管理外資産、レガシーシステムでもトラフィックを観測できるセンサーを展開する。

- アイデンティティコンテキスト:認証イベントとネットワークフローを相関させる。新しい場所やデバイスからの正規ログインも無視しない。

- 振る舞い分析:メールルール作成、特権昇格、フェデレーショントラスト変更などを追跡。

- 証拠の保全:ログが消去される前提で、改ざんできないパケットキャプチャやネットワークテレメトリを活用。

- AI によるトリアージと優先度付け:横展開パターンや高リスク行動チェーンを自動検出。

Vectra AIプラットフォームが検出を強化する方法

Vectra AI プラットフォーム は、ネットワーク層とアイデンティティ層におけるエージェントレス検知を提供し、攻撃者が回避できない可視性を実現します。オンプレミスからクラウド、SaaS に至るまでのハイブリッドトラフィックを継続的に分析し、認証行動と相関付けることで、認証情報の悪用・トンネリング・特権昇格などの脅威を検知します。

AI 主導の分析により、ノイズの多いアラートを整理し、本当に重要な行動だけを浮かび上がらせることで、SOC チームは迅速かつ確信を持って対応できます。攻撃者に削除された可能性のあるログに依存するのではなく、環境内で実際に何が起こっているのかを継続的に把握できます。

次のステップ

すべての認証情報やパートナーのノート PC を管理することはできません。しかし、攻撃者の振る舞いを可視化する力はコントロールできます。

エージェントレス検知がどのように初期侵入を明らかにするのかについては、「Attack Lab: Initial Access」の最初のセッション をご覧ください。また、今後配信予定の「Persistence and Lateral Movement」のエピソードにもご登録ください。または、Vectra AI プラットフォームのセルフガイドデモで、ハイブリッド環境全体における攻撃者の振る舞いの検知を実際にご体験ください。

---

* 引用元:Vinny Troia 著『 “Grey Area: Dark Web Data Collection and the Future of OSINT”』