*本ブログは自動翻訳です。

ハイブリッド環境は今後も続く多くのSOCチームがそうであるように、新しいユースケースや技術の進歩に対応するため、レスポンス 、これまで以上に多くのツールを追加し、多くのアラートを管理していることでしょう。同時に、ツールが増えれば増えるほど、より多くのアラート、より多くの誤検知、ノイズが発生し、より大きなプレッシャーとなり、チームに大きな負担を強いることになります。私たちはこれを "スパイラル・オブ・モア"と呼んでいる。

さらに悪いことに、カバー範囲外の悪意のある行動を特定できなかったり、すべてのアラートに目を通すのに十分な時間がなかったりすると、それぞれの脅威を調査したり、優先順位をつけたり、対応したりすることすらできなくなる。何かが必要なのです。

ハイブリッド環境の拡大で「さらなるスパイラル」がさらに現実味を帯びる

ハイブリッド・サーフェスをエンドポイント以外にも拡大し続ければ、組織の保護はさらに難しくなる。事実、ハイブリッド環境の防御は、レガシー・ソリューションや洗練されたエンドポイント・ソリューションをも超える責任です。

そしてもちろん、ハイブリッドcybercriminels 、拡大するハイブリッド環境を喜んで利用する。ハイブリッド環境は、あなたの環境に侵入し、特権をエスカレートさせ、横方向に移動し、検知されずに攻撃を進めることを可能にします。

ハイブリッド・アタッカーが動き回る

攻撃者の立場からすれば、ハイブリッド脅威サーフェスの拡大が好ましくないわけがない。クラウド・サーフェスの増加、SaaSワークロードの増加、アイデンティティの増加、逃げたり隠れたり攻撃したりする余地の拡大。また、cybercriminels は通常、ハイブリッドサーフェス全体で複数の攻撃を仕掛けてくることがわかっており、その多くは従来のソリューションでは検出されないままである。

検知されない滞留時間は、検知されない行動を意味し、攻撃者が潜在的なデータ窃盗、業務被害、ランサムウェアを実行するためにスカウトし、通常の振る舞い パターンに紛れ込む機会となる。

そのため、拡大するハイブリッド環境のセキュリティ確保は、エンドポイント防御の有効性だけでなく、エンドポイント以外への露出や最終的な侵害を見つけるハイブリッド脅威から組織を保護するセキュリティを優先する必要があるのです。

さらに、新しいハイブリッド攻撃のTTPが常に開発され、開始されていることは周知の事実である。cybercriminels 、cybercriminels 。ナレッジベースで観察されている現在の攻撃者の戦術とテクニックをすべて見てください。 MITRE ATT&CKナレッジベースをご覧ください。

ハイブリッド攻撃でよく使われる5つのTTP

攻撃者がよく使うハイブリッド攻撃のTTPには、ある単純な理由がある。良い知らせは、それらがどのように機能するのかが分かれば、それを阻止するためにセキュリティ対策を適応させることができるということです。そのために、エンドポイント防御を作動させることなく、あるいは作動させることなく、組織を脅かす可能性のある一般的なハイブリッド攻撃のTTPを5つ紹介します。実際の攻撃者がエンドポイント以外への攻撃機会を見つけるために使用する5つの方法を見てみましょう。

以下に詳述するTTPは、eBookからの抜粋です:攻撃者の新たな手口の内訳- 無料でダウンロードして、各攻撃に関する完全な洞察を入手してください。

1.

MFAのバイパス: MFA(多要素認証)は、パスワードが漏洩した場合に不正なアカウントアクセスを防止する効果的な方法として、すべての組織で活用されるべきである。

ハイブリッド攻撃者の使用脅威の主体であるLapsus$は、ランサムウェアとランサムウェアのプレイブックにあるテクニックを駆使したデータに特化した、資金力のあるサイバー犯罪グループです。Lapsus$は、MFAをバイパスするために、場合によってはVPNアクセスを購入することで、侵害された認証情報を使用します。彼らはエンドポイントに接続し、ネットワークを偵察し、RDP(リモートデスクトップ)上で横方向に移動し、ローカル特権をエスカレートさせようとするかもしれません。MFAを迂回した後、Lapsus$は特権クレデンシャルを狙い、Azure AD(現在はEntra ID)、M365、SharePointにアクセスし、侵入を図ることが報告されています。この種の攻撃を阻止するには、侵害後の攻撃手法に優先順位をつける能力が必要です。

組織のアイデンティティエクスポージャーリスクを計算する簡単な方法をご紹介します。 Vectra アイデンティティ・エクスポージャー計算機.

2.

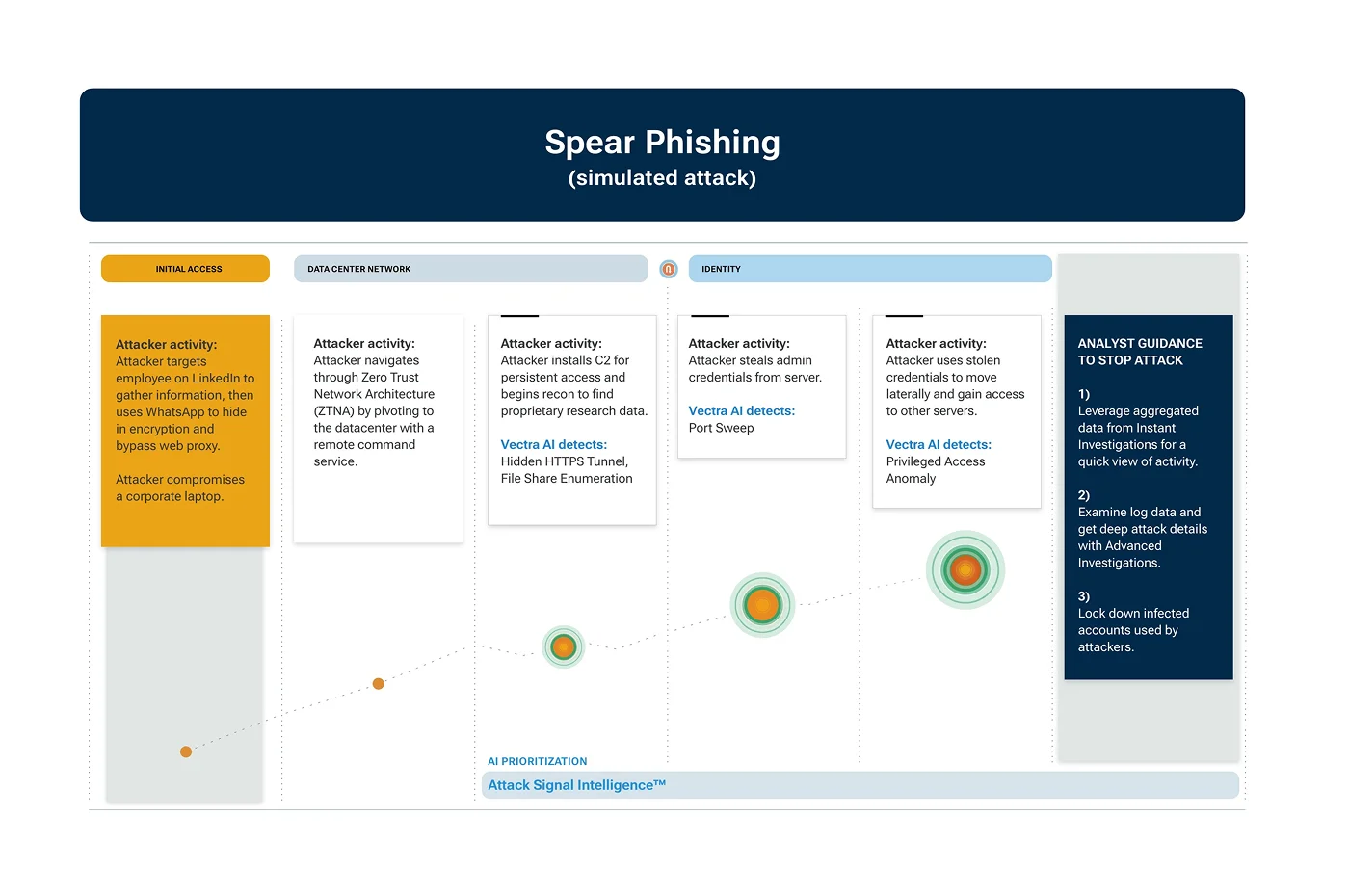

SpearPhishing: 一般的な手法で、攻撃者はグループや個人が関心を持ちそうな情報をエサとして使用し、ターゲットが添付ファイルを開いたりリンクをクリックしたりすることで行動を起こし、最終的に組織をエクスポージャーする。

ハイブリッド攻撃者の使用: cybercriminels 特許窃盗のために製薬会社を標的にした歴史を持つ、国家に支援された北朝鮮のサイバー犯罪グループであるLazarusなどは、2014年のソニー・ピクチャーズの侵害や、リモートコード実行の脆弱性を利用するためにLog 4j Exploitsを使用するなど、注目を集めた攻撃にも関連している。報告によると、LazarusはLinkedInのアカウントから従業員情報を収集し、WhatsAppを使用して暗号化されたトラフィックに潜伏し、企業のラップトップを侵害するために予防セキュリティをバイパスしている。そこから、データセンターへのアクセスを獲得したり、永続的なアクセスのためにコマンド・アンド・コントロール(C2)をインストールして横方向に移動したりすることが考えられます。攻撃者の活動や振る舞い パターンを早期に検知し、優先順位をつけることは、セキュリティ・チームが同様の攻撃の進行を阻止するために非常に重要です。

3.

Living Off the Land (LOTL): 通常のネットワーク・アクティビティに紛れ込み、目立たずに活動するために一般的に使用される手口で、ハイブリッド攻撃者はLOTLのテクニックを活用し、環境をまたいで侵入を進め、侵入後の時間を長くします。

ハイブリッド攻撃者の利用 Volt Typhoon Volt Typhoon 、ユーザー認証情報を収集し、様々なLOTLテクニックを駆使して可能な限り長期間検知されずにアクセスを維持することに重点を置いている。一旦内部に侵入すると、戦術にはコマンド・アンド・コントロール(C2)や情報収集のための偵察技術が含まれますが、これらに限定されません。この種の攻撃を阻止するには、 の検知と の優先順位付けによる振る舞い AI主導 統合された攻撃シグナルが鍵となります。

どのように コマンド&コントロール(C2)技術はどのように機能するのか?

4.

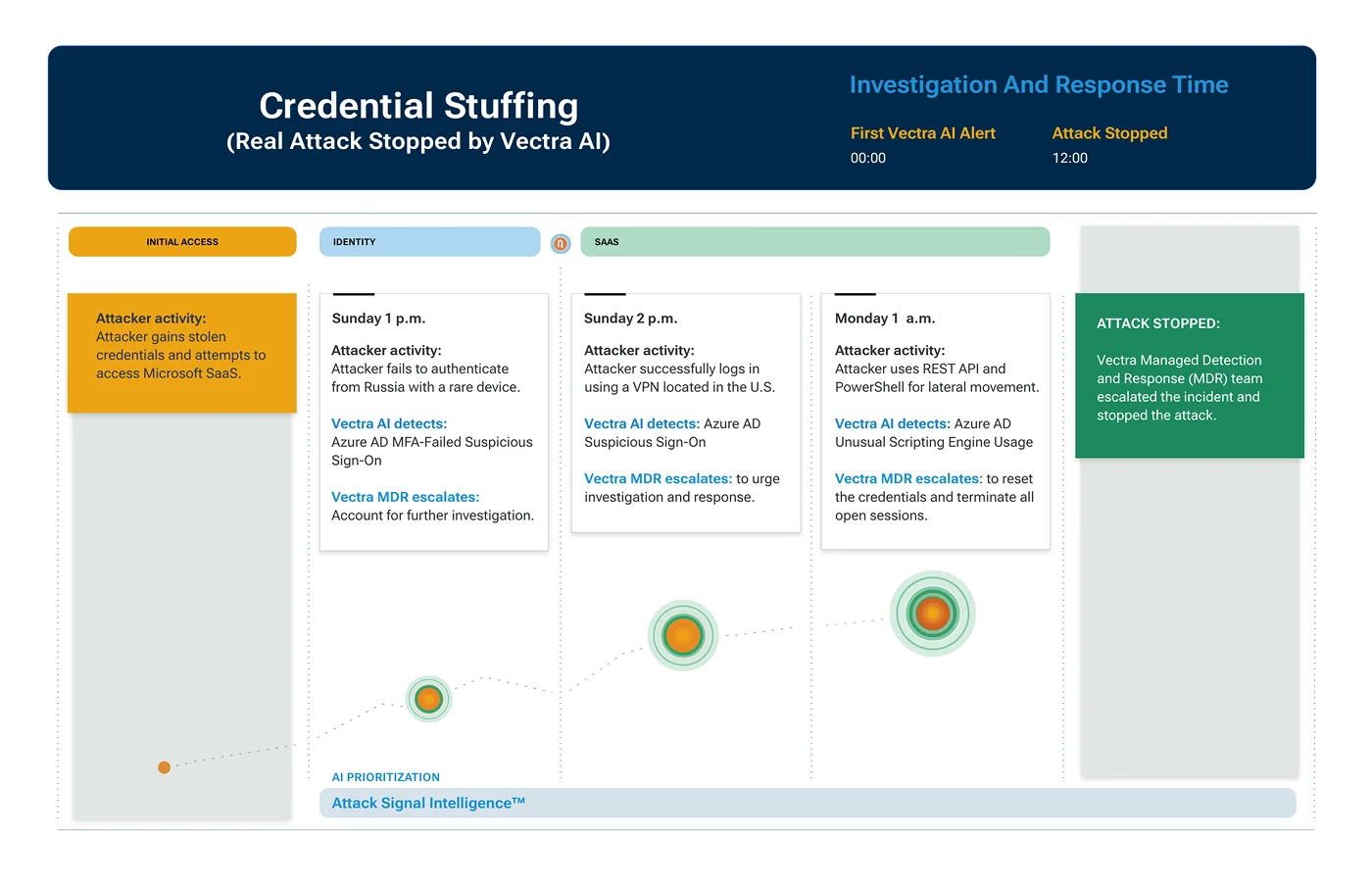

Credential Stuffing: 攻撃者は常に認証の方法を探しており、盗まれたクレデンシャルによって認証が可能になります。クレデンシャル・スタッフィングは、攻撃者がユーザー・クレデンシャルを入手し(侵害後にユーザー・クレデンシャルが捨てられたり、オンラインで販売されたりして)、自動化されたツールを使って認証を行い、アクセスを獲得する際に起こりうる総当たり的なテクニックです。クレデンシャル・スタッフィングは通常、複数の認証試行が見られることを意味するため、セキュリティ・チームにとっては、適切なツールを導入することで、ログイン試行の失敗を検知 。

ハイブリッド攻撃者の使用 Vectra MXDRチームは最近、ロシアを拠点とする攻撃者が盗まれた認証情報を入手し、認証のために何度もサインオンを試みて失敗する攻撃に対応した。この脅威者は最終的に米国ベースのVPN経由でアクセスし、SaaSシステムにアクセスするために素早く横方向に移動しました。この場合も、検知 、侵害後の攻撃者の行動に優先順位をつけるための統合的な攻撃シグナルと、レスポンス プランが、この種の攻撃を阻止するための重要な要素である。

5.

ゼロデイエクスプロイト: 攻撃者がハイブリッド環境を危険にさらすために常に試みる一般的な方法の 1 つは、未確認またはパッチ未適用の脆弱性を持つシステムを攻撃することです。さらに一歩進んで、脆弱性が未知であるか、既存のパッチがない状態で存在する場合、その脆弱性を利用する攻撃者は攻撃に成功する可能性が高くなります。

ハイブリッド攻撃者の利用: ゼロデイ脆弱性は、パッチが適用されなかったり、知られていなかったりすると、通常の IT 保護範囲を超えてしまいます。このような状況が発生すると、攻撃者は簡単にその脆弱性を悪用してハイブリッド環境を侵害し、データを盗んだり、標的に向かって進んだりすることができます。ゼロデイ脆弱性は未知の性質を持つため、予防セキュリティ対策では、その欠陥を悪用する攻撃者を検出できません。そのため、被害が発生する前に、システム全体ですでにアクティブな攻撃者の振る舞いを検知して優先順位を付ける必要性がさらに高まります。

Vectra AI Threat Briefingで、ゼロデイの脆弱性がハイブリッド攻撃者にどのように利用されるかをご覧ください:ハイブリッド・クラウド攻撃:

エンドポイントを超えたハイブリッド攻撃をどう防御するか?

上記の各攻撃シナリオとeBookで詳述されているように、成功する防御には3つの重要な要素が含まれる:

カバレッジ:つまり、攻撃シグナルはすべてのハイブリッド攻撃サーフェスにまたがらなければならない。

明快さ:統合されたAI主導 攻撃シグナルは、検知 、侵害後の攻撃手法に優先順位を付けることができるため、チームは何が悪質で、どのイベントに注意が必要かを把握することができます。

コントロール:攻撃例の1つは、クレデンシャル・スタッフィング攻撃が、管理された検知とレスポンスチームによって阻止されたことを示している。重要なのは、24時間365日レスポンス 、それが社内で管理されているか、外部のチームによって管理されているかにかかわらず、コントロールを持つことである。

どのような環境においても、防御側には固有の課題が存在するが、攻撃者を阻止するために過度に複雑になる必要はない。実際、ハイブリッド攻撃者は、既存のセキュリティ・ツールの弱点を突いたり、複数のサーフェスをまたいで攻撃を仕掛けたり、通常の活動に潜伏して攻撃を続行しようとしたり、盗んだ認証情報を使用したり、可能な限りあらゆる手段を活用しようとすることがわかっている。

無料のeBookのダウンロードをお忘れなく:セキュリティ・チームが侵害後の攻撃者の行動にどのように優先順位をつけることに成功しているかをご覧ください。また、関連インフォグラフィックもご覧ください。