INC Ransom

INC Ransom は、2023 年から高度なランサムウェアを使用して重要なインフラストラクチャをターゲットにしています。高度な侵入技術と恐喝戦術を組み合わせており、世界中の組織にとって深刻な脅威となっています。このグループは、医療、製造、政府、テクノロジーなどの分野の組織に重大なリスクをもたらします。

INCランサムの起源

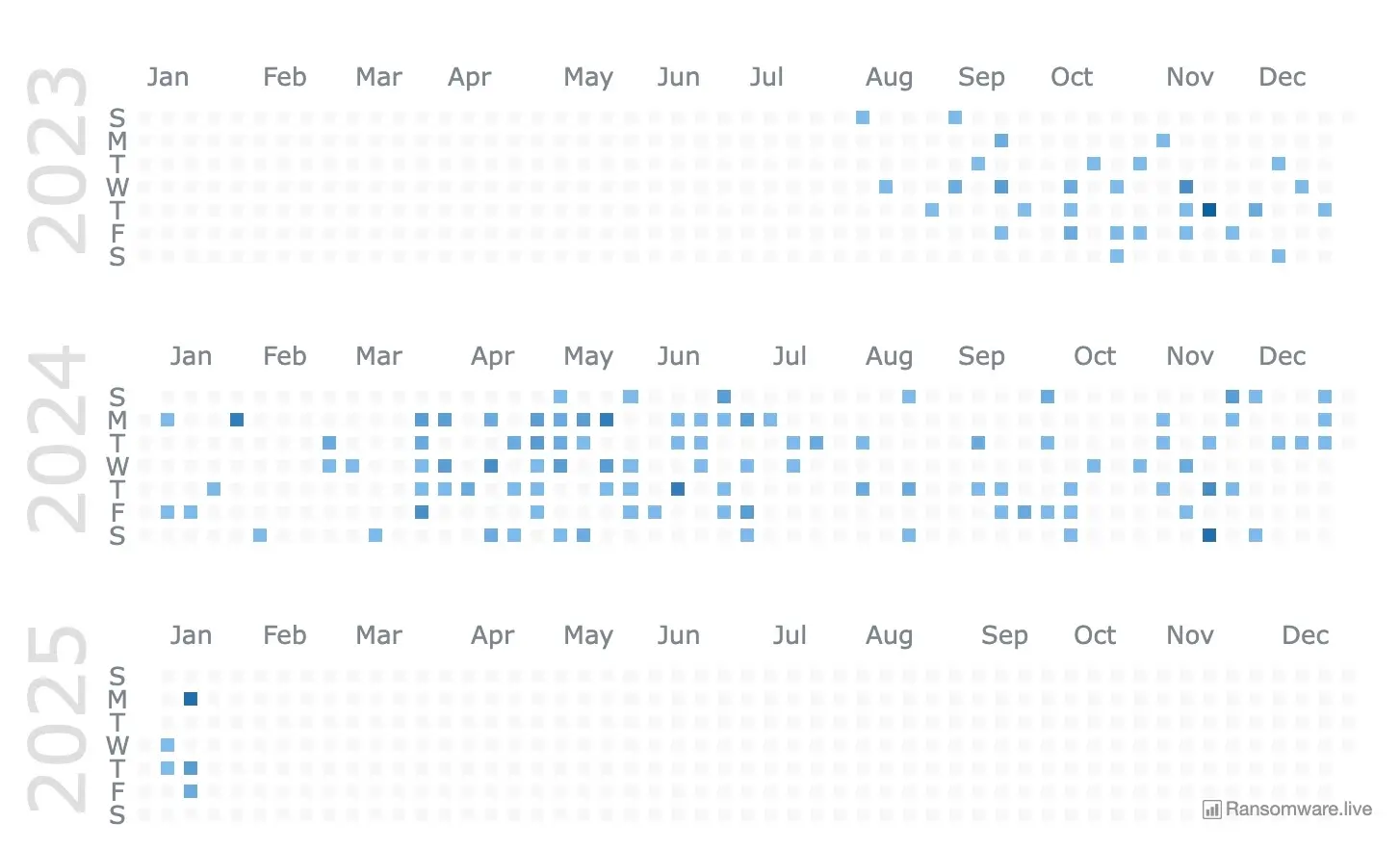

INC Ransom は、2023 年 8 月に出現した高度なランサムウェア グループです。このグループは、スピアフィッシング キャンペーンと既知の脆弱性の悪用を組み合わせて脆弱な組織をターゲットとする、系統的かつ多段階の攻撃戦略を採用しています。特に、このグループは、Citrix NetScaler の重大な欠陥である CVE-2023-3519 を悪用して初期アクセスを獲得したことが知られています。彼らの活動には、被害を最大化し身代金の支払いを強制するための高度に調整された取り組みが含まれており、多くの場合、盗まれたデータを暗号化する前に流出させる「二重の恐喝」戦術を活用しています。INC Ransom は、攻撃中に適応し、トラブルシューティングを行い、技術的な課題を克服する能力が特徴であり、組織化された熟練した活動を示しています。

INC Ransom の背後にいる具体的な個人やグループは公表されていないが、サイバーセキュリティ研究者は、ロシアの犯罪者がこの作戦の背後にいると考えています。

情報源 SOCradar

INCランサムの対象国

このグループは世界的に活動しており、北米、ヨーロッパ、アジアの一部で顕著な活動が見られます。米国、英国、ドイツ、オーストラリアなどの国では、INC Ransom に起因する事件が報告されています。彼らの活動には大きな地域的制限はなく、これは彼らの標的が地政学的動機ではなく、機会と潜在的な金銭的利益に影響されていることを示しています。

INCの身代金要求の対象となった業界

INC Ransom は、重要なインフラストラクチャを持ち、運用中断に対する回復力が低い業界に焦点を当てた、幅広いターゲット戦略で知られています。教育機関、政府機関、メーカー、小売業者、エネルギーおよび公共事業会社、金融機関はすべてターゲットにされています。最も顕著なのは、INC Ransom が医療分野の機密データを狙っており、英国の小児病院とスコットランドの保健委員会に損害を与える攻撃を行ったことです。

INCの身代金被害者

INC ランサム攻撃の被害に遭った組織は 214 組織と推定されています。INC ランサムは、病院ネットワーク、地方自治体、中規模企業に対する注目度の高い攻撃と関連しています。被害者の具体的な名前は明らかにされないことが多いですが、公開されたレポートから、サイバーセキュリティ防御が弱い組織や、悪用されやすい古いシステムを実行している組織が標的になっていることがわかります。

INC Ransom 攻撃方法

スピア型電子メール(phishing )を使用したり、Citrix NetScaler の CVE-2023-3519 のような公開アプリケーションの脆弱性を悪用する。

RDPのようなツールを活用し、侵害されたシステム内で特権を昇格させる。

PSExecを "winupd "に偽装するなど、難読化ファイルを使用して検知を回避する。

Lsassy.pyのようなツールを利用して、メモリから認証情報をダンプする。

ネットワーク偵察のためにNETSCAN.EXEやAdvanced IP Scannerなどのツールを導入し、価値の高いターゲットを特定する。

ネットワーク内の移動には、AnyDesk.exeのようなリモートデスクトップソフトウェアを使用する。

7-ZipとMEGASyncを使用して、データの流出と暗号化を行います。

wmic.exeと偽装されたPSExecインスタンスを使用して暗号化スクリプトを実行し、ランサムウェアの展開を開始します。

MEGASyncや他のクラウドベースのプラットフォームを使用して、二重の恐喝戦術のために盗まれたデータを転送する。

重要なファイルを暗号化または破壊し、アクセスを回復してデータ漏洩を防ぐために身代金の支払いを要求する。

スピア型電子メール(phishing )を使用したり、Citrix NetScaler の CVE-2023-3519 のような公開アプリケーションの脆弱性を悪用する。

RDPのようなツールを活用し、侵害されたシステム内で特権を昇格させる。

PSExecを "winupd "に偽装するなど、難読化ファイルを使用して検知を回避する。

Lsassy.pyのようなツールを利用して、メモリから認証情報をダンプする。

ネットワーク偵察のためにNETSCAN.EXEやAdvanced IP Scannerなどのツールを導入し、価値の高いターゲットを特定する。

ネットワーク内の移動には、AnyDesk.exeのようなリモートデスクトップソフトウェアを使用する。

7-ZipとMEGASyncを使用して、データの流出と暗号化を行います。

wmic.exeと偽装されたPSExecインスタンスを使用して暗号化スクリプトを実行し、ランサムウェアの展開を開始します。

MEGASyncや他のクラウドベースのプラットフォームを使用して、二重の恐喝戦術のために盗まれたデータを転送する。

重要なファイルを暗号化または破壊し、アクセスを回復してデータ漏洩を防ぐために身代金の支払いを要求する。