クティブディレクトリ用ITDRソリューション

クティブディレクトリ用ITDRソリューション

他では検知できないアクティブディレクトリのID攻撃を、少ない労力で検知

セキュリティアーキテクトやアナリストを雇用することなく、ネットワーク・アイデンティティ攻撃を早期かつ迅速に発見し、阻止する。

アクティブディレクトリへの攻撃をその日のうちに発見

これは、検知 、漏洩した認証情報によって引き起こされたデータ侵害を封じ込めるまでの平均時間328日よりも99%速い*。

*出典IBMデータ侵害レポート

< 1 day

私たちは、被害が拡大する前に、攻撃が発生したその日のうちに攻撃を発見するお手伝いをします。

なぜVectra AIなのか

Active Directory攻撃対策にVectra 「ITDR」を選ぶ理由とは?

サービスアカウントの保護

サービスアカウントを保護 - たとえ何がどこにあるかわからなくても。当社のAIは、スプロールのリスクを排除し、すべてのサービスアカウントを自動的に監視して、悪用された場合に特定するのに役立ちます。

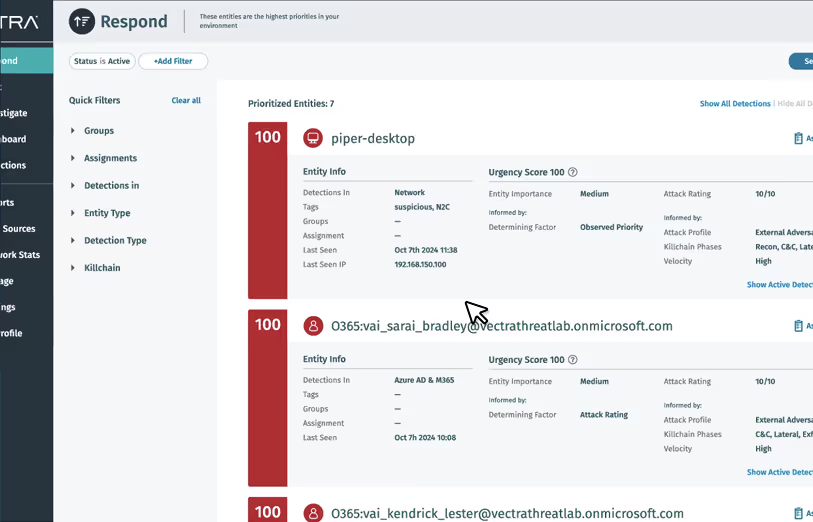

作業負荷の軽減

ユーザーとエンティティの行動分析(UEBA)のノイズを打破します。当社のAIは、攻撃者の行動をリアルタイムの攻撃評価と緊急度スコアで明確に警告します。

作業負荷の軽減

ユーザーとエンティティの行動分析(UEBA)のノイズを打破します。当社のAIは、攻撃者の行動をリアルタイムの攻撃評価と緊急度スコアで明確に警告します。

他では見つけられないアイデンティティ攻撃を見つける

ハイブリッドアタックサーフェス全体にわたり、アイデンティティを悪用する攻撃者を発見します。 Vectra AI 、アイデンティティのカバレッジをより広範なネットワークおよびクラウドのアクティビティと相関させ、AD、Microsoft Entra ID(旧Azure AD)、ローカルおよびクラウドアイデンティティを使用するアイデンティティベースの攻撃者を監視します。

サイバー攻撃解剖

Vectra ITDRが実際のアクティブディレクトリ攻撃をどのように防御するか

予防コントロールが失敗した場合は、Vectra AIが対応し、数分で攻撃を発見して阻止します。

セルフガイドツアー

Vectra AIプラットフォームのパワーを体験する

自分のペースでクリックして、世界で最も正確な攻撃シグナルに支えられたプラットフォームでアナリストが何を達成できるかをご覧ください。

MITREマッピング

Active Directoryの包括的なMITRE ATT&CK

他のどのベンダーよりも多くのMITRE D3FEND フレームワークを参照しているため、Vectra AIだけがActive Directoryを標的とする攻撃者に対して不公平な優位性を提供します。

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1053: Schedule Task/Job

T1569: System Services

T1047: Windows Management Instrumentation

TA0003: Persistence

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1053: Schedule Task/Job

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1550: Use Alternate Authentication Material

T1078: Valid Accounts

T1207: Rogue Domain Controller

TA0006: Credential Access

T1110: Brute Force

T1003: OS Credential Dumping

T1649: Steal or Forge Authentication Certificates

T1558: Steal or Forge Kerberos Tickets

T1552: Unsecured Credentials

TA0007: Discovery

T1087: Account Discovery

T1482: Domain Trust Discovery

T1615: Group Policy Discovery

T1069: Permission Groups Discovery

TA0008: Lateral Movement

T1563: Remote Service Session Hijacking

T1550: Use Alternate Authentication Material

Active Directory FAQ

ハッカーはどのようにActive Directoryを攻撃するのか?

攻撃者はActive Directoryの脆弱性を利用して、特権アカウントを乗っ取り、システムに侵入し、最も機密性の高いデータを盗み出すまでアクセス権を上昇させます。ダークウェブでの購入からパスワードの吹き込みまで、攻撃者は簡単に認証情報をクラックし、ユーザーアカウントを掌握することができます。

Active Directoryが侵害されるとどうなるか?

Active Directoryが侵害されると、大惨事になる可能性があります。いったん攻撃者がADドメインやドメインコントローラへの特権アクセス権を獲得すると、そのアクセス権を使って組織のIT資産や企業秘密にアクセスしたり、コントロールしたり、破壊したりすることさえ可能になります。AD攻撃者が発見されない時間が長ければ長いほど、被害は拡大します。

Active Directoryが攻撃を受けているかどうかを知るには?

もし攻撃者がAD環境に到達できるのであれば、おそらく証拠を残さずに攻撃できるほど洗練されているはずです。例えば、Active Directoryの一般的な攻撃手法の1つは、Domain Adminsグループに参加し、危険な活動を行った後、セキュリティアラートが追いつく前に退出するというものです。

Active Directoryへの攻撃を防ぐには?

アクティブなAD攻撃者を発見し、阻止する唯一の実証済みの方法は、AI主導 、攻撃活動の初期兆候を発見することです。攻撃経路の可視性が高ければ高いほど、SOCは侵害後の攻撃者を阻止するのに有利な立場になります。

Vectra AIはActive Directoryのセキュリティリスクをどのように軽減するのか?

Vectra Identity Threat Detection and Response (ITDR) は、アカウントの乗っ取りをリアルタイムで発見するのに役立ちます。Vectra Identity Threat Detection andVectra AI (ITDR)は、プラットフォームのコンポーネントとして、以下を活用します。AI主導 Attack Signal Intelligence

Vectra ITDR は、特権アクセスを持つアカウントの数を最小化するなどの予防策とは異なり、攻撃者が予防策を回避した場合に Active Directory を保護します。

Vectra ITDR は、特権アクセスを持つアカウントの数を最小化するなどの予防策とは異なり、攻撃者が予防策を回避した場合に Active Directory を保護します。