Shodan、FOFA、ZoomEyeのようなメタデータ検索エンジンは、一般にアクセス可能なデバイスやサービスをインターネット上でスキャンする特殊なツールである。グーグルのようにウェブサイトをインデックス化する代わりに、これらのプラットフォームは技術的な詳細(メタデータと呼ばれる)を収集し、カタログ化する。 メタデータを収集し、カタログ化する。

攻撃者はこのメタデータを利用して、設定ミスのあるルーター、古いソフトウェアが動作しているサーバー、公開状態のウェブカメラなど、脆弱なシステムを特定します。こうして、攻撃対象となり得る機器のリストを作成するのです。

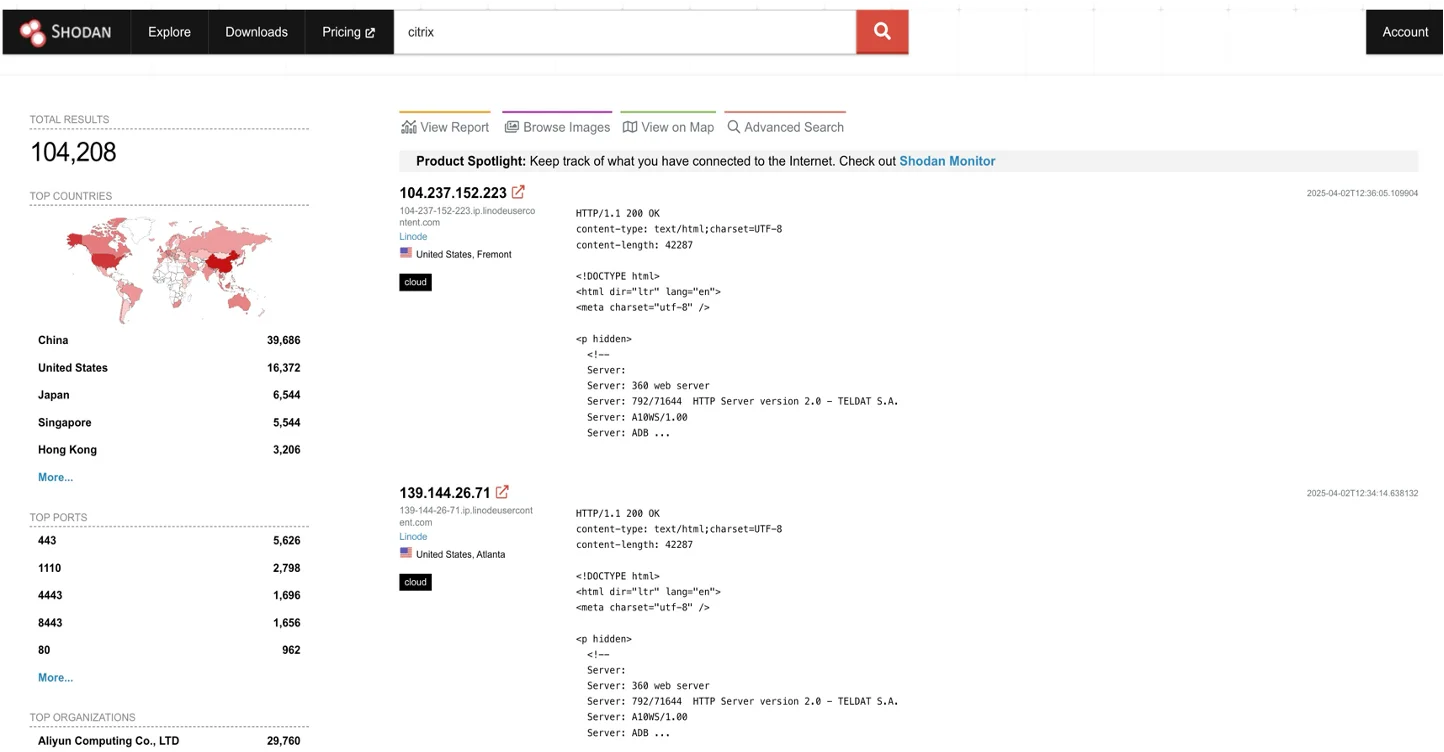

Shodan:IoT向けの検索エンジン

Shodanは、サーバーやルーター、ウェブカメラなどインターネットに接続されたデバイスをスキャンして情報を収集するメタデータ検索エンジンです。開いているポート、SSL証明書、バナー情報などを取得し、組織、国、サービスごとにフィルタリングして、公開されているシステムを特定することができます。また、SSLのサブジェクト名やホスト名などのファセットを使って、より詳細に調査することも可能です。

初段の最大の特徴:

- デバイスの列挙:公開状態のウェブカメラ、ルーター、産業用制御システム(ICS)、サーバーなどを検出

- フィルタリングとクエリ:たとえば「port:443」「country:US」「org:SomeISP」といったフィルターで絞り込み可能

- メタデータの洞察:バナー情報からサーバーのバージョンや潜在的な脆弱性などを把握

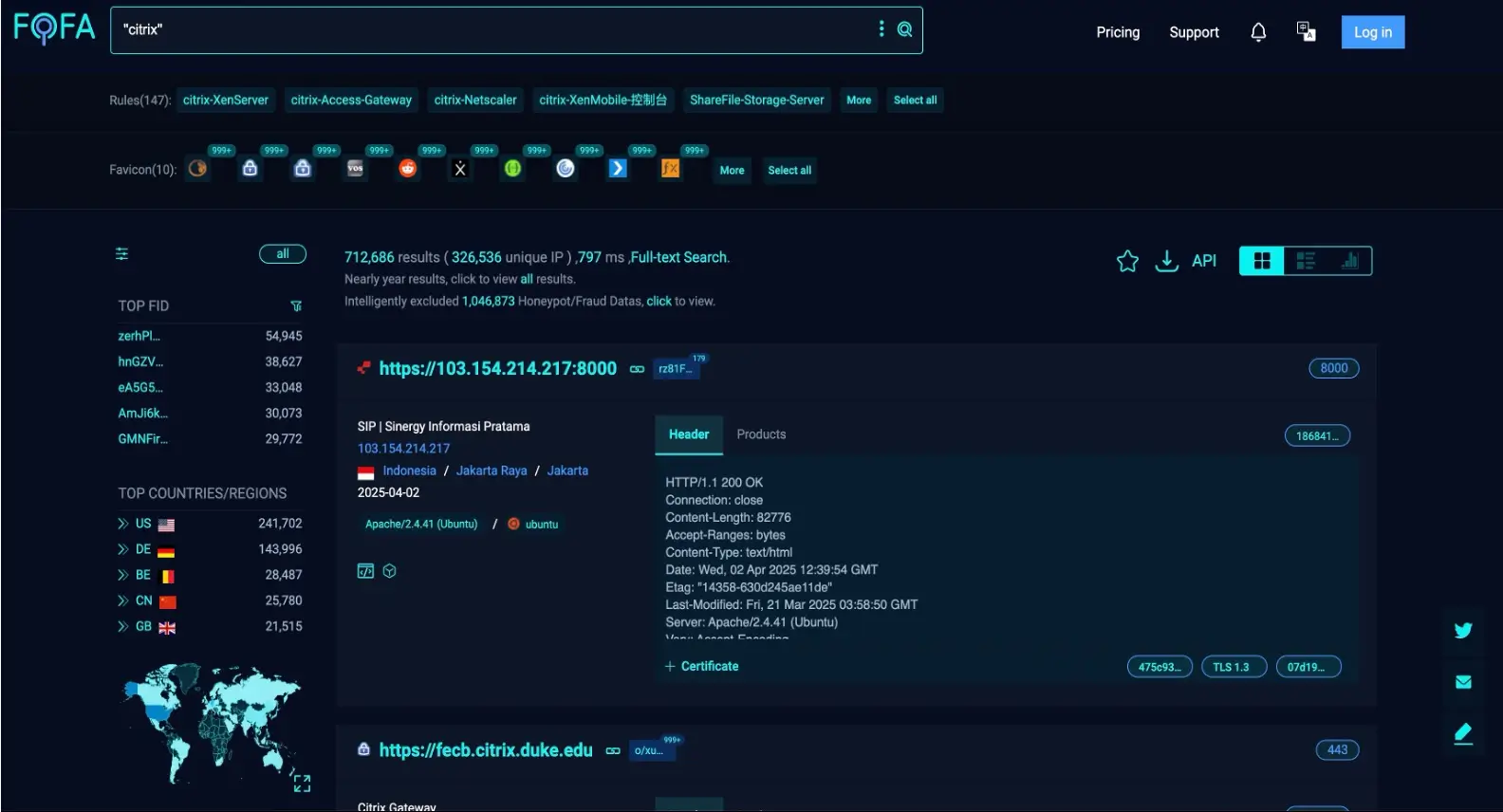

FOFA:すべてを予見し、見つける

FOFAは中国で開発されたインターネット資産検索エンジンで、Shodanと似た機能を持ちます。公開状態のデバイスやサービスをインデックス化し、高度な検索構文をサポート、フィンガープリント技術を重視しています。脆弱性への反応が速く、高速な検索結果を提供する点が特徴です。

FOFAの最も価値ある特徴

- 資産の発見:さまざまなプロトコルやポートを対象にスキャンし、接続されたデバイスやアプリケーションの情報を収集

- 柔軟な構文検索:Shodan同様、例えば「protocol==https」「ip==123.123.123.123」「body==’login’」などの構文に対応

- 広範なフィンガープリンティング:独自のシグネチャでソフトウェアやフレームワークを識別

初段 vs FOFA

どちらのプラットフォームも、インターネット上に公開されたシステムを特定するのに役立ちますが、検索構文やカバー範囲に違いがあります。Shodanが見逃すデバイスをFOFAが発見することもあれば、その逆もあります。セキュリティチームも攻撃者も、両方のツールを活用して情報を相互補完することで、より正確なアタックサーフェスの全体像をつかむことができます。

以下に比較のポイントを紹介します:

攻撃者が検索エンジンを使って標的を特定する方法

Black Bastaのような攻撃者グループは、まずShodanやFOFAからのデータ収集を自動化し、公開状態のデバイスに関するメタデータを抽出して、後で使用できるようダウンロード可能なアーカイブとして保存します。

次に、ZoomEye(中国発の別の検索エンジン)を使ってターゲットを地域ごとに分類します。ShodanやFOFAと異なり、ZoomEyeはアプリケーション層まで深くスキャンし、独自のフィンガープリント機能を活用することで、複数の国に存在するJenkinsサーバーのような技術をより正確に特定できます。

攻撃者はターゲット特定後に何をするのか?

露出したインフラをマッピングした後、攻撃者は偵察にとどまらず、積極的な悪用に素早く移行する。

たとえばBlack Bastaは、脆弱なターゲットのリストを作成した後、以下の2つの主要な手法でシステムの弱点を突いていきます。

- クレデンシャルベースのブルートフォース攻撃

- CVEに基づく悪用

デフォルトまたは再利用された認証情報を使用したブルートフォース攻撃

最も一般的なフォローアップ戦術の1つは、クレデンシャルベースのブルートフォースです。例えば、Black Basta、さまざまなテクノロジー(Microsoft RDWeb、Palo Alto GlobalProtect VPN、Citrix NetScaler Gatewayなど)のログインポータルを標的としていました。

彼らは数百のエンドポイントを収集し、Brute Ratel のようなツールを用いて自動ログインを試行。デフォルトのID・パスワード、複数システム間で使い回された資格情報、過去に漏洩した情報などを使用します。これらの試行はスクリプト化されており、ユーザー名とパスワードのペアがセミコロンで区切られた形式で大量に処理されます。

Black Bastaテクニックの例:

- RDWeb ブルートフォース: MicrosoftのリモートデスクトップWebアクセス(RDWeb)エンドポイントを多数収集して攻撃

- GlobalProtectポータル(VPN):Palo Alto製のGlobalProtect VPNを広範囲に標的

- Citrixポータル:Citrix NetScaler Gatewayに対しても資格情報の総当たり攻撃を実行

これらのポータルは、MFAのような追加的な保護なしで頻繁に公開され、ユーザーはパスワードを再利用することが多いため、攻撃者は、特に防御が振る舞い 検出メカニズムを欠いている場合、最小限の労力でアクセスすることができる。

CVEに基づく悪用

同時に、攻撃者は既知の脆弱性を突いて認証を完全に回避する手法もとります。

Jenkinsの場合、Black Basta 以下を悪用した 。 CVE-2024-23897Jenkinsの場合、Black BastaはCVE-2024-23897(認証されていないユーザがJenkins CLIを通じてサーバ上の任意のファイルを読み取ることができる重大な脆弱性)を悪用しました。これには、/etc/shadowのような機密ファイルが含まれ、ハッシュ化された認証情報を含み、完全な侵害につながる可能性があります。

攻撃者はShodanやFOFAで得られるメタデータを使って未修正のJenkinsインスタンスを特定し、初期侵入用の自動エクスプロイトを実行します。

このようなCVE主導の攻撃は特に危険です。

- 認証が不要な場合が多い

- 攻撃が速く、検出されにくい

- 管理者権限や機密データへの直接アクセスを得られる

Vectra AIが攻撃連鎖をどう断ち切るか

ShodanやFOFAを使った自動偵察から、ブルートフォース攻撃やCVE悪用まで、私たちが取り上げたすべてのことは、攻撃者がいかに迅速に、公開されたインフラをアクティブな侵入へと変えることができるかを強調しています。Vectra AIが違いをもたらすのはその点です。Vectra AIプラットフォームは、攻撃者が侵入を成功させる前に、侵害の兆候についてお客様の環境を継続的に監視します。

RDWeb、VPNポータル、Citrix、Jenkinsのいずれを通じてであっても)敵対者が盗んだり推測したりした認証情報をテストし始めると、Vectra 次のような異常を検出します:

- ログインに何度も失敗する

- 異常な口座の動き

- 予期せぬラテラルムーブメント

- 特権昇格の試み

要するに、初段とFOFAは何が世間に露出しているかを伝え、Vectra AIは内部で何が起きているかを伝える。Vectra AIは、Black Bastaような攻撃が本格的な侵害にエスカレートする前にシャットダウンするよう、チームに力を与えます。

Vectra AIプラットフォームについてもっと知りたいですか?ご連絡いただくもしくは、デモをリクエストしてください!

---