Microsoft Entra ID(Azure AD)のITDRソリューション

Microsoft Entra ID(Azure AD)のITDRソリューション

Microsoftに対するクラウドアイデンティティ攻撃検知

予算が少ないですか? リソースが限られていますか? スタッフが多すぎますか? セキュリティ チームがどのような構成であっても、Microsoft Entra ID (旧 Azure AD) クラウド ID 攻撃が被害をもたらす前に検検知して阻止します。

Microsoft Entra IDのID攻撃を数分で発見

これは、検知 、漏洩した認証情報によって引き起こされたデータ侵害を封じ込めるのにかかる平均時間328日よりも99%速い*。

*出典IBMデータ侵害レポート

>90%

MITRE ATT&CK カバレッジ

50%

アナリストの仕事量が減る

50%

Vectra AI 過去6か月間のデプロイメントの50%で攻撃をVectra AI

なぜVectra AIなのか

Microsoft Entra ID攻撃に対する防御にVectra ITDRを選択する理由は?

他では見つけられないアイデンティティ攻撃を見つける

これまでにない攻撃手法のゼロデイ・カバレッジにより、攻撃を早期に発見します。攻撃者がアクセス権を取得した後に発生するすべての事象を確認できます。Vectra AI は、統合された検知範囲のために、ID アクティビティをより広範なネットワークおよびクラウドアクティビティに関連付けます。

作業負荷の軽減

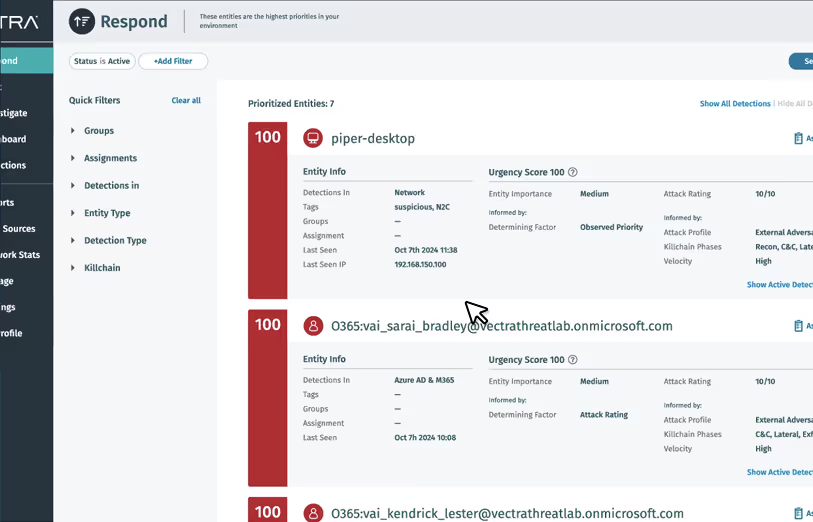

AIの優先順位付けと攻撃評価は相関関係にあるクラウドまた、ネットワークアクティビティにより、攻撃者のストーリーを明確に作成できるため、無害なイベントではなく、緊急の脅威に集中できます。 10分以内にすぐに導入でき、最小限のチューニングで済みます。

作業負荷の軽減

AIの優先順位付けと攻撃評価は相関関係にあるクラウドまた、ネットワークアクティビティにより、攻撃者のストーリーを明確に作成できるため、無害なイベントではなく、緊急の脅威に集中できます。 10分以内にすぐに導入でき、最小限のチューニングで済みます。

才能の最大化

もうツールを切り替える必要はありません。また、レスポンス の柔軟なオプションにより、運用に影響を与えることなく攻撃を停止できます。

サイバー攻撃解剖

Vectra ITDRが実際のMicrosoftEntra ID攻撃をどのように防御するかをご覧ください。

Microsoft Entra IDクラウドID攻撃を阻止できない場合、Vectra AI が迅速かつ早期に発見します。

セルフガイドツアー

Vectra AIプラットフォームのパワーを体験する

自分のペースでクリックして、世界で最も正確な攻撃シグナルに支えられたプラットフォームでアナリストが何を達成できるかをご覧ください。

MITREマッピング

Microsoft Entra ID (旧 Azure AD) の包括的なMITRE ATT&CK カバレッジ

MITRE D3FEND 参照数が他社ベンダーをVectra AI 、Microsoft Entra IDを標的とする攻撃者に対して圧倒的な優位性をVectra AI 。

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1059: Command and Scripting Interpreter

T1651: Cloud Administration Command

TA0003: Persistence

T1098: Account Manipulation

T1136: Create Account

T1556: Modify Authentication Process

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1562: Impair Defenses

T1556: Modify Authentication Process

T1078: Valid Accouts

T1564: Hide Artifacts

T1070: Indicator Removal

T1550: Use Alternate Authentication Material

TA0006: Credential Access

T1110: Brute Force

T1606: Forge Web Credentials

T1556: Modify Authentication Process

T1621: Multi-Factor Authentication Request Generation

T1528: Steal Application Access Token

T1649: Steal of Forge Authentication Certification

T1552: Unsecured Credentials

T1539: Steal Web Session Cookie

TA0007: Discovery

T1087: Account Discovery

TA0008: Lateral Movement

T1534: Internal Spearphishing

T1080: Taint Shared Content

T1550: Use Alternate Authentication Material

TA0009: Collection

T1119: Automated Collection

T1530: Data from Cloud Storage

T1213: Data from Information Repositories

T1114: Email Collection

TA0010: Exfiltration

T1048: Exfiltration Over Alternative Protocol

TA0040: Impact

T1531: Account Access Removal

T1499: Endpoint Denial of Service

T1498: Network Denial of Service

Copilot for M365の検知とレスポンス

攻撃者によるCopilot for Microsoft 365の悪用を阻止する

生成AIのアタックサーフェスを保護し、攻撃者による機密アプリケーションやデータへのアクセスを阻止します。

さらに詳しく

Microsoft Entra ID FAQ

Microsoft Entra IDにはどのようなリスクがありますか?

Microsoftのエンタープライズ向けクラウドベースのアイデンティティ・アクセス管理(IAM)ソリューションであるEntra IDは、アプリやデータへのセキュアなアクセスのための最前線の防衛手段です。しかし、これには脆弱性があります。攻撃者は欠陥や設定ミスを利用して、事前に確立された信頼に依存するアカウントを乗っ取ります。

Microsoft Entra ID(Azure AD)をよりセキュアにするには?

予防は失敗する可能性がある。ID攻撃を完全に防御するには、クラウドID攻撃がすでに環境に潜んでいることを明らかにする必要がある。AI主導の検知とレスポンス は、攻撃者が損害を与える前に阻止する、実績のある唯一の方法である。

Vectra AI どのようにVectra AI ?

Vectra Identity Threat Detection and Response (ITDR) は、機械学習とアイデンティティに特化した行動分析を使用して、アクティブなアイデンティティ攻撃者を特定します。ITDRは、クレデンシャルの不正使用、特権の昇格、エンタイトルメントの不正使用、レプリケーションの流れ、およびその他のアイデンティティベースの脅威の手口を、長時間の遅延や当て推量なしに、意味のある詳細さで明らかにします。その結果、当社の顧客は、Microsoft Entra ID 攻撃が発生したその日に、その攻撃を特定して阻止することができます。

Vectra AI 御社の予防ソリューションとどのようにVectra AI ?

Vectra AI プラットフォームは、攻撃の初期兆候を検知するため、被害が発生する前に攻撃者を阻止することができます。例えば、不正アクセスの防止に重点を置く特権アクセス管理(PAM)とは異なり、Vectra AI は特権アクセス分析(PAA)を使用して、攻撃者にとって最も有用なアカウントを詳細に追跡します。PAMは予防に重点を置くが、Vectra AI は、すでに環境に潜伏している攻撃者を発見するため、数分で攻撃者をシャットダウンすることができる。