最近のMicrosoftの「Volt Typhoon」活動に関する発表により、持続的な脅威アクターの実態が再び脚光を浴びている。組織にとって脅威となるのは、ランサムウェア攻撃で見られるデータの破壊とは限らず、むしろ継続的なアクセスを維持する行為者の方がより危険であることが多い。

これらの脅威グループの目的は、彼らを支援する機関によって十分に計画され、十分な資金が提供されている。さらに、これらのグループにとって、アクセスを維持することが重要な目標であるため、活動はよりステルス的な手法に従う傾向がある。私は過去に、インシデント・コンサルタント(レスポンス )として、ある環境において国家権力が10年以上にわたってアクセスを維持しているのを観察したことがある。

Volt Typhoon 「重要インフラ攻撃」に関するMicrosoftのエクスポージャー

5月24日(水)、Microsoftは、Volt Typhoon として追跡されている中国の国家支援による攻撃者が実行した、米国の重要な国家インフラを標的にした攻撃の詳細を発表した。このキャンペーンはまた、NSA、CISA、NCSCをメンバーとする合同サイバーセキュリティ諮問委員会(Joint Cybersecurity Advisory board)からの別個のフラッシュを発表した。

ステルスAPT攻撃と「土地を離れて生活する」テクニック

APT1の最初の攻撃から、Piriform CCleanerの侵害、SolarWindsのビルドに対するSolarflareの攻撃による大規模な侵害、その他多くの攻撃まで、はっきりしていることが1つある。

これらすべての例において、攻撃者は "Living off the land "し、組み込みのツールを使用して、ネットワーク上で長期に渡り、検知 。

ステルス性と戦略的脅威の検知における課題

レーダーの目をかいくぐって活動する目に見えない脅威は、通常、その目的がより戦略的で、より大きな結果をもたらすため、多くの場合、より大きな損害をもたらす可能性がある。一つ重要なことは、正当な認証情報を使用し、Living Off The Land (環境寄生型)テクニックを使えば、活動の検知がさらに難しくなるということです。アクターは多くの場合、マルウェアやその他の一般的に使用されるハッキングツールをインストールするのではなく、ターゲット環境に既に存在するものを利用してスパイ活動やデータ流出などの悪質な活動を行っている。新しいツールが使用されたとしても、それらはオープンソースや合法的なものであることが多く、エンドポイント検知ソフトウェアがアラームを発する可能性は低い。このため、観察された行動によってこの活動を検知することに重きが置かれるが、この活動は組織の環境内で合法的に発生する可能性が高いため、困難が伴う。つまり、検知は、学習された正常な動作と、攻撃者のテクニックに関連する逸脱を調査のためにスポットライトを当てる方法に、より大きく依存することになるということだ。

Volt Typhoon の戦術における執念と繊細さ。

Volt Typhoon (英語)で報告されているアクセス権の獲得や維持に使用されている手法は目新しいものではなく、同様の手法は長年にわたって国家がスポンサーとなっている他のスパイ活動でも使用されている。とはいえ、APT脅威アクターは依然として組織のセキュリティにとって脅威であり、今後も脅威であり続けるため、彼らの活動に関する検知を強化することは非常に重要である。

Volt Typhoon スパイ活動のテクニックを分解する

Volt Typhoon キャンペーンにおいても、「予想される」スパイの内訳は同様である振る舞い :

初期妥協 > Living Off The Land (環境寄生型) の偵察とラテラルムーブ> C2チャンネルを通じた情報流出のための段階的準備

具体的には、Microsoftの報告書とJCAの勧告から、以下のことがわかる。振る舞い Volt Typhoon

- 攻撃の発信元はスモールオフィス・ホームオフィス (SOHO) デバイスで、これらのデバイスは侵害された後、ターゲットへのプロキシトラフィックに使用された。これにより、侵入してきた攻撃とC2インフラが住宅用IPアドレス空間の背後に隠蔽される。

- 攻撃者は、漏洩した認証情報を使用してターゲットのシステムにログインしていた。このため、外部インフラや公開されたウェブシステムを悪用して環境に侵入することはなく、攻撃者の活動が隠蔽される。

- 攻撃者がターゲット環境にアクセスした後は、マルウェアを使用せず、永続性とコマンド&コントロール・チャネルを獲得した。その代わりに、プロキシトンネルを作成するための組み込みツールに依存し、ごくまれにFast Reverse Proxy (frp)やEarthWormのようなツールの使用に頼った。

- 攻撃者は、環境を偵察するためにWindowsに組み込まれたツールを使用し、コマンドを実行しデータを収集するために、攻撃ツールや既知の疑わしいバイナリ(PSExecなど)を使用することはほとんどなかった。

この攻撃の出所や国家が支援した攻撃の性質を知らなくても、これらの戦術と手順はすでに、高度に動機づけされた熟練した作戦を指し示している。

攻撃者の目的は今のところ不明だが、これは国家がスポンサーとなった過去の攻撃のパターンに従っている。高い能力を持つ脅威アクターは、金銭的な利益や、価値の高い標的を危険にさらすという形での悪評が動機となっているのかもしれない。Volt Typhoon 、伝統的なスパイ活動のパターンに従っているように見える。

ロルビンとVolt Typhoon IOCの理解と対応

このような威圧的な攻撃者を前にして、防衛側として何ができるだろうか?LOLBin (Live Off the Land Binaries)の性質は非常に大きく、スパイ的な攻撃で使用されるため、IOCの包括的なリストを作成することは困難です。CSAやMicrosoftのブログでは、SHA256ハッシュやあなたの環境で探すべき文字列が共有されていますが、これらのファイルのほとんどは、VirusTotalなどのツールで悪意のあるものとしてマークされている既存のツールであるか、インシデントレスポンス 、フォレンジック活動を行う場合にのみ有用です。

SOHOデバイスの危殆化の課題

防御者ができる最善のことは、この種の攻撃者の動機や基本的なやり方を理解し、自分たちの環境で脅威を探し出すことである。そのために、上記の箇条書きを見て、悪意のある活動を明らかにするために実施できる脅威ハンティングの基本について議論してみよう。

攻撃の発信元はスモールオフィス・ホームオフィス (SOHO) デバイスで、これらのデバイスは侵害された後、ターゲットへのプロキシトラフィックに使用された。これにより、侵入してきた攻撃とC2インフラが住宅用IPアドレス空間の背後に隠蔽される。

この点にはいくつかの課題がある。まず、この攻撃がパブリックIPアドレス空間から発信されていることは注目に値する。だからといって、ブロードバンド接続を持つすべての人が完全なAPTインシデント対応プロセスを実行する必要があるわけではないが、ほとんどの商用ルーターで利用可能なリモート管理ツールがインターネット上で利用できないことを確認する必要がある。このようなSOHOデバイスを経由して移動するAPTの潜在的な標的として、防御者は、信頼できるユーザーでありながら信頼できない、あるいは未知の場所からのサインオン活動を検知する方法を検討すべきである。これは、ログを調べたり、潜在的に悪意のある行動を特定するのに役立つ検知機能に投資したりすることで、あなたの環境では通常とは異なる可能性があります。

Volt Typhoon の戦略における危殆化したクレデンシャルの役割

ユーザーにとって未知のデバイスやIPアドレスからログインがあった場合、Spur.usのようなサービスは、IPアドレスの使用状況を特定し、特定のイベントに関する判断を行うよう防御者を支援することができる。また、同じデバイスから複数のユーザーが連続してログインしている場合もあり、これは悪意のある振る舞い 。

攻撃者は、漏洩した認証情報を使用してターゲットのシステムにログインしていた。このため、外部インフラや公開されたウェブシステムを悪用して環境に侵入することはなく、攻撃者の活動が隠蔽される。

前の箇条書きと同様に、この箇条書きは、ターゲット環境での足がかりを得るために危殆化した認証情報が使用されることに関するものである。前述のアドバイスのいくつかはまだ有効だが、他にも考慮すべきアカウント固有のポイントがいくつかある。

攻撃者が環境内に侵入すると、環境内のホストにアクセスする必要があり、環境内のサービス(Kerberos SPNサービス)に触れることになる。防御者は、ネットワーク全体で以下のような異常なアカウント活動を探す必要がある。

- ドメインコントローラやExchangeサーバなどの未知の高権限ホストにログインする低権限アカウント

- 高権限アカウントが低権限ホストにログインし、高権限サービスにアクセスする:ドメイン管理者が人事部のノートパソコンにログインし、Active Directoryに接続してポリシーを照会する。

- 明確なリンクがないホストにログインするユーザーアカウント:財務担当者がITサポートのホストにログインしている。

攻撃戦略におけるレアツールの使用とプロキシトンネルの分析

これらのタイプの検知は、適切なツールで自動化することができるが、ホストまたはアカウントが潜在的な侵害に使用されたかどうかを判断する際に、良い思考の枠組みとして役立つ可能性がある。

攻撃者がターゲット環境にアクセスした後は、マルウェアを使用せず、永続性とコマンド&コントロール・チャネルを獲得した。その代わりに、プロキシトンネルを作成するための組み込みツールに依存し、ごくまれにFast Reverse Proxy (frp)やEarthWormのようなツールの使用に頼った。

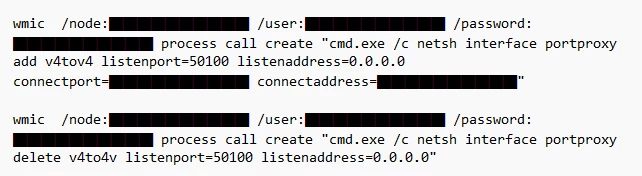

この振る舞い を見て、EarthwormやFRPツールへのアクセスをブロックすれば攻撃者を阻止するのに十分だと考えるのは簡単だ。しかし、これはまれなケースでしか観察されなかった。ほとんどの場合、攻撃者はWindowsに組み込まれたツールを使用していた。その一例がnetsh.exe portproxyコマンドである。このコマンドはWindows Server製品に限定されており、ユーザーはホスト上にプロキシを作成して、環境内の別のホストに通信を転送することができる。しかし、単に有効な認証情報を使用した場合とは対照的に、このようなことが起こるケースは最小限であるため、アカウントと認証情報の検証は優先順位の高いものから行うべきである。

防御者はここで、ネットワーク上かホスト上のメモリ上にある、いくつかのアーティファクトを探すべきである。

偵察のためのWindows内蔵ツールの使用を精査する

ネットワーク上では、防御者は稀なポートへの着信接続を探すべきである。環境へのインバウンド・トラフィックは、適度に静的で、よく理解されているはずなので、未知のポートのホストへの着信接続は、潜在的な侵害を調査するための出発点として役立つ。市販のプロキシ・ソフトウェアが使用されたまれなケースでは、攻撃者は以下のポートをハードコードし、C2インフラストラクチャに接続しました。しかし、これらは市販のインターネット・プロキシとしてよく知られたポートであり、これを調査の出発点とするには、防御者があまりにも多くの誤検知を追いかけることになるかもしれない。

攻撃者は、環境を偵察するためにWindowsに組み込まれたツールを使用し、コマンドを実行しデータを収集するために、攻撃ツールや既知の疑わしいバイナリ(PSExecなど)を使用することはほとんどなかった。

この最後の点は、防御側にとって最も検知が難しい点の一つである。LOLbinsの使用に関連するアクティビティを見つけることは可能だが、このトラフィックを通常の日常業務とは別のものとして区別することは困難である。

Volt Typhoon そのため、ネットワークのpingスイープを実行したホストは、ネットワーク検知レスポンス製品であれ、触れてはならないハニーポットであれ、内部の検知メカニズムに引っかかる可能性があり、pingスイープはノイズになりがちである。彼らはまた、WMI(Windows Mangement Instrumentation)サービスを使用して、ターゲットホスト上でリモート操作を実行するためにwmicを使用した。その結果、不審なログイン・アクティビティを探すことに関する上記の推奨事項が、ここでも当てはまるだろう。例えば、wmicの使用により、WindowsイベントログID 4624が作成され、そのアカウントのログオンタイプは3(ネットワーク)である。

ネットワーク上の名前付きパイプを公開できるモニタリング・ソリューションを使用している場合、WMICがリモートでプロセスを開始するために使用されていることが、以下のように公開される可能性がある。しかし、これらの名前付きパイプと関連するメソッドはごく一般的なものであり、通常の活動であればネットワーク全体で観察される。しかし、本当に注意すべきなのは、高権限アカウントから高権限ホストに向かって送られてくるものである。特に、IWbemServices::ExecMethodは、WMI経由でリモート・コマンドを発行できるようにするための関数であるため、細心の注意を払う必要がある。

国家に支援された脅威に対する警戒を怠らないVolt Typhoon

重要インフラに対する攻撃は常に恐ろしいものであり、特に、サイバー攻撃者、国家がスポンサーとなり、高度な能力を持つスパイ工作員が関与している場合はなおさらである。しかし、防衛側としては、ブルーチームであるという原則に立ち返ることを忘れてはならない。妥協は起こるものであり、起こったときに対処できるように準備しておかなければならない。私たちは、ネットワークとネットワーク内のオペレーションをよく理解していなければならない。それは、異常なアクティビティを暴くことができるツールを使うことでも、ユーザーベースとその職務上の役割を熟知していることでも同じだ。

誰かが自宅のIPアドレスからログオンしているからといって、すべてが大丈夫というわけではありません。在宅勤務やハイブリッド・ワークにより、リモート・ワークがますます増えていますが、だからといって油断はできません。ユーザーの地域性、不可能な出張の可能性、そのユーザーの確立されたログインパターンを考慮してください。

Living Off The Land (環境寄生型) は、貴重でステルス的なテクニックであり、特に脅威アクターの目的がスパイ活動である場合には、すぐになくなることはないだろう。防御者や管理者としては、私たちが日常的に使用しているツールが、ネットワークを危険にさらすためにどのように悪用される可能性があるのかを理解し、一見正常に見えても、精査の対象にはならないような活動を見抜く方法を知っておく必要がある。

このような最高レベルの攻撃はすぐには止まらない。

これらの脅威がVectraの脅威検知プラットフォームでどのように現れるかについては、サポート記事をお読みください。