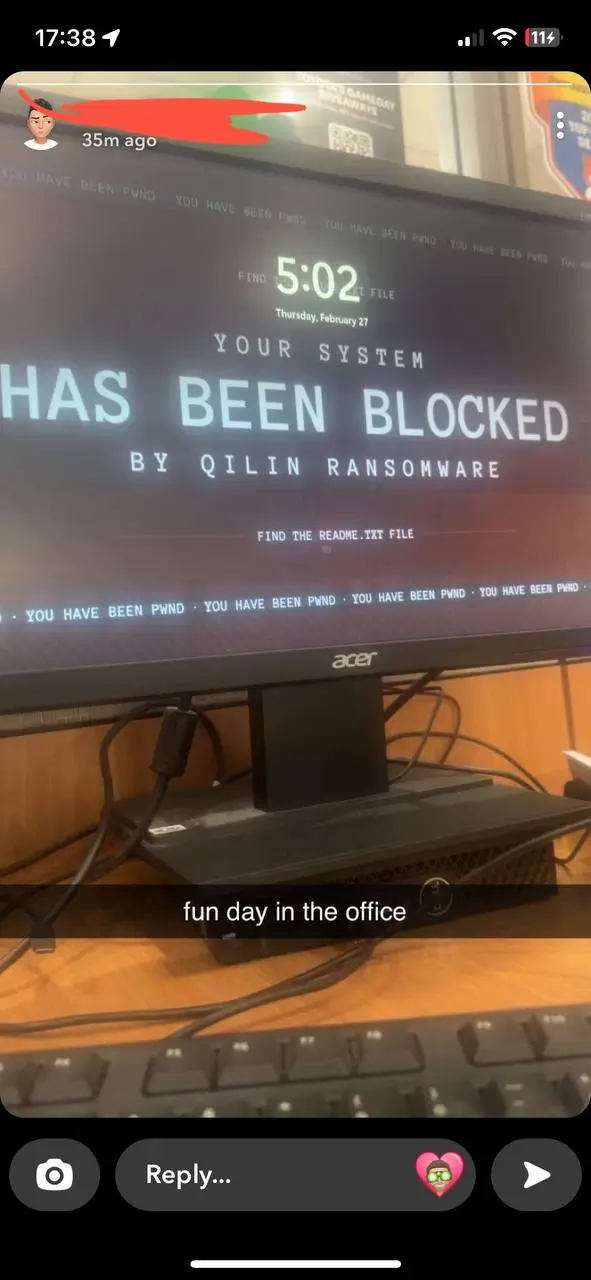

Qilinは突如現れたわけではありません。2025年には、このグループは急速にランサムウェア・アズ・ア・サービス(RaaS)へと成長し、公的機関、教育機関、医療機関、製造業、そして大企業へと攻撃を拡大しました。複数の情報機関のまとめによると、Qilinは今年最も活発なグループの1つであり、月間被害者投稿数のシェアは2桁、前年比では3桁の成長を記録しています。フランスとアメリカのセキュリティチームは、地方議会や学区から保安官事務所やメーカーに至るまで、この急増を直接的に感じています。

Qilin とは何者か

Qilinは 典型的な RaaS モデル を採用しています。コアオペレーターがマルウェア、リークサイト、交渉ポータルを管理し、アフィリエイト(加盟者)は初期侵入、ラテラルムーブメント(横展開)、データ窃取、ロッカー展開、そして情報公開による脅迫を担当します。公開調査やセキュリティベンダーの分析によると、Qilin は Windows・Linux・ESXi に対応したペイロードを使用し、もともと「Agenda」ファミリーに関連していたとされます。また、迅速な展開と防御回避を目的としたツール群を好んで使用しています。

要するに、アフィリエイトや侵入経路は異なる場合がありますが、Qilin の運用パターンは一貫しています。資格情報を起点としたアクセス、静かな横展開、バッチ展開、データ窃取、そして恐喝へと進みます。

Qilin 攻撃の構造

Qilin のオペレーションは、明確な攻撃フェーズをたどります。各段階には、従来のツールでは見逃されがちな検知ポイントがあります。

各ステップはAI主導の分析で可視化可能な行動的フィンガープリントであり、ルールベースのツールでは見落とされがちです。

1.初期アクセス

Qilin のアフィリエイトは、ソーシャルエンジニアリングとアクセス悪用で標的に侵入します。

一般的なテクニックには以下のようなものがある:

- スピアフィッシング:標的型 フィッシング 悪意のあるペイロードやクレデンシャル・ハーベスティング・リンクを配信するメール。Qilin は、信頼できるように見せかけるために、正当なクラウドファイル共有プラットフォームを悪用することがよくあります。

- リモート監視・管理(RMM)の悪用:攻撃者は、AnyDesk や ConnectWise などの信頼できる RMM ツールを乗っ取ったり、模倣したりして、IT サポートを装って永続性を獲得。

- 横の動きと搾取:一旦侵入すると、Qilin は接続されたシステムを調査し、ネットワーク共有やドメインの信頼関係を横切って、脆弱な認証情報や設定ミスを探す。

- 多要素認証(MFA)爆撃:プッシュ通知を連発してユーザーをだまし承認させる。

- SIM スワッピング:場合によっては、Qilinの関連会社が SIM スワッピングを使用し、MFA トークンを横取りする。

効果の理由:正規ユーザー振る舞いを模倣するため、アイデンティティ分析や振る舞いベースラインがなければ通常ログインと区別できません。

2.足場の確立と特権のエスカレーション

侵入後、攻撃者は以下の行動を取ります。

- ローカルまたはドメインの管理者アカウントを新規作成し、永続性を確保する。

- 継続的な接続を維持するためのリモートシェルやスクリプトの導入。

- エンドポイントディフェンスおよびロギングサービスを無効化または改ざんする。

多くの場合、攻撃者はウイルス対策ソフトを無効化し、ログ記録を停止し、スケジュールされたタスクやサービスの作成を通じて二次的なアクセスポイントを設置します。この段階は数日間続くこともあり、機密データの所在を特定するのに十分な時間を与えられます。

検知ギャップ:これらのアクティビティは通常のITワークフローに紛れ込んでいます。異常な権限昇格や権限の再利用を識別するようにトレーニングされたAIモデルがなければ、このような異常が優先されることはほとんどありません。

3.ラテラルムーブと領域制御

Qilin はネットワーク内で段階的に権限を拡大し、最終的にドメイン全体を掌握します。

- リモート・デスクトップ・プロトコル(RDP)とWindows Management Instrumentation(WMI)によるホスト間ピボット。

- Active Directoryを列挙 し、価値の高いシステムとドメインコントローラーを特定する。

- グループ・ポリシー・オブジェクト(GPO)を悪用して、ペイロードをネットワーク全体に配布する。

検知の課題:これらのアクションの多くは、正当な管理者機能を反映しています。IDと権限の関係を継続的にモデル化するプラットフォームだけが、これらの動作をリアルタイムで検知できます。

4.データ流出

暗号化の前に、Qilinは二重の恐喝のために機密データを組織的に流出させる。一般的なツールには、Rclone、SMB共有、クラウドストレージAPIなどがあります。

このような転送は通常、高い権限を持つサービス・アカウントやバックアップ・サーバーから行われます。攻撃者は、クラウドエンドポイントにアップロードする前にアーカイブを暗号化または圧縮し、検出の可能性を低下させます。

5.衝撃と暗号化

2025 年、Qilin はランサムウェアペイロードを大幅に強化しました。

暗号化の強化

- AES-256-CTR: カウンター(CTR)モードで256ビット鍵を使用し、高速対称暗号化を可能にする。

- Optimal Asymmetric Encryption Padding (OAEP):RSAキーのラッピングを強化し、暗号攻撃に耐える。

- AES-NIの最適化: x86 AES新命令を活用し、最新のCPUでほぼ瞬時に暗号化。

- ChaCha20Stream 暗号: 特定の通信やファイルタイプに対して、高速で安全な暗号化を実装。

これらの機能により、鍵なしでの復号はほぼ不可能になります。並列暗号化と組み合わせることで、ネットワーク全体を数分以内にロックすることが可能です。

セキュリティ回避

Qilinの亜種は、フォレンジックやインシデント対応を妨げるように設計されています。

- Windowsのイベントログを消去し、実行の痕跡を消す。

- ペイロードの証拠を消去するため、暗号化後に自身を削除する 。

- 実行前にセキュリティプロセスを終了させ、テレメトリ報告を無効にする。

バックアップの破損

- Windows ボリュームシャドウコピー(VSS)を削除し、システムの復元を防止します。

- ネットワークベースのバックアップを標的とし、スナップショットを破損または暗号化することで、最大限に活用する。

Qilinが悪用するセキュリティ・ギャップ

従来のツールは、シグネチャ、静的インジケータ、またはイベント後の相関に依存していました。Qilinは、アイデンティティの振る舞い、ラテラルムーブ、流出の遠隔測定が統一されていない環境で成功を収めます。

エージェントベースの検知はハイブリッド環境では困難を極めます。管理されていないサーバー、IoT、SaaSアプリケーションは監視対象外となることがよくあります。認証情報ベースのアクセスはエンドポイント検知を完全に回避します。また、アラート疲れにより、本来であれば封じ込めをトリガーすべき初期の行動の手がかりが埋もれてしまいます。

SOCチームには、ネットワーク、ID、クラウドを横断して相関分析された攻撃者の行動に関する統一的な視点が必要です。まさにその可視性を提供するのがVectra AI 。

視認性に失敗しても、AIが検知すれば結果は変わる

Vectra AIプラットフォームは、シグネチャではなく挙動に着目することで、ランサムウェアの前兆を検知します。

- 非管理システム、ESXi、クラウドインフラストラクチャを含むハイブリッド環境をエージェントレスで可視化します。

- ID、ネットワーク、SaaS、クラウドのサーフェスを横断するAI主導の相関関係により、クレデンシャルの不正使用、ラテラルムーブ、流出を検知します。

- リアルタイムのトリアージと優先順位付けにより、弱いシグナルを1つの信頼性の高いインシデントに統合。

- 既存のSIEM、SOAR、EDRツールとのシームレスな統合により、レスポンスを加速。

攻撃者の行動パターンを可視化することで、インジケーターを待つ必要なく、Vectra AI SOCチームがQilin型キャンペーンを暗号化やデータ漏洩が発生する前に阻止することをVectra AI 。

2025年のQilinの成功は、ランサムウェアがもはや新たな脆弱性に依存していないことを証明しています。ツール間の盲点がランサムウェアの標的となっています。アイデンティティ、ネットワーク、クラウド全体の行動を継続的に監視するAIドリブン型検知機能により、SOCチームは暗号化が開始される前に、最新のランサムウェア攻撃者を特徴付ける行動を明らかにすることができます。

Vectra AIプラットフォームがどのように他社が見逃すものを検知できるのかをご覧ください。また、セルフガイドデモをご覧いただき、振る舞い主導の検知を実際に体験してください。