エンドポイントの保護を回避するパーシステンス技術は、以前から存在していた。最近リリースされたBoothole(CVE-2020-10713)もその一例だ。では、なぜ多くのセキュリティの専門家たちは、この問題に対処するために、同じような古いソリューションの上に段階的な改善を処方し続けているのでしょうか?検知とレスポンス 、攻撃者が検知 、回避することができない1つのソース、ネットワークからのデータを使用することを再考する時が来た。

高度永続的脅威(APT)グループが、永続化と流出収集ポイントとして環境内のLinuxサーバを狙うことは珍しくない。OSの再インストール後でさえ、これらのサーバー上で永続性を維持する能力を持つことは、ケーキの上のアイシングである。コードネーム「Boothole」と呼ばれるこのような脆弱性の1つが、最近Eclypsium社の研究者によって発見された。この脆弱性は、ほとんどのLinuxシステムで利用されているGRUB2ブートローダーに存在し、セキュアブートが有効になっている場合でも、ブートプロセス中に任意のコードを実行される可能性がある。この脆弱性を悪用する攻撃者は、持続的でステルス性の高いブートキットや悪意のあるブートローダをインストールすることができ、OSの再インストールに耐えながら、被害デバイスをほぼ完全に制御することができる。

エンドポイント検知ツールはこのレイヤーの上で動作するため、攻撃者のアクティビティは見えない。このようなテクニックを悪用する攻撃者を検知して退去させる唯一のアプローチは、攻撃者がデバイスを遠隔操作する際に残すネットワークの痕跡を調べることである。BlackBerryのリサーチがこの10年を「リモート・アクセス・トロイの木馬(RAT)の10年」と呼んだのも不思議ではない。

では、どうすればネットワーク・データを使ってRATを見つけ出すことができるのだろうか?その秘密は、行動の脅威モデリングにある。RATの多数のサンプルを分析することで、Vectra の脅威検知チームは、RATの通信パターンが通常のものと異なることを特定した。

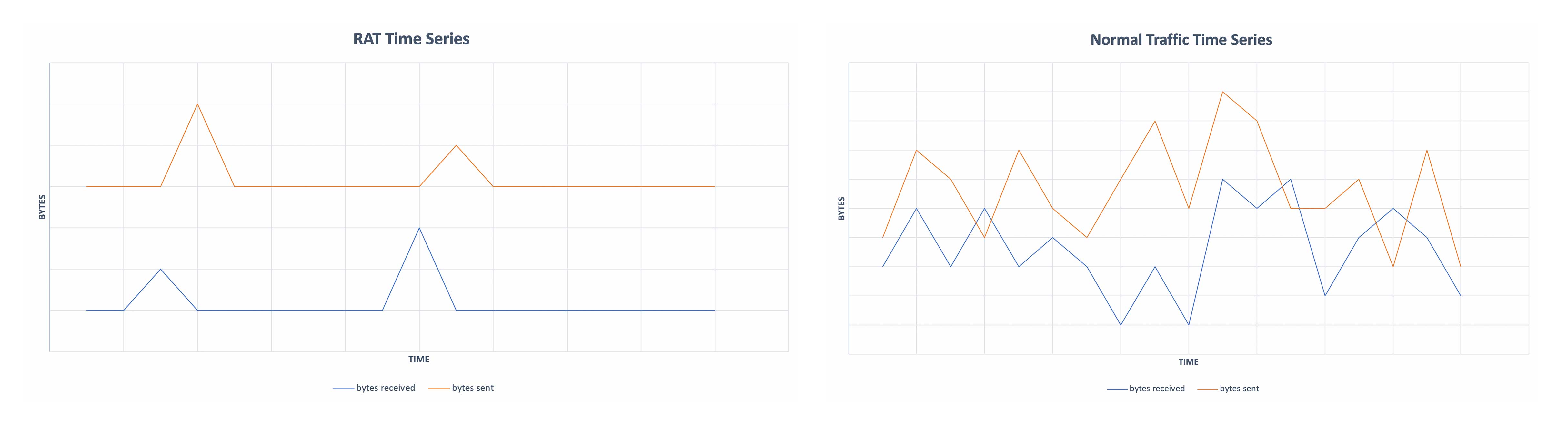

2つのTCPセッションで転送されたデータの時系列プロットの例を考えてみよう。最初のTCPセッションはRATのトラフィックを表し、2番目は通常のインターネットトラフィックを表す。RATの時系列では、受信バイトと送信バイトのスパイクが見られます。これらの交互のスパイクは、外部の攻撃者からコマンドが発行され、感染したホストがレスポンスしていることを示しています。これを通常のTCPセッションのトラフィックと比較すると、明らかな違いがあります。ライブのネットワークでは、膨大な量のデータ、通信の違いの微妙さ、通信が暗号化されている可能性のある単一のTCPセッション内であるという事実を考慮すると、これらの違いを人間が識別することはほぼ不可能です。

人間は実際のトラフィックを見てもその違いを見分けるのに苦労するが、何千ものサンプルを見てきたAIモデルは、この区別をつけることに長けている。具体的には、長期短期記憶(LTSM)リカレント・ニューラル・ネットワークとして知られるディープラーニング・アーキテクチャは、この種のデータを扱うために特別に設計されている。ネットワークデータからRATの通信パターンを探すためにLSTMベースのAIモデルを適用することで、観察された挙動に基づいてRATをリアルタイムで忠実に検知することができる。このアプローチの優れた点は、その有効性にある。特定のツールやインプラントに関係なく機能し、暗号化には無関係で、トラフィックの復号化を必要としない。

Vectraの脅威検知アプローチは、人間の専門知識と幅広いデータサイエンスおよび高度な機械学習技術を融合させています。このモデルは、最先端の研究、グローバルおよびローカル学習モデル、ディープラーニング、ニューラルネットワークに基づく脅威検知の継続的なサイクルを提供します。データサイエンスへのアプローチについて詳しくは、ホワイトペーパーをお読みいただくか、Vectra Cognitoを実際にお試しください。