NotPetyaやWannaCryのようなランサムウェア攻撃が2017年のヘッドライン(そしてお金)を作っていた一方で、暗号通貨マイニングは、金銭的利益を得るための日和見的行動に関しては、後継者として静かに力を増していた。

redditに投稿された以下のメッセージは、大学が直面している暗号通貨マイニング問題の深刻さを浮き彫りにしている。場合によっては、進取の気性に富む学生がハイエンドのコンピュータを使って暗号通貨をマイニングしたり、ボットネットの軍団を立ち上げて仕事をさせたりする。

暗号通貨のマイニングが最も盛んなのはどこですか?

ビットコイン、イーサリアム、モネロのような暗号通貨の価値が上がるにつれ、大学のキャンパスでマイニングを実行したり、暗号通貨のハッシュを処理するためにマイナーにクリプトジャックされたりするコンピュータの数も増加した。

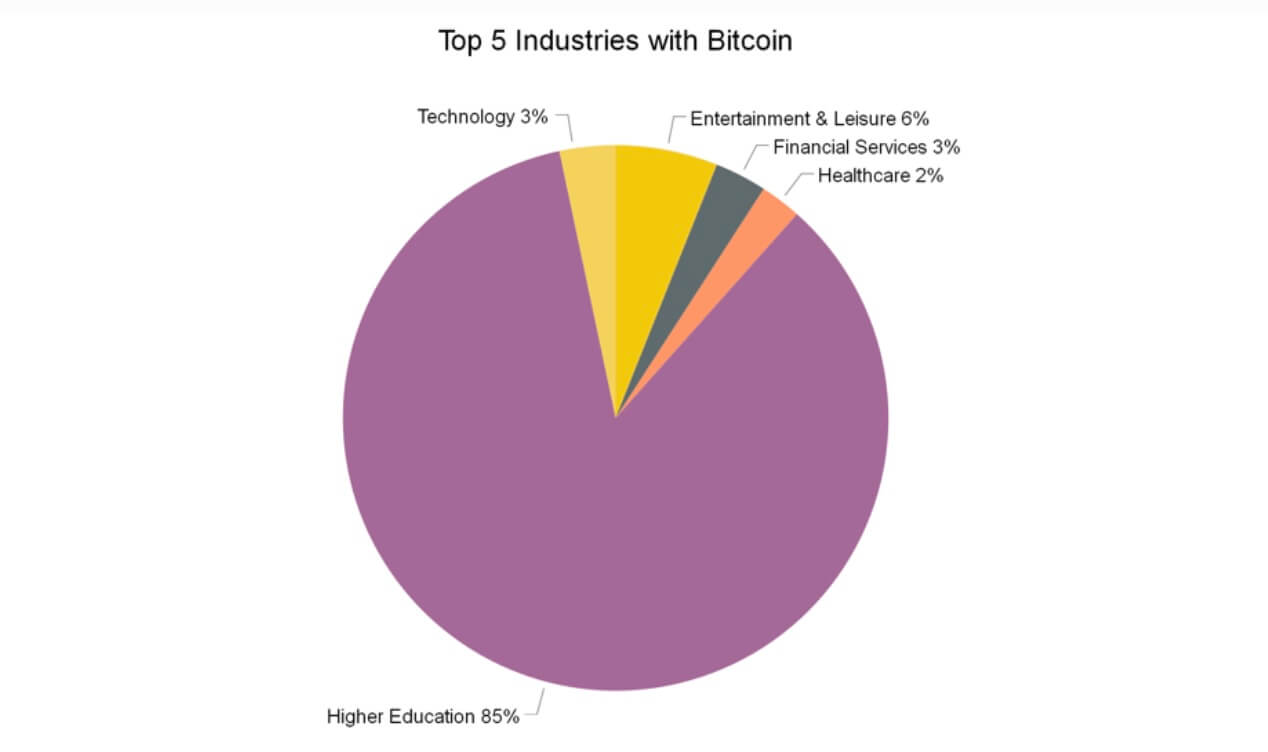

2017年8月から2018年1月までに暗号通貨マイニング攻撃行動を示した上位5業種についてVectra が分析したところ、高等教育が残りの4業種を合わせても簡単に上回った。

出典:2018年RSA版攻撃者行動業界レポートよりVectra

なぜ大学なのか?

暗号通貨の採掘は、計算資源を使って電力を金銭的価値に変換する。これは、無料の電力源と、インターネットに公開された最小限のセキュリティ管理で多くのコンピューティング・リソースがなければ、非常に高価な作業となる。大規模な学生集団は、クリプトジャッカーにとって理想的な牧草地である。

企業では、暗号通貨のマイニング行為を防ぐため、厳格なセキュリティ管理を実施している。しかし、大学には学生に対するような余裕はない。大学側はせいぜい、オペレーティング・システムのパッチをインストールし、フィッシングメールや不審なウェブサイト、ウェブ広告に対する認識を高めることで、学生自身や大学を保護する方法をアドバイスできる程度だ。

ビットコインの価値は2018年1月に19,000ドル(出典:Coinbase)でピークに達するなど、暗号通貨の価値がこの1年で急上昇したため、暗号通貨を採掘する学生は単に日和見主義に走っているだけだ。1ビットコインあたり9,000ドルという現在の価値でも、儲かる誘惑であることに変わりはない。

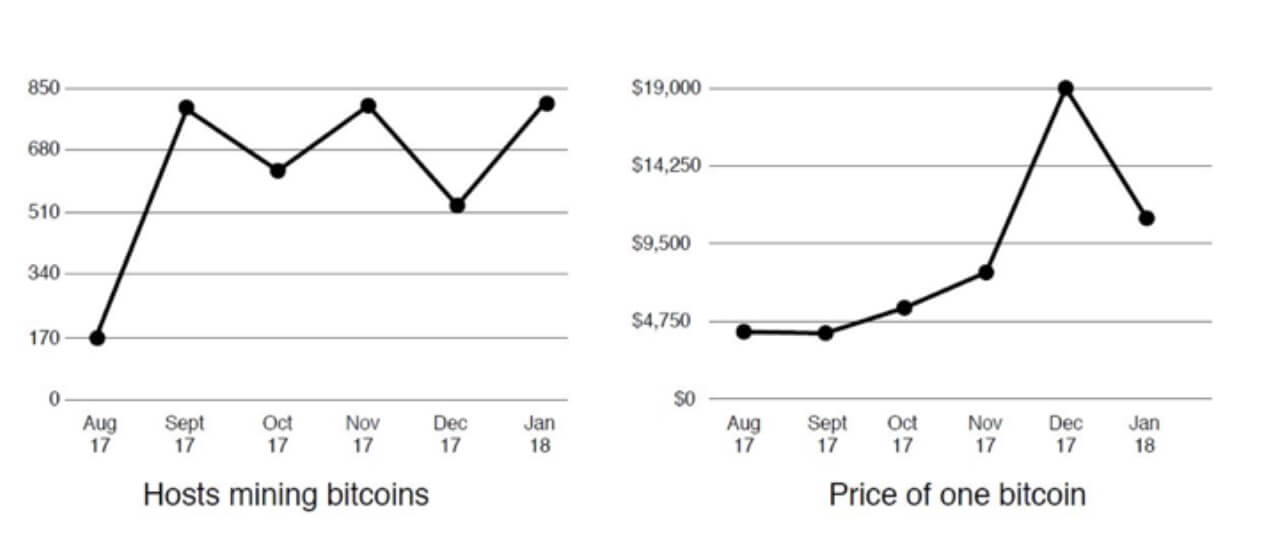

大学キャンパスで暗号通貨のハッシュを処理するコンピュータの数は、2017年にビットコインの価値が4,000ドルを超える前に増加していた。以下のチャートは、暗号通貨のマイニング活動がビットコインの価値上昇の30日前に増加していることを示している。

暗号通貨マイニングの検知件数、価格ピーク前に増加

出典:2018年RSA版攻撃者行動業界レポートよりVectra

ビットコインの価値がピーク時から50%下落し、1万ドルを下回っても、暗号通貨のマイニングを行うコンピューターの数は減少しなかった。

残念なことに、学生や攻撃者が機会を悪用しようと、大学は電気代とさらなるリスクにさらされるコストを支払うことになる。redditに投稿している大学生の信念に反して、電気は無料ではない。

なぜ危険なのか?

暗号通貨マイニングは、ボットネットを使用して大規模なコンピューティングパワーのプールを作成する日和見的な攻撃行動である。これは、個人を特定できる情報(PII)、保護された健康情報(PHI)、財務データを危険にさらす標的型サイバー攻撃というよりは、迷惑行為と考えられている。しかし、場合によっては、このようなボットネットの活動が組織に高いリスクをもたらすこともあります:

- セキュリティ上の重大な問題を隠すために、ノイズを発生させるのだ;

- 組織のIPアドレスの評判に影響を与え、ブラックリストに載る原因となる;

- サイバー犯罪者は、暗号解読者から侵害されたコンピュータへのアクセス権を買い取り、大学に対して標的型攻撃を仕掛ける。

コンピューター・ユーザーが意図的に暗号通貨マイニング・ソフトウェアをインストールする場合、リスクは最小限に抑えられるかもしれないが、より大きなリスクをもたらす他の金儲けソフトウェアをインストールする可能性もある。

暗号通貨マイニングはシステムのコンピューティングパワーを消費する。その結果、感染したシステムは暗号通貨ブロックの処理による消耗が増大し、動作が異常に遅くなる。

クリプトマイニング・マルウェアは個人を標的にするものではないが、サイバー犯罪者は高性能グラフィック・プロセッシング・ユニット(GPU)や動画カードを使用するシステムに感染させることができる。これにより、ビットコインのような暗号通貨で使用されるGPU集約型のハッシュが高速化される。ゲーマーやグラフィックを多用するアプリケーションのユーザーは、特に狙われやすい。

クリプトジャッキングは王様

ハイエンドGPUを搭載したコンピューターの不足により、一般的なCPUパワーを活用した新しいタイプのブラウザ内暗号通貨マイニングが生まれた。クリプトジャッキングと呼ばれるこの方法は、プログラムをインストールする必要がなく、ウェブサイトを訪問するだけで行うことができる。

2017年9月にCoinhiveがローンチされ、クリプトジャッキングの熱狂が始まったとき、インターネットはブラウザ内の暗号通貨マイナーに熱狂した。同様のサービスを提供する新たなサイトが毎週のように登場し続け、マイナーはモネロ暗号通貨を生成できるようになりました。

ウェブサイトのバックグラウンドでMoneroを採掘することは、押し付けがましい広告を表示する代わりに実行可能な方法かもしれないが、これらのサービスのうち、何が起きているかをユーザーに知らせたり、採掘動作を停止させたりするものはほとんどない。ほとんどのサービスはマルウェアのように振る舞い、密かにコンピュータを徴用し、許可なくリソースを使用する。

その影響は?

暗号通貨の採掘は、採掘者が実行できるブロックを見つけるための試行回数で測定されます。各試行では、一意のブロック候補を作成し、SHA-256dを使用してブロック候補のダイジェストを作成します。

2017年9月以降、Moneroのブラウザ内マイニングが急増している。Moneroのマイニングには、CryptoNightと呼ばれるアルゴリズムを使ってハッシュを計算する必要がある。このアルゴリズムは計算負荷が高く、低速ではあるが消費者向けCPUでも十分に動作する。

CryptoNightアルゴリズムをGPU上で実行することは可能だが、その恩恵はビットコインやイーサリアムで使用される他のアルゴリズムのように10,000倍ではなく、約2倍である。このため、CryptoNightはJavaScriptとブラウザのターゲットとなる。なぜなら、分散プールマイニングのために大規模なシステムにスケールするスクリプトを構築するのは簡単だからだ。

JavaScriptで実行した場合、マイニングのパフォーマンスは影響を受けるが、それでも許容範囲である。このマイナーはWebAssemblyを使用しており、ネイティブ・マイナーの約65%のパフォーマンスで動作する。最速のデスクトップCPUの1つであるIntel i7 CPUでは、約90 h/sの速度が出る。ネイティブ・マイナーは140 h/sである。CPUベースのマイニングはボットネットには十分である。

Moneroのパフォーマンス計算機を使用すると、24時間365日採掘している812台のデバイス全体で90時間/秒のレートがこのような結果になる:

要点

クリプトジャッキングや暗号通貨マイニングは、ランサムウェアやアドウェアに代わって、手っ取り早く儲けようとする個人にとって事実上の手法として、利益をもたらす日和見的な試みであり、今後ますます増加する可能性が高い。

実際のクラウド、データセンターおよびエンタープライズ環境で見られるその他のタイプのサイバー攻撃行動について詳しく知るには、Vectraの2018年RSAカンファレンス版攻撃者行動業界レポートを入手してください。