今日のハイブリッド攻撃者 (詳細は後ほど説明します) がどのように行動するかを聞くと、私は動物界のことを思い浮かべます。 大規模な領域で実行できる余地のある容赦ない戦術を繰り広げる、まるでラーテルのようです。 ヘビに噛まれたり、数百匹のハチに刺されたりすれば、攻撃は一瞬遅れるかもしれませんが、巣全体を倒す方法を見つけるか、毒が切れるまで食欲を満たすのを待つことでしょう。

幸いなことに、ワイルドライフの生態系とは違い、サイバー攻撃には対策があります。私たちは攻撃者が侵害後に実際に何をするのか、つまりどのように移動し、どのような戦術を使って攻撃を進めるのか、そしてそれが何をするのかを詳しく調べてきました。さらに、攻撃者がすでにアクセスを取得した場合は、それらを阻止する必要があります。 当社が公開している攻撃の分析は、実際に何が起こっているかを簡単に確認する方法です。

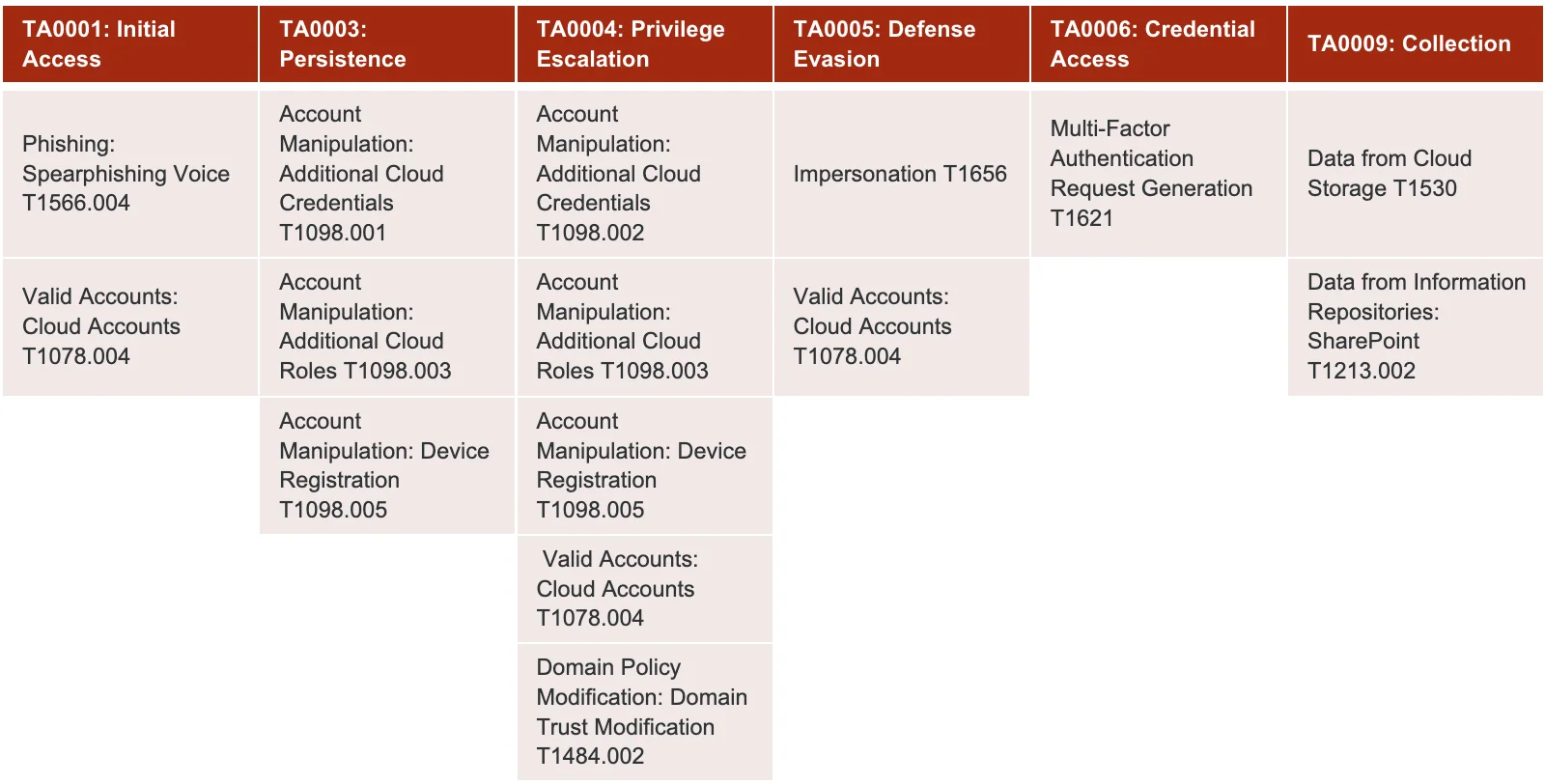

先日、eBook「A Breakdown of Emerging Attacker Methods 」で5つのハイブリッド攻撃の例を詳しく調べ、今日の攻撃者がどのように侵入し、権限を昇格させ、ラテラルムーブし、攻撃を進めているかを調べました。取り上げられた攻撃の詳細を使用すると、攻撃者が攻撃の戦術をMITRE ATT&CKテクニックに合わせて調整しているため、侵害後に何をしているのかをよく理解できます。また、各戦術がどこで検知され、優先順位が付けられ、攻撃を早期に攻撃の進行を停止できるかも示されています。本ブログでは、重要なポイントをいくつか紹介しましょう。

ハイブリッド攻撃に対する防御は非常に困難である

まず、ハイブリッド攻撃の意味を述べましょう。

【ハイブリッド攻撃は、あらゆる予防策が講じられているにもかかわらず、「誰」または「何」かから始まり、いつでもどこでも高速に移動し、大規模な事業運営を妨害する可能性があります】

主な要因は、企業がハイブリッド化しているため、攻撃者がこれを有利に利用し、すべての攻撃がハイブリッド攻撃になっているということです。 このコンセプトについて詳しくは、Vectra AI の製品担当副社長である Mark Wojtasiakの 最近の投稿をご覧ください。

ハイブリッド攻撃の阻止を困難にする最も一般的な特徴のいくつかは、ハイブリッド攻撃がどのように防御を回避し、ID を侵害し、特権を昇格させて隠れてドメイン間を横方向に (多くの場合高速で) 移動するのかです。 多くの場合、セキュリティツールが火に油を注いでいます。 2023 年の2023 State of Threat Detection (脅威検知状況) レポートによると、SOC チームは 1 日あたり平均 4,484 件のアラートを受け取り、その 3 分の 2 以上 (67%) が無視されています。 Markのブログにあるように、それは針の山の中から「針」を見つけようとするようなものです。

実際、同レポートのアナリストの 97% は、大量のアラートに埋もれて関連イベントを見逃すのではないかと心配していると述べています。 当社ではこれを「より多くのスパイラル」と呼んできました。つまり、アタックサーフェスが増え、露出が増え、隙が増え、盲点が増え、ツールが増え、検知が増え、アラートが増え、誤検知が増えます。 このスパイラルは、SOC チームにとって管理不能な量のノイズと作業を引き起こし、ハイブリッド攻撃者はこれを利用して隠れたり、横方向に移動したり、攻撃を進めたりします。 検知やアラートのほとんどが対処できないのであれば、どれだけの検知やアラートがあっても意味がありません。

ハイブリッド攻撃は複数のサーフェスで発生する

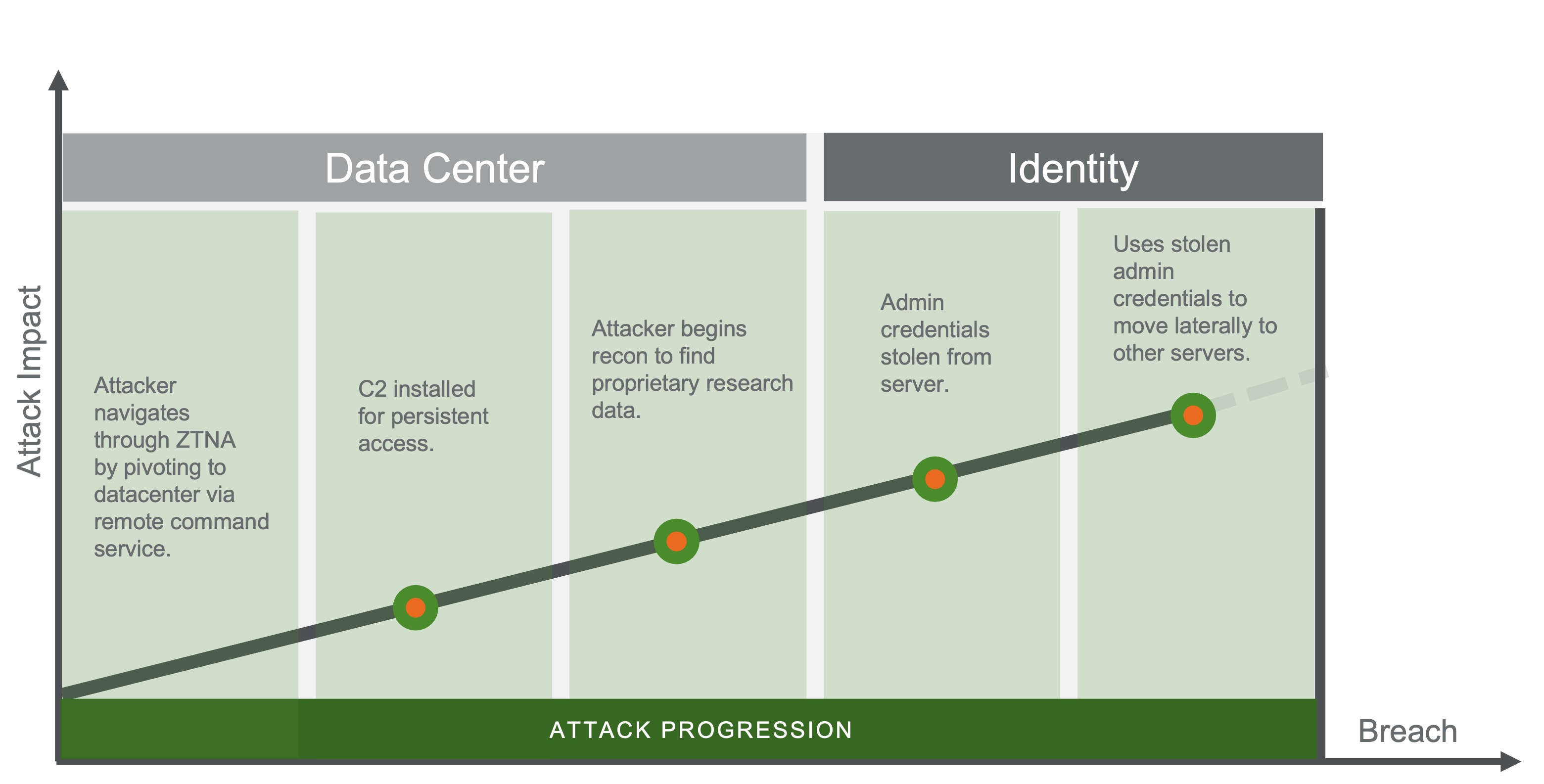

現在、環境はハイブリッドになっているため、運用しているあらゆる場所で脅威にさらされる可能性があります。データセンターだけでなく、パブリック クラウド、SaaS、IaaS、PaaS、IDインスタンス、エンドポイントなども攻撃者に侵害の道を開く可能性はありますでしょうか? eBookで取り上げた各攻撃には、複数のアタックサーフェスが含まれていました。 たとえば、EDR (エンドポイントの検知とレスポンス) があれば、攻撃者はエンドポイントを侵害しようとするのを阻止されますが、それは攻撃者が別のルートから侵入しようとしたり、エンドポイント保護を完全に回避したりしないことを意味するわけではありません。 盗まれた認証情報によるもの、VPN アクセスの取得によるもの、あるいはその両方、またはまったく別の方法によるものである可能性があります。それらを阻止する鍵は、すでに侵入した後、どれだけ早くそれらを確認できるかです。

ハイブリッド攻撃はIDベースの戦術である

5つの攻撃のそれぞれに複数のアタックサーフェスが含まれているのと同様に、5つの攻撃すべてで盗まれた管理者の資格情報またはパスワードも利用されていました。Google Cloudの2023年版 Threat Horizons Reportによると、「認証情報の問題は引き続き一貫した課題であり、侵害要因の60%以上を占めている」ことがわかりました。IDベースの攻撃についてさらに学ぶにつれて、ハイブリッドエンタープライズの拡大は、すべてのIDを保護する防御者としての能力にも影響を与えています。パスワードが漏洩した場合に不正なアカウントアクセスを防ぐ効果的な方法であるMFA (多要素認証) を使用しても、攻撃者はIDを漏洩する他の方法を見つけています。 Scattered Spiderはこの問題を効果的に解読し悪用した一つの例です。スピアフィッシングであれ、AI を活用した新しい手法であれ、どのようにして ID が侵害されたかに関係なく、阻止できるかどうかは、どれだけ早く ID 侵害を検知し、優先順位を付けるかにかかっています。

以下の図は、文書化されたクラウドこのトピックの詳細については、 Vectra AIの最近の 「Scattered Spiderに関する脅威ブリーフィング」ブログをご確認ください。

ハイブリッド攻撃者は、侵害後に隠れる

Vectra AI の製品担当副社長であるMarkは、「セキュリティは個々の攻撃面を考慮するが、攻撃者は 1 つの巨大なハイブリッド攻撃面を考える」とよく言います。 すべてのサイバー攻撃のうち25% にはラテラルムーブが含まれていると報告されています。 これが本当に意味するのは、攻撃者がハイブリッド環境全体を移動しているということです。 その定義によれば、この統計はおそらく 25% よりもはるかに高いでしょう。 当社が評価する攻撃のほとんどには、何らかの形のラテラルムーブが含まれています。 一般に、攻撃者は、あるアタックサーフェスから別のアタックサーフェスに移動する方法を見つけ出し、環境に溶け込むための資格情報を取得したり、live off the land 攻撃を行ったり、偵察を行って環境について学習できるように、アクセスできる場所に移動したりする方法を考え出します。 ラテラルムーブは一例にすぎませんが、要は、ハイブリッド攻撃者を阻止するには、侵入者がどこにいるかに関係なく、侵入した攻撃者を検知し、優先順位を付けて阻止する能力にかかっています。

進行の早い段階でハイブリッド攻撃は阻止できる

私たちは、なぜ攻撃が見つけにくいのか、攻撃者が何をしたいのか(アクセスを取得する、資格情報を盗む、進行するために横方向に移動し最終的に損害を与える)を知っています。また、SOCアナリストのキューにアラートをさらに追加することが重要ではないことも知っています。私たちはすでにすべての問題に対処することはできません (4,484 という数字を誰が忘れられるでしょうか?)。 使用しているツールのおかげで、カバーされていると確信することがありますが、SOC アナリストの 71% が組織が侵害された可能性があることを認めているにもかかわらず、まだそのことを認識していないため、必ずしもカバーされているわけではない可能性があります。

しかし、興味深いことに、解析された ハイブリッド攻撃の例 を見ると、さまざまな攻撃者の手法について警告する検知がまだある一方で、防御側が適切なタイミングで適切なアクションで自信を持って対応するための適切な情報が得られるように、優先順位が付けられていることがわかります。別の検知と、SOCが緊急の注意、時間、才能を必要とする何かがいつ、どこで、どのように発生しているかを知るための攻撃シグナルを持つことには違いがあります。

ハイブリッド攻撃者の活動の詳細については、AI主導の攻撃シグナルに関する無料のeBook をご覧ください。