長年にわたり、一部のツールは「TCP Reset(RST)を送信すれば攻撃を止められる」と主張してきました。考え方は単純です。何か不審なことが起きたら、接続を切断すればよい。しかし、現代の攻撃者は TCP リセットで制御できるような振る舞いはしません。TCP RST は信頼性が低く、簡単に回避されるうえ、重要な業務サービスを中断させてしまう可能性すらあります。

TCP リセットが不十分な理由

TCP リセットは、攻撃者の目の前でドアを強く閉めるようなものです。しかし現代の攻撃者は、別のドアを「即座」に開けてしまいます。

なぜ可能なのか? 攻撃者は次のようなことができるからです。

- ファイアウォールに 1 行ルールを追加するだけで、RST パケットを完全に無視する

- リセットを挿入できない、暗号化トンネル、VPN、プロキシを使用する

- 新しいポートや IP から即座に再接続する

- Cobalt Strike、Sliver、Metasploit、Havoc など、リセットへの耐性や回避を前提に設計されたツールを利用する

たとえリセットが機能したとしても、BGP のような重要プロトコルを使用している環境を破壊したり、アプリケーションを破損させたりといった副次的被害を引き起こすリスクがあります。結論は明確です。TCP リセットでは攻撃者を止められません。せいぜい一時的に邪魔をするだけです。

たとえリセットが機能したとしても、BGP のような重要プロトコルを使用している環境を破壊したり、アプリケーションを破損させたりといった副次的被害を引き起こすリスクがあります。結論は明確です。TCP リセットでは攻撃者を止められません。せいぜい一時的に邪魔をするだけです。

単一の接続をリセットする行為は、侵入者がすでに建物の中に入り込み、次々とドアを開けている最中に、1 枚のドアだけを閉めるようなものです。攻撃を止めているのではなく、モグラ叩きをしているにすぎません。現代の防御には、すべてのドアを同時に施錠し、その状態を維持する手段 が必要です。

TCPリセットの制限事項について詳しくは、こちらをご覧ください:https://support.vectra.ai/vectra/article/KB-VS-2644

現代的な解決策:Vectra AI の 360 Response

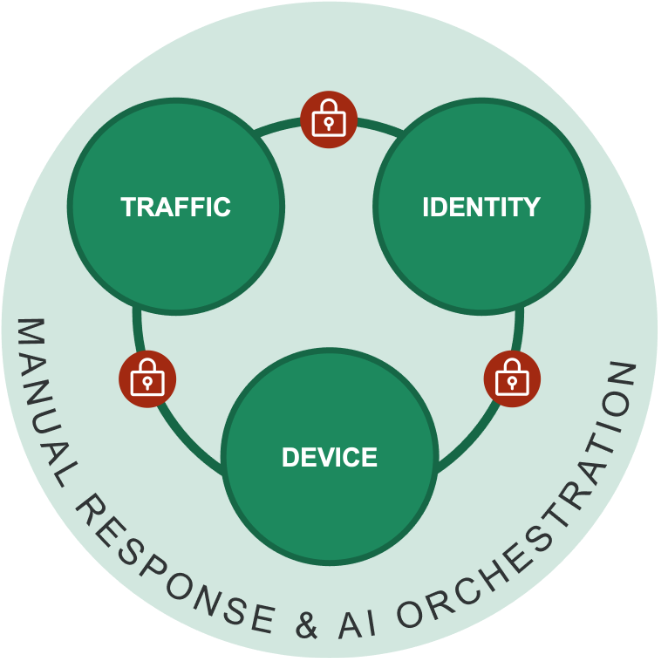

Vectra AI の 360 Response は、脆弱なパケットリセットに代わり、攻撃者が実際に悪用するレイヤー(ID、デバイス、トラフィック)全体にわたって、実効性のある封じ込めを実現します。これにより、防御側は攻撃者がどこへ移動しようとしても、その行動を遮断できます。

360 Response は、次の方法であらゆるドアをロックします。

- ホストロックダウン:EDR を通じて侵害されたデバイスを隔離し、ラテラルスプレッドを阻止

- アカウントロックダウン: AD や Entra ID において、侵害されたユーザーアカウントを無効化または制限

- トラフィック遮断:攻撃者が無視・回避・再接続できない、真のファイアウォールブロックを適用

リセットが効くことを期待する代わりに、Vectra AI 顧客の権限ある強制ツールをVectra AI 、攻撃者を断固として阻止します。VectraのAIが脅威を検知。360 Responseが全ての扉をロック。攻撃者は制御を失い、防御側はそれを取り戻す。

360 Response:妨害から真のコントロールへ

TCP リセットは、もともとサイバー攻撃を止めるために設計されたものではなく、今日の攻撃者はそれを容易にすり抜けます。無視され、回避され、無力化されるだけでなく、時には害の方が大きい場合すらあります。Vectra AI の 360 Response は、リセットでは決して実現できなかったものを提供します。それは、攻撃者が取り得るすべての経路を遮断する、実効的かつ持続的な封じ込め です。