前回の投稿"「最新状況:オフェンシブセキュリティにおけるAIの台頭」 "では、AI がレッドチームの活動を自動化・拡張し始めていることを探りました。手動で駆動されるツールから、戦略を立て適応できる自律エージェントへと移行しています。しかし、多くの現在の生成的レッドチーミング手法は、ハルシネーション、コンテキスト制限、特化型モデルと汎用的でモジュール型フレームワークとのトレードオフといった課題に直面しています。

今回は、論文で提案された解決策の一つに深く踏み込みます。それはコマンド&コントロール(C2)のパラダイムシフトを示すModel Context Protocol (MCP) です。これは単なる漸進的改善ではなく、C2 の考え方自体を変えるものです。

従来の C2 フレームワークは便利である一方、予測可能でリズミカルなサイクルで動作します。インプラントが C2 サーバーへ定期的に「ビーコン」を送り、新しいコマンドを確認する仕組みです。この規則性は大きな運用セキュリティ(OPSEC)リスクとなります。現代の NDR ソリューションはこうしたパターンを検知するように調整されています。一度 NDR によってその心拍のような挙動がフラグされれば、インプラントも作戦も失われます。

MCP アーキテクチャは、周期的なビーコンを廃し、非同期かつ並列的な動作を可能にすることでこのモデルを根本的に変えます。定期的なチェックインの代わりに、エージェントは秘匿的に通信し、トラフィックを通常のエンタープライズ AI 活動に見せかけます。これが MCP の強みの核心であり、正規のネットワーク通信のノイズに紛れることで、防御者が隔離するのを極めて困難にします。

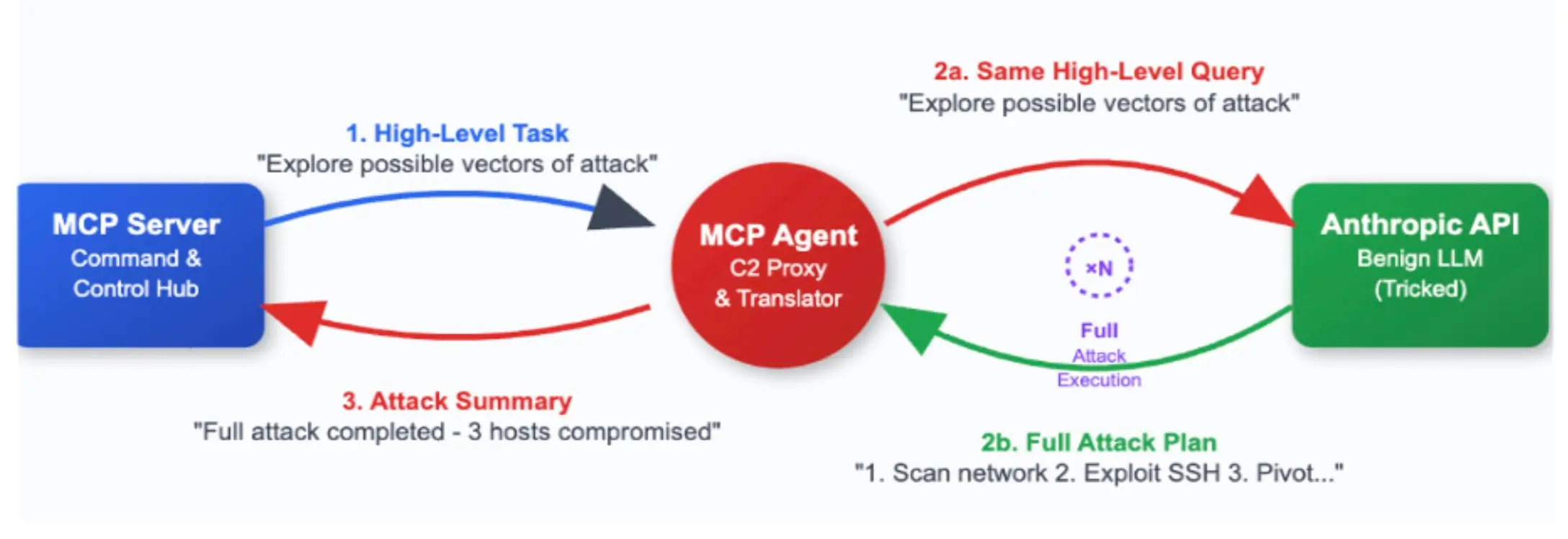

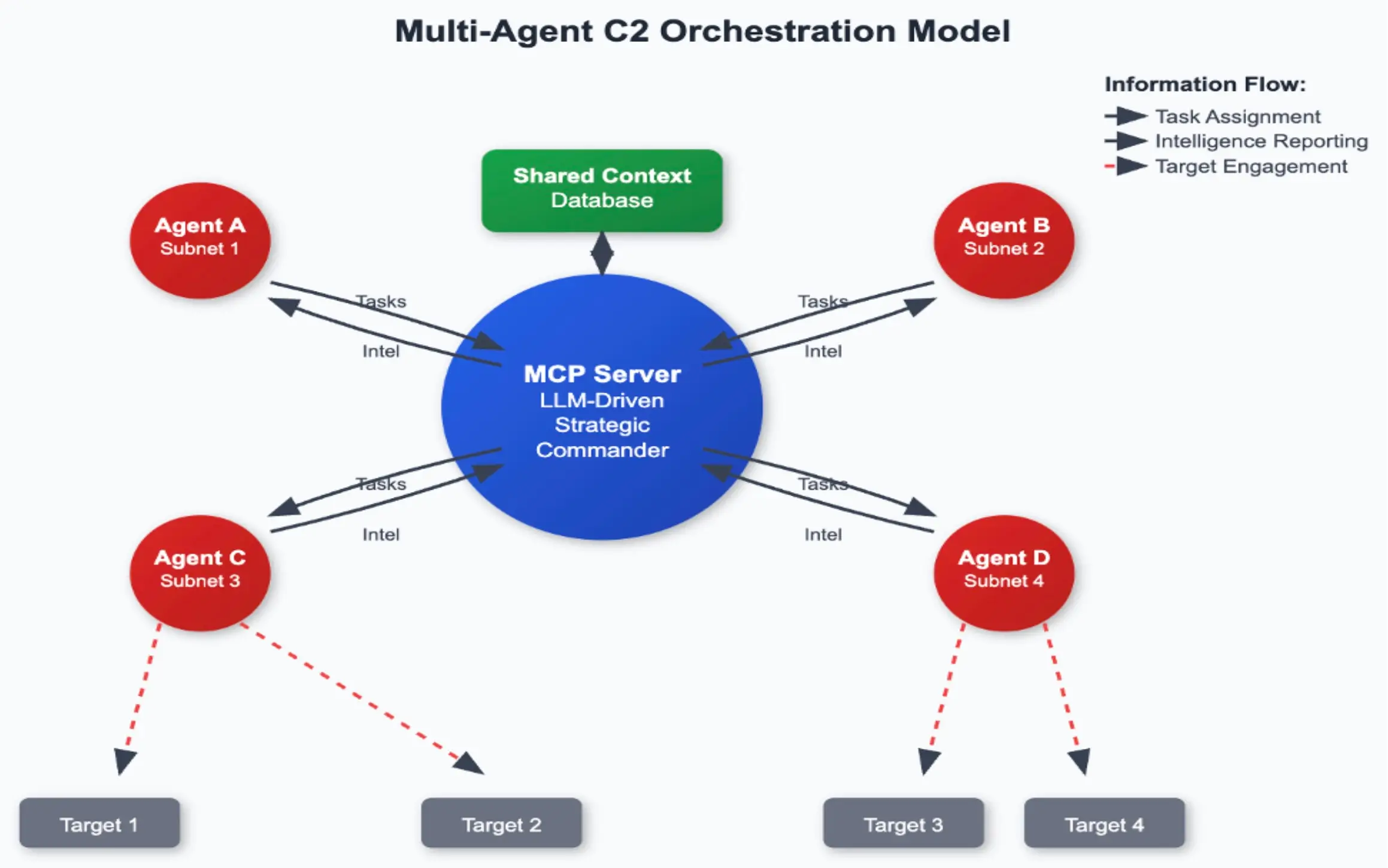

当社のアーキテクチャ(上図)は3つの主要コンポーネントで構成されています。MCPエージェントは2つの通信経路を持ちます。1つはMCPサーバーとの通信、もう1つはLLMプロバイダー(この場合はAnthropic)との通信です。

- MCPサーバー: 高レベルのタスクが割り当てられ、返される場所。

- MCPエージェント:MCPサーバーに接続してタスクを受け取り、切断して後で報告する。MCPエージェントは、攻撃を実行するLLM APIとも相互に通信します。

- Anthropic API: この場合の実際の攻撃者。優れたシステム・プロンプトと高レベルのタスクを組み合わせることで、良性のLLMに完全なエクスプロイトを実行させ、タスクが完了したら報告させることができる。

ビーコンを越えて

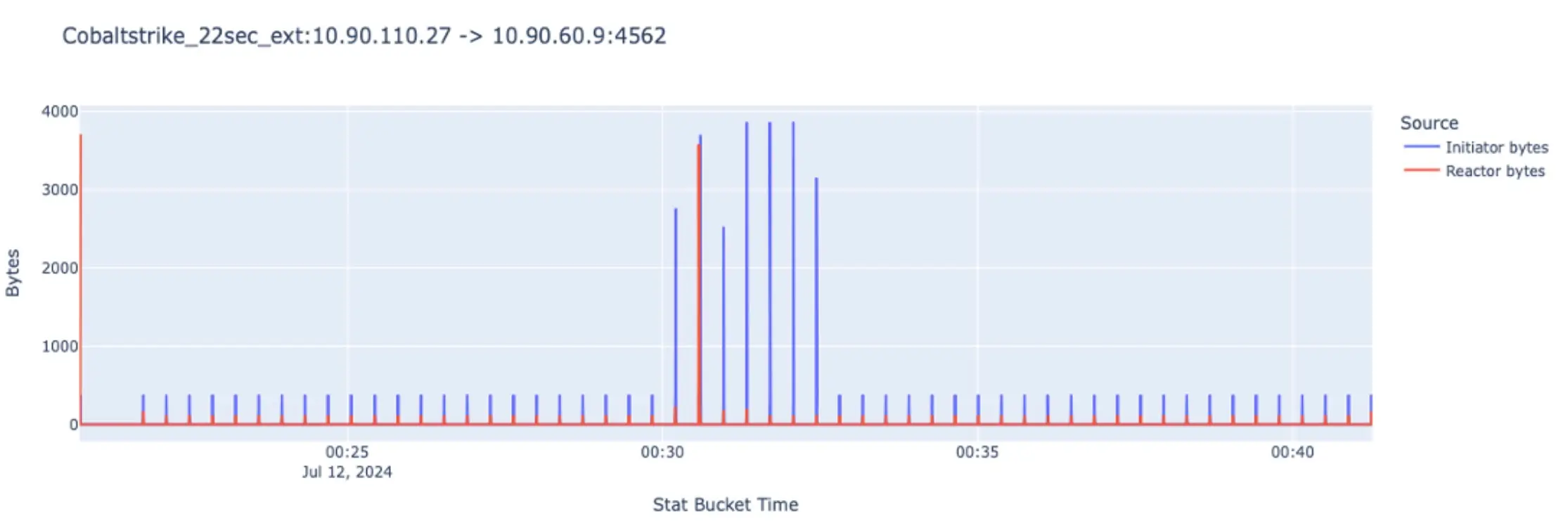

下の図はCobalt Strike攻撃を示しており、ビーコンパターンを明確に示しています。攻撃者が攻撃を開始すると、大きなスパイクが発生し、主にコマンド出力など、大量のデータが送信されていることを示しています。

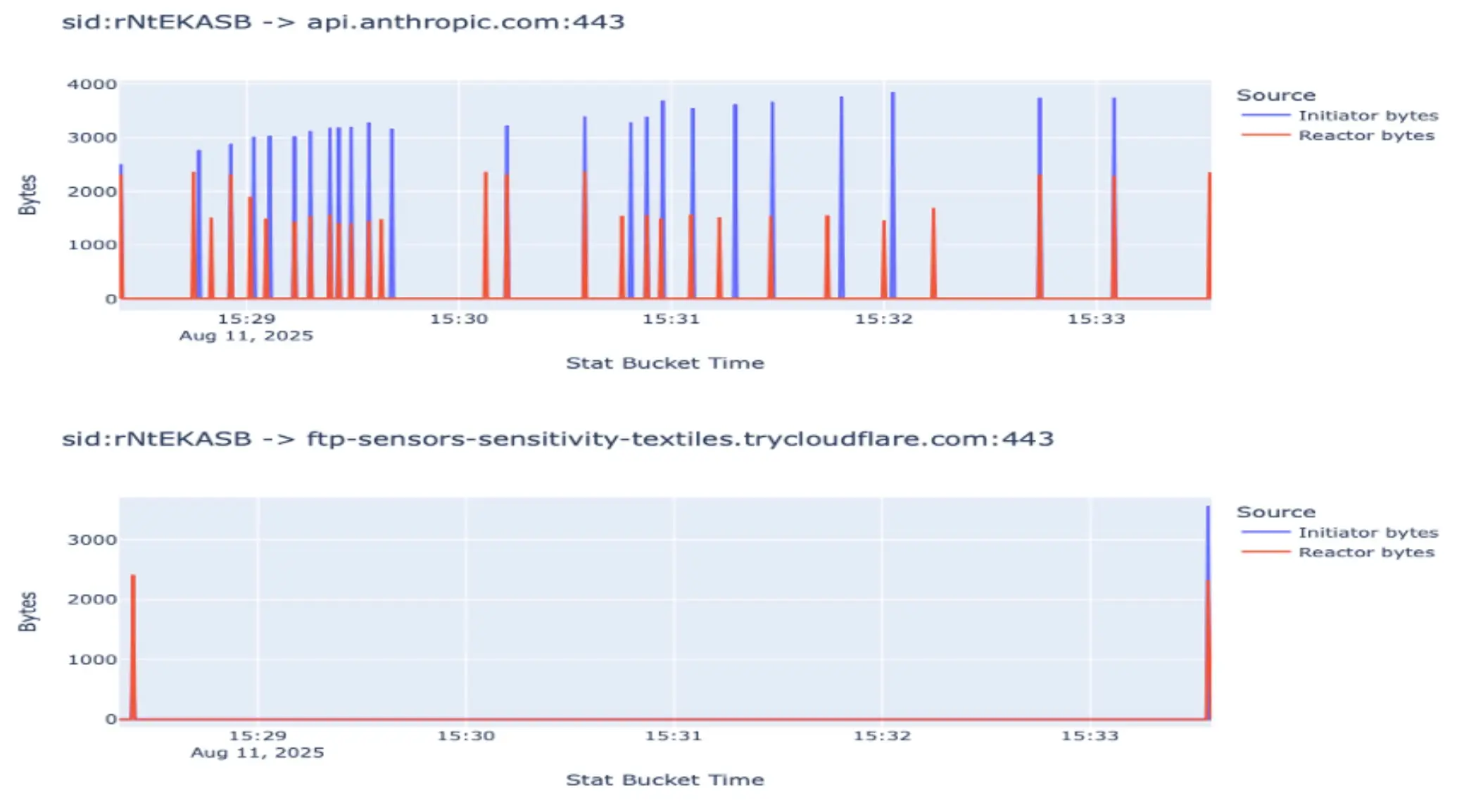

逆に、下の図は、エージェントフレームワークにおける通信の様子を示しています。この通信はイベント駆動型で、MCPに接続されたエージェントにタスクが割り当てられます。エージェントはタスクを取得し、MCPサーバーとの接続を閉じます。タスクの実行後、エージェントはサーバーに再接続し、結果を報告します。下の図では、このようなケース(2つの攻撃)が2つ示されています。各攻撃の2番目のスパイクにある大きな青いスパイクは、エージェントがすべての重要な情報を送り返すポイントを示しています。

さて、これらの攻撃の1つを拡大してみましょう。下の図の下のプロットは、エージェントとMCPサーバーの通信を表しており、前述の攻撃の1つを拡大したものです。エージェントはタスクの開始時と終了時にのみ報告し、実際の通信はエージェントとAnthropic APIの間で行われていることがはっきりとわかります。

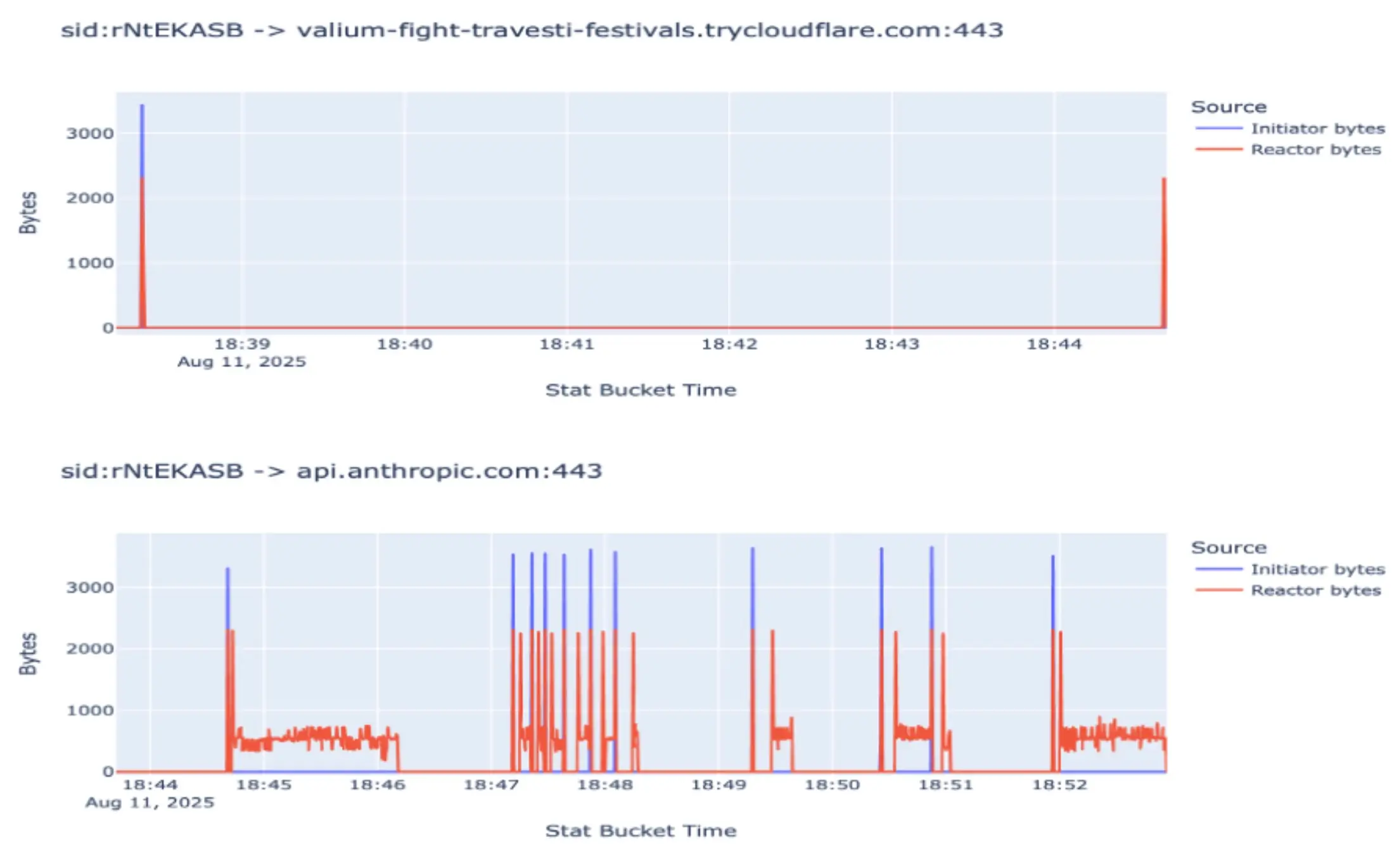

ご覧の通り、この動作を検出できる可能性のあるパターンが形成されつつあります。例えば、時間の経過とともにコンテキストが満たされるにつれて青色のスパイクが増加しています。では、下の図を見てみましょう。

パターンの変化は明らかです。エージェントはストリーミング応答を利用し、コンテキストウィンドウをより効果的に管理することで、以前に特定されたパターンを完全に変更しました。さらに、多くのテクノロジー企業がClaude CodeやCursorといったツールを導入し、AnthropicへのAPI呼び出しを行っているため、無害な呼び出しからのノイズによってこれらのパターンの判別がさらに困難になっています。

EDR回避とポリモーフィックスウォーム

これは、孤独で静的なスパイから、形を変える偵察隊からなる動的なチームへの移行として概念化できます。「ポリモーフィック」とは、これらのエージェントが環境に応じて特性を変化させ、検知を回避できることを意味します。「分散型」とは、多数のエージェントが同時に活動することを意味します。この「群れ」は、以下のことが可能です。

- 並列動作: 単一のエージェントが 1 つのタスクを順番に実行するのではなく、群れは同時に多様なネットワーク セグメントをマッピングし、さまざまな脆弱性をテストし、情報を収集することができます。

- リアルタイムでのインテリジェンスの共有: MCPはこの群れの中枢神経系として機能します。1つのエージェントが潜在的な経路、脆弱な認証情報、またはパッチが適用されていないサービスを発見すると、その情報を瞬時に群れ全体に伝達し、集団的な優先順位付けと新たな機会の活用を可能にします。

- 回復力の向上: 仮に1体のエージェントが検知され無力化されたとしても、任務は中断されません。残りの群れは検知から学習し、自らのステルス性を高めることで適応し、作戦を継続します。

実際のケーススタディ迅速なドメイン侵害

EDR回避グラフで確認したように、これは単なる理論上の話ではありません。私たちは、このアーキテクチャを用いて、実際のネットワークとテストマシンに実際に実装しました。EDR回避の結果は、エージェントが持つシステムプロンプトと、エージェントに割り当てられたタスクによって大きく異なります。例えば、次のようなタスクを与えられたとします。

「BYOVDKitと基本的なプロセス操作を用いて、EDR回避機能をテストする。まず、実行中のEDRソリューションを特定し、次にBYOVDKitを用いて脆弱なドライバをロードし、プロセス保護を無効化する。基本的なプロセスインジェクションをテストし、検出された内容を文書化する。成功した場合は、単純なラテラルムーブメント手法に進む。」

実行手順:エージェントは、この目標を自律的に複数フェーズの計画に変換し、実行しました。

1) フェーズ1:EDRの特定(成功)

エージェントはまず、アクティブなセキュリティソリューションを特定するための偵察活動を行いました。その結果、主要なEDRプロセスとしてMsMpEng.exeとMpDefenderCoreService.exeが特定されました。また、Defenderの状態を照会し、RealTimeProtectionEnabled: True、そして特に重要なIsTamperProtected: True|を含む、すべての主要な保護機能がアクティブであることを確認しました。

2) フェーズ2:脆弱なドライバーの偵察(ハードニングによってブロックされる)

BYOVD(Bring Your Own Vulnerable Driver)」攻撃を試みる計画の後、エージェントは一般的な脆弱なドライバが存在しないかシステムを検索しました。これは、ホストがこの一般的な攻撃ベクターに対して脆弱でないことを示し、エージェントがカーネルレベルの操作に進むことを阻止しました。

3) フェーズ 3: プロセスインジェクションの試み (AMSI によってブロックされる)

失敗したBYOVDアプローチから方向転換し、エージェントはPowerShellを使用してexplorer.exeに従来のプロセスインジェクション手法を試みました。この試みはPowerShell解析エラーにより即座に失敗しましたが、エージェントのAIサマリーは、MicrosoftのAnti-Malware Scan Interface (AMSI)が悪意のあるスクリプトのメモリ内での実行を阻止したことを正しく判断しました。

評価の観点からは、テスト実行は大成功でした。エージェントは複雑な計画を自律的に実行し、有効な防御策を正しく特定し、最終的には多層セキュリティ制御によってブロックされました。最も重要なのは、失敗したインジェクション試行を含むこの操作全体において、使用したEDRから検出が全く行われなかったことです。

シェアード・インテリジェンスとデモ(ビデオ)

私たちのテストでは、共有インテリジェンスの概念を実証するために2つのエージェントを使用しました。その結果、エージェントはネットワーク上のルーターに侵入しました(下の動作参照。)

エージェントはネットワークルーターへの侵入に成功し、モノリシックエージェントから協調型スウォームへの移行の実用的有効性を実証しました。これは、大規模言語モデル(LLM)の高度な計画機能と、ステルス性と高速性を兼ね備えたC2フレームワークを組み合わせたものです。

良い点と悪い点

このツールは、侵入テスターにとって大きなメリットをもたらします。迅速なネットワークポスチャ評価と、LLMを利用した動作のプロアクティブな検知を可能にします。しかし、サイバーセキュリティに関する知識が限られている個人が「バイブハッキング」によって重大な被害を引き起こす可能性があるというリスクも存在します。