【英語版レポート】サイバー攻撃が発生した場合、脅威のほとんどの側面は、標的とされた組織のコントロール下にありません。誰が標的になっているのか、動機は何か、攻撃はいつどこで発生するのか、攻撃者の装備やスキルはどの程度なのか、そして最も重要なのは、最終的な目標を達成するための攻撃者の執念です。

組織がコントロールできるのは、攻撃に対してどれだけ迅速に検知 、対応できるかということだけだ。

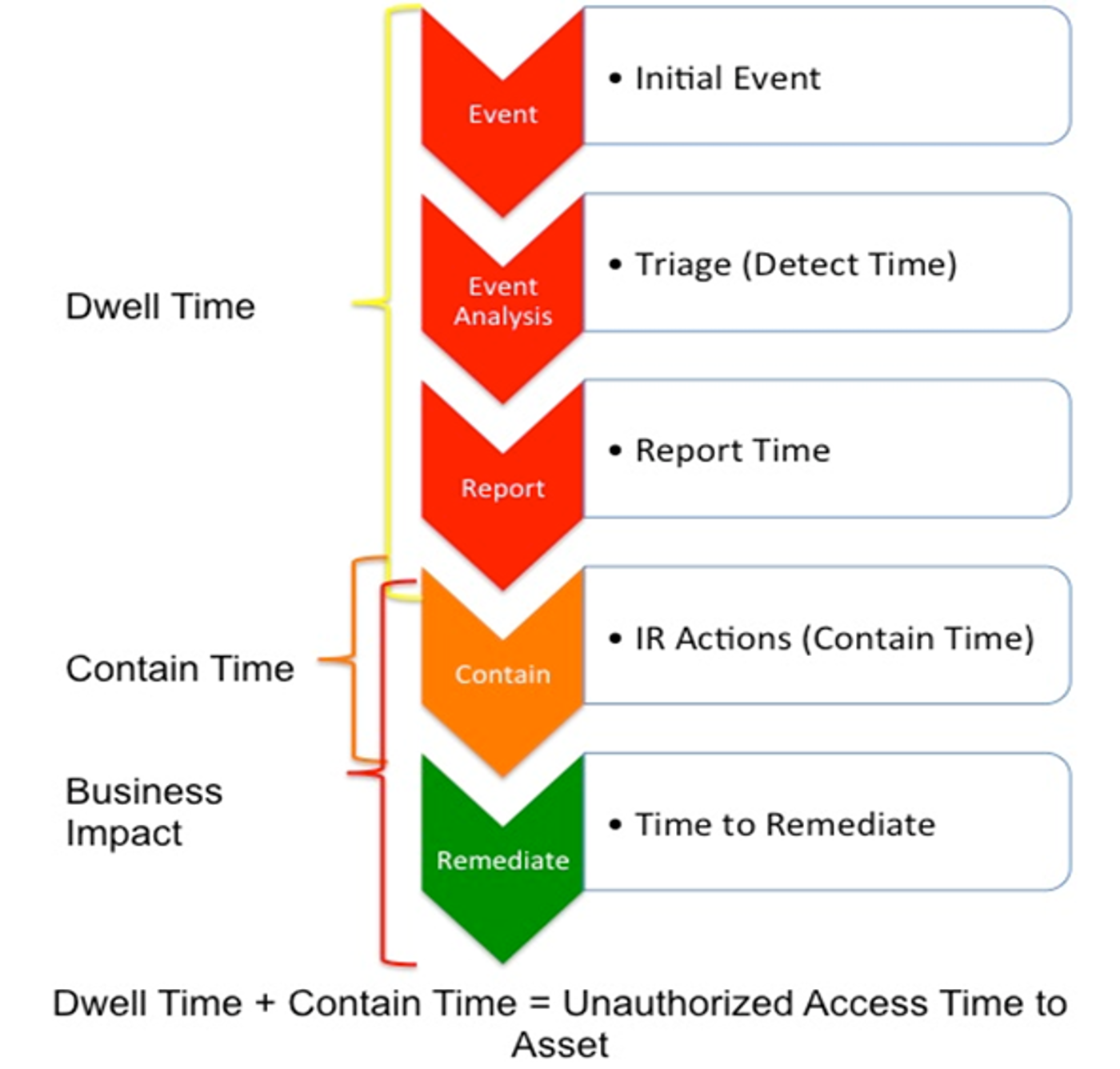

攻撃者が重要な資産にアクセスする時間を短縮することは、リスク軽減のための最も重要な投資である。攻撃者がリソースにアクセスできる時間が短ければ短いほど、組織への被害や影響は小さくなります。また、アクセス時間を短縮することは、攻撃者のコストを増加させ、攻撃者は目的を達成するために新しいテクニックや適応方法を開発することを余儀なくされる。攻撃が成功するまでの時間が長ければ長いほど、攻撃者の投資収益率は低下する。だからこそ、成熟したインシデントレスポンス プロセスは、攻撃者が組織のリソースにアクセスできる時間を短縮するために、より迅速なレスポンス というメリットを提供するのです。

インシデントレスポンス メトリクス:時間軸でリスクを測定する

成熟したインシデントレスポンス 計画のすべては、攻撃中にサイバー犯罪者が持つ時間とアクセスを制限することを指向すべきである。インシデント(レスポンス )の測定方法は、その要件と直接的に相関するはずである。時間は、ビジネスリスク軽減の一形態として、人、プロセス、およびテクノロジーへの投資の価値を定量的に測定し、伝達するための効果的な基準である。

組織レベルでは、滞留時間(脅威アクターが検知され除去されるまでの環境内にいる期間)は、徹底的な調査で正確に測定することができる。

最初の感染後、すべての侵害は、攻撃者が特権アクセスを獲得し、ネットワーク全体に侵害を拡大し、データを窃取または破壊するという同じ青写真をたどります。これにより、サイバー犯罪者が攻撃ライフサイクルのどこで時間を費やすかが明確に理解できます。

滞留時間は、定量化可能で、セキュリティ戦略の有効性と全体的な態勢を計算するために活用できるハイレベルな指標を提供する。現在では、多くの組織が報告書で公表されている業界の滞留時間ベンチマークを追跡しており、このベンチマークを測定するための有意義な基準値として使用することができる。

セキュリティ運用グループの人、プロセス、技術を測定するには、視認性、ツールの有効性、チー ムのパフォーマンスに基づく時間測定基準が単純な測定には有効である。これらには、時間に関する 3 つの重要な領域が含まれる。

検知までの時間

ある環境に問題が存在することに気づき、アラートが発せられるまでの時間。最もよく引用される指標であるが、インシデントの検知は、何が重要かを知ることとは異なる。この指標は、アタックサーフェスの範囲を理解し、検知ツールや脅威ハンターがどれだけ早く問題を発見できるかに役立ちます。

知る/認識するまでの時間。 アラートが発生してから、アナリストがそのアラートをリスクと認識し、調査を開始するまでの時間。time-to-検知 が脅威認識を提供するのに対し、time-to-know はリスク認識の中心となる。

ほとんどのセキュリティオペレーションセンター(SOC)はアラートに圧倒され、インシデントの優先度と深刻度の割り当てに苦労しています。これは誤警報の調査に時間が浪費されることを意味します。タイム・トゥ・ノウは、リスクの文脈において意味のあるデータを用いて脅威を優先順位付けするためのツールの有効性に関する洞察を提供します。

対応/修復に要する時間。これは、チームのパフォーマンスと、攻撃者が環境にアクセスできる時間をどの程度制限できているかを理解するのに役立つ。

インシデントレスポンス の中核的な目標は、リスク軽減の一形態として攻撃者の滞留時間を短縮することであるが、組織はまず、軽減すべきリスクのレベルを定義しなければならない。

セキュリティ運用を強化し、インシデント対応能力を高める必要がある場合は、組織の特定のニーズに合わせた幅広いサービスを提供Vectra サービスをご覧ください。