組織の検知機能が現実的かつ適切な敵の行動に対して効果的であることを確実にするためには、正確で十分に計画された脅威モデルが必要である。敵対者が使用する行動に優先順位をつけることは、遭遇する可能性の高い最も一般的な脅威技法に対処することで、組織のセキュリティポスチャに最も広範な影響を与え、その結果、被害が発生する前に、検知 。

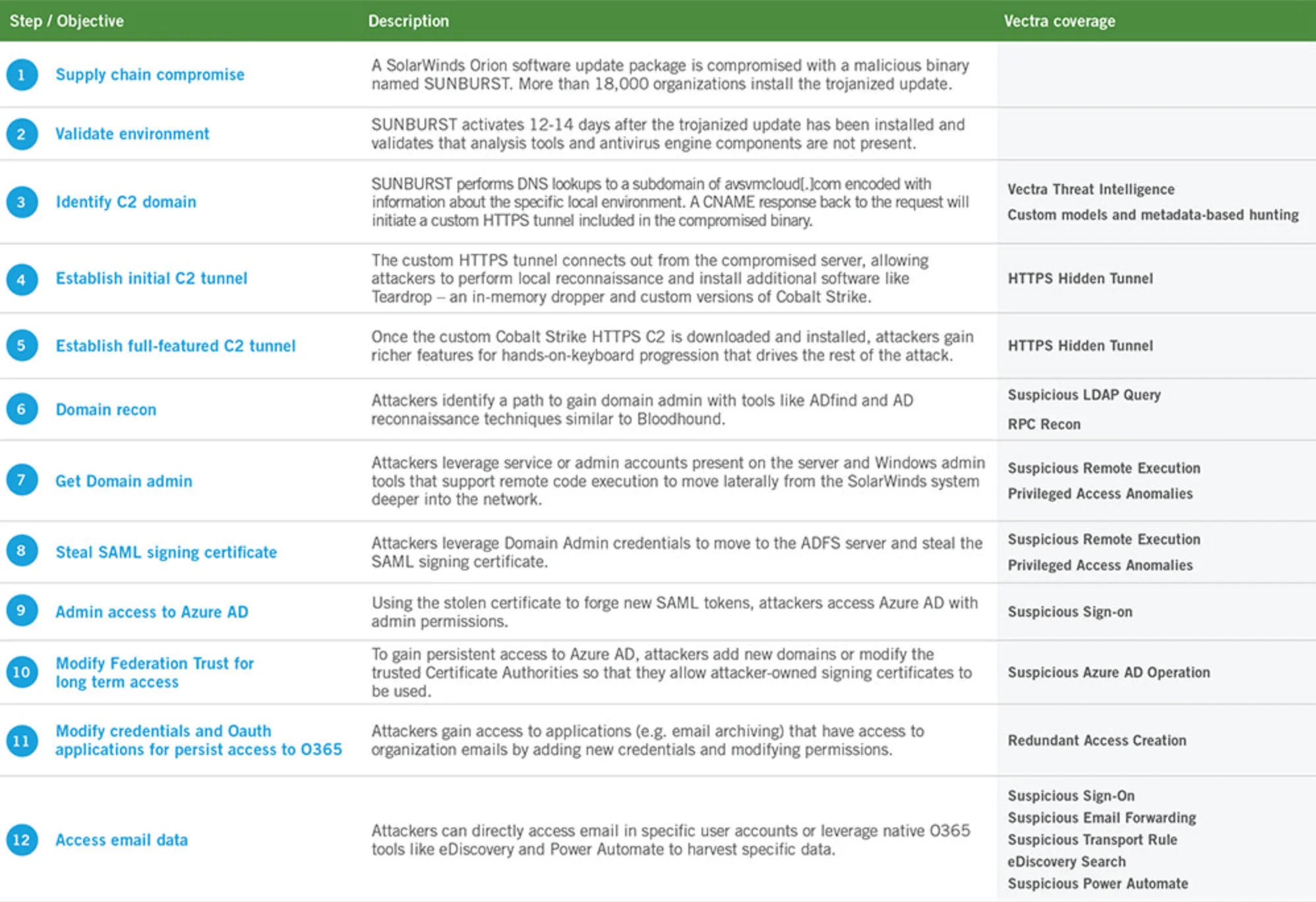

SUNBURST攻撃の目的は、攻撃者がデータセンター内の信頼できる特権インフラ (SolarWinds) に対して、継続的かつ検知されないコマンド&コントロール (C&C)チャネルを確立することでした。これにより、攻撃者は最初の特権アカウントと、攻撃を前進させるためのピボットポイントを得ることができます。

Vectra 研究者は、最初のバックドアからデータセンターとクラウド環境での永続的なアクセスの確立まで、SolarWindsのサプライチェーンの侵害を解剖した。特に、攻撃の主要な標的であったと思われるMicrosoftOffice 365に焦点を当てています。

その後、Vectraの顧客環境で生成されたクラウドとネットワークメタデータを分析することで、内部での移動行動の傾向も特定しました。このデータにより、複数の業界や地域にまたがる組織内部での、良性、不審、悪意、意図的のいずれにせよ、行動の量と頻度を定量化することができます。SUNBURSTのような攻撃で使用される技術や戦術と行動の発生を組み合わせることで、組織にとって最大のリスクとなる攻撃行動パターンの理解を深めることができます。

。

SunburstとSolarFlareの動作分析

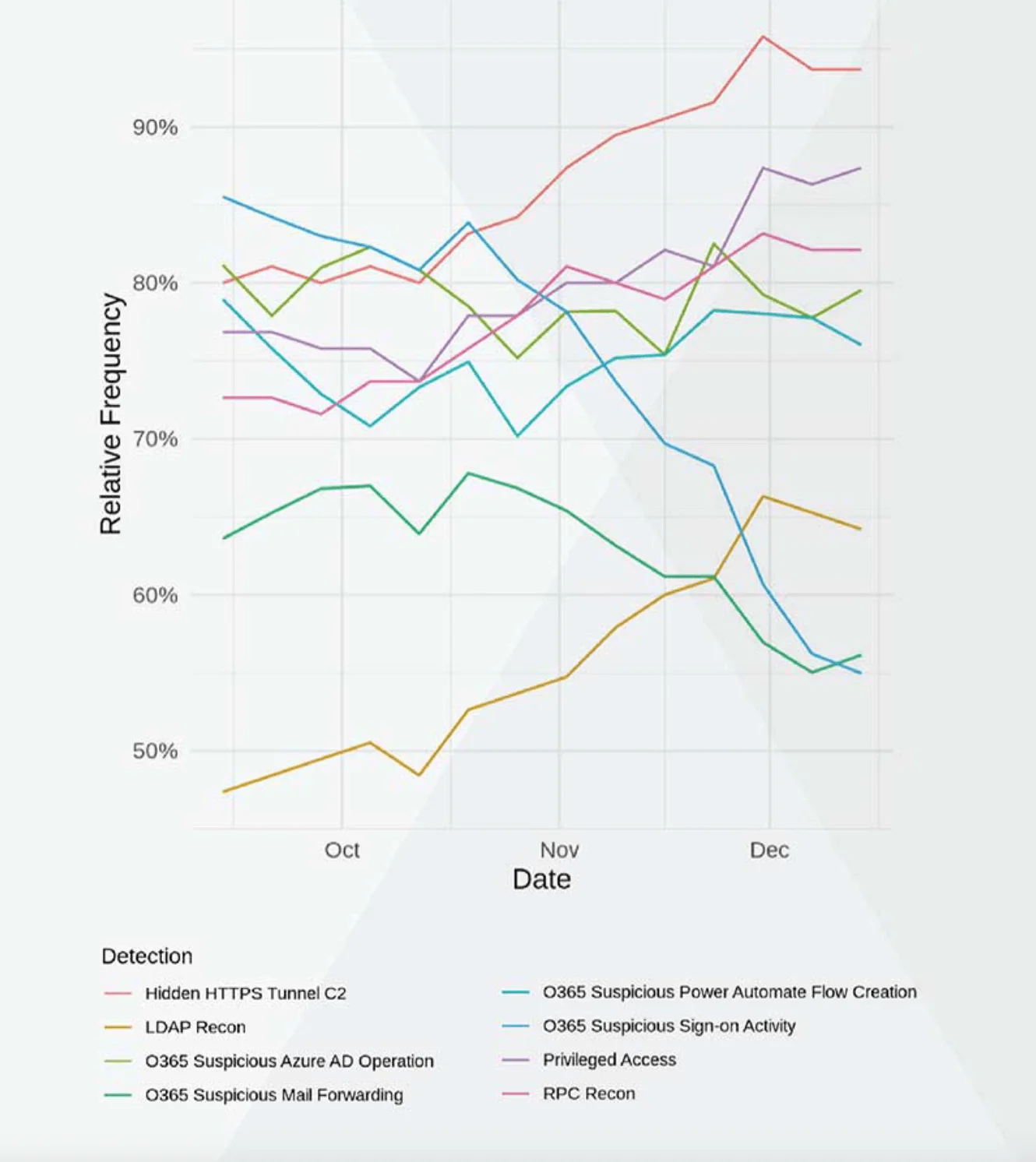

Vectraの研究者は、2020年10月から12月までのクラウド、1週間あたりの発生頻度についてネットワークメタデータを分析した結果、SUNBURST攻撃で使用されたすべての行動がすべての業界に存在することを発見した。すべての業界には、特定のビジネスモデル、アプリケーション、ユーザーに関連するネットワークとユーザーの行動のプロファイルがあります。注意深く観察することで、敵対者はこれらの行動を模倣し、紛れ込ませることができ、エクスポージャーを困難にします。

敵対者は、正規のメカニズムを使用し、通常のネットワークトラフィックやユーザー活動の中に悪意のある戦術をカモフラージュすることで、ターゲットの環境のノイズや複雑さの中に自分の存在を隠そうとします。これは、SolarWindsが2019年9月4日に最初にアクセスされ、1年以上後の2020年12月12日に侵害の通知を受けたという事実が証明しているように、敵対者がその存在を知られるずっと前に、それらの目標を達成するための十分な時間を与えます。

行動の発生が妥協を反映しているわけではないが、これらの行動は、今日、組織内部で起こりうるし、実際に起こっていることを示している。

図2は、2020年10月~12月の3カ月間にわたって、SUNBURST攻撃のライフサイクルに沿った行動が週に1回以上発生した組織の割合の詳細を示している。幅広い組織の行動データを時系列で調査することで、将来の発生頻度や発生率を予測することが可能になる。全体として、3つの行動を除くすべての行動が、2020年末までに増加傾向にある。これらの行動の傾向は、組織内でさらなる介入や変化がなくても、2021年まで維持または上昇を続けると予想するのが妥当である。

例えば、監視対象のほぼすべての組織が、12 月中旬に何らかの形で HTTPS によるC&C活動 (Hidden HTTPS C2 Activity) を経験しています。これは驚くべき増加傾向です。金融サービスやその他の企業がネットワーク内やアプリケーション間でデータを共有するために使用する正規のトンネルには、多くの種類があります。それらはしばしば、より効率的なセキュリティ制御を迂回する通信手段として機能する。残念ながら、敵がC2のために使用する隠されたトンネルは、見た目は似ているが、目的は異なる。

行動を文脈に当てはめる

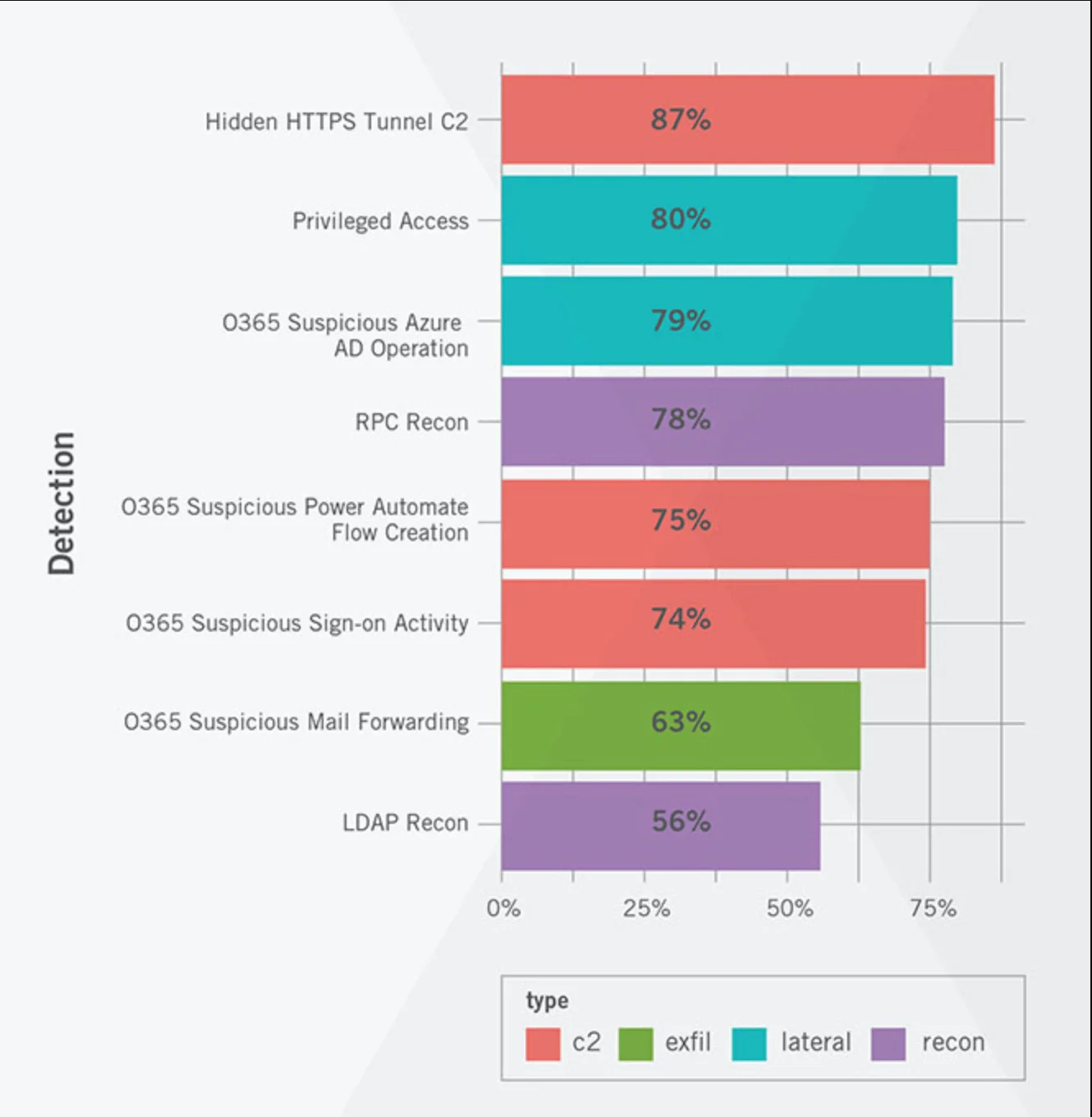

ある行動の影響を評価することは、その行動がどの段階で最も発生しやすいかを理解することを意味します。図3は、攻撃ライフサイクルにおける各挙動の週平均発生頻度と関連するステージを示しています。平均発生頻度が高ければ、敵対者が(SolarWinds社のサプライチェーン攻撃で使用されたような)同じ手口を今後活用するかどうかを予測するために使用できます。発生頻度が高ければ高いほど、成功する可能性も高くなります。

1週間あたりの平均相対頻度を見たときに最も目立ったのは、2位と3位の「不審な特権アクセス」と「不審なAzure AD操作」の組み合わせである。

特権アクセスの悪用は、最も価値のある機能や情報につながるため、 横方向の動きの 重要な部分です。攻撃者は、特権アカウントにアクセスするために、盗んだ認証情報、プロトコルの乱用、マルウェア、フィッシング、単純でデフォルトのアカウント名とパスワードの推測に至るまで、複数のテクニックを使用します。

特権アクセス管理ツールが導入されていても、これらのアカウントが直接監視されたり、使用方法を管理されたりすることはほとんどない。この監視の欠如が、組織にとって最大のリスクを生む。不適切に使用された場合、特権アカウントは、データを盗んだり、スパイ活動を行ったり、組織を妨害したり、身代金を要求するために使用される可能性がある。

リスクの制御と軽減

SUNBURSTとSolarFlareの攻撃で示されたような行動は、すべての組織で定期的に発生している。これらの行動の背景を理解することは、その影響を理解し、対策を講じる必要があるかどうかを判断するための鍵となる。クラウドネイティブ環境とハイブリッドクラウド環境を監視すると同時に、両者のデータとコンテキストを関連付けて、セキュリティアナリストが実用的な情報にする方法を決定することが決定的に重要である。

これは、ホストの監視だけでなく、ローカルネットワーク、リモートワーカー、プライベートデータセンター、クラウドインスタンスで特権アクセスがどのように発生するかを理解することを意味する。

特権アクセスやその他の攻撃者の行動を可視化するには、企業ネットワークからデータセンター、IoTデバイス、クラウド環境に至るまで、今日のゼロトラスト・ネットワーク全体のデータを活用する適切なツールの実装が不可欠です。これらをつなぎ合わせることで、死角をなくし、壊滅的な侵害が発生する前に侵害後の活動を検知できる可能性が高まります。

SolarWindsの侵害によって侵害された可能性がある場合、 Vectra がどのようにお役に立てるか、詳しくはこちらをご覧ください。