成長、成功、悪評は一般的にビジネスにとって健全な問題と見なされるが、20年以上前に偉大なビギー・スモールズが警告しようとしたように、時には "Mo money "は "Mo problems "を意味する。しかし、攻撃者が大規模なターゲットに魅力を感じていることは周知の事実である。それなのに、あらゆる手段を尽くしているつもりの組織が大規模な侵害によって大打撃を受けるのを見ると、なぜいつもショックを受けるのだろうか?

実際、最近のガートナー2021年CIOアジェンダ調査では、サイバーセキュリティが新規支出の最優先事項として挙げられている。しかし、攻撃対象が拡大し続けている今、新たな攻撃対象に対する防御方法について、私たちの考え方をアップデートする必要がある。

クラウドの導入とデジタルトランスフォーメーションによって攻撃対象が拡大したことは確かだが、すべての人がつながり、生産性を維持するのに役立つクラウドアプリケーションの多くがなかったら、私たちは昨年どうなっていただろうか?アタックサーフェスで見過ごされてきたもう1つの領域は、サプライチェーンである。サプライチェーンは、今年初めのSolarWindsのサプライチェーン攻撃を目撃した後、脆弱な領域である可能性があることを誰もが学んだ。

では、サプライチェーン攻撃とは何か?

サプライチェーン攻撃とは、攻撃者がサプライヤーやサービスプロバイダーなどの外部パートナーを通じて貴社のシステムにアクセスすることを指します。一つの考え方として、ビジネスや組織の成長のために新しいサービスやパートナーを採用すると、サプライチェーンが拡大し、攻撃対象も拡大します。

ターゲットとしては、他の企業や組織向けにソフトウェアやハードウェアを製造している企業であれば、サプライチェーン攻撃のターゲットになる可能性があります。現実には、一般的なソフトウェアを侵害することができれば、それを活用するすべての企業へのアクセスが可能になるため、攻撃者にとって大きなチャンスとなる。サイバー犯罪者がサプライチェーンを大金を手にする可能性のある場所と見なしていることを理解することは重要ですが、サプライチェーン攻撃を阻止したり防止したりすることだけに集中することも、問題を引き起こす可能性があることを認識することも同様に重要です。

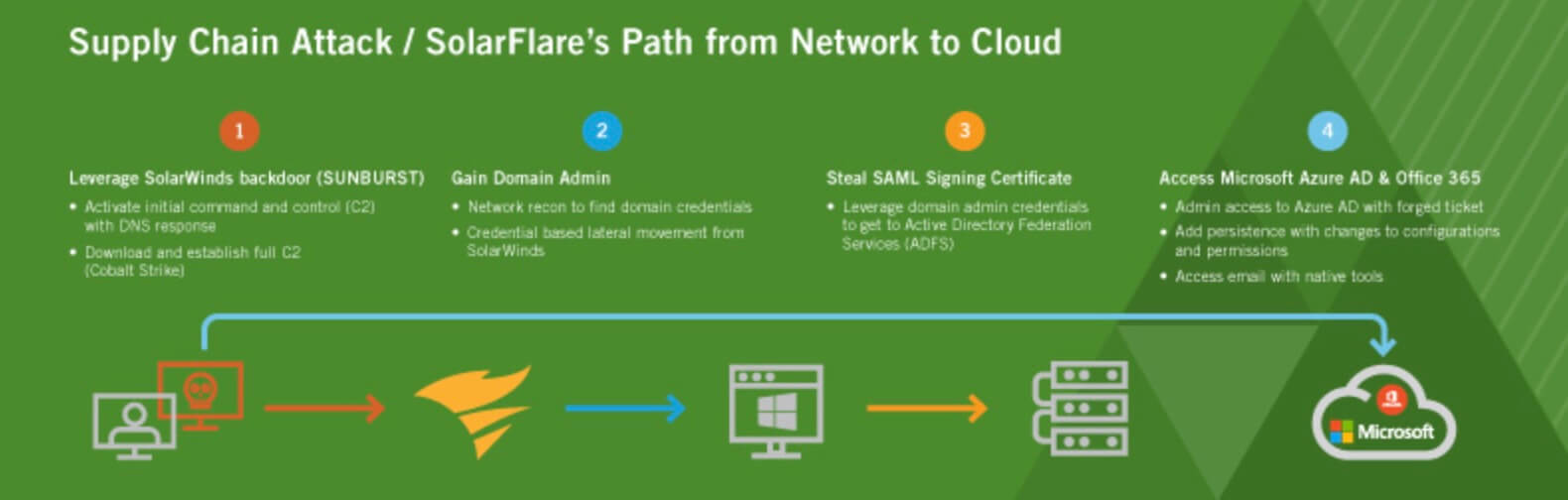

この種の回避的なサプライチェーン攻撃は止められるという考え方があるが、もしそうだとしたら、ソーラーウィンズのハッカーはなぜ9カ月も発見されなかったのだろうか?私たちが話しているのは、この攻撃の影響を受けた大手ハイテク企業のことであり、セキュリティ・チームやツールがなかったわけではありません。よりよく理解するために、私たちは最近のサプライ・チェーン攻撃を見て、犯罪者がどのように広く展開されているベンダーの製品へのアクセスを利用して、多くの組織のローカル・エリア・ネットワークにアクセスしたかを見てみました。詳細については、最新のSpotlightレポート「Visionand Visibility」をご覧ください:Microsoft Azure ADとOffice 365の脅威検知トップ10に詳細が掲載されていますが、ここでは簡単な要点について説明します。

SolarWindsのような最近の事件では、攻撃者はネットワーク・サンドボックス、エンドポイント、多要素認証(MFA)を含む予防的コントロールを回避することに多大な努力と技術を示している。サプライチェーンの攻撃者が予防的コントロールを回避するために使用する手口には、次のようなものがあります:

- サンドボックスやその他の分析環境(マルウェア)にないことを確認するため、徹底的なチェックを行った。

- 一般的なエンドポイント制御を回避するために、コード署名と正当なプロセスを使用する。

- コマンド&コントロール (C2) ビーコンを配布する際、ファイルベースの解析を回避するための新しいインメモリ・ドロッパー。

- 盗まれた SAML セッション署名キーを使用した MFA バイパス。

この報告書では、ハッカーが最初のバックドアからクラウドに至るまで、どのように環境を通して攻撃を進行させることができるのか、さらに詳しく説明しています。また、エンドポイント制御をきれいにバイパスするために必要なスキルと集中力のレベルは、エンドポイント検知とレスポンス (EDR) の最近の進歩の賜物であることも指摘しています。これは、決意の固い洗練された敵対者は、常に防御とエンドポイント制御をバイパスすることができるという重要な注意喚起である。

では、私たちはどうすればいいのでしょうか?攻撃されたときに適切なツールやサポートがあれば、攻撃を食い止めることができる。前述のスポットライト・レポートのためにデータを収集する際に行ったことのひとつは、サプライチェーン攻撃で報告された行為が、Vectraの定義した脅威検知にどのようにマッピングされるかを示すことだった。例えば、ハッカーがSAMLトークンを偽造してAzure ADとOffice 365にアクセスし、MFAやその他のセキュリティ・ポスチャの検証をバイパスした場合、このアクションはVectraの検知をトリガーし、セキュリティ・チームに問題を警告します。

これはほんの一例に過ぎないが、攻撃者のとった行動がどのように壊滅的なサプライチェーン攻撃に結びつくのか、その詳細をすべて把握するようにしてほしい。

今すぐレポートを入手してください!また、Vectraのテクニカル・ディレクター、Tim WadeとCMOのジェニファー・ガイスラーによる詳細な評価をお聞きになりたい方は、6月8日(火)午前8時(PT)|午前11時(ET)|午後4時(BST)|午後5時(CET)のウェビナーをお見逃しなく。