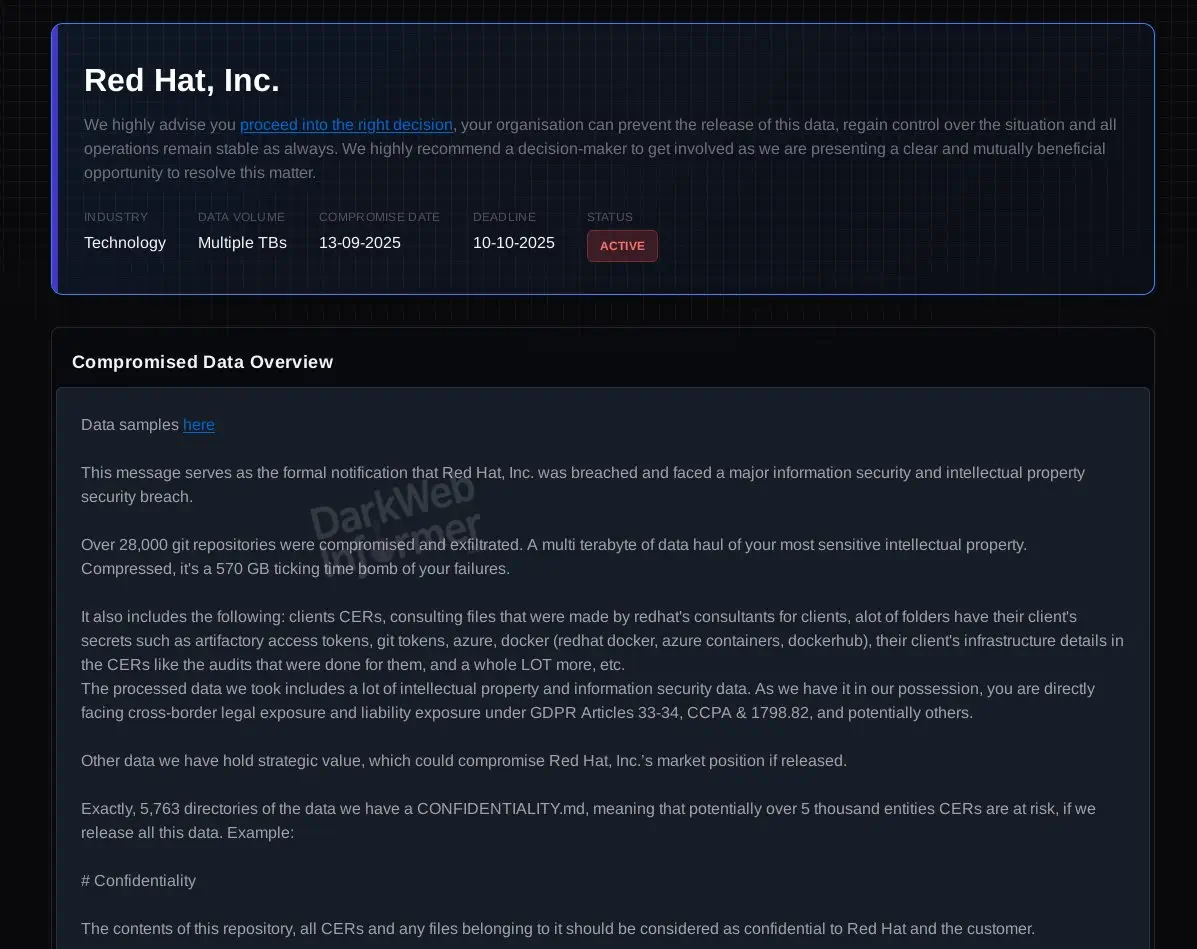

クリムゾン・コレクティブと名乗る恐喝グループ Crimson Collectiveは、Red Hatの自己管理GitLabインスタンスから約570GBの圧縮データを盗んだと主張している。このファイルの中には、約800のCustomer Engagement Reports (CER)が含まれており、機密性の高いインフラの詳細、認証トークン、クライアント環境の設定データが含まれていることが多い。

この種のデータは、攻撃者にとって下流の顧客ネットワークに侵入するための「設計図」を提供するものであり、初期侵害をはるかに超えた影響をもたらします。公表されたディレクトリ一覧には、金融、医療、小売、政府、防衛といった著名な組織が含まれていました。

Red Hat GitLab侵害の詳細:何が起こったのか

Red Hatは、無許可の第三者が自社のセルフマネージドGitLabインスタンスにアクセスし、データをコピーしたことを認めました。同社は、この侵害はコンサルティング部門に限定され、製品エコシステムやソフトウェアサプライチェーン全体には影響がなかったと強調しています。

しかし、攻撃者側はコードやCER内に認証トークン、データベースURI、その他の機密情報を発見し、これを顧客環境への侵入に利用したと主張しています。Red Hatはすでにインシデントを封じ込め、影響を受けた顧客への通知を進めていますが、攻撃グループはすでに2020年まで遡るリポジトリおよびCERの一覧を公開しています。

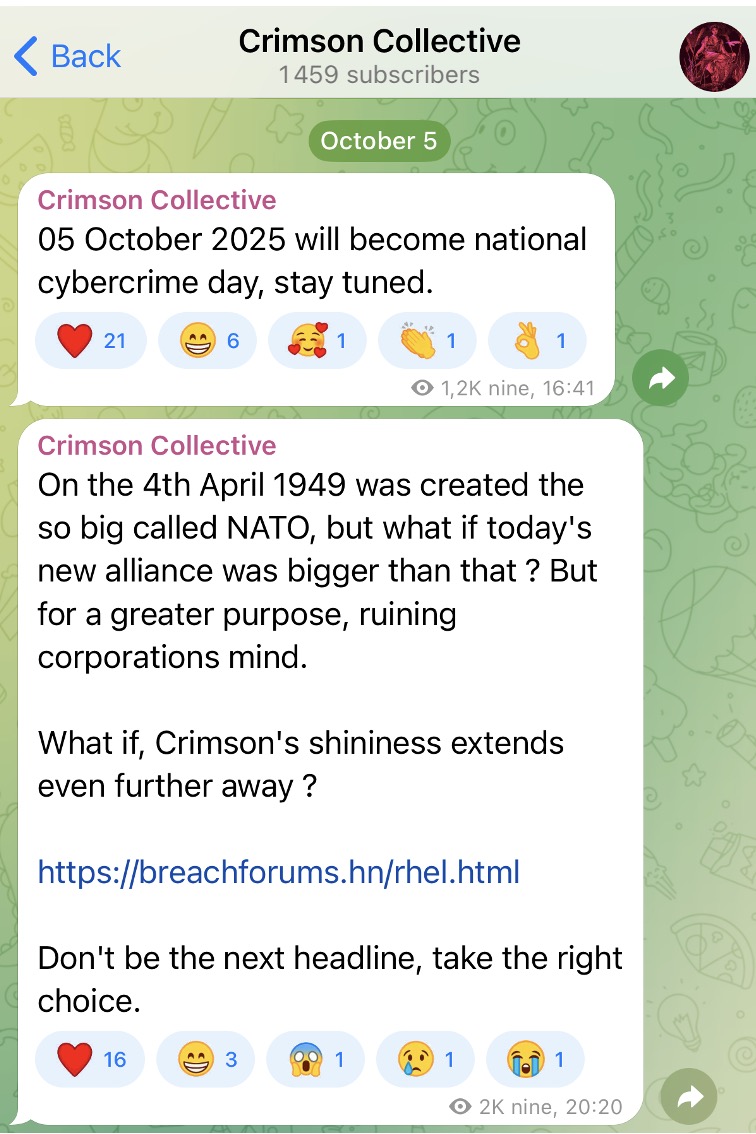

Crimson Collectiveとは、Scattered LAPSUS$ Huntersとの関係

Crimson Collectiveは、2025年9月下旬に出現した新しいサイバー恐喝グループです。彼らは宣伝行為と深刻な侵害を組み合わせ、Telegramチャンネルを使って盗んだデータを拡散し、被害者に圧力をかけます。Red Hatを標的にする前、同グループは任天堂のWebページを改ざんして注目を集め、その後すぐにコロンビアの通信会社Claro Colombiaへの侵入を主張し、数百万件の顧客情報を盗んだと述べています。

国家支援型の攻撃者とは異なり、Crimson Collectiveは明確に金銭目的であると公言しています。

2025年10月5日更新:Crimson Collectiveは現在、Scattered LAPSUS$ Huntersと協力しているとみられます。漏えい資料によると、Crimsonが盗んだRed Hatデータの一部がScattered LAPSUS$ HuntersのWebサイト上で公開されており、両者の連携を示唆するメッセージも見られます。先月、Scattered LAPSUS$ Huntersは「闇に消える」と題した声明で活動停止を宣言しましたが、セキュリティ研究者たちは懐疑的な見方を示しています。

Crimson Collectiveは完全な新組織ではなく、The Comの新名称である可能性も指摘されています。

Crimson CollectiveがRed Hatを標的にした理由

コンサルティング用リポジトリには、顧客固有の設定情報、デプロイメントの詳細、特権アクセス用トークンなどが含まれている場合があります。攻撃者にとってこれは単なるデータ窃取ではなく、複数の組織への侵入口となります。

リポジトリやコンサルティング文書に含まれる可能性のある情報の例:

- ハードコードされたシークレットや認証トークン

- ネットワーク構成を明らかにするInfrastructure-as-Code(IaC)

- 特権権限を持つサービスアカウント

- 顧客環境を詳細に記したプロジェクト仕様書

これらの要素が、コンサルティング資料を極めて高価値な標的にしています。1件の侵害が成功するだけで、コンサルティング企業を信頼していた数百の組織に波及的な被害を与える可能性があります。

レッドハットコンサルティングの情報漏えいが顧客に与える影響

CERに名前が挙がっている顧客にとって、リスクは非常に現実的です。盗まれた認証トークンや設定情報の漏えいは、攻撃者に次のような機会を与えます。

- アイデンティティの侵害とシステムへの不正アクセス

- 重要インフラにラテラルトを移動させる

- データ窃取、サービス妨害、または恐喝キャンペーンの実行

課題は知名度Crimson Collective 同意している!).従来のツールは、既知の脅威を境界でブロックするように作られている。しかし、盗まれた認証情報を使えば、攻撃者は内部関係者のように見える。彼らの活動にフラグが立てられる頃には、被害はすでに終わっているかもしれない。

Vectra AI ユーザーが注視すべきポイント:

- 認証トークンまたはサービスアカウントの異常な使用、特に予定された時間外または地域外での使用。

- Active Directory、クラウド環境、内部ネットワークに対する偵察活動の兆候。

- 特にコンサルティング・プロジェクトや管理者アクセスに関連したアカウントからの異常なラテラルムーブパターン。

- 非定型ホストからの大量転送や圧縮イベントなど、データのステージングや流出の指標。

Vectra AI のリアルタイムAI検知により、攻撃者が正規ユーザーを装っていても、これらの振る舞いを可視化できます。

他のツールが見逃すものをVectra AIが見抜く理由

多くのセキュリティツールは、既知の脅威や悪意あるファイルをブロックするように設計されています。しかし攻撃者が有効な認証情報や盗まれたコンサルティング資料を持っている場合、この手法は無力です。攻撃者は正規アクセスを使って侵入し、従来の防御では従業員との区別が難しくなります。

Vectra AI プラットフォームは異なるアプローチを取ります。攻撃者が隠せない「振る舞い」を検知します——偵察、認証情報の悪用、ラテラルムーブ、特権昇格、データ流出などです。Vectra AI はアイデンティティとネットワークトラフィックを継続的に分析し、他のツールが見逃す「一貫した侵害の兆候」を浮き彫りにします。

セキュリティチームにとっての利点:

- 死角を減らす:ID、クラウド、SaaS、オンプレミスの各ネットワークを、エージェントを介さずに完全に可視化。

- より速く、より明瞭に:AI主導の検知により、誤検知やアラート疲労をカット。

- 実用的なインテリジェンス:どこで何が起きているのか、どのように対応すべきなのか、明確なコンテキスト。

Vectra AI を導入すれば、攻撃者がドキュメントやトークンを盗むことはできても、貴社の環境内で隠れて行動することはできません。

既存の技術スタックを補完する Vectra AI の機能をセルフガイドデモでご確認ください。もし組織がリスクにさらされていると感じた場合は、今すぐお問い合わせください。