CISAによる最新の政府勧告は、PlayがSimpleHelpと呼ばれるツールの新しいソフトウェア脆弱性(CVE-2024-57727)を使用していることを強調している。一旦Playが侵入すると、彼らはPowerShell (一般的な管理ツール)を使って制御を行うため、通常の活動に紛れ込み、多くの伝統的な防御を回避していることになる。

さらに懸念されるのは、ランサムウェア自体が攻撃ごとに特注で作成される点だ。つまり 、既知のマルウェア 検知するツールは機能しない——再利用されるファイルが存在せず、検知からだ。表面的には、あらゆる攻撃が異なる様相を呈する。

そのため、既知の脅威や固定されたインジケーターに基づいて防御を行っている場合、それらはすでに時代遅れになっている可能性がある。今すぐプレイを阻止するには、ファイルだけでなく、挙動を探すセキュリティが必要だ。

発見のための新たな手がかり:今注目すべきこと

プレイ・ランサムウェアの動作方法における最大の変化の1つは、カスタム・ツール (その多くは最近になってようやく野放しになっている)の使用 である。これらのツールは、機密データを盗み出し、セキュリティ・システムをシャットダウンし、暗号化が始まる前にネットワーク内を静かに移動するように設計されている。

FBIとCISAが指摘したいくつかの例:

- HRsword.exe:プレイが気づかれないようにアンチウイルス保護をシャットダウンする。

- Grixba:ネットワークやセキュリティ・ツールに関する情報を収集する。

- Usysdiag.exe:Windowsの証明書設定を改ざんし、システムの信頼を弱める可能性があります。

- カスタムPsExec:リモートコマンド実行に使用される有名なツールの修正版。

ここで重要なのは、これらが無作為に作られたハッキングツールではないということだ。これらのツールは連携するように作られており、プレイは警告を発することなく、静かに防御を無効化し、貴重なデータを見つけ、暗号化の準備をすることができる。

セキュリティ・チームは、基本的な脅威シグネチャにとどまらず、次のような不審な行動の検出に重点を置く必要があります。

- 突然Active Directoryのスキャンを開始するツール。

- ファイルが大量に圧縮されている(データ盗難の兆候)。

- 正規のツールを使用した異常なリモートアクセス。

セキュリティ・オペレーション・チームがネットワーク・トラフィックやIDのアクティビティからこれらのパターンをまだ探していないのであれば、検出戦略をアップグレードする時です。

圧力戦術はエスカレートしている

Playはより高度なツールを使っているだけでなく、被害者に対してより攻撃的になっている。一旦企業のネットワークに侵入すると、プレイは二重の恐喝戦略をとる。データを暗号化する前に盗み、その後、システムのロックを解除するためだけでなく、情報漏えいを防ぐために支払いを要求するのだ。

2025年の新事実は、彼らの圧力戦術がいかに個人的なものになったかということだ。

更新されたCISAアドバイザリーによると

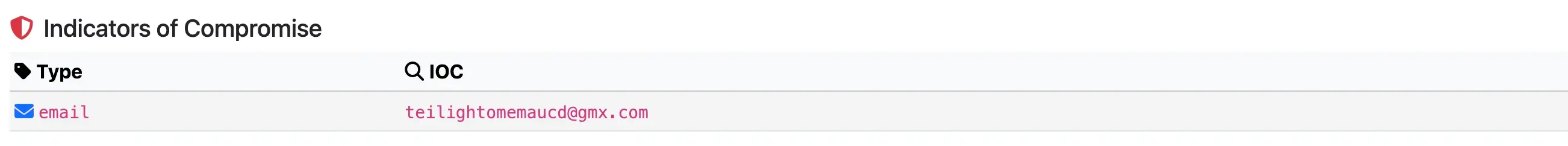

- 被害者は電子メールで身代金のメモを受け取るが、そこには支払い方法は書かれていない。その代わり、企業は固有の電子メールアドレス(末尾は@gmx.deまたは@web.de)に連絡するよう指示される。

- 多くの場合、脅迫者は会社に直接電話をかけ(顧客サポートラインのような一般に公開されている番号を使用することが多い)、従業員に対応と支払いを迫る。

これは、技術的な恐喝から人間による嫌がらせへのシフトを意味する。特にセキュリティ・チーム以外の従業員が標的にされた場合、ストレスと混乱の層が増える。

CISOにとって、これは2つのことを意味する:

- インシデント対応計画には、IT部門だけでなく、コミュニケーション部門や人事部門も含める必要がある。ヘルプデスクやサポートチームは、不審な電話や電子メールをどのように認識し、報告するかを知っておく必要がある。

- 法務と広報の準備は今や不可欠である。もしプレイがデータ漏洩の脅威を実行に移せば、その影響は技術的なものにとどまらない。ブランドの信頼、コンプライアンス、顧客関係にも影響を与えかねない。

要点は?プレイは、ランサムウェアのグループから、あらゆる角度(技術的、感情的、評判的)を使って支払いを強要する完全な恐喝ビジネスへと進化している。

ESXiサーバーが格好の標的に

PlayはもはやWindowsマシンだけを狙っているわけではない。彼らの最新の攻撃には、VMware ESXiサーバーを攻撃するために特別に設計されたバージョンのランサムウェアが含まれている。

なぜこれが重要なのか:ESXi環境は多くの場合、重要なビジネス・サービスをホストしており、攻撃者は、これらのサービスをダウンさせれば、支払いを要求するために最大の影響力を持つことを知っています。

CISAの最新レポートが明らかにしたプレイ社のESXi戦術は以下の通り:

- このランサムウェアは、ファイルを暗号化する前に、実行中のすべての仮想マシンをシャットダウンします(これにより、最大限の混乱が生じます)。

- 仮想マシンに関連する特定のファイルタイプ(.vmdk、.vmem、.nvramなど)を対象としている。

- システムに直接カスタムの身代金要求メモを置き、ESXiのログインメッセージまで変更して身代金要求を表示する。

- Windows版と同様、このESXiの亜種は被害者ごとにカスタムビルドされているため、従来のアンチウイルスや静的ルールでは検知 難しい。

これは大きな進展である。多くのセキュリティ・ツールは、ESXi環境内の可視化と保護でまだ苦労している。特に、ハイパーバイザー用に設計されていないエージェント・ベースのものはそうだ。

Vectra AI がPlay検知 阻止をどのようにVectra AI

Playランサムウェアの新しい手口(カスタムツール、回避行動、ESXiターゲット、心理的プレッシャー)は、攻撃者がいかに早く適応しているかを示している。

実際のところ、従来のツールのほとんどは追いつくことができない。静的IOC、ファイルベースの検出、基本的なアンチウイルスは、この種の脅威のために構築されたものではない。

そこでVectra AI が真価を発揮します。

既知のマルウェアの検出に依存する従来のツールとは異なり、Vectra AI は継続的に ハイブリッド環境全体の動作を分析します。

プレーに先んじるための方法を紹介しよう:

ハイブリッド攻撃サーフェス全体をカバー

Playは、Active DirectoryやVPNからクラウド環境やESXiサーバーまで、あらゆるものをターゲットとしています。Vectra AIは、これらすべてをエージェントレスでリアルタイムに可視化します。これには以下が含まれます。

- Azure ADとオンプレミスADのIDアクティビティを監視する

- ネットワーク内部での横の動きや特権の昇格を監視する。

- ESXiのような仮想化環境での不正使用を、従来のツールでは検知できない場合でも検知する。

アラートノイズではなく、AI主導 信号による明瞭さ

Playが動作する際、明らかなアラームは発生しません。盗んだ認証情報やPowerShellやPsExecなどのITツールを用いて、周囲に溶け込みます。Vectra AI AI主導 振る舞い でノイズをVectra AI 、以下の点を浮き彫りにします:

- 既知の攻撃者パターンに関連するアカウントの異常な行動

- 疑わしいファイル暗号化とデータステージング活動

- バックドアやカスタムツールの使用。

インパクトの前に対応するコントロール

Playのカスタムバイナリとターゲット別ビルドは、応答が遅いシステムを回避するよう設計されています。Vectra AI SOCチームにVectra AI :

- 最もリスクの高い行動の自動優先順位付け

- 調査時間を短縮するコンテキスト豊富な検出

- 暗号化が始まる前に、脅威を早期に封じ込めるための実用的な洞察力

どのように機能するか見る準備はできているか?

Vectra AI プラットフォームのセルフガイドデモを ご覧いただき、暗号化が始まる前に、どのように検知 し、プレーを止めることができるかをご確認ください。