PLAY

Playランサムウェアグループ(別名PlayCrypt)は、高度で活動的な脅威アクターであり、データを窃取・暗号化して二重恐喝攻撃を実行する。世界中の複数セクターにまたがる組織を標的とし、認証情報に基づくステルス侵入とカスタム構築のマルウェアを用いて攻撃を仕掛ける。 マルウェア。

その起源PLAY

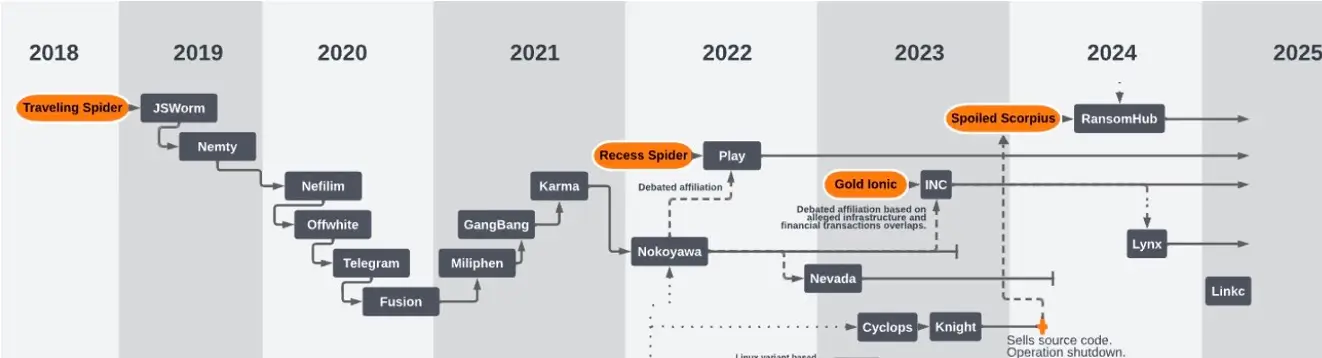

PlayCryptとしても知られるPlayランサムウェア・グループは、2022年6月に出現し、急速に世界的に最も活発なランサムウェア・オペレーションの1つとなった。ランサムウェア・アズ・ア・サービス(RaaS)モデルとは異なり、Playはオペレーション、インフラ、交渉を直接コントロールするクローズドなグループであると考えられている。

リークサイトにあるように、このグループは秘密主義と中央集権を重視している。彼らは、データの窃盗と暗号化を組み合わせた二重の恐喝戦略を採用し、被害者に支払いを迫る。身代金要求書には通常、決まった要求や指示がなく、代わりに被害者がgmx[.]deや web[.]deにホストされている固有の電子メールアドレスを通じてPlayに連絡するよう指示している。

PLAYの標的国

このグループは北米、南米、ヨーロッパを重点的に攻撃しており、2023年4月以降はオーストラリアでの活動が目立っている。2025年5月現在、FBIは900件以上の事件をプレイとその関係者に起因するものとしており、その大規模な活動拠点を裏付けている。

PLAYの対象業界

プレイは、教育、政府、医療、製造、法律、ITサービスなど、幅広いセクターを攻撃してきた。彼らは一つの業界に特化しているようには見えず、その代わりに広範囲に及ぶ日和見的な標的を選んでいる。彼らの関心は通常、サイバー成熟度が低いと思われる組織や、金銭を支払う可能性の高い高圧的な環境にある。

PLAY犠牲者

現在までに911人以上の被害者がこの悪質な手口の餌食となっている。

PLAY攻撃方法

プレイ型ランサムウェアの運営者は、ダークウェブのマーケットプレイスで購入された可能性が高い有効な認証情報でログインすることから始めることが多い。これらの認証情報は通常、VPNやリモート・デスクトップ・プロトコル(RDP)のようなリモート・アクセス・サービスに関連付けられています。認証情報が利用できない場合、インターネットに面したアプリケーションの脆弱性を悪用します。既知のエントリーポイントには、Fortinet FortiOSやMicrosoft Exchangeサーバーの欠陥(ProxyNotShellなど)があります。2025年初頭、彼らと提携するアクセス・ブローカーは、SimpleHelpリモート・モニタリング・ツールの新たに公開された脆弱性を悪用して、リモート・コードを実行し、内部システムにサイレントにアクセスし始めました。

一旦内部に侵入すると、プレイアクターは設定ミスやソフトウェアの弱点を特定することで特権を昇格させます。彼らは、WinPEASのようなツールを使用して、ローカルの特権昇格の機会を列挙し、多くの場合、それらを直接悪用します。また、多くのインシデントにおいて、アクターはNektoや PriviCMDのようなツールを導入し、アクセス権の昇格を図ります。最終的な目標は、ドメイン管理者権限を獲得し、環境を完全に制御してランサムウェアのペイロードを広くプッシュできるようにすることです。

検知を避けるため、攻撃者は組織的にセキュリティ・ソフトウェアを無効化する。GMER、IOBit、PowerToolのようなツールはウイルス対策プロセスを停止させるために使用され、PowerShellスクリプトはMicrosoft Defenderを無効にするために使用されます。また、Windowsイベント・ログからログやその他のフォレンジック・アーティファクトを消去し、防御者が彼らの活動を検知 したり、侵入のタイムラインを再構築できる可能性を減らします。

プレイ型ランサムウェアの実行者は、侵害された環境全体で認証情報を積極的に探します。保護されていないファイルや設定データを調べ上げ、保存されている認証情報を抽出し、可能であればMimikatzを展開して認証情報をメモリから直接ダンプします。このツールは Cobalt Strikeのようなプラットフォームを通じて実行されることもあり、攻撃者は従来のアラートをトリガーすることなく、ドメイン管理者の認証情報を採取することができます。

発見段階において、プレイ・オペレーターはネットワークのレイアウトを理解し、貴重なターゲットを特定するために内部偵察を行う。AdFindや Grixbaのようなツールを使用して、Active Directoryの構造を列挙し、ホスト名をリストアップし、エンドポイント保護ツールを含むインストール済みソフトウェアを特定します。この偵察は、横方向の動きを誘導し、摩擦の大きいセキュリティ・ゾーンを回避するのに役立ちます。

ネットワーク上を移動するために、アクターはPsExecのような横移動ツールを利用してリモートでコマンドを実行する。また、以下のようなポストエクスプロイトフレームワークも利用しています。 Cobalt StrikeやSystemBCのようなポストエクスプロイトフレームワークも利用します。ドメインレベルのアクセスが達成されると、グループポリシーオブジェクトを介してペイロードを配布し、ランサムウェアのバイナリを効果的にシステムに大量にプッシュします。

データを暗号化する前に、プレイオペレーターはファイルを流出させる。彼らはしばしば、盗んだデータを小さな塊に分割し、それを圧縮して .RAR を使用したアーカイブ WinRAR.このステップにより、データが転送可能な状態になり、データ損失防止(DLP)ツールやエンドポイントアラートがトリガーされる可能性が低くなる。

実行は、手動制御と自動配信を組み合わせて行われます。ランサムウェアのバイナリは、多くの場合、PsExec、Cobalt Strike、またはグループポリシーの変更を介して配信および実行されます。各バイナリはターゲット環境用に独自にコンパイルされており、シグネチャベースのアンチウイルス検出を回避するのに役立ちます。実行されると、ランサムウェアはファイルの暗号化を開始し、身代金要求が発行されるまでオペレーションのアップタイムを維持するためにシステムファイルをスキップします。

いったんデータがステージングされると、プレイアクターはWinSCPのようなツールを使用して、盗んだデータを暗号化されたチャネルを介して安全にインフラストラクチャに送信します。これらのファイルは通常、被害者のドメイン外でホストされている攻撃者が管理する環境に保存されます。このグループは、暗号化が始まる前に、トラフィック監視ソリューションを回避し、データ抽出速度を最大化するために、複数の転送方法を使用しています。

Play ランサムウェアは 二重強要 モデル:データを盗んだ後、被害者のファイルを暗号化し、通常は@gmx.deまたは@web.deのユニークなアドレスに結びついた電子メール通信を通じて支払いを要求する。暗号化されたファイルは PLAY 拡張子で、身代金のメモが公開ディレクトリに残されている。支払いが行われない場合、グループはTorホスティングのリークサイトで盗まれたデータをリークすると脅す。場合によっては、オープンソースのインテリジェンスを通じて発見されたヘルプデスクや顧客サービスラインなど、組織の電話番号に電話をかけて圧力を強める。

プレイ型ランサムウェアの運営者は、ダークウェブのマーケットプレイスで購入された可能性が高い有効な認証情報でログインすることから始めることが多い。これらの認証情報は通常、VPNやリモート・デスクトップ・プロトコル(RDP)のようなリモート・アクセス・サービスに関連付けられています。認証情報が利用できない場合、インターネットに面したアプリケーションの脆弱性を悪用します。既知のエントリーポイントには、Fortinet FortiOSやMicrosoft Exchangeサーバーの欠陥(ProxyNotShellなど)があります。2025年初頭、彼らと提携するアクセス・ブローカーは、SimpleHelpリモート・モニタリング・ツールの新たに公開された脆弱性を悪用して、リモート・コードを実行し、内部システムにサイレントにアクセスし始めました。

一旦内部に侵入すると、プレイアクターは設定ミスやソフトウェアの弱点を特定することで特権を昇格させます。彼らは、WinPEASのようなツールを使用して、ローカルの特権昇格の機会を列挙し、多くの場合、それらを直接悪用します。また、多くのインシデントにおいて、アクターはNektoや PriviCMDのようなツールを導入し、アクセス権の昇格を図ります。最終的な目標は、ドメイン管理者権限を獲得し、環境を完全に制御してランサムウェアのペイロードを広くプッシュできるようにすることです。

検知を避けるため、攻撃者は組織的にセキュリティ・ソフトウェアを無効化する。GMER、IOBit、PowerToolのようなツールはウイルス対策プロセスを停止させるために使用され、PowerShellスクリプトはMicrosoft Defenderを無効にするために使用されます。また、Windowsイベント・ログからログやその他のフォレンジック・アーティファクトを消去し、防御者が彼らの活動を検知 したり、侵入のタイムラインを再構築できる可能性を減らします。

プレイ型ランサムウェアの実行者は、侵害された環境全体で認証情報を積極的に探します。保護されていないファイルや設定データを調べ上げ、保存されている認証情報を抽出し、可能であればMimikatzを展開して認証情報をメモリから直接ダンプします。このツールは Cobalt Strikeのようなプラットフォームを通じて実行されることもあり、攻撃者は従来のアラートをトリガーすることなく、ドメイン管理者の認証情報を採取することができます。

発見段階において、プレイ・オペレーターはネットワークのレイアウトを理解し、貴重なターゲットを特定するために内部偵察を行う。AdFindや Grixbaのようなツールを使用して、Active Directoryの構造を列挙し、ホスト名をリストアップし、エンドポイント保護ツールを含むインストール済みソフトウェアを特定します。この偵察は、横方向の動きを誘導し、摩擦の大きいセキュリティ・ゾーンを回避するのに役立ちます。

ネットワーク上を移動するために、アクターはPsExecのような横移動ツールを利用してリモートでコマンドを実行する。また、以下のようなポストエクスプロイトフレームワークも利用しています。 Cobalt StrikeやSystemBCのようなポストエクスプロイトフレームワークも利用します。ドメインレベルのアクセスが達成されると、グループポリシーオブジェクトを介してペイロードを配布し、ランサムウェアのバイナリを効果的にシステムに大量にプッシュします。

データを暗号化する前に、プレイオペレーターはファイルを流出させる。彼らはしばしば、盗んだデータを小さな塊に分割し、それを圧縮して .RAR を使用したアーカイブ WinRAR.このステップにより、データが転送可能な状態になり、データ損失防止(DLP)ツールやエンドポイントアラートがトリガーされる可能性が低くなる。

実行は、手動制御と自動配信を組み合わせて行われます。ランサムウェアのバイナリは、多くの場合、PsExec、Cobalt Strike、またはグループポリシーの変更を介して配信および実行されます。各バイナリはターゲット環境用に独自にコンパイルされており、シグネチャベースのアンチウイルス検出を回避するのに役立ちます。実行されると、ランサムウェアはファイルの暗号化を開始し、身代金要求が発行されるまでオペレーションのアップタイムを維持するためにシステムファイルをスキップします。

いったんデータがステージングされると、プレイアクターはWinSCPのようなツールを使用して、盗んだデータを暗号化されたチャネルを介して安全にインフラストラクチャに送信します。これらのファイルは通常、被害者のドメイン外でホストされている攻撃者が管理する環境に保存されます。このグループは、暗号化が始まる前に、トラフィック監視ソリューションを回避し、データ抽出速度を最大化するために、複数の転送方法を使用しています。

Play ランサムウェアは 二重強要 モデル:データを盗んだ後、被害者のファイルを暗号化し、通常は@gmx.deまたは@web.deのユニークなアドレスに結びついた電子メール通信を通じて支払いを要求する。暗号化されたファイルは PLAY 拡張子で、身代金のメモが公開ディレクトリに残されている。支払いが行われない場合、グループはTorホスティングのリークサイトで盗まれたデータをリークすると脅す。場合によっては、オープンソースのインテリジェンスを通じて発見されたヘルプデスクや顧客サービスラインなど、組織の電話番号に電話をかけて圧力を強める。

が使用するTTPPLAY

検知 PLAY Vectra AIを使う方法

ランサムウェア攻撃を示すVectra AI プラットフォーム で利用可能な検出のリスト。

よくあるご質問(FAQ)

PLAY ランサムウェア・グループとは?

PLAY Ransomware Groupは、被害者のファイルを暗号化するランサムウェアを展開し、復号化キーに対する身代金の支払いを要求することで知られるサイバー犯罪組織である。彼らは、セキュリティ体制が脆弱な組織を標的にすることが多い。

PLAY ランサムウェアはどのようにしてシステムに感染するのか?

PLAY ランサムウェアは通常、フィッシングメール、エクスプロイト・キット、侵害された認証情報を介してシステムに感染し、脆弱性を悪用してアクセスし、ペイロードを展開します。

PLAY ランサムウェア攻撃によるリスクが最も高いのはどの分野か?

PLAY ランサムウェアは幅広いセクターを標的にしているが、重要インフラ、ヘルスケア、金融サービスは、そのデータの機密性の高さから、特に被害を受けやすい。

PLAY ランサムウェアに関連する侵害の指標(IoC)とは?

PLAY 、異常なネットワークトラフィック、不審なレジストリキーの変更、身代金要求メッセージ、およびマルウェアに関連するファイル拡張子が含まれます。 マルウェア。

SOCチームはどのように検知 、PLAY ランサムウェアに対応できるのか?

SOCチームは、高度な脅威検知ソリューションを採用し、定期的なネットワーク・トラフィック分析を実施し、脅威検知システムとレスポンス。感染したシステムを直ちに隔離し、レスポンス プランを実行することが重要である。

PLAY ランサムウェア感染を防ぐためのベストプラクティスとは?

ベストプラクティスには、ソフトウェアの定期的なアップデート、従業員のサイバーセキュリティ意識向上トレーニング、強固な電子メールフィルタリング、フィッシングおよびクレデンシャルの漏洩から保護するための多要素認証(MFA)の使用などが含まれる。

PLAY ランサムウェアによって暗号化されたデータは、身代金を支払わずに復号化できますか?

PLAY ランサムウェアの特定の復号化ツールが常に利用できるとは限りませんが、身代金の支払いを検討する前に、サイバーセキュリティの専門家に相談し、類似のランサムウェア亜種の利用可能な復号化ツールを調べることをお勧めします。

PLAY 、ランサムウェアグループは財務的にどのように運営されているのだろうか?

PLAY グループは身代金モデルで活動し、多くの場合暗号通貨での支払いを要求する。また、身代金を支払わなければ盗まれたデータを漏らすと脅すなど、二重の恐喝戦術をとることもあります。

PLAY ランサムウェア攻撃に対するレスポンス 計画には何を含めるべきか?

レスポンス 計画には、影響を受けたシステムの即時隔離、ランサムウェアの系統の特定、通信プロトコル、バックアップからのデータ復旧手順、身代金支払いに関する法的考慮事項などを含める必要がある。

PLAY ランサムウェア攻撃後、組織は法執行機関とどのように協力できるのか?

組織は、地域または国のサイバーセキュリティ当局にインシデントを報告し、進行中の業務またはデータプライバシー法を損なうことなく、攻撃に関する詳細な情報を提供すべきである。