米国は、2015年にウクライナを襲ったような、重要インフラを麻痺させるようなサイバー攻撃には遭っていない。この攻撃はウクライナの電力網を不能にし、70万人以上の人々を暗闇の中に置き去りにした。

しかし、エネルギー・公益事業ネットワーク内の企業ITネットワークは、何年も前から侵入されている。米国国土安全保障省(DHS)とFBIの分析によると、これらのネットワークは少なくとも2016年3月以降、産業制御システム(ICS)の設計図や設計図を盗むために偵察活動を行う国家主導のアクターによって侵害されている。

重要インフラへの情報やアクセスを求めて企業のITネットワークを探る攻撃と、重要インフラが稼働するICSに対する攻撃には違いがある。この2つは相互に関連しているが、標的となる資産は異なる。

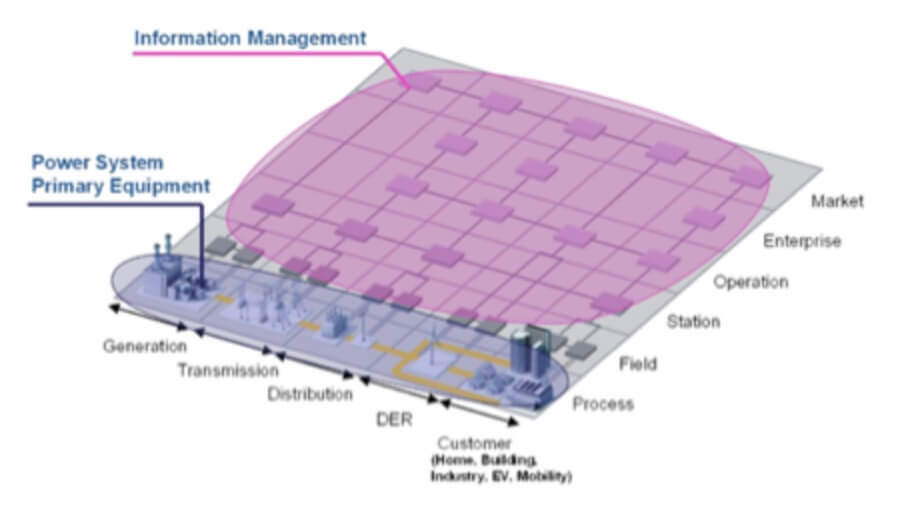

NISTは、電力系統(主要機器)がITシステム(情報管理)とどのように相互接続しているかを示す、電力系統エネルギー供給システムの抽象トポロジーを発表した。このトポロジーは、業界がIoTネットワークとICSネットワークを組み合わせたIT機器や通信の利用など、スマートグリッド内での双方向通信に軸足を移す中で、エネルギーおよび公益事業における企業ITネットワークの重要性と規模が拡大していることを強調している。

このような情報管理ネットワークの内部で、サイバー犯罪者たちは何年も前から、エネルギーや公共事業のネットワークに対する攻撃をテストし、マッピングしてきた。こうしたゆっくりとした静かな偵察任務では、オペレーターの行動を観察し、独自の攻撃計画を構築する。2015年にウクライナの送電網を停止させた攻撃は、熟練した高度なサイバー犯罪者によって何ヶ月も前から計画されていたと言われている。

このことは、企業のITネットワーク内部に潜む攻撃者がICSに損害を与え、重要インフラに関連する情報を盗み出す前に特定することの重要性を強調している。Vectra 2018 Spotlight Report on Energy and Utilitiesは、重要なICS情報を盗むための最新の攻撃キャンペーンで使用されている独自の脅威行動に焦点を当てています。

これらおよびその他の重要な調査結果は、サイバー攻撃者がスパイ、拡散、窃盗の機会を得る前に、企業ITネットワーク内の隠れた脅威行動を検知することの重要性を強調しています。これらの脅威行動は、慎重に組織化された攻撃キャンペーンが何カ月にもわたって行われていることを明らかにしています。

攻撃者がネットワーク内部を横方向に移動すると、アタックサーフェスが広がり、データの取得や流出のリスクが高まります。このような攻撃者の行動を早期かつ一貫して検知するためには、すべてのネットワーク・トラフィックを監視することが不可欠です。

リモート攻撃者は通常、管理者認証情報を盗むためにマルウェアやスピアフィッシング を仕掛けることで、エネルギーおよびユーティリティ・ネットワークの足掛かりを得ます。いったん内部に侵入すると、管理接続とプロトコルを使用して偵察を行い、産業用制御システムに関する機密データを求めて横方向に拡散します。

管理者認証情報を秘密裏に悪用することで、攻撃者は重要なインフラ・システムやデータに制限なくアクセスできる。これは、サイバー攻撃のライフサイクルにおいて最も重要なリスク領域の一つである。

エネルギーと公益事業に関する2018年スポットライト・レポートのその他の主な調査結果は以下の通り:

- 攻撃のコマンド&コントロールフェーズでは、1万台のホストデバイスとワークロードあたり194件の外部リモートアクセス行為が検知されました。

- 10,000台のホストデバイスとワークロードあたり314件の疑わしいリモート実行動作が検知された。

- サイバー攻撃ライフサイクルの流出フェーズでは、1万台のホストデバイスとワークロードあたり293件のデータ密輸行為が検知されました。

また、攻撃者がログベースのアラートシステムを破るために痕跡を消したことも重要である。攻撃に使用されたアカウントとアプリケーションは削除され、消去された。

例えば、商業施設にインストールされたVPNクライアントは、その使用から生成されたログとともに削除された。DHSは、広範なフォレンジック分析によって初めて、脅威アクターがすでに攻撃が成功した後に証拠を削除できたことを突き止めることができた。

教訓:サイバー攻撃の最初の兆候は、被害が発生してからではなく、発生した時点で検知 。