米国、ニュージーランド、英国のサイバーセキュリティ当局は、サイバー攻撃におけるPowerShellの使用再発に対処するため、PowerShellの適切な設定と監視を推奨する共同サイバーセキュリティ情報シート(CIS)を発表した。この文書の核となるメッセージは、PowerShell が依然として攻撃者による悪用の標的である一方で、企業環境全体で PowerShell を無効にすることは、防御側にとって組織にとってメリットが大きすぎるということです。CISは、PowerShellスクリプト言語を無効にする代わりに、悪用される可能性を減らし、悪用された場合に検知 。

Vectra 検知 for Azure ADは、サポートチームがCISの勧告に従うことを支援します。Vectra 、クラウドサービス、SaaSアプリケーション、およびAzure ADバックエンドにアクセスするすべてのユーザーのAzure ADアクティビティを監視し、そのアクセスがPowerShellを使用して行われたことを確認できます。このモニタリングは、VectraChaosダッシュボードとAIの脅威検知に反映され、PowerShellが悪用される可能性を低減し、その検知を可能にします。

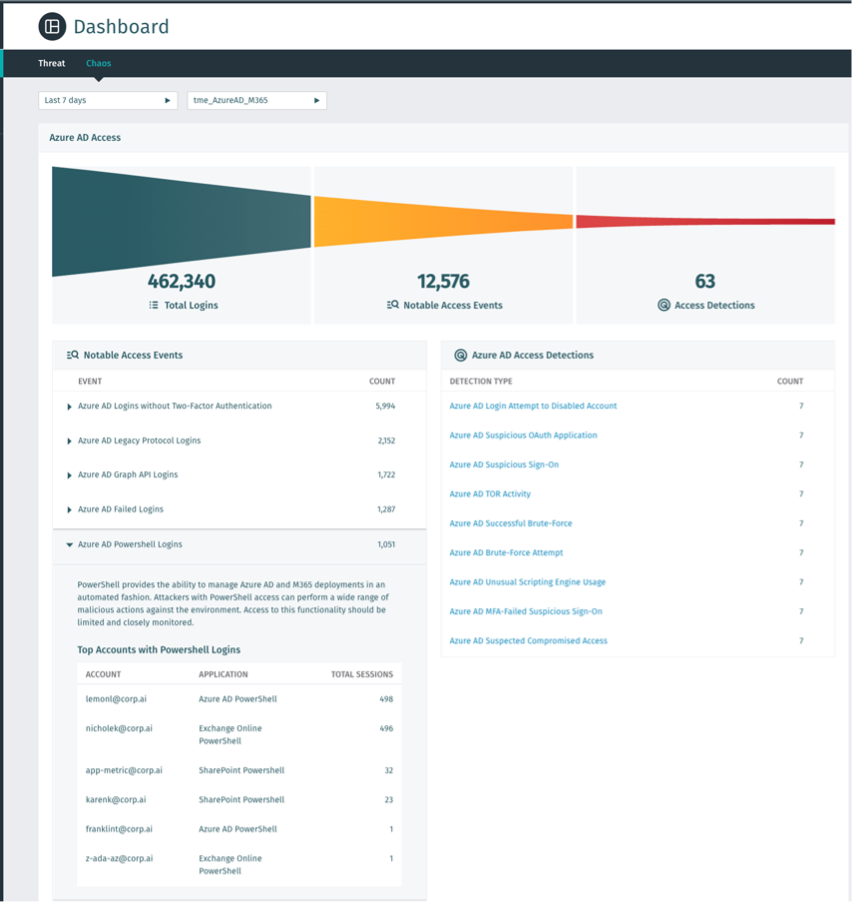

Vectraの「Azure AD Chaos Dashboard」は、テナント内で誰がどのようにPowerShellを使用しているかを確認できるようにすることで、防御者が攻撃をプロアクティブに阻止できるようにします。Chaosダッシュボードは、PowerShellの使用を含む、回避される可能性のあるセキュリティコントロールに関連する注目すべきイベントをハイライトします。各 PowerShell アクセスイベントは、特定のユーザと PowerShell バージョンと共に追跡され、レビュー用に報告されます。この情報により、攻撃時にユーザの PowerShell アクセスが悪用されるリスクを最小化するために、チームはユーザに追加の制御をかけることができます。

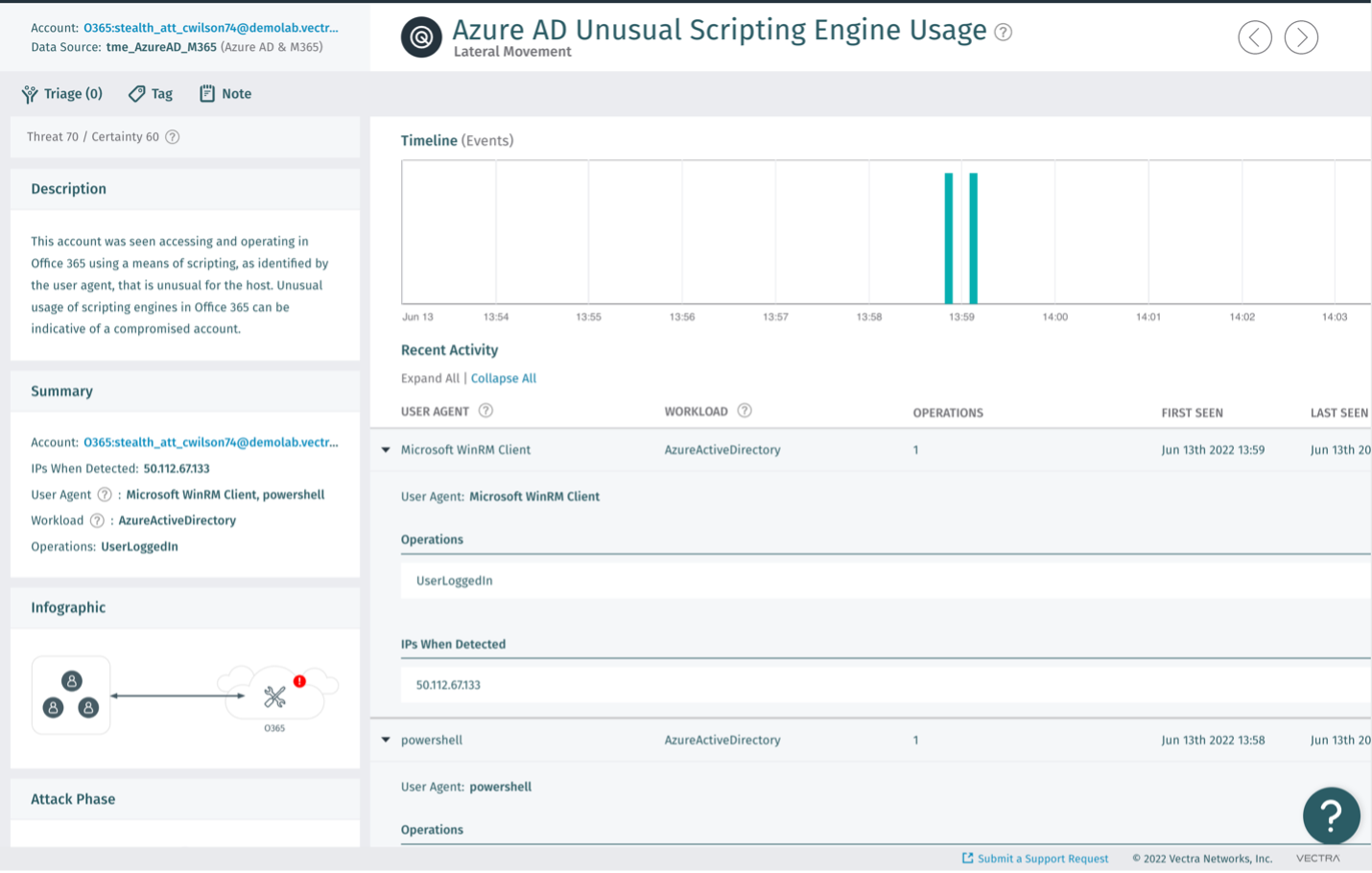

Vectra Azure AD Unusual Scripting EngineUsage検知は、Azure ADやSaaS環境内でPowerShellやその他のスクリプトエンジンを悪用する攻撃者に警告を発します。アラートはまず、スクリプトエンジンがユーザーによって一般的にどのように使用されているかを把握します。そして、攻撃と一致するような異常な使用を検出します。このアラート機能により、Vectra 初期侵害からAzureクラウドに対する攻撃の自動化まで、さまざまなアクティブな脅威を早期に検知することができる。Vectra他のAzure ADとMicrosoft 365のアラートと並行して、防御者は攻撃者を迅速に確認し、目的への進行を阻止することができます。

そのため、潜在的なサイバー攻撃を阻止するための予防措置として、PowerShellを無効にすることが本能的なケースもあるかもしれないが、適切なツールやコントロールがあれば、そのような抜本的な対策は必要ない。CISは、PowerShellはWindowsの安全性を確保するために不可欠であり、「PowerShellを削除したり不適切に制限したりすると、管理者や防御者がPowerShellを活用してシステムの保守、フォレンジック、自動化、セキュリティを支援することができなくなる」と述べている。その代わりに、関係するセキュリティチームは、侵害が発生した場合に、そして発生した場合に、侵害を検知し、阻止するための計画を立てるべきである。

PowerShellまたはAzure ADを活用した攻撃の検出に関する追加情報については、Azure ADのセキュリティに関するVectra ページをご覧ください。