*本ブログは自動翻訳です

先日、Infoguardのシニア・スレット・ハンターであるレネ・クレッツィンガーと実際のスレット・ハンティングについて話す機会があった。彼は、脅威を発見し、インシデントを調査し、可視性のギャップを埋めるために、日々の業務でどのようにVectra AIプラットフォームを使用しているかについて話しました。以下は、彼の現場での経験から直接共有された重要な洞察と事例です。

脅威ハンティングとは何か?実践者の視点

スレット・ハンティングとは、従来のアラート・ベース・システムが見逃していた脅威を発見するために考案された、仮説に基づくプロアクティブなプロセスである。このプロセスでは、侵害を想定し、敵の行動の兆候を積極的に探ります。脅威ハンターは、アラートを待つのではなく、文脈的な知識、直感、振る舞い 手がかりに、異常な活動や悪意のある活動を特定します。

効果的な脅威狩りは視界にかかっている。見えなければ、それを狩ることはできない。ネットワーク、エンドポイント、アイデンティティ・システム、クラウド環境にわたる遠隔測定を行うことが基礎となる。また、これはマインドセットでもあり、環境を防御する際には敵のように考える必要がある。

効果的な脅威ハンティングのビルディングブロック

- 可視性:攻撃対象の全領域にわたるデータを収集します:DNSログ、SMBログ、プロキシトラフィック、エンドポイントプロセスログ、認証記録、USBアクティビティ、IDアクティビティ、クラウド使用状況。

- データの一元化: 遠隔測定を一箇所に集約。断片化されたログは検出を遅らせ、精度を低下させます。

- ベースライン化:逸脱をより効果的に検知 するために、「正常な」行動を確立する。

- 敵のTTP知識:実際の攻撃のプレイブックやツールを研究し、敵の行動を探る。

脅威ハンティングの種類と実例

1.ベースライン・ハンティング

ベースライン・ハンティングは、システム、ユーザー、アプリケーション間で何が典型的かを理解することから始まる。これには、その環境で想定されるリモート管理ツールの数と、どのシステムにインストールされているかをカタログ化することが含まれる。通常、RMMを実行していない人事ワークステーションに10個以上のRMMがインストールされている場合、それは標準からの強い逸脱であり、インサイダーによる誤用や設定ミスの可能性がある。

スケジュールされたタスクも手がかりとなる。例えば、管理者以外のワークステーションで時間外にPowerShellスクリプトを起動するタスクが見つかれば、未承認の自動化や攻撃者の持続性についての調査を促すことができる。

別の例としては、ブラウザの拡張機能がある。正規の拡張機能は複数のエンドポイントにインストールされるかもしれないが、MegaやTelegramのAPIへの接続を開始する。

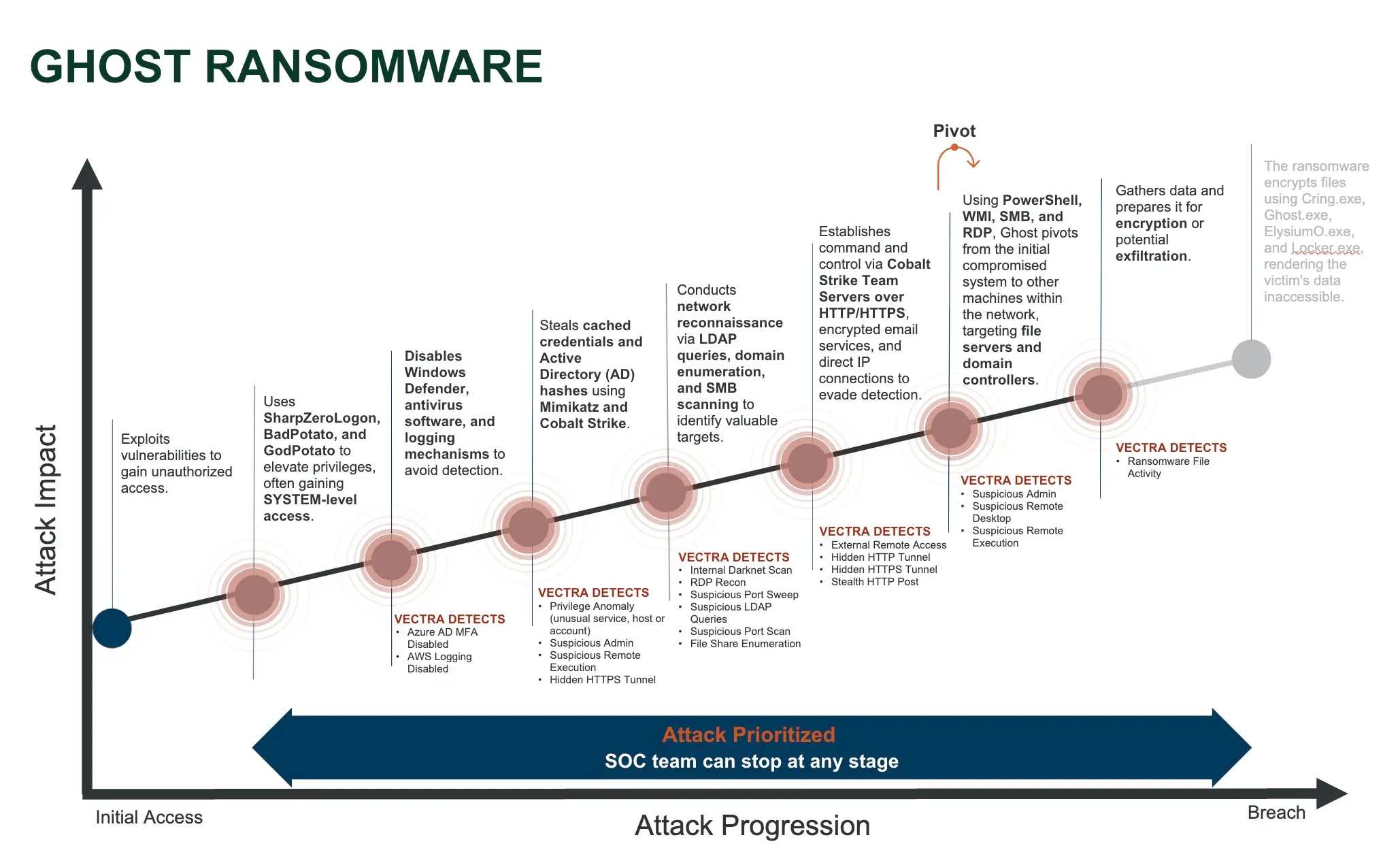

2.脅威行為者のTTPハンティング

このアプローチでは、既知の攻撃者の戦術、技術、手順(TTP)に基づいたハンティングを行う。例えば、ランサムウェアグループやその他の脅威アクターがツールやテクニックをリークした場合、それらのインジケータを使用して、環境内の類似したアクティビティを検索することができます。RcloneやMimikatzなどのツールは、攻撃者によってしばしば名前が変更されますが、コマンドラインの動作は変更されません。コマンドライン引数によるハンティングは、難読化されている場合でも、これらのツールを検知 のに役立ちます。

3.流出ハンティング

流出に焦点を当てたハンティングでは、データがステージングされ、環境外に転送されている兆候を探します。あるケースでは、FirefoxフォルダにあるChatGPTと名付けられたプロセスが、FirefoxのパスワードとCookieデータをTelegram APIに流出させていることが確認されました。別のケースでは、ユーザーがクラウドストレージサービスに接続する前にZIPファイルが作成され、機密データのステージングと密輸の可能性が示されました。

このような活動は、しばしば巧妙である。攻撃者は、通常のユーザー行動を模倣し、検出を回避するために、アップロードを時間をかけて分散させることがある。クラウドストレージプラットフォーム、メッセージングAPI、あるいはSMTP経由のコマンドライン電子メール転送などの既知の流出チャネルへの接続は、関心のあるシグナルである。

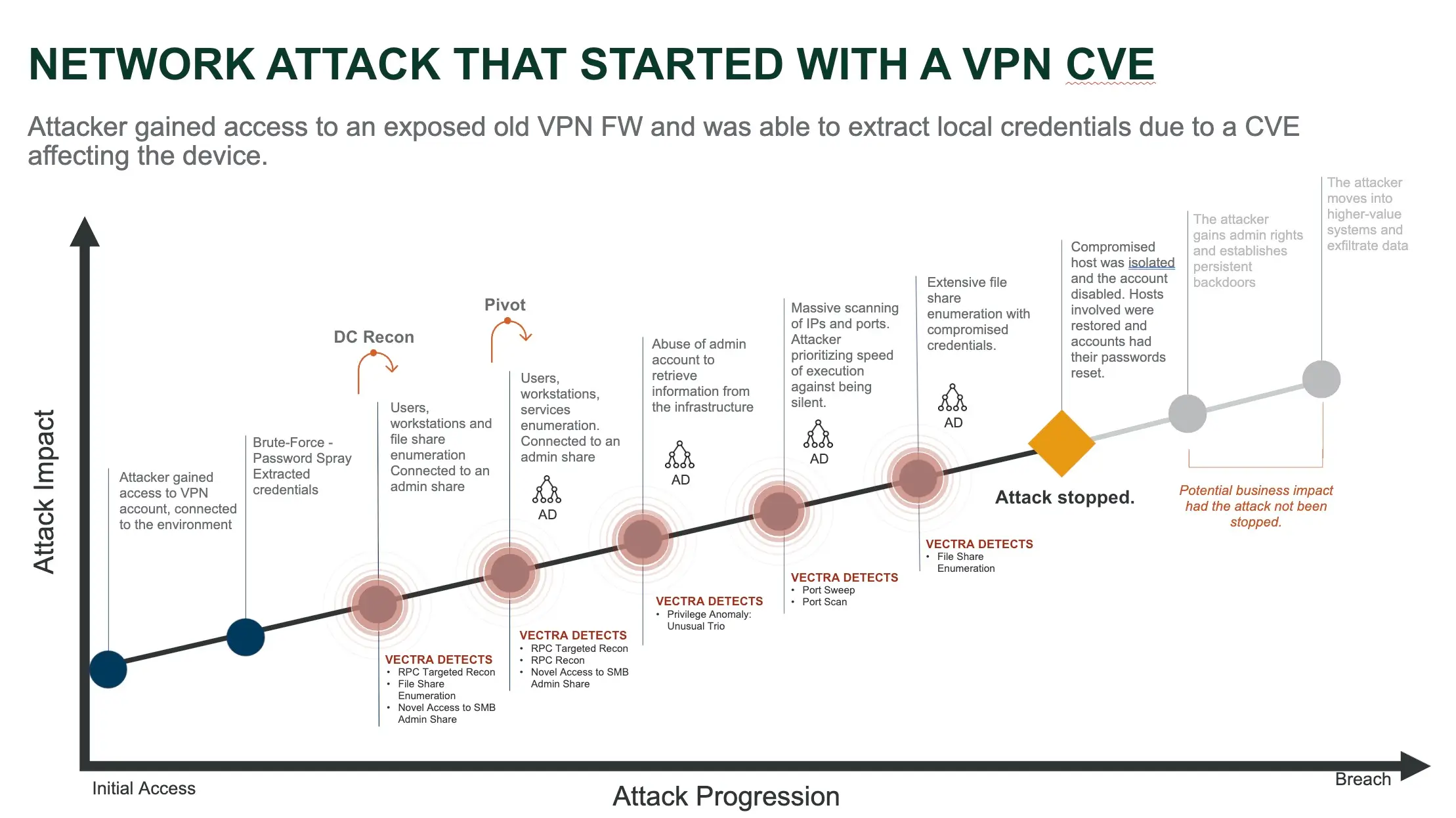

4.エクスプロイト/CVEベースのハンティング

最近のCVEに基づくハンティングでは、攻撃者が新たに公開された脆弱性を積極的に悪用しているかどうかをチェックします。例えば、SAPシステムに影響するCVEが公開された後、脅威ハンターは、Webシェルの展開や、RDPの公開後に開始されたラテラルムーブなど、悪用の兆候を探しました。

この種のハンティングには、既知の攻撃シーケンスや悪用の試みに続くコマンド実行チェーンのログを確認することが含まれる。

5.コンプライアンスに基づくハンティング

コンプライアンス・ベースのハンティングは、セキュリティ管理がHIPAA、PCI-DSS、ISOなどの標準に準拠していることを確認します。脅威ハンターは、以下のような違反をチェックします:

- 機密情報を含む SMB 共有を開く。

- プレーンテキストの認証情報を Excel またはテキストファイルに保存する。

- データ転送用の USB ドライブの不正使用。さらに、監視対象外のフォルダ(例:C:˶temp、C:˶pictures)に置かれ、セキュリ ティスキャンから除外されたツールは、脅威行為者によって永続性や回避のために活用され る可能性があります。このようなツールの存在は、多くの場合、コンプライアンス違反やリスクの増大と相関する。

6.クレデンシャルとアイデンティティ・ベースのハンティング

クレデンシャル・ハンティングは、多くの場合、侵害データやダーク・ウェブ・プラットフォームで発見されたリークされたクレデンシャルから始まります。スレットハンターは、これらのクレデンシャルを追跡して、組織内のシステムやユーザーの活動を突き止めます。場合によっては、認証情報を盗むブラウザの拡張機能やフリーウェアにバンドルされたアドウェアがパスワードの流出に関連していることもあります。

外国IPからの予期せぬログインや、EvilGinxのようなバイパス技術を含むMFAイベントなどの行動も、疑念を抱かせる。例えば、スイスを拠点とするユーザーが、有効な渡航コンテキストを持たずに米国からログインしているのが観察され、セッションハイジャックを示していた。

Vectra AIが脅威ハンティングにどのような違いをもたらすか

1.ネットワーク、アイデンティティ、クラウドにまたがる統合された可視性

Vectra AIは、ネットワーク・トラフィック、ユーザー・アイデンティティ、クラウド・アクティビティからの遠隔測定を単一のプラットフォームに統合します。現代のネットワークは、オンプレミスのインフラ、キャンパス、リモートオフィス、クラウドデータセンター、クラウドID、SaaS、IoT、OTシステムにまたがっているため、この全体的なアプローチにより、サイロ化したツール間を行き来する必要がなくなります。これにより、脅威ハンターは攻撃対象全体を一箇所で監視できるようになり、今日のハイブリッド環境にとって不可欠な機能となります。

2.独自のネットワーク可視化により、攻撃の全容が明らかになる

ある顧客のケースでは、EDR エージェントがないホストを経由して、6 か月にわたってゆっくりとステルス的に流出が発生しました。エンドポイントの遠隔測定が利用できなかったため、Vectra AIが導入されるまで、流出は検出されませんでした。独自のネットワークメタデータ分析により、Vectra AIはクラウドストレージサービスへの一貫した送信トラフィックパターンを明らかにし、その手口と期間の両方を明らかにしました。これは、Vectra AIが他のツールが見逃す可能性のある可視性のギャップをどのように埋めるかを実証しました。

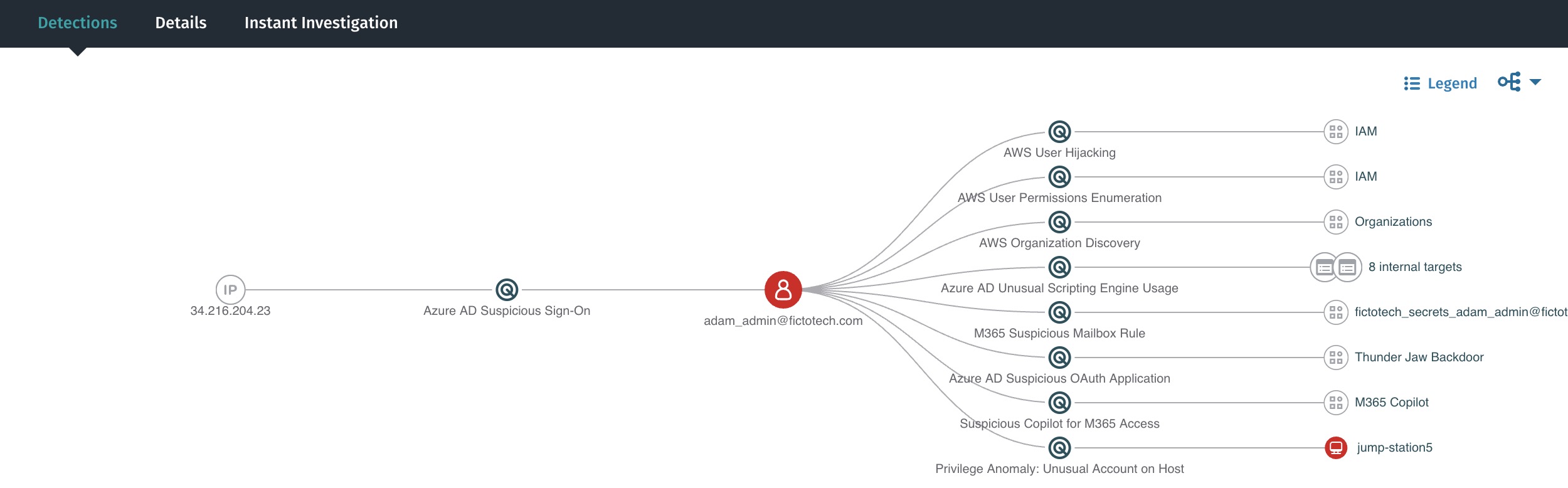

3.資産と利用者の明確化による調査の迅速化

Vectra AIは、デバイスのIPとセッションIDを指定されたユーザーとアセットにマッピングすることで、生の遠隔測定をコンテキストで強化します。クレデンシャルの盗難やIDの異常(MFAのバイパスや不審なログインなど)を伴うケースでは、どのユーザーが関与し、どのシステムにアクセスしたかを迅速に特定するのに役立ちました。René氏は、この明確化によって、調査にかかる時間が短縮され、影響を受けたシステムを遅滞なく隔離できるようになったことを強調しました。

4.コンプライアンス違反の公表

Vectra AIは、コンプライアンス・ベースの調査において、不正なRDP接続、未承認のUSBストレージの使用、機密データを含むオープンなSMB共有などのアクティビティにフラグを立てました。これらの発見は、ポリシー違反の具体的な証拠となり、PCI DSSやHIPAAなどのフレームワークのコンプライアンス準備に役立ちました。

5.シンプルで直感的な調査体験

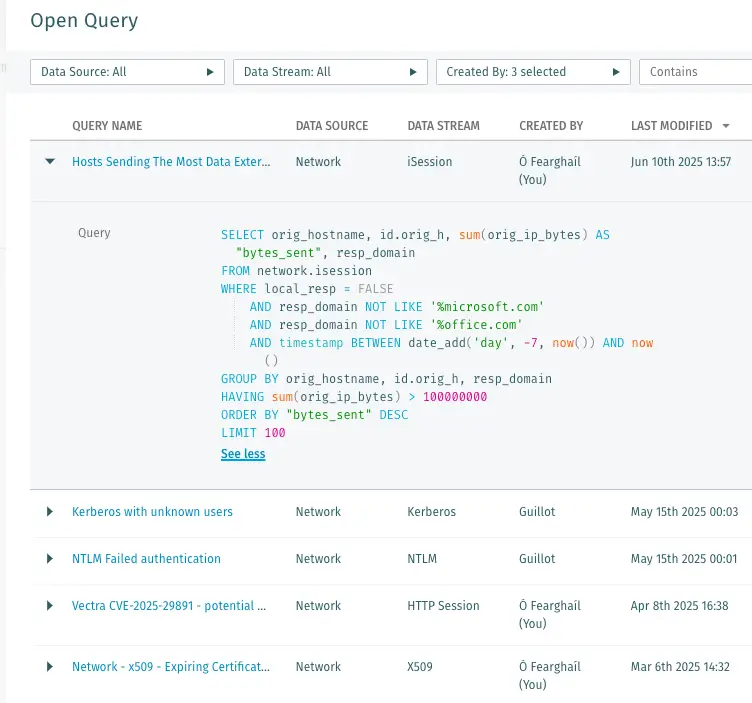

Vectra AIは、セキュリティ専門家によって開発された保存された検索やキュレーションされたクエリへの直接アクセスを脅威ハンターに提供します。René氏は、Vectra AI プラットフォームを使用することで、検知結果のピボット、アラートのドリルイン、マルチドメイン攻撃の可視化、タイムラインの再構築がいかに簡単に行えるかを強調しました。洞察へのアクセスが簡素化されたことで、環境全体にわたって効率的で的を絞ったハンティングが可能になりました。

はじめに脅威ハンティングのベストプラクティス

- まずは可視化から: ネットワーク、エンドポイント、クラウド、アイデンティティ・ソースのデータをすべて一箇所に集めておく。

- 通常の動作のベースライン:ユーザーとシステムが通常どのように動作するかを理解する。

- 定期的なテーマ別ハント:毎月または四半期ごとに、特定のユースケースや脅威シナリオに基づいたハンティングを実施します。また、Vectra AIの保存された検索や専門家によるサジェスト検索を活用して、脅威ハンティングを開始することもできます。

- 可能な限り自動化する:RMMツールの新規インストールなど、繰り返し発生するパターンの検出ルールを構築する。

- レポートとCTIプラットフォームの活用脅威情報フィードとレポートを活用し、新たなハント仮説を構築する。

最終的な感想

脅威ハンティングとは、自社の環境を十分に理解し、何がふさわしくないかを認識することです。Vectra AIは、すべての攻撃サーフェスを可視化し、データを振る舞い コンテキストで豊かにし、すべてを結びつけることによって、このプロセスを変革します。

小さく始める。ユースケースを選ぶ。見つけたものを関連づける。Vectra AIを使えば、最初の狩りが最初の勝利になります。

Vectra AIプラットフォームが実際に動いているところをご覧になりたいですか?

デモを ご覧になり、私たちがどのように捜査や脅威対策に違いをもたらすかをご確認ください。

Vectra AIが「2025年ガートナーのNDRのマジック・クアドラント」に選ばれた理由について、製品担当副社長であるMark Wojtasiakの見解をお読みください。