Vectra Investigate:すべての脅威の背景を可視化

現在のハイブリッドネットワーク環境では、単に検知するだけでは不十分です。セキュリティチームには、インシデントの全体像を把握する力が求められています。攻撃は単一のベクトルやエンドポイントにとどまらず、ピボット(拡張)、権限昇格、正規ユーザーの行動への偽装などを行い、ネットワーク・ID・クラウドといった複雑なインフラ全体を悪用します。

しかし、迅速かつ実用的なインサイトを得るのは容易ではありません。データはサイロ化され、断片化され、複雑なツールの背後に隠れていたり、そもそも利用できないことも多く、アナリストは「攻撃の起点はどこか?」「他に影響を受けた部分は?」「どれくらい前から活動しているのか?」といった基本的な問いに答えるために、情報を手作業でつなぎ合わせなければなりません。

そこで活躍するのが Vectra Investigate です。Vectra AIプラットフォームの一部であり、ガートナーのネットワーク検知とレスポンス(NDR)のマジック・クアドラントでリーダーの1社に選出された評価に裏打ちされたこのツールは、VectraのAIによる検知を補完し、迅速かつ詳細な調査と脅威ハンティングを支援する豊富で統合されたメタデータを提供します。

Vectra Investigate は、25以上の情報ソースと300以上のフィールドから強化されたメタデータを活用し、最大30日間にわたるネットワーク全体の履歴を可視化します。AIによる文脈情報を脅威テレメトリに重ねることで、リスクの軽減、脅威の解決、調査の加速、そしてプロアクティブな脅威ハンティングを、1つのコンソールから実現します。

クエリ不要の調査、エキスパートによるハンティング、そしてSQL Searchや保存済み検索などにより、セキュリティチームはアラートを超えた洞察を迅速に得ることが可能です。IDCの「The Business Value of Vectra AI」によると、Vectra Investigate を活用している企業は、セキュリティアラートの調査にかかる時間を50%削減しており、より迅速な意思決定と効率的な対応につながっています。

お客様は次のような目的でVectra Investigateを活用しています。

- 管理されていないシャドーITツール(DeepSeekなど)や弱い暗号などのレガシーエクスポージャーなどの新たなリスクに対する継続的な可視性を維持します。

- NDRとEDRの両方のシグナルを相関させる完全なインシデント調査を実施し、警告だけでなく、その範囲と影響の全体を明らかにします。

- ラテラルムーブに対する脅威ハンティング、地域や役割をまたいだコンプライアンス検証、パフォーマンス異常に対するネットワーク トラブルシューティングを強化します。

- より迅速な意思決定、より深い理解、より効果的な結果につながる、影響力の大きい質問に答えます。

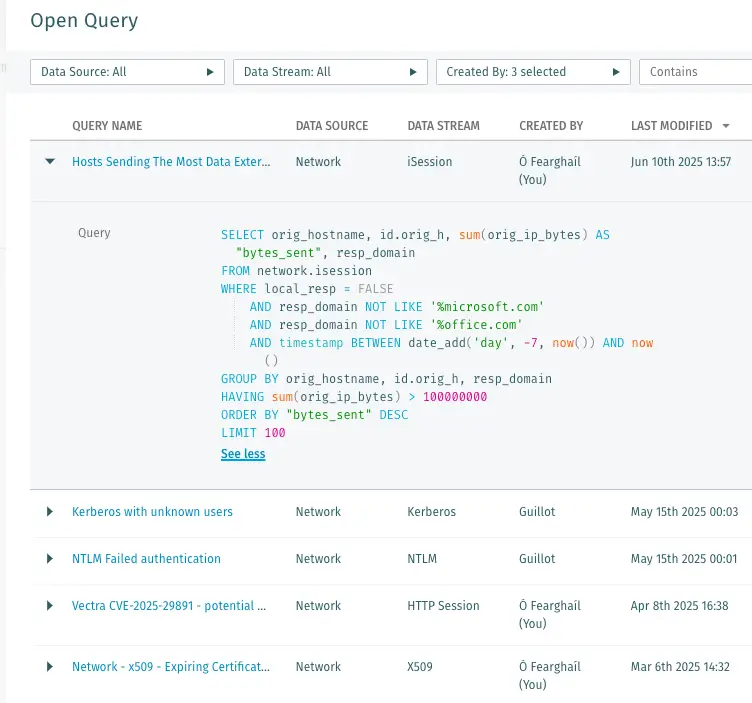

SQL Searchと保存済み検索でより迅速・深い調査を実現

Vectra AIプラットフォームでSQL Searchが一般提供されたことにより、クラウド、アイデンティティ、ネットワーク全体にわたるメタデータから深いインサイトを得ることが可能になりました。

データの持ち出し、稀なログイン、不審なビーコン通信の検出など、アナリストが脅威の兆候を自由に探れるようになります。さらに、スピードと使いやすさも重視し、Vectra AIのセキュリティアナリストが設計したプリビルドクエリ(保存済み検索)ライブラリもご用意しています。これらはワンクリックで調査を加速できるよう設計されており、最新の脅威リサーチと攻撃手法に基づいて定期的に更新されます。

これがチームにとってなぜ重要なのか

- 高度な調査を簡素化:複雑な複数条件のクエリを実行して、攻撃者の微妙な行動を見つけます。

- 専門知識に即座にアクセス可能:保存された検索により、ジュニア アナリストもシニア アナリストも SQL を 1 行も書かずに詳細な調査を開始できます。

- 将来への準備: これはほんの始まりに過ぎません。自然言語検索と製品内脅威ハンティング ガイドがまもなく登場します。

以下は、「保存した検索」タブから今日から使える 6 つの実用的な検索例です。

1. ネットワーク: 安全でないHTTP経由のファイルのダウンロード

理由:攻撃者は多くの場合、HTTP を使用して内部でペイロードを配信します。

検知内容: HTTP 経由で潜在的に悪意のあるファイル タイプを取得するデバイス。

SELECT timestamp, orig_hostname, id.orig_h, id.resp_h, host, uri, user_agent,レスポンスFROM network.http WHERE method != 'HEAD' AND (uri LIKE '%.ps1' OR uri LIKE '%.exe' OR uri LIKE '%.bat' OR uri LIKE '%.msi' OR uri LIKE '%.vb' OR uri LIKE '%.vbs' OR uri LIKE '%.dll' OR uri LIKE '%.reg' OR uri LIKE '%.rgs' OR uri LIKE '%.bin' OR uri LIKE '%.cmd' OR uri LIKE '%.hta' ) AND timestamp BETWEEN date_add( 'day' , - 7 , now()) AND now() LIMIT 100 2. ネットワーク: 外部に最も多くのデータを送信するホスト

理由:データの抽出は必ずしも騒々しいとは限らず、量が重要です。

検知内容:過去 7 日間の送信データが最も多いホスト。

SELECT orig_hostname, id.orig_h, sum(orig_ip_bytes) AS "bytes_sent" , resp_domain FROM network.isession WHERE local_resp = FALSE AND resp_domain NOT LIKE '%microsoft.com' AND resp_domain NOT LIKE '%office.com' AND timestamp BETWEEN date_add( 'day' , - 7 , now()) AND now() GROUP BY orig_hostname, id.orig_h, resp_domain HAVING sum(orig_ip_bytes) > 100000000

ORDER BY "bytes_sent" DESC LIMIT 100 ネットワーク:希少な宛先へのビーコン通信

理由:標的型インプラントは、多くの場合、1 つのホストに固有のインフラストラクチャと通信します。

検出対象:単一のデバイスからのみ繰り返し通信が行われる宛先。

SELECT resp_domains, COUNT(DISTINCT id.orig_h) AS "unique_hosts" , SUM(session_count) AS "total_sessions" FROM network.beacon WHERE timestamp BETWEEN date_add( 'day' , - 7 , now()) AND now() GROUP BY resp_domains HAVING COUNT(DISTINCT id.orig_h) = 1 AND SUM(session_count) > 20

ORDER BY "total_sessions" DESC LIMIT 100 4. 「DeepSeek」を含むDNSクエリ

理由:検知 マルウェア またはDeepSeekのようなAIベースのツールが使用されている可能性があります。

検知内容: 「deepseek」への参照を含む DNS クエリ。

SELECT * FROM network.dnsrecordinfo WHERE query LIKE '%deepseek%' 5. Entra ID: 珍しいサインイン場所

理由:異常なログイン パターンは、資格情報の侵害やアクセスの不正使用を警告する可能性があります。

検知内容:ご使用の環境でほとんどまたはまったく見られない国からのサインイン。

location.country_or_region を次のように選択します "location" 、count(*) AS "signins"

FROM o365.signins._all WHERE timestamp BETWEEN date_add( 'day' , - 7 , now()) AND now() GROUP BY location.country_or_region ORDER BY "signins" ASC LIMIT 100 6. AWS:繰り返される未認可または失敗したAPI呼び出し

理由:ブルートフォース攻撃や誤って構成された自動化により、API の失敗の痕跡が残ることがよくあります。

検知内容:完全なエラーコンテキストを含む、AWS API 呼び出しを繰り返し失敗しているエンティティ。

SELECT vectra.entity.resolved_identity.canonical_name、event_name、error_code、 COUNT(*) as "failureCount" 、 MIN(タイムスタンプ)として "firstSeen" 、 MAX(タイムスタンプ)として 「最後に見た」

aws.cloudtrail._all から COALESCE(error_code, '' ) != ''

GROUP BY vectra.entity.resolved_identity.canonical_name、event_name、error_code HAVING count(*) > 10

ORDER BY "failureCount" DESC LIMIT 100 今すぐ始めましょう

Vectra Investigateを使えば、チームはより迅速に動き、賢く脅威をハントし、ナレッジを効果的に共有できます。怪しい挙動を見逃すことはありません。

これらの検索は、保存した検索ライブラリから今すぐ使用できます。 Vectra 詳細については、AI プラットフォームにアクセスするか、このデモをご覧ください。

Vectra AIが「2025年ガートナーのNDRのマジック・クアドラント」に選ばれた理由について、製品担当副社長であるMark Wojtasiakの見解をお読みください。