UNC3886

UNC3886は、CrowdStrikeによってCAULDRON PANDAと呼ばれ、中国の国家情報機関の目的を直接支援するために動作すると評価された、高度に熟練した中国ネクサスの侵入セットです。

UNC3886の由来

少なくとも2021年後半から活動し、2023年2月以降に公表された:

- ゼロデイ悪用の専門家:彼らは、ベンダーのパッチが利用可能になる前に、フォーティネットとVMware製品にわたる4つの異なる脆弱性(CVE-2022-41328、-42475、CVE-2023-20867、-34048)を武器にしました。

- オペレーションとセキュリティの規律:GitHubでのデッドドロップ・リゾルバ(DDR)の使用、特注のルートキット、フォレンジック・アートファクトを減らすためのログ・スクラバー。

- ハイブリッド型malware :独自のインプラント(WhizShell、SideWalk亜種、VMCIバックドア)、カスタマイズされたオープンソースツール(FastReverseProxy、TinyShell、REPTILE、MEDUSA)、秘密C2のための信頼できるSaaSチャネル(GitHub Pages、Google Drive)の悪用。

技術サプライチェーン、航空宇宙研究、世界的な電気通信インフラに対する中国共産党(CCP)の情報収集の優先順位と強く一致する。

UNC3886の標的国

キャンペーンの遠隔測定は米国と シンガポール周辺に集中し、さらに広い東南アジア、オセアニア、そして少ないながらもヨーロッパとアフリカにも被害者がいる。地理的な分散は、米国と台湾の航空宇宙サプライチェーンが相互接続し、地域の通信トラフィックが通過するグローバルなポイントを反映している。

UNC3886の対象業界

UNC3886は、ネットワークが戦略的な通信や機密性の高い技術IPを配信または伝送する組織に焦点を当てている。確認されているセクターには、電気通信事業者、衛星および民間航空宇宙プライム、ネットワーク機器ベンダー、クラウド・サービス・プロバイダー、および(サンプル数は少ないが)政府の技術研究所が含まれる。

UNC3886の犠牲者

公の報道では少なくとも引用されている:

- 米国の大手電気通信プロバイダー(2023年2月妥協)。

- 米国の航空宇宙メーカー(侵入は2024年6月に発覚)。

- シンガポールの通信事業者(2024年6月活動開始)。

- キャンペーン23-022」の間に、ESXiハイパーバイザーとFortiGateデバイスが共同使用された複数の無名のオペレータ。

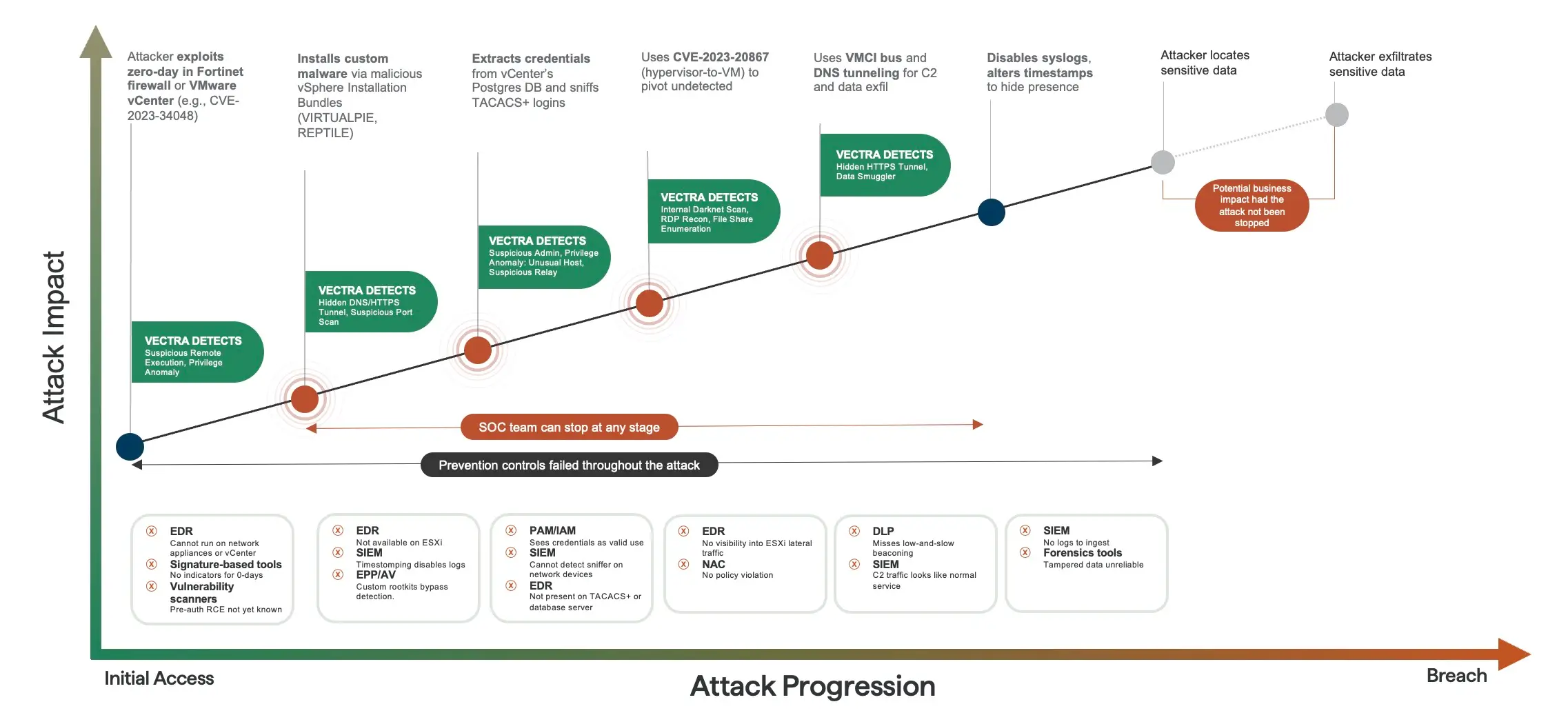

UNC3886の攻撃ステージ

FortiOS SSL-VPNおよびVMware vCenter/ToolsのゼロデイCVEを悪用し、先に取得した漏洩したTACACS+またはSSH認証情報を介して代替の足がかりとします。

変更された REPTILE カーネルモジュールまたは MEDUSA LD_PRELOAD root キットをロードして root を取得し、ESXi 上の vpxuser 権限を悪用してホストレベルの制御を行います。

REPTILE コマンドでファイルやプロセスを隠し、yum-versionlock をインストールしてバックドアされた OpenSSH パッケージをフリーズし、Hidemyassログクリーナーを実行します。

バックドア エスエス/エスエスディーLOOKOVERでTACACS+のトラフィックをスニフし、暗号化されたvCenter DBのパスワードをダンプし、MEDUSAキーロギングでメモリ内のクレジットをキャプチャする。

オーダーメイドの静的Nmapバイナリ(scFortiGateとESXiホストからのVMwareゲストリストとネットワークインターフェイスデータを列挙します。

盗まれた SSH キー/パスワード、FortiGate 管理セッション、CVE-2023-20867 ゲストオペレーションを利用して、VM とネットワークアプライアンス間を行き来します。

WhizShellとSideWalkを使い、ドキュメントとコマンド出力をステージングする。VMCIバックドア(VIRTUALSHINE/-PIE/-SPHERE)は、標的となる収集のために対話型シェルをストリームする。

TinyShellとFastReverseProxyを展開し、任意のコマンドを実行。systemdスクリプトやルートキットによって作成されたRCスクリプトを介してペイロードをトリガーする。

RIFLESPINEはGoogle Drive経由で暗号化されたアーカイブをアップロードし、MOPSLEDはGitHubからC2命令を取得し、ChaCha20でカスタムTCP経由でデータをトンネリングする。

主な目的はスパイ活動だが、二次的な影響としては、ネットワーク・デバイスの永続化やサプライチェーンの操作の可能性がある。

FortiOS SSL-VPNおよびVMware vCenter/ToolsのゼロデイCVEを悪用し、先に取得した漏洩したTACACS+またはSSH認証情報を介して代替の足がかりとします。

変更された REPTILE カーネルモジュールまたは MEDUSA LD_PRELOAD root キットをロードして root を取得し、ESXi 上の vpxuser 権限を悪用してホストレベルの制御を行います。

REPTILE コマンドでファイルやプロセスを隠し、yum-versionlock をインストールしてバックドアされた OpenSSH パッケージをフリーズし、Hidemyassログクリーナーを実行します。

バックドア エスエス/エスエスディーLOOKOVERでTACACS+のトラフィックをスニフし、暗号化されたvCenter DBのパスワードをダンプし、MEDUSAキーロギングでメモリ内のクレジットをキャプチャする。

オーダーメイドの静的Nmapバイナリ(scFortiGateとESXiホストからのVMwareゲストリストとネットワークインターフェイスデータを列挙します。

盗まれた SSH キー/パスワード、FortiGate 管理セッション、CVE-2023-20867 ゲストオペレーションを利用して、VM とネットワークアプライアンス間を行き来します。

WhizShellとSideWalkを使い、ドキュメントとコマンド出力をステージングする。VMCIバックドア(VIRTUALSHINE/-PIE/-SPHERE)は、標的となる収集のために対話型シェルをストリームする。

TinyShellとFastReverseProxyを展開し、任意のコマンドを実行。systemdスクリプトやルートキットによって作成されたRCスクリプトを介してペイロードをトリガーする。

RIFLESPINEはGoogle Drive経由で暗号化されたアーカイブをアップロードし、MOPSLEDはGitHubからC2命令を取得し、ChaCha20でカスタムTCP経由でデータをトンネリングする。

主な目的はスパイ活動だが、二次的な影響としては、ネットワーク・デバイスの永続化やサプライチェーンの操作の可能性がある。

UNC3886が使用したTTP

Vectra AIでUNC3886を検知 方法

よくあるご質問(FAQ)

通常、UNC3886はどのようにして最初に入るのですか?

パッチが適用されていないFortiGateやVMware vCenter/Toolsの脆弱性を悪用することで、パッチ管理の遅れが唯一最大のリスク低減要因となります。

どのような初期指標を探すべきか?

アウトバウンド GitHub raw.githubusercontent.com ESXiまたはvCenterからのリクエスト、予期しないVMCIソケットの作成、異常なファイル /var/lib/fwupdd/.

どのEDRテレメトリーがREPTILEを最もよく暴露しているか?

カーネルモードモジュールロードイベント(インスモッド, モッドプローブ非標準的なパス、隠れたプロセスの異常、突然の消失など)。 /proc/<pid> エントリー

ネットワークベースのコントロールでRIFLESPINEを止められるか?

サーバー・クラスのアセットに対してGoogle Drive APIホストをブロックするインスペクションやイグレス・フィルタリングは、C2ループを破壊する。

TACACS+のクレデンシャル盗難を検知 のに役立つログ・ソースは?

TCP/49のパケットキャプチャ、ハッシュの不一致 タックプラス へのバイナリおよび高頻度の書き込みを行う。 /var/log/tac* または /var/log/ldapd*.gz.

標準的なSSHハードニングで十分なのか?

部分的に、ファイル整合性監視(FIM)も導入する。 /usr/bin/ssh, /usr/sbin/sshdを有効にする。 AllowTcpForwarding no さらに、バージョンを厳密に固定することで、悪意のある置き換えにフラグを立てることができる。

ESXi内部でのVMCIの不正使用を発見するには?

ESXiシェル監査の有効化、監視 /var/log/vmkernel.log にとって VMCISock(ブイエムシーソック 接続イベントの制限 vmci0 が必要でない場合は、VMX コンフィギュレーションに追加してください。

WhizShellが発見された場合、どのような対応が必要ですか?

ハイパーバイザを分離し、揮発性メモリを収集し、VMディスクスナップショットをエクスポートし、すべてのvCenterおよびESXiサービスの認証情報をローテーションします。

多要素認証(MFA)は役に立つのか?

VPNと特権的なLinux/ESXi SSHアカウントのMFAは、いったん認証情報が採取されると横の動きを阻止するが、ゼロデイ攻撃経路を緩和することはできない。

長期的な対策は?

積極的なパッチ適用/仮想アプライアンスのライフサイクル管理、②引用した CVEs に対するエクスプロイト防止(IPS/NGFW)シグネチャ、③ネットワークデバイスのホスト完全性ベースライン、④最小特権アカウントの設計と TACACS+ 監査転送、⑤上記の TTP リストに沿った継続的な脅威ハントプレイブック。