多くのセキュリティ・リーダーにとって、最も危険な攻撃者は外部にいるのではなく、すでに内部にいる。インサイダーの脅威は、悪意のある従業員によるものであれ、不正な管理者によるものであれ、攻撃における最も困難なハードルである「アクセス権の獲得」をすでにクリアしています。つまり、信頼できる認証情報、既存の権限、システムやデータに関する詳細な知識を使って活動できるのです。

このためインサイダー脅威は検知と封じ込めが難しいのです。IBM「Cost of a Data Breach 2025」によると、 悪意あるインサイダー攻撃の平均コストは 492万ドル、解決にかかる時間は 260日と、セキュリティリーダーが直面する中で最も高コストかつ長期化するインシデントの一つです。

Vectra AIを積極的に導入している顧客企業では、優先順位を付けた脅威の10件中4件近くが、1カ月以内に内部脅威を受けたものでした。これは珍しいことではありません。これは珍しいことではなく、現実の企業環境で今、頻繁に起きていることなのです。

インサイダー脅威プログラムにおけるギャップとは?

最も成熟したセキュリティプログラムでさえ、よく知られた3つのツールに依存していますが、それぞれに攻撃者が突く「盲点」が存在します。

- DLP - 特定のデータ転送を検知またはブロックできるが「意図」は判別できない。正規ユーザーがアクセス権を持つ機密ファイルをダウンロードしても、通常業務と見なされてしまいます。

- EDR - マルウェアやエンドポイントのエクスプロイト検知には優れるが、多くのインサイダー事案が発生する SaaS、クラウド、アイデンティティレイヤーにおけるアカウント悪用は盲点となります。

- SIEM- ログを集約して調査できるが、システムをまたぐ微妙で別個の振る舞いを相関するには多大な手作業が必要です。

これらのギャップは、インサイダーが正規の権限を持って行動するために生じます。彼らの活動は日常業務に溶け込み、予防中心のコントロールをすり抜けてしまうのです。アイデンティティ、クラウド、オンプレネットワークを横断して相関しない限り、兆候は散在し、見逃されます。

結果として、ツールがインサイダー脅威を明確に示す頃には、すでに機密データは持ち出され、被害が発生しています。

生成AIはどうインサイダー脅威リスクを高めるのか?

職場での生成AIの普及、とくに Microsoft 365 向け Copilot のようなツールは、インサイダー脅威に新たな次元を加えています。

悪意あるインサイダーや侵害されたアカウントが Copilot にアクセスできる場合、Word、SharePoint、Teams、Exchange などを横断して瞬時に機密データを検索できます。従来は数時間・数日かかった情報探索が、ほぼ即時に完了し、持ち出し準備が整えられてしまいます。

なぜインサイダー脅威にとって重要なのか:

- 偵察を加速。 Copilotは、発見の段階から待ち時間をなくします。内部関係者は、AIのスピードで認証情報、財務データ、知的財産を表面化できます。

- 住み分けの優位性。攻撃者は既存の権限と信頼できるエンタープライズAIツールを使用し、正規のユーザー活動にシームレスに紛れ込みます。

- ネイティブの可視性の制限。 セキュリティチームは、Copilotの監査ログから最小限の詳細しか見ることができず、何が検索され、何が返されたかを知ることは困難です。

- ネイティブの制御が不十分。組み込みのCopilotによる制限では、決意のある内部関係者が機密情報を求めて環境を探ることをほとんど阻止できません。また、攻撃者がCopilot for M365の正当な使用方法を悪用するためにIDを侵害した場合、ネイティブツールでは検知しません。

なぜインサイダー脅威は検知難しいのか?

正常な振る舞いと悪意のある振る舞いは、文脈がなければほとんど区別がつきません。

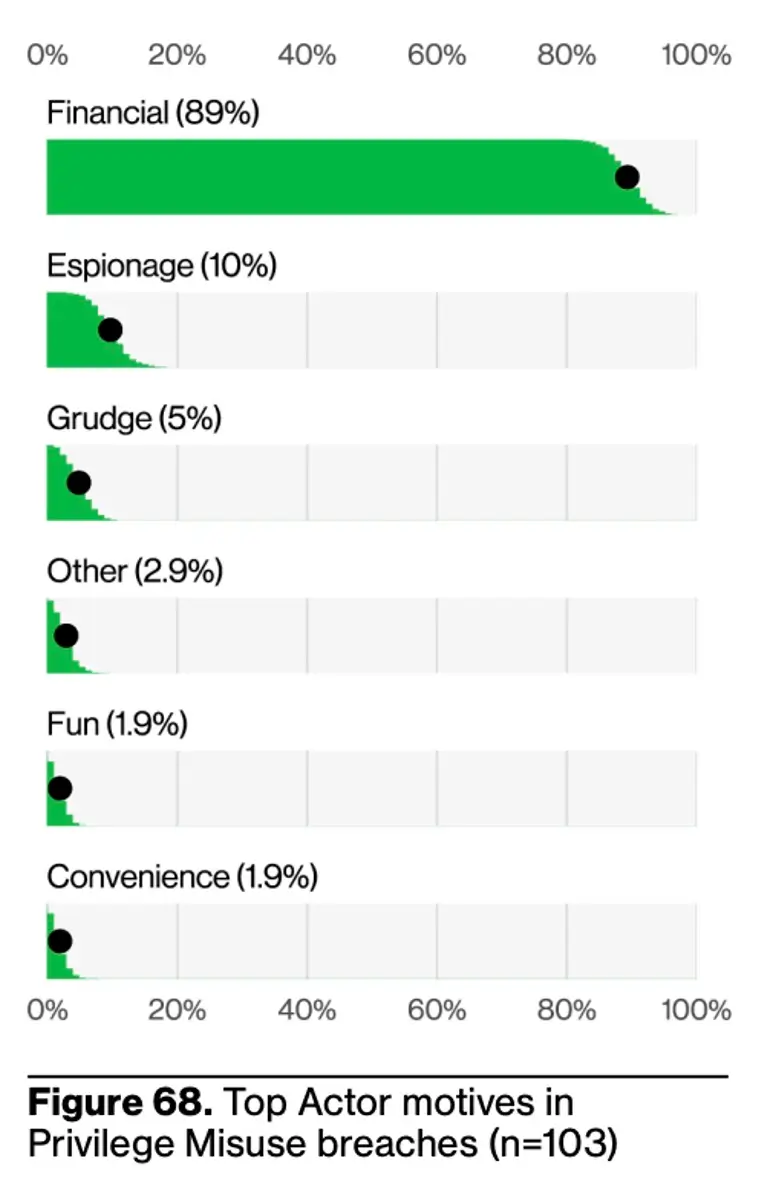

さらに問題を複雑にするのは「動機と機会」です。Verizon 2025 Data Breach Investigation Reportにによると、大多数のインサイダー事案は金銭的動機に基づいており、最も影響が大きいのは不正管理者です。クラウド環境では、機密データは数秒で特定・窃取され、セキュリティチームが反応する前に被害が進行します。

Verizonによると、特権の悪用による侵害の主犯の90%は社内関係者であり、10%はパートナーである。動機の第1位は依然として金銭的動機です。

重要なのは、アクセスがどのように使用されているのか、つまり、単にアクセスが発生しただけでなく、各アクションの背後にあるシーケンス、コンテキスト、意図を理解することです。本当のインサイダーの脅威を検知するには、悪意ある意図と日常的な異常を区別できる振る舞いAIが必要です。

内部脅威プログラム強化のための3つの戦略的優先事項

1.すべての環境にわたるアイデンティティの振る舞いを可視化

インサイダーは、Active Directory、M365、SharePoint、Teams、Exchange、Entra ID、Copilot for M365、クラウド、ネットワークリソースにまたがって動作します。相関関係がなければ、各アクションは単独では良性に見えます。IDの全面的な可視化は不可欠です。

2.キルチェーンの早い段階で悪意を察知

特権の昇格、通常とは異なるデータのステージング、および永続化メカニズムは、多くの場合、流出の数日から数週間前に発生します。この段階での早期発見は、影響と対応コストを劇的に削減します。

3.決定的な対応のために、検知を関連付け、統合する。

セキュリティチームはすべての異常を調査することはできません。振る舞い監視は、何千もの低レベルのイベントを、完全なコンテキストを持つ信頼性の高い一握りのケースに抽出し、迅速かつ確実なアクションを可能にします。

実例:Vectra AIがインサイダー脅威を阻止した方法

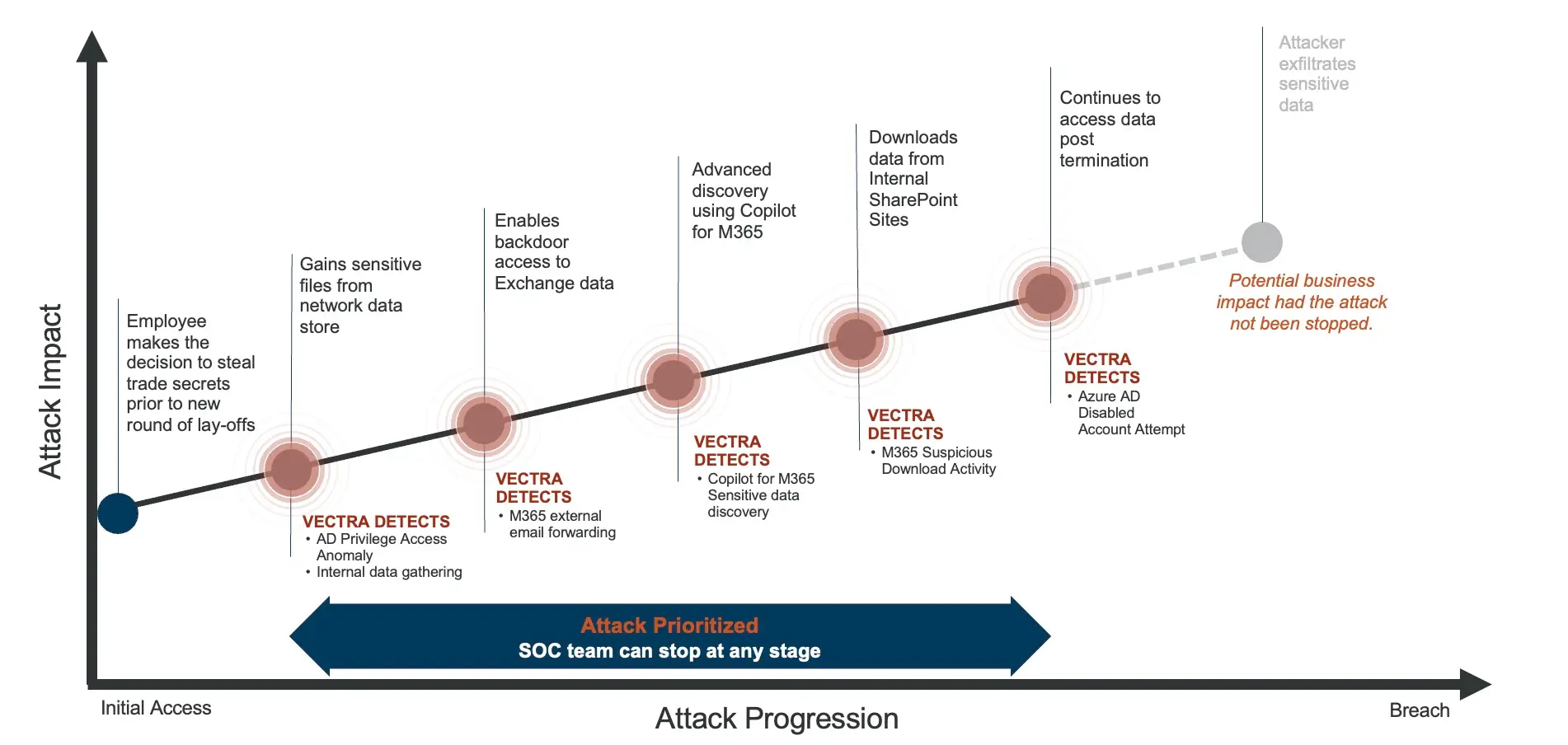

ある製造業企業では、レイオフが近づいていることを知ったIT管理者がいました。

- ネットワークデータストアから機密ファイルを収集。

- Exchangeのメールを外部アカウントに転送。

- Copilot for M365を使用して機密データを検出。

- SharePointのデータが通常のパターン以外でダウンロードされた。

- 無効化されたアカウントへの終了後のログインを試みた。

従来の制御システムでは、これらの動作を時間内に連携させることができませんでした。 Vectra AI はこれを実現した——各ステップを単一の高信頼性事例として相関分析し、迅速な封じ込めと法的措置の支援を可能にした。

Vectra AI のインサイダー脅威対策の特長

- 実証済みのリスク削減。インサイダー脅威を早期に検知・阻止し、財務および業務への影響を最小限に抑えます。

- 振る舞いベースのAI検知。予防に重点を置いたプログラムに欠けていた振る舞い レイヤーを追加します。

- 多面的な可視性。アイデンティティ、クラウド、生成AI、ネットワークを1つの相関ビューで可視化します。

- 大規模なノイズ除去。 Vectra AI Researchによると、アナリストに届く前に99.98%の検知がフィルタリングされます。

- 迅速な調査封じ込めを可能に。自動化されたアカウントのロックダウンから完全なメタデータのコンテキストまで、データが流出する前に不正使用を阻止し、どのファイルがアクセスされたのか、攻撃の全容を把握します。

- 既存ツールとの統合。DLP、EDR、SIEMを補完・強化し、既存のワークフローを変更することなく内部脅威リスクを削減します。

インサイダー脅威は単なるコンプライアンス問題ではなく、重大なビジネスリスクです。これに対処するには、コンテンツ検査を超え、アイデンティティに基づく行動検知へ進化する必要があります。

インサイダーはすでに内部にいます。問題は、それを見抜き、止められるかどうかです。

インサイダー脅威対策で次のステップへ

インサイダー脅威は、防止策以上のものを要求しています。リアルタイムで、あらゆるIDや環境にわたって悪意を察知できる、振る舞いAI検知が必要です。内部脅威の検知プログラムを強化する準備はできていますか?Vectra AI プラットフォームの実例をご覧ください:

Vectra AIが「2025年ガートナーのNDRのマジック・クアドラント」に選ばれた理由について、製品担当副社長であるMark Wojtasiakの見解をお読みください。