ランサムウェアはなくなりません。進化するのです。

ランサムウェアの名称は変わることもありますが、運営者、インフラ、そして行動は新しいブランド名の下でも存続することがよくあります。最近の例としては、改変されたDevManが挙げられます。これは、改変されたDragonForceコードで活動するグループであり、ContiとBlack Bastaを基盤として構築された長いランサムウェアファミリーの系譜における最新鋭のランサムウェアとして位置付けられています。

複数のセキュリティベンダーやアナリストがこれらのグループ間に技術的・運用上の類似性を指摘している一方で、ランサムウェアの帰属特定は依然として複雑である。DevManの台頭は、特定のオペレーターとの決定的な関連性というよりも、コードの再利用、アフィリエイトの移行、ツールの共有といった継続的な動きとして理解されるべきである。

Conti の遺産:失われていなかったコード

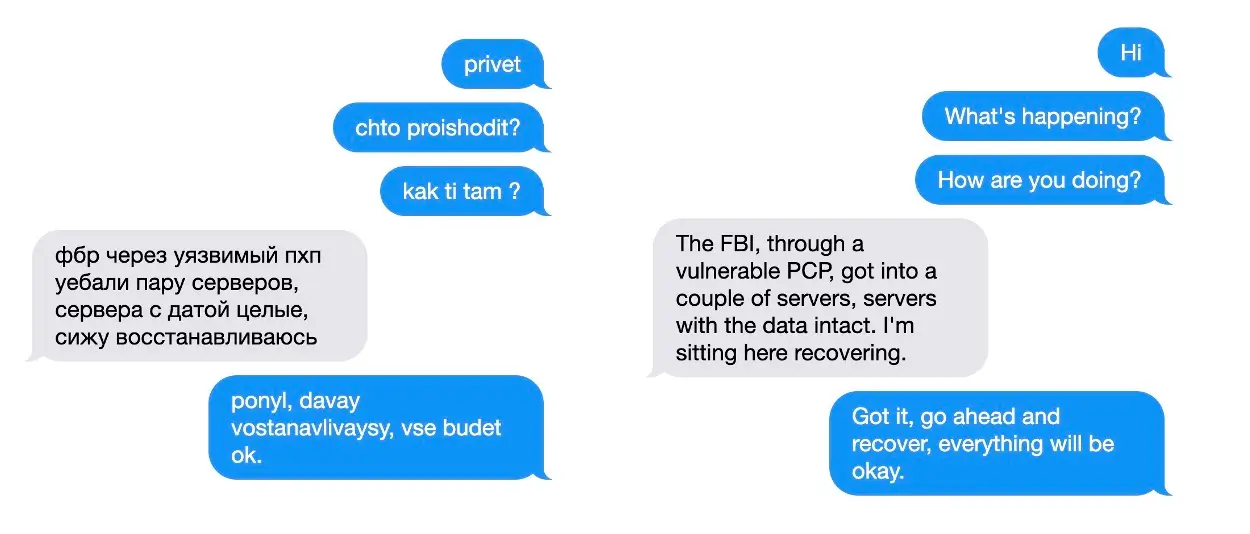

Contiの流出したソースコードは、現在でも最も再利用されているランサムウェアフレームワークの一つです。これはBlack Basta、そして後のDragonForceランサムウェアファミリーの開発を直接促進しました。流出したBlack Bastaのチャットログからは、そのリーダーであるTrampがLockBit RaaS帝国の管理者であるLockBitSuppと長年にわたる関係を築いていたことがさらに確認されました。

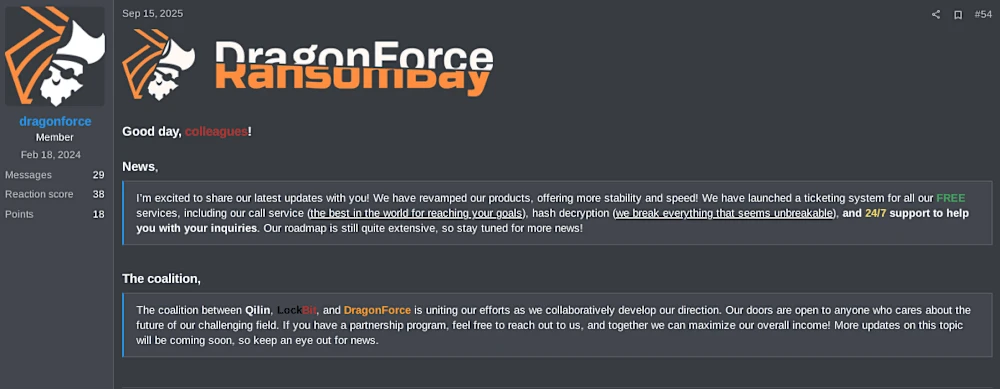

2025 年 9 月には、DragonForce が QilinとLockBitとの提携を発表し、クロスアフィリエイト型のランサムウェアネットワークを形成。同じ名前がリークサイト、アフィリエイトプログラム、共有インフラ上に再登場しています。ランサムウェアはもはや孤立したクルーではなく、エコシステムとして機能しているのです。

DragonForceモデルとDevManの誕生

DragonForce は「Dragons-as-a-Service」モデルを導入しました。これはアフィリエイトに対して、あらかじめ構築されたランサムウェア、Tor インフラ、リークサイトの発表権を提供するものです。この RaaS プログラムにより、新規オペレーターでも実績あるツールを使いすぐに攻撃を展開できました。

DevMan は 2025 年 4 月中旬に初めて登場し、当初は Qilin(Agenda) および DragonForce のアフィリエイトとして活動。同時に APOS(後に PEAR にも関連づけられた)との関係も指摘されています。初期の攻撃は DragonForce のプレイブックを模倣しており、VPN の悪用による侵入、SMB のスキャンによる横展開、二重恐喝戦術が確認されました。

2025年7月にはすべてが変わりました。DevMan は DragonForce から離脱し、独自のインフラを立ち上げ、初のリークサイト「DevMan’s Place」を公開。ANY.RUN により 7 月 1 日に発表されたフォレンジック分析では、ペイロードが DragonForce(元は Conti)コードを再利用しており、以下の技術的欠陥を含むことが確認されました。

- 身代金要求のメモは自己暗号化されるが、これはビルダーの設定ミスである。

- 壁紙機能はWindows 11では失敗するが、Windows 10では機能する。

- フル、ヘッダーのみ、カスタムの3つの暗号化モードがある。

- マルウェアマルウェアは完全にオフラインで動作し、SMBベースのネットワーク活動のみを伴います。

.DEVMAN ファイル拡張子と新しい内部文字列によりこの亜種は区別されますが、その DNA は紛れもなく DragonForce のままです。

ランサムウェアのエコシステムにおけるアトリビューションは複雑である

ランサムウェアのエコシステムにおける帰属の特定は本質的に複雑である。ジョン・ディマジオが『帰属の特定術』(アナリスト1、2024年)で指摘するように、ある作戦を別の作戦に正確に結びつけるには、コードの類似性やタイムラインのみに依存するのではなく、技術的証拠、振る舞い、人的証拠の整合性が求められる。

DevManは、多くの新興オペレーターと同様に、再利用されたコードベース、再利用されたインフラストラクチャ、そして共有アフィリエイトネットワークの交差点に位置しています。DragonForceとの重複、そしてContiやBlack Bastaとの間接的なつながりは、ランサムウェアエコシステムのより広範な現実を反映しています。グループはコードを借用、購入、コピー、または改変しています。アフィリエイトは頻繁にオペレーションを移行しています。ツールは転売、漏洩、あるいは新しいRaaSサービスにバンドルされています。

これは技術的なレベルでの継続性を生み出すが、必ずしもリーダーシップの継続性を意味するわけではない。このため、DevManは既存事業者の正式な拡張というより、エコシステム再利用の産物として理解するのが適切である。

DevMan 2.0:オペレーターからRaaSプロバイダーへ

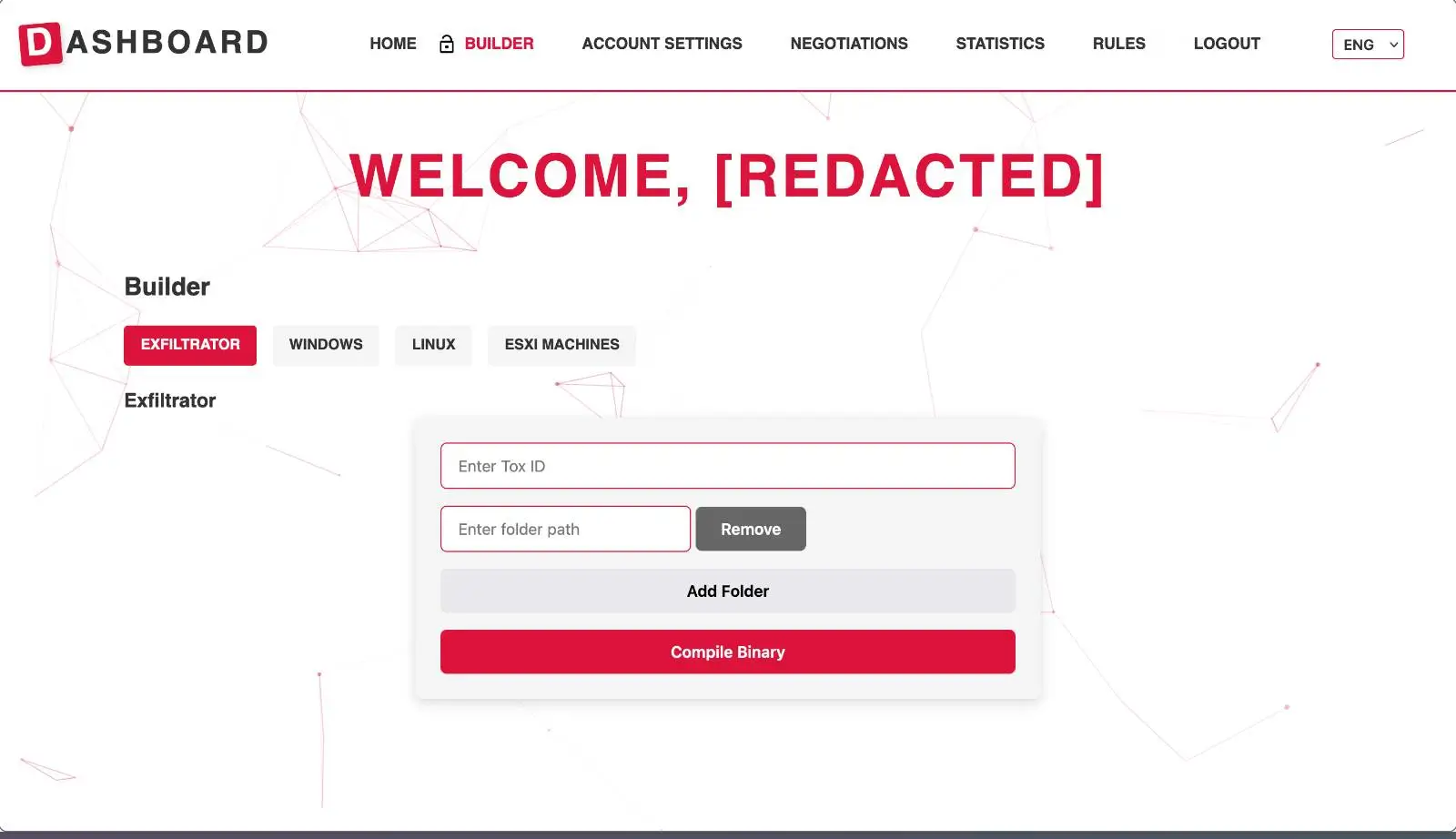

2025年末までに、DevManはオペレーターからプロバイダーへと進化した。2025年9月30日、彼はDevMan 2.0をローンチした。これはアフィリエイト募集機能、ビルダーダッシュボード、Rust言語で記述された新亜種を備えた、再設計されたランサムウェア・アズ・ア・サービス(RaaS)プラットフォームである。

プラットフォームのスクリーンショットが公開された:

- Windows、Linux、ESXi を対象とした暗号化ツールを構築するための、Web ベースのアフィリエイト ダッシュボード。

- 2,000万ドル未満のアフィリエイトには22%の収益シェアを提供する、構造化された利益分配モデル。

- 自動データ流出ユーティリティとランサムノートのカスタマイズ。

- CIS 諸国および子ども関連医療機関への攻撃禁止ルール

実際、DevMan 2.0 は DragonForce に酷似していますが、ブランド、インフラ、アフィリエイト管理が完全に 1 人の運営者に統一されています。

防御側にとっての意味

DevManは、ランサムウェア攻撃が侵入時に使用する根本的な動作を変更することなく、ブランド変更、再構築、コードの再配布をどのように行うかを示している。SOCチームは頻繁に名称を変更する攻撃者に直面するが、その手口は一貫している。

Conti、Black Basta、DragonForce、DevMan 全体で、いくつかの動作が引き続き表面化しています。

- SMBとRDPによるオフライン暗号化とラテラルムーブメント。

- 持続のための正当なツールの使用。

- 共有ビルダーフレームワークを使用した迅速なアフィリエイトオンボーディング。

署名ベースの防御はこのモデルに通用しません。変わらないのは攻撃者の振る舞いです。ネットワークトラフィック、アイデンティティの悪用、特権昇格、これらこそが Vectra AIプラットフォームがリアルタイムに検知するパターンです。

Vectra AIはリブランドが隠せないものをどのように検知するか

アトリビューション(犯人特定)が確定できなくても、防御側にとって重要なのは振る舞いです。Vectra AI プラットフォームは「ブランド名」ではなく、攻撃者の戦術と振る舞いを検知します。

Vectra AI プラットフォームは、ID、ネットワーク、クラウドの挙動を分析することで、DevMan、Play、Qilinのいずれであっても、暗号化が始まる前にランサムウェア実行の兆候とラテラルムーブメントを検知します。 Scattered SpiderなどのAPTグループであっても、暗号化が始まる前にランサムウェアの実行とラテラルムーブメントの兆候を検検知します。

攻撃者は名前を変えることはできるが、その振る舞いを変えることはできないのです。

Vectra AI を使用すると、隠すことのできないものを見ることができます。

Vectra AI プラットフォームのセルフガイドデモで、振る舞いベースAIがリブランドを超えてランサムウェア活動を検知する様子をご覧ください。