1.DarkSideとは?

DarkSideは、ランサムウェア・アズ・ア・サービス(RaaS)の雇われグループだった。DarkSideのRaaSグループは、少なくとも2020年8月以降、サイバー攻撃に関与していた。ハッカーはDarkSideを雇い、ターゲットへの永続的なアクセスを確立したことをDarkSideに証明した後、組織から最大限の身代金を引き出す。そこから、DarkSideはそのアクセスを使ってランサムウェアを展開する。

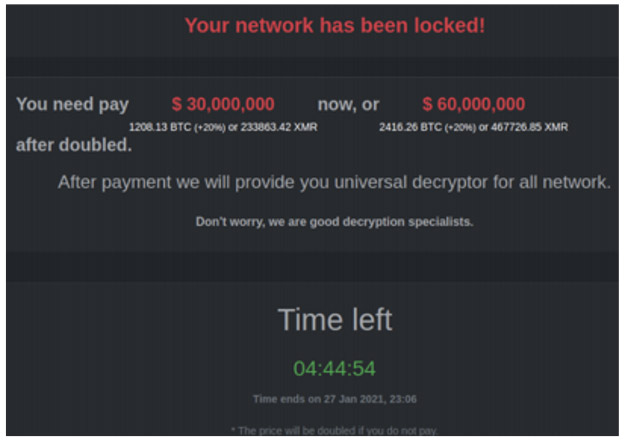

DarkSideは、他の多くのRaaSグループと同様、二重の身代金要求アプローチを用いていた。まず暗号化キーを売り、次に盗んだデータの身代金を組織に要求する。

2.DarkSide ランサムウェアのビジネスモデルとは?

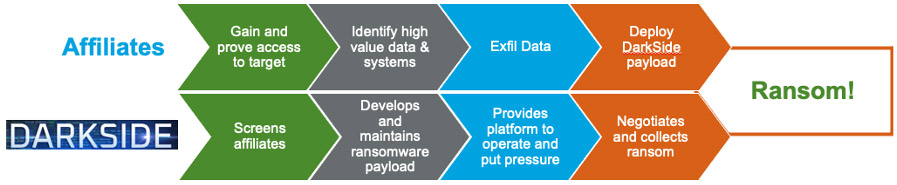

DarkSideは、ランサムウェアの運営者が暗号ロック・マルウェア・コードを第三者に提供するアフィリエイト・プログラムを運営している。各アフィリエイトは、固有のIDが埋め込まれたバージョンのコードを受け取る。被害者が身代金を支払うごとに、アフィリエイトはランサムウェア運営者と支払いの一定割合(一般的には~30%)を共有する。

3.DarkSideランサムウェアの攻撃手法とは?

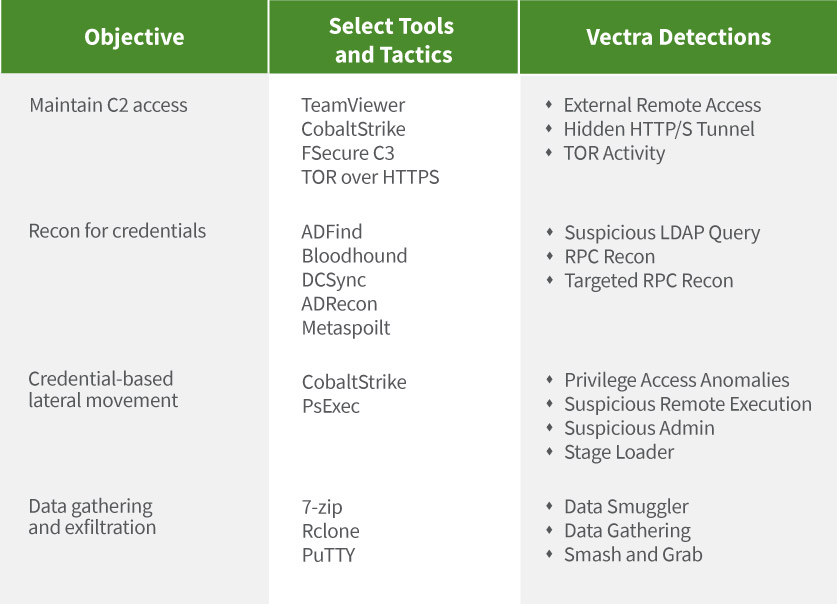

DarkSideを含むRaaSグループは組織には潜入しない。その代わり、ハッカーは組織にアクセスしたことを証明する必要があり、RaaSグループはこのアクセスを使ってランサムウェアをステージングし、同時にターゲットのランサムウェア保険のデューデリジェンスを行い、最大の利益を確保する。これらのグループは、ステージング活動を通じて一般的に観察されているテクニックを使用しているため、Vectra 、暗号化が発生するずっと前にランサムウェアを検知することが可能だ。

4.ランサムウェアはどのようにして標準的なセキュリティツールを回避するのか?

5.ランサムウェアが発生する前に、DarkSideのようなランサムウェアギャングを検知 、阻止するには?

DarkSideはColonial Pipelineの攻撃を受けて活動を停止したとされていますが、現在100を超えるRaaSグループが活動しており、さらに多くのRaaSグループが攻撃を仕掛けようとしています。Vectra は、DarkSide や他の RaaS グループが攻撃を阻止するために使用するランサムウェア以前の行動を特定します。

自分のビジネスはランサムウェアの標的にはならないと思っている人は、自問自答してみてほしい:

- あなたのビジネスは21日間ダウンする余裕がありますか?

- 攻撃から復旧するのに287日もかける余裕があなたのビジネスにありますか?

- 身代金31万2493ドルを支払う余裕がありますか?

- あなたの組織は、攻撃によるブランド毀損を許容できますか?

今すぐランサムウェアを阻止しよう!Vectra 、その方法をお教えします。