攻撃テクニック

クッキーのハイジャック

クッキーの乗っ取りは、ユーザーアカウントや機密データを危険にさらす深刻なセキュリティリスクです。

定義

クッキーのハイジャックとは何ですか?

クッキー・ハイジャック(セッション・ハイジャックとも呼ばれる)は、攻撃者がユーザーのセッション・クッキーを傍受したり盗んだりして、アクティブなウェブ・セッションに不正にアクセスする攻撃の一種です。

セッションクッキーは認証の詳細を保存するので、それを乗っ取った攻撃者は正当なユーザになりすますことができます。これにより攻撃者はログイン認証情報を迂回し、機密データ、アプリケーション、またはアカウントにアクセスすることができます。

仕組み

クッキーのハイジャックの仕組み

攻撃者は様々な手法でユーザー・セッション・クッキーを乗っ取ります。一般的な手法には次のようなものがあります:

- 中間者(MitM)攻撃: 攻撃者は、パケット・スニッフィング・ツールを使用して、安全でないネットワークや公衆Wi-Fi経由で送信されたクッキーを傍受します。

- Cross-site scripting (XSS):攻撃者は、脆弱なウェブサイトに悪意のあるスクリプトを注入し、感染したページを訪れたユーザーからクッキーを盗みます。

- Malware ブラウザの悪用: 攻撃者はマルウェア侵害されたブラウザ拡張機能を使用して、被害者のデバイスから直接クッキーを抽出します。

- セッションの固定化: 攻撃者は被害者にあらかじめ決められたセッションIDを使わせ、被害者がログインすると、そのセッションをハイジャックできるようにする。

攻撃者がそれを使う理由

攻撃者がクッキーをハイジャックする理由

攻撃者はクッキーの乗っ取りを利用して、認証メカニズムを迂回し、ユーザアカウント、システム、または機密情報へ の不正アクセスを行います。多くのウェブ・アプリケーションはアクティブなセッションを維持するためにクッキーを使用するため、これらのクッキーを盗むことで、攻撃者はパスワードや多要素認証(MFA)を必要とせずに正当なユーザになりすますことができます。このテクニックはサイバー犯罪やスパイ活動で広く使われています。

プラットフォーム検出

クッキー・ハイジャック攻撃の防止と検知方法

暗号化、強力なセッション管理、AIを活用した検出ソリューションを導入することで、Cookieハイジャック攻撃のリスクを大幅に減らすことができます。具体的には、組織は次のことを行う必要があります:

- クッキーの安全な送信: SSL/TLS暗号化を使用して、転送中の傍受からCookieを保護し、CookieにSecureフラグを設定して、暗号化された接続でのみCookieが送信されるようにします。

- 強固なセッション管理を実施する: セッションの有効期限を短く設定して、長期のセッションハイジャックのリスクを減らし、多要素認証(MFA)を使用して、セッションがハイジャックされても不正アクセスを防止する。

- アクティビティを監視する: 予期しないジオロケーションの変更や複数の同時ログインなど、不審なセッションアクティビティを監視します。

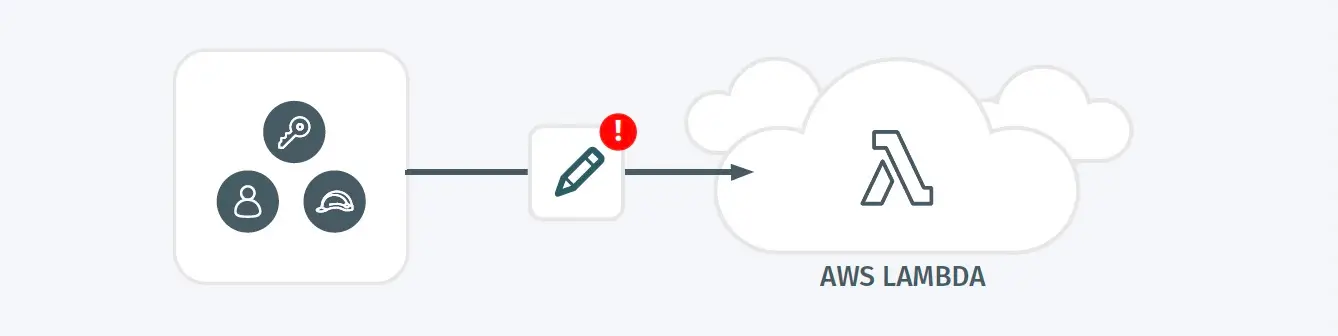

- 脅威検知とレスポンス使用する:異常なセッション・アクティビティと中間者攻撃をリアルタイムで検知 するため、ネットワーク検知とレスポンス 導入する。これは、セッション・クッキーを抽出する可能性のあるmalware 防止するエンドポイント・セキュリティ・ツールに加えて行う必要があります。

Vectra AIはAI主導の脅威検知機能により、異常なアカウントアクティビティ、不正アクセス試行、潜在的なMitM攻撃など、攻撃者の行動に基づいて攻撃者を特定します。これにより、セキュリティチームは、セッションハイジャックが完全なアカウント乗っ取りにつながる前に検知 対応することができます。