Mazeランサムウェアは元々「ChaChaランサムウェア」として知られ、ジェローム・セグラによって2019年5月29日に初めて発見された。Mazeは、データの暗号化とデータの窃盗を組み合わせたランサムウェア攻撃の革新的なアプローチですぐに悪評を呼び、この戦術は次のように知られるようになった。 二重恐喝.攻撃者はデータを暗号化するだけでなく盗み、身代金を支払わなければ盗んだ情報を公開すると脅した。

Mazeは2020年後半に引退を発表したが、脅威の状況はMazeが開拓した手法の影響を受け続けている。実際、2020年6月、Mazeの背後にいる犯罪者は、他の2つのランサムウェアグループと手を組みました:LockBitと RagnarLockerです。このランサムウェアグループ間の連携は、異なる脅威アクターがその影響力を増幅させるためにどのように連携しているかを示すものであり、重要な進展でした。この進化は、検出とミティゲーション戦略を継続的に改善することの重要性を強調しています。

LockBit ランサムウェアの詳細については、以下をご覧ください。 ページをご覧ください。Vectra AI がどのように検知 を支援し、これらの脅威に対応しているかをご覧ください。

Maze Ransomwareはどのように動作するのか?

Mazeは他の多くのランサムウェアファミリーと同様に動作しますが、二重の恐喝を使用することでさらに一歩進んでいます。Mazeはデータを暗号化するだけでなく、攻撃者が管理するサーバーに機密情報を流出させます。被害者が身代金を支払わない場合、攻撃者は盗んだデータを漏らすと脅す。このモデルは、REvil (Sodinokibi)やClopといった他の著名なランサムウェア・グループにも採用されており、これらのグループはこれらの戦術を最大限に活用できるように改良しています。

Maze、LockBit、および RagnarLocker は、暗号化されたコマンド・コントロール (C2) を含む高度な技術に依存しています。 コマンド・アンド・コントロール (C2)チャネル、欺瞞、Windows ネイティブ関数の使用など、従来のセキュリティ・ツールによる検出を回避するための高度なテクニックに依存しています。Vectra AIの行動ベースのモデル検知 は、静的なシグネチャではなく、攻撃者の振る舞いに焦点を当てているため、これらの脅威を一貫して検出することができます。攻撃者のインフラやツールは変化しても、偵察、ラテラルムーブ、データ流出などの行動は安定しているため、Vectra 、Mazeとその他の進化するランサムウェアの脅威の両方を検知 。

現代のランサムウェア攻撃はどのようなものか?

まず、現代のランサムウェア攻撃の一般的なタイムラインを見てみよう:

- スピアフィッシングメールにより組織が危険にさらされる

- C2設立

- 実行ファイルがドロップされ、脅威者は長いリードタイムを持ち、そこでクレデンシャルの窃取やその他の局所的な偵察が行われる。

- psexec、Cobaltstrike、Empire、ADFindなどの追加ツールがホストにダウンロードされる。

- リコン・ツールの実行と結果の収集

- 脅威者はペイロードを環境内のターゲットにコピーする。

- 防御回避と暗号化が行われ、プロセスが停止する

- 身代金のメモが投函される

- C2またはTOR経由でのデータ流出

SOCの観点から、これを単純化し、観察可能な5つのステップに集約してみよう。

- 攻撃者が標的企業の足場を固める

- 攻撃者は、関心のある情報や、ネットワーク内での横の動きや特権の昇格を可能にするパスワードを見つけるために偵察を行う。

- ほとんどの宿主をコントロールするためのラテラルムーブ

- 機密データの流出

- 最後に、Mazeランサムウェアの展開と実行は、以前に作成されたチャネルに向けて行われた。

アクターによって、これらのステップが存在する場合もあれば、存在しない場合もあることに注意。手法はさまざまであるため、以下に示す検知の可能性を確実なものとみなすことはできません。また、偶然にMazeのサンプルを開き、自分自身を感染させることができますが、この場合、C&Cチャネル内でのインタラクションが実行されないため、ランサムウェアの検知のみがトリガされることに注意してください。

Vectra AI検知 迷路とその変種はどうすればいいのか?

Vectra は、LockBitやRagnarLocker のような新しい亜種だけでなく、アクティブな Maze ランサムウェア感染も検出します。ランサムウェアはデータを暗号化する前に、まず内部偵察を行い、機密ファイルやネットワーク共有の場所を特定する必要があります。この動作は、感染したホストに関連するすべての動作をトリアージするVectra のAI主導 脅威モデルによって検出されます。

ランサムウェア感染などの重大なリスクには、最も高い脅威スコアと確実性スコアが割り当てられ、SOCチームによる即時調査の優先順位が付けられます。さらに、Vectra の顧客は、Mazeとその亜種が襲来する前にこの検出機能を導入しており、プロアクティブな脅威検出の優位性を示しています。

迷路攻略の進行:予想されること

Mazeをモデルとして、一般的なランサムウェア攻撃のタイムラインを詳しく見てみよう:

ステップ1 - 最初の妥協

最初の侵害については、「患者ゼロ」のリモート・コントロールを得るためにコバルト・ストライク・インスタンスを起動するために使用される悪意のある文書から始まるキャンペーンもある。報告されたいくつかのケースは、窃取した認証情報、脆弱なソフトウェアの悪用、またはインターネットに接続されたデバイスの脆弱なパスワードを使用した、アクターによる直接的な侵害によるものです。患者ゼロを制御するために使用される最も一般的なツールは、CobaltStrikeのようです。

ステップ2-偵察と特権の昇格

アクターは、ランサムウェアを実行および展開したり、横方向に移動したり、興味深いファイルを発見したりするために、特権の昇格を使用することがあります。この攻撃ステップは、偵察行動を構成します。

- これは、ローカルでmimikatzを使って行うことができる。

- このアクターは、"password "という単語を含むファイルを探すことができ、ファイル共有の列挙を引き起こす可能性がある。

- BloodHoundツールの列挙/偵察機能のいくつかの使用法が報告されており、攻撃者は関心のあるホストを見つけ、ターゲットのアーキテクチャをよりよく理解することができる。

- 偵察の段階ではさまざまなツールが報告されているが、その目的はすべて同じで、ネットワークの構造、移動できる場所、さらに移動するのに役立ちそうなアカウントを見つける場所......を理解することだ。

- ポートスキャン、 内部ダークネットスキャン、不審なLDAPクエリ、ファイル共有の列挙など、これらの動作はすべて私たちのリコン検出をトリガーする可能性があります。

攻撃者がターゲットの環境に足がかりを得ると、何度か偵察を試み、他のターゲットに向かってラテラルムーブも行う。

IP-10.50.2.103が主なエントリーポイントで、ラテラルムーブと重要な偵察行動を示している。

ステップ3 - 横方向の動き

ラテラルムーブ自体は、攻撃側は最初の足場からコバルト・ストライクを活用することがほとんどだ。

- 一部の行為者は、感染したドメイン上に自分自身のアカウントを作成する。この行為により、以下のような特権アクセス異常が発生する可能性があります。 特権の異常: ホスト上の異常なアカウント

- ツールを使って横方向に移動するためにpsexecのような悪用が行われた場合、Suspicious Remote Executionが発火する可能性がある。

- RDPを利用した行為者がいた、 疑わしいRDP やRDP Recon検出がトリガーされる可能性があります。ある行為者はRDPにトンネルを使用していることが報告されており、攻撃者の使用方法によってはSuspicious Relayとして表示される可能性があります。

疑わしいリモート実行の詳細では、攻撃者が近隣ホストのサービスを管理するためにpsexecを操作している。

ステップ4 - 流出

最後に、いくつかのケースでは、mazeによる暗号化の前に、さまざまな方法で、主にftpまたはクラウドホスティングサービスに対して行われた流出が示されている。

- 流出したファイルの量によっては、Data smugglerと Smash and Grabが発動する可能性がある。

- 万が一、攻撃者がSharePointサイトからデータを流出させようとした場合、"異常なボリューム "のO365検知が予想される;)

ここで、ランサムウェア自体の爆発に先立ち、ホストPC4が外部からのリモートアクセスやSmash andGrabによる侵入を試みられていることに注意されたい。

外部からのリモートアクセスは、偵察検知と組み合わせると、常に外部からの敵対者の強力な指標となります。検知の詳細で、C2 アプリケーションのタイプ (この場合は Teamviewer) がわかります。C2 アラートは、脅威を除外するために常に調査する必要があります。脅威の情報だけに頼らず、より広い活動範囲を考慮してください。自問してください:

- ホストはリコンも行っているのか?

- ホスト上で不審なアカウントの動きがありますか?

- 宛先は論理的か (この場合はオランダのIP) 。

- エンドポイント検知とレスポンス (EDR) がアラートをトリガーしたか?

ステップ5 - ランサムウェア

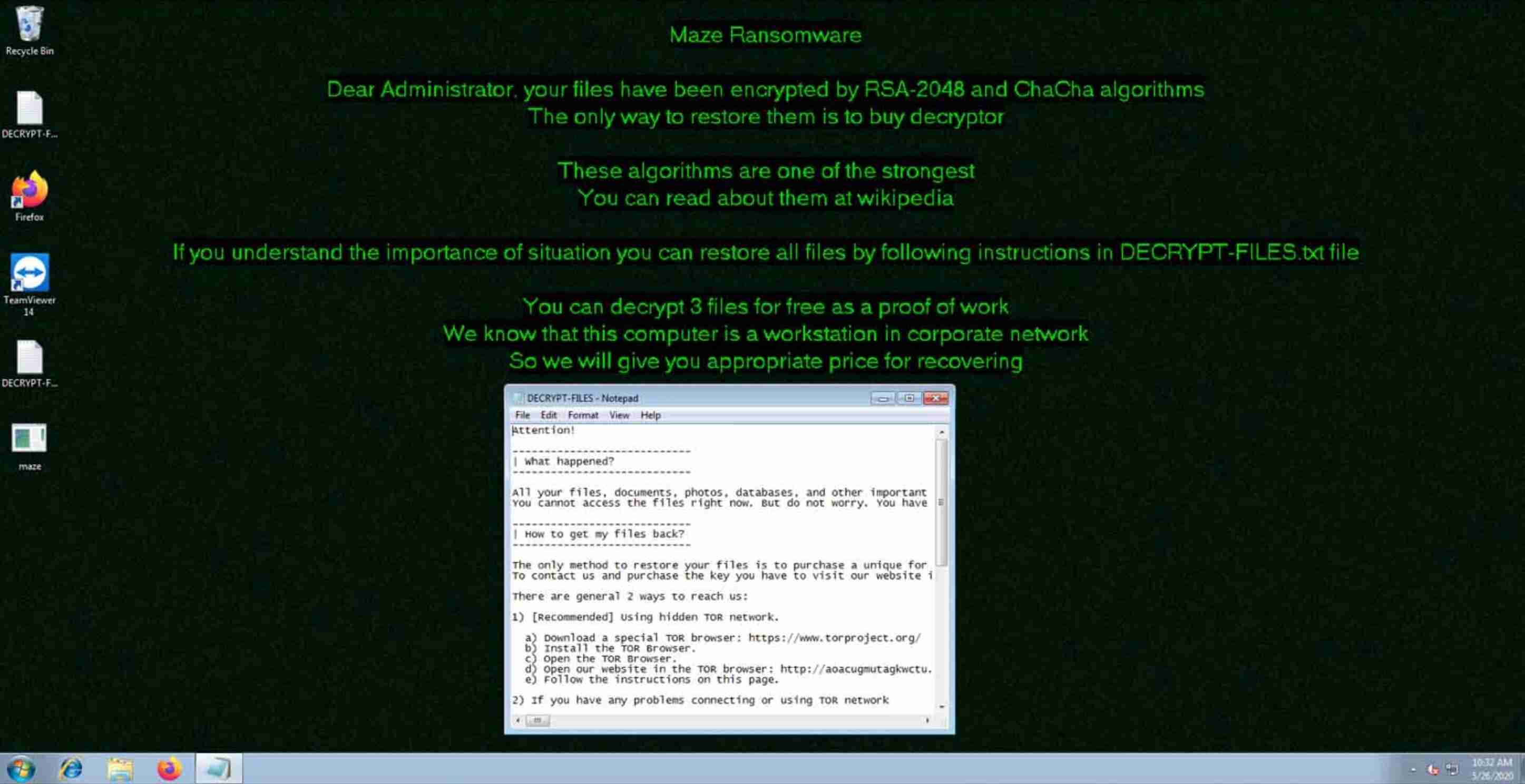

Mazeランサムウェアはその後、チャネルを介して展開されます。これは明らかに、以下のようにランサムウェア・ファイルの活動を誘発します。

ランサムウェアの検知自体については、検知ビューには、影響を受けたファイルの数と共有名が表示されます。ランサムウェアのノートも表示され、名前から特定のマルウェアのファミリーを特定するのに役立ちます:

拡張ビューを使用すると Recallenhanced viewを使うと、攻撃時にいくつかの外部セッションが開始されたことがよくわかる:

インシデント発生後の報告実際のMazeランサムウェア攻撃を特定するための5つのステップ

以下は、ランサムウェア攻撃の初期指標を特定し、ネットワークファイル共有の暗号化を防ぐために取られた手順を示す、実際のインシデント発生後のレポートの要約である。

Vectraは、匿名性を確保し、顧客の個人情報を保護することで、この事故後の報告書の公表を許可されています。この種の報告書は通常、社内の分析に限って機密扱いとなります。

- Vectra Consulting Analyst Teamは、ランサムウェアが爆発する1週間前の1日目に、侵害されたネットワークの内部で、紛れもない偵察とラテラルムーブの攻撃行動を検出しました。攻撃ライフサイクルのこれらのフェーズは、攻撃者が身代金要求のためにネットワークファイル共有を暗号化する前に、侵害する重要なシステムを探していることを示していました。

- Vectra によると、スキャンは幅広いホストから行われ、ネットワークファイル共有が列挙されたことから、他のスキャンはランサムウェアの活動に関連していた。

- さらなる証拠を発見し、Vectra、侵害されたホストの1つが、Sodinokibiマルウェアに関連しているウクライナの既知の悪意のあるIPアドレスと通信していることを確認した。

- 外部接続は、ウクライナのIPアドレスに約80MBのデータ転送で成功した。

- Vectra 、外部に送信されるデータ量が非常に多いため、検知数が気になった。

顧客からの追加情報により、この攻撃はMazeランサムウェアと関連づけられた。

この インシデント発生後のレポートこのレポートでは、被害や壊滅的なデータ漏洩を回避するためには、サイバー攻撃を早期に検知することが重要であることを示しています。確実かつ正確に、脅威の前兆となる行動を特定し、インシデントを迅速に調査し、適切なレスポンス ツールで武装することが不可欠です。

検知 そして、Vectra AIでランサムウェアを阻止する。

ランサムウェア、特にMazeによって開拓された種類のランサムウェアは進化している。MazeがLockBitや RagnarLockerと協力したように、脅威アクターグループは手口を進化させるだけでなく、手を組むこともあります。このことは、重要なインフラを守る必要がある組織にとって、これまで以上に賭け金が高くなっていることを意味する。

このような脅威を先取りするために、Vectra AIはAIを活用した振る舞い アナリティクスを活用し、検知 洗練されたランサムウェアグループや 高度な持続的脅威(APT)行為者。

サイバー犯罪者がどのように活動し、Vectra AIがお客様の環境をどのように保護できるかについての詳細は、脅威ブリーフィングと脅威アクターのページをご覧ください。

当社のエキスパートと連絡を取るには、新しく発表されたVectra のサービスをご利用いただくと、お客様はセキュリティ運用を成熟させ、Vectra の最も知識豊富なスタッフにアクセスできるようになります。また、デモのご予約や詳細については、いつでもお気軽にお問い合わせ ください。