ヤフー・ファイナンスによると、今年アメリカ国内だけで約65,000件のランサムウェア攻撃が予想されている。サイバー犯罪者は、金銭を脅し取ったり、価値のあるものを盗んだりできる組織であれば、どのような組織に対してもランサムウェア攻撃を仕掛けることが証明されている。ということは、高額な身代金を支払うか、重要な資産やデータに別れを告げるか、窮地に陥るのは時間の問題ということだろうか。

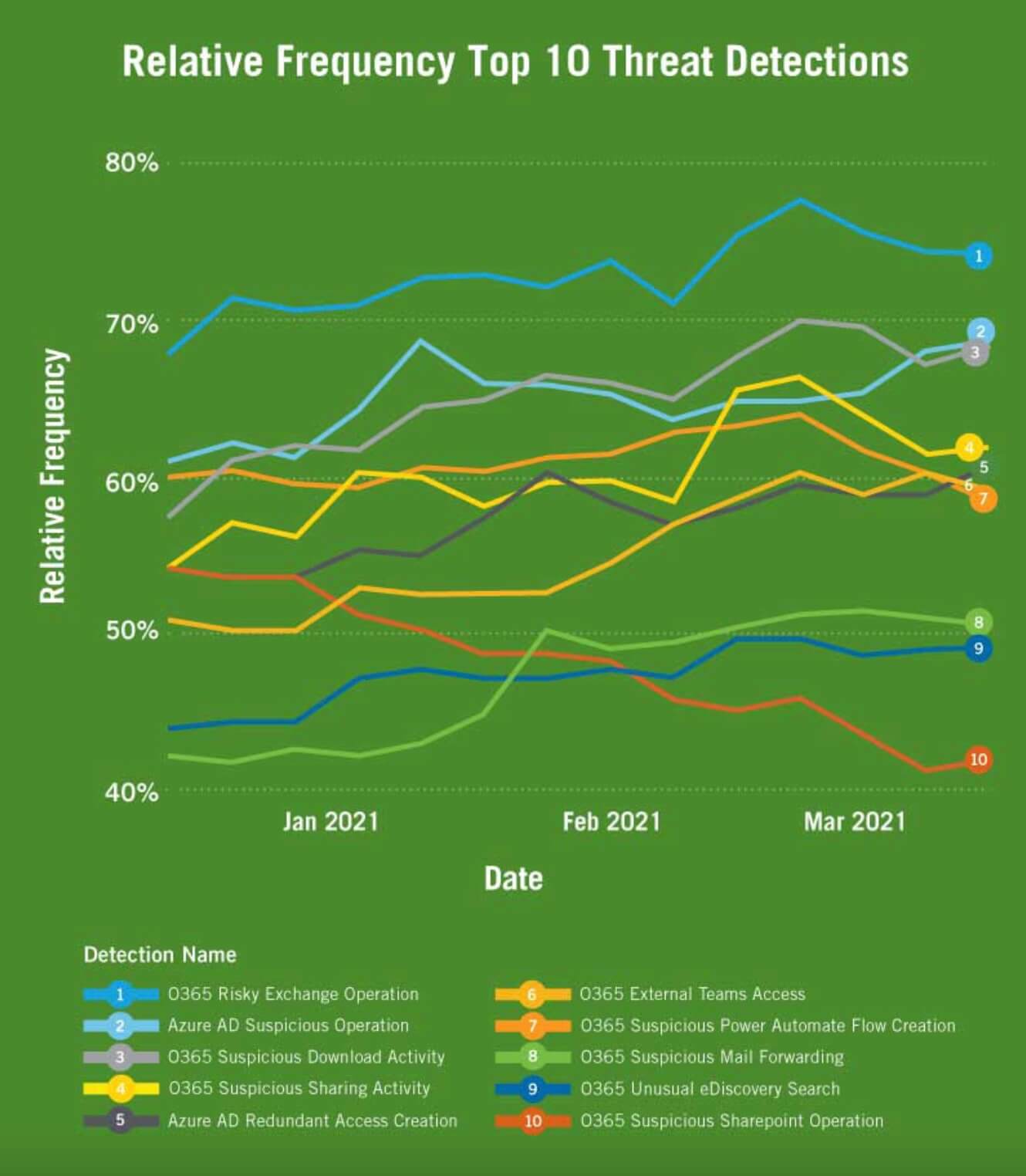

VectraのCEOであるHitesh Shethがずっと言ってきたことを聞けば、ランサムウェアの解決には新しい考え方が必要だということだ。このような攻撃は、組織が現在実施しているセキュリティ戦略の多くでは防ぐことができません。しかし、セキュリティチームがランサムウェア攻撃のような悪意のあるイベントを阻止できるように、通常とは異なることが環境で発生したときに、検知 。実際、Vectra Spotlight Report「Vision and Visibility(ビジョンと可視性)」から引き出された業界の洞察を見てみましょう:Microsoft Azure ADとOffice 365の脅威検知トップ10」を見てみると、検出がどのように環境内の行動についてチームに情報を提供し続けることができるかについて、よく理解できるでしょう。

本レポートではさらに一歩踏み込み、業界別に知見を分析しました。これにより、特定業界におけるクラウドセキュリティ上の懸念事項を把握できるだけでなく、検出結果がランサムウェアやサプライチェーン攻撃といった攻撃者の行動パターンにどう関連するかを明らかにします。 これらすべては、適切なデータを収集できることと、脅威駆動型人工知能(AI)によって攻撃の細部を特定し、阻止すべき脅威に集中できることから始まります。以下の業界別インサイトはすべて、実在する匿名化された顧客データに基づいています。これらは、Office 365とAzure AD全体で攻撃を確認するために顧客が受け取る検知情報です。主なポイントを見ていきましょう:

ヘルスケア

アイルランドのHSE(Health Service Executive)への攻撃で私たちが目撃したように、医療機関へのランサムウェア攻撃は、医療記録やデータの盗難を意味するだけでなく、単なる技術的な問題にとどまらず、人々が生きていくために必要な生活の質やケアを低下させる可能性を秘めている。

Vectra ヘルスケアの顧客ベースで最も頻繁に検出されたのは「O365 SuspiciousPower AutomateFlow Creation」で、これは攻撃者が永続化メカニズムを設定していることを示している可能性があります。Microsoft Power Automateは、ありふれたタスクを自動化するための便利なツールであることは間違いありませんが、Office 365ではデフォルトでオンになっており、何百ものコネクタが標準装備されていることがリスクとなります。基本的な非特権アクセスであっても、攻撃者がその土地で生活し、目標に向かって努力するためのチャネルとして使用できるため、攻撃者にとって魅力的なのだ。Vectra ヘルスケア業界のお客様が、どのように自社の環境で攻撃を批准しているかについては、ヘルスケア業界のインサイトをお読みください。

製造業

オペレーションのアップタイムを優先する業界として、ランサムウェアにはオペレーションを急遽停止させる能力があるため、製造業 はサイバー攻撃の格好の標的となる。操業に影響を与えるランサムウェアの攻撃は、設備の停止を抑えるために身代金を支払うことで対応するよう施設に圧力をかけることになる。多くの製造業は物理的に分散したネットワークを導入しているが、他の産業と同様にスピード、スケール、接続性を求めてクラウド。

Vectra 製造業の顧客が頻繁に受ける検知を調べてみると、上位 3 件のうち 2 件が Office 365 の共有アクティビティに関連していた。不審な共有アクティビティは、セキュリティチームによって精査され、許可されたユーザーによるものであり、データの流出を試みる攻撃者によるものではないこと、または犯罪者が攻撃をさらに進めるのに役立つものではないことを確認する必要があります。これらの組織が警戒すべき不審な行動についての詳細は、製造業に関する業界の洞察をご覧ください。

金融サービス

サイバー犯罪者にとって、金融サービス機関(FSI)以上に魅力的な標的があるとすれば、ぜひ教えていただきたい。これは、この業界が依然として最も厳しく規制されている理由の1つであり、クラウドの導入が急増している今、サイバー犯罪者が攻撃に活用しようとする角度が増えている。特にOffice 365とAzure ADにおいて、Vectra FSIの顧客は、O365の危険なExchange操作とAzure ADの冗長アクセス作成の高い割合を挙げている。攻撃者がExchangeを操作してアクセス権を得ている可能性があるにせよ、アカウントの乗っ取りを試みているにせよ、このような活動は懸念すべきものであり、発見された場合はセキュリティチームが調査する必要があります。これらの検知が意味することの詳細については、FSIの業界インサイトをお読みください。

教育

パンデミックによって、教育機関は生徒や教育関係者の安全、接続、生産性を維持するためのソリューションに奔走することになった。それは多くの場合、クラウド 。コミュニケーションツールであれ、生産性ツールであれ、クラウド、そのタスクに対応できることが証明され、多くの意味で、この時代を通じた学習が現実のものとなった。しかし、上記の他の業界の場合と同様に、クラウド、教育機関のセキュリティに関する既知の知識も変化した。高等教育機関では、電子メールや共有アクティビティが脅威の検知の引き金となることが確認されました。これは、学習やコラボレーションを可能にする一方で、悪意のあるデータ漏えいを発見することがより困難になるため、驚くことではありませんでした。教育機関(EDU)のお客様がどのような検知を使用して攻撃を批准しているかについては、EDU業界の洞察をご覧ください。

アカウントの行動を理解し始める時

ここで言及されている業界の洞察やスポットライト・レポート全文をご覧になれば、正規の使用とはどのようなものかという明確なビジョンと、そのビジョンからの逸脱を監視・測定するための可視性を導入することが組織にとってなぜ重要なのかがおわかりいただけるでしょう。この2つがなければ、脅威の検知は困難な課題となります。なぜなら、あなたが見ているアクティビティが正規ユーザーのものなのか、攻撃者によるものなのかがわからないからです。また、サイバー犯罪者が定期的に回避している従来のエンドポイント・セキュリティツールでランサムウェア攻撃を防ぐことがいかに不可能であるかを考えると、アカウントの挙動を真に把握する絶好の機会である。

スポットライト・レポートを今すぐチェック