MOVEit Transferゼロデイの埃が少し落ち着いた今、私たち全員が、ゼロデイという特に厄介な脅威に関連するリスクを管理するための現在のアプローチを一歩引いて評価する良い機会かもしれない。というのも、現在の傾向から察するに、ゼロデイ問題はすぐには収束しないからだ。

Microsoftのパッチ・チューズデー・データによるゼロデイ傾向の分析

ゼロデイに関するトレンドラインの参照点を見つけるために、Microsoft社のパッチチューズデーのデータを調べてみた。幸運なことに、MicrosoftはMSRCセキュリティアップデートガイドを通じて生データを公開している。そこで、過去4年半のデータをダウンロードし、いくつかの知見を得ようとした。

注意 特に脆弱性に関連するセキュリティ・アップデートは、「脆弱性」タブ、または直接「脆弱性」リンクで見つけることができる。残念なことに、このタブのフィルタリング機能は限られているため、良い情報を得るためにはデータをエクセルにダウンロードする必要があった。ありがたいことに、データをエクスポートする簡単なダウンロードボタンが用意されている。

Microsoftのゼロデイ分類を理解する

では、Microsoftは何を「ゼロデイ」として報告しているのだろうか?Microsoftは、MSRCセキュリティ更新プログラムガイドの中で、ゼロデイを明示していません。しかし、セキュリティ更新プログラムがリリースされる前に、その脆弱性が悪用されたことがあったかどうかを分類しています。また、脆弱性が一般に公表されたかどうかも追跡しており、特定の脆弱性に関して業界がどの程度周知されていたかを示す便利な指標となっている。利用可能なパッチがない悪用可能な脆弱性は、本レポートの目的上、ゼロデイと認定する基準を満たす。

検証 Zero-Day 脆弱性傾向と開示

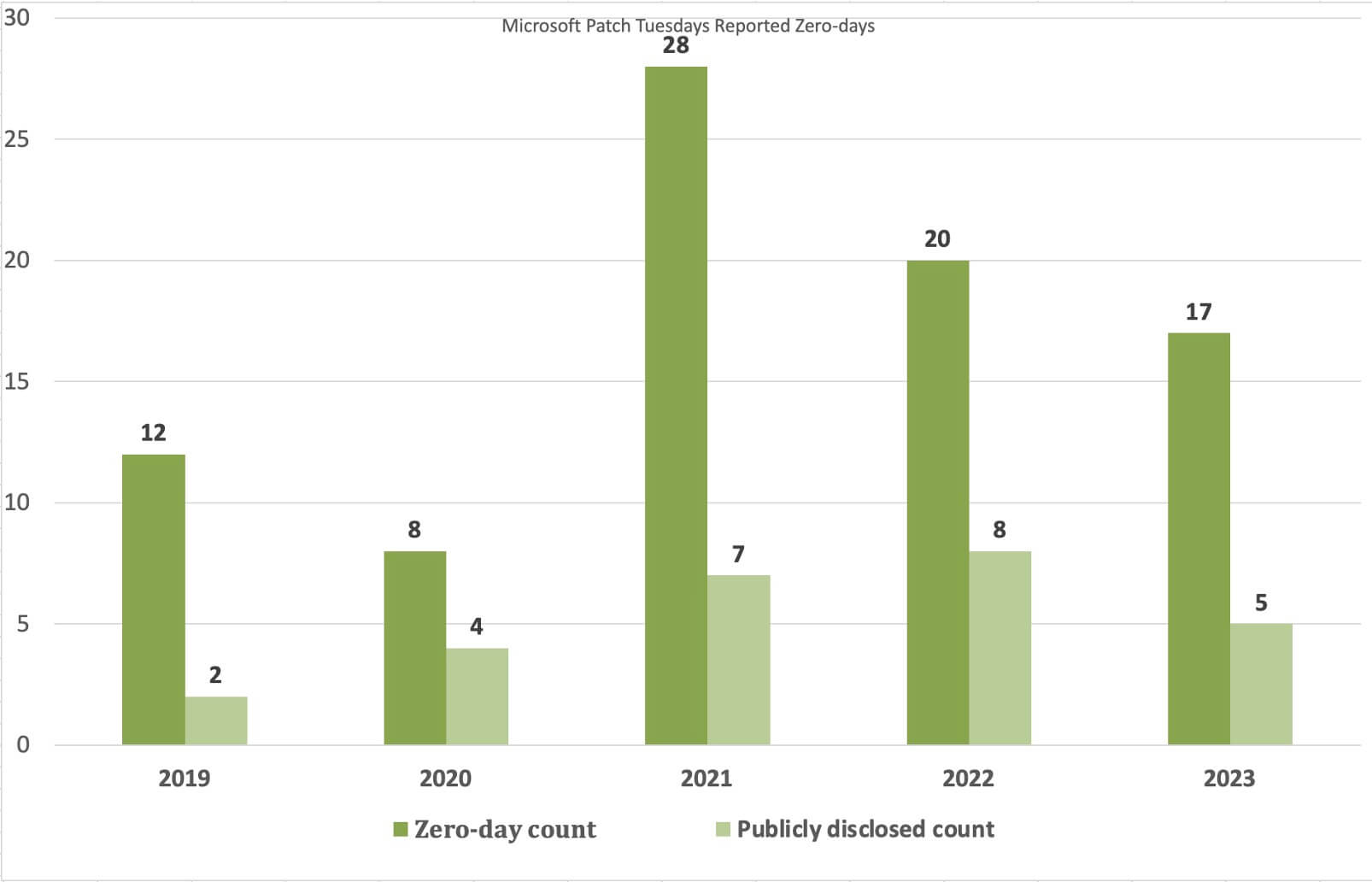

過去4年半の間に、悪用されたとフラグが立てられた脆弱性の数と、それらの脆弱性のうち何件が公表されたかを単純なグラフにすると、2021年のゼロデイ件数がやや衝撃的に増加していることがわかる。公開件数も同様に増加しているが、悪用された脆弱性の件数には比例しておらず、やや気になるところである:

一見すると、2021年の高水準から落ち込んでいるように見えるので、少しは安心できるように見えるが、2023年の半分強の時点で17件の脆弱性が悪用されている現状では、2021年の高水準に戻ると予想するのが妥当だろう。

ゼロデイ脆弱性の数は、毎年報告される脆弱性の総数に比べれば少ないように思われるかもしれないが、2021年以降、例年に比べて増加する割合が顕著であることが懸念される。さらに、脆弱性の半数以上は公表されていないため、これらの脆弱性については、パッチを待つ間、防御者が緩和策を実施する機会がないことを意味する。

適切な状況が整えば、脅威アクターはたった 1 回のゼロデイで多大な損害を与えることができます。ゼロデイが追加されるたびに、脅威アクターが夢見る三種の神器、すなわち、アクセス可能で、影響力があり、最も重要なこととしてターゲットとする層に浸透している脆弱性にたどり着く確率が高まります。

Google の Project Zero データによるゼロデイの傾向の検証

データソースの比較

Microsoft社のゼロデイ報告が全体像を適切に表しているかどうかを確認するために、他のデータポイントも見てみることをお勧めします。以下のグラフは、GoogleのProject Zeroとその「0-days In-the-Wild」 追跡データから引用したものです。

グーグルのデータにおける並列傾向

純粋なMicrosoftのデータと同様に、グーグルの "0-days In-the-Wild "データは、2021年に劇的な急上昇を見せ、2022年には若干の後退を見せ、2023年には2021年の数字と同じペースでの上昇を示している。Googleの0dayデータがMicrosoftの脆弱性数の影響を大きく受けているため、トレンドが一致していると結論づけるのは論理的であるが、そうとも言い切れない。例えば、2023年のMicrosoftのデータでは17件の "ゼロデイ "を示しているが、グーグルのデータではMicrosoftの脆弱性は10件の "ゼロデイ "に過ぎない。2022年には、Microsoftの20件のゼロデイ報告に対し、11件であった。2つの異なるソースにおける記録の不一致にかかわらず、この傾向は維持されているようだ。

ランサムウェア攻撃とゼロデイ脆弱性の関連性

データを見ているうちに、私たちは別の傾向がこの傾向と一致しているのではないかと直感しました。そこで私たちは、BlackFogのState of Ransomwareレポートに目を向け、公に報告されているランサムウェア攻撃の数に関する統計をいくつか入手しました:

注 ブラックフォグには2019年のデータがないため、グラフの見た目を大きく歪めないよう、2020年と同じ値を割り当てた。Blackfogのレポートへのリンクはこの概要の最後に掲載されている。

最初のグラフにあるように、2023年の7ヶ月間で250件のランサムウェアの報告が公開されており、この傾向は少なくとも前回の最高であった376件の報告に達すると予想するのが妥当である。

上記のグラフには反映されていませんが、2020年に報告されたランサムウェアインシデントの月別報告数は、報告数が前月比で66%急増した9月までは比較的安定しており、その後も高水準で推移したことも注目に値します。(2020年のランサムウェア攻撃の月別報告については、Blackfogのレポートをご覧ください)。

私たちは、2020年末の急増が、2021年のzero-day の報告数の劇的な急増に先行していることが興味深いことに気づいた。

ゼロデイエクスプロイトに対する防御のためのAIの活用

上記の数字はせいぜい興味深い相関関係に過ぎないが、1つの重要なポイントを示している:この傾向は、ランサムウェア攻撃に関するゼロデイの報告と一般公開の両方が着実に増加していることを示しています。この傾向は、ランサムウェア攻撃の報告数と公開数の両方が着実に増加していることを示しています。これらを総合すると、サイバーセキュリティの擁護者にとって論理的ではありますが、懸念すべき状況を表しています。つまり、非常に意欲的な攻撃者グループは、悪事を実行するための洗練された武器を多数保有し続けていると考えるのが妥当だということです。

このような傾向が続けば、防ぐことがほぼ不可能な攻撃を防御することが、サイバーセキュリティ組織の通常のルーチンの主軸となるでしょう。そのため、ゼロデイ・エクスプロイトを使用する攻撃者を検知する信頼性の高い方法は、この取り組みで成功を収めることを期待するチームにとって必要不可欠なものとなる。そこで、AI がゲーム・チェンジャーとなる可能性がある。攻撃者がその目的を追求するために使用しているツールに関係なく、攻撃者の行動を発見するために一連の専門的な機械学習技術を使用する科学ベースの人工知能で既存の防止戦略を補強することにより、サイバーセキュリティチームは、攻撃者がその目的を達成する前に、攻撃者の存在をアラートする信頼性の高い低ノイズのシグナルを利用することができます。Vectra AI では、これを Attack Signal IntelligenceTM.

MOVEit Transferゼロデイ・エクスプロイト・ケーススタディ

CVE-2023-34363の悪用

MOVEit Transferのzero-day (CVE-2023-34363)を例にとると、Cybersecurity & Infrastructure Security Agency (CISA)は、CL0Pランサムウェアギャング、別名TA505がこの脆弱性を悪用して、被害者ホスト上に「LEMURLOOT」ウェブシェルを配置し、持続性を維持することが確認されたと公式に報告しています。CISAの報告書では、LEMURLOOTには以下の機能があると説明されている:

- 以下のクエリを使用して、Microsoft Azure システム設定、Azure Blob Storage、Azure Blob Storage アカウント、Azure Blob キー、および Azure Blob コンテナを取得します:

- 基礎となる SQL データベースを列挙する。

- オペレータから送信された文字列を保存し、その文字列と一致する名前のファイルを MOVEit Transfer システムから取得する。

- ランダムに生成されたユーザー名、LoginNameおよびRealNameの値が "Health Check Service "に設定された新しい管理者特権アカウントを作成する。

- LoginNameとRealNameの値が'Health Check Service'に設定されているアカウントを削除します。

初期アクセスの有用性は限定的

これらの機能は、標的としたホスト上で永続性を確立し維持するためには有用ですが、被害組織から身代金を強要するなど、より有意義な目的を達成するためには大きく貢献しません。その結果、攻撃者が目的を達成するためには、さらなる行動が必要となります。

注 cl0pは、ターゲット環境において後続のアクションを実行することなく、最初のアクセスに別のゼロデイを使用した例が観察されたが、これらの攻撃で与えた被害は限定的であったと結論づけるのが妥当である。

CISAがCL0Pのツールセットについて報告

CISAはまた、CL0Pが被害者環境でのアクセスを拡張するために構築された他の多数のツールを使用していることも報告した:

- 不具合あり/欠陥のあるグレース リモートアクセス型トロイの木馬 (RAT) :情報を収集し、Command and Control (C2)サーバーとの通信を試み、追加のマルウェアコンポーネントのダウンロードを可能にする[T1071]、[T1105]。

- SDBot RAT:脆弱性を悪用して感染を伝播し、リムーバブルドライブやネットワーク共有に自身のコピーをドロップします[T1105]。また、ピアツーピア(P2P)ネットワークで共有された場合にも伝播します。SDBotはバックドア[T1059.001]として使用され、感染したコンピュータで他のコマンドや機能を実行できるようにします。このマルウェアは、持続性と検知回避のためにアプリケーションのシミングを使用します[T1546.011]。

- Truebot:システム情報を収集し、スクリーンショット[T1113] を撮ることができる第一段階のダウンローダー モジュールで、Silenceハッキング グループが開発したものとされています。Truebot は、C2 インフラストラクチャに接続した後、シェル コード[T1055] または DLL[T1574.002]のロード、追加モジュールのダウンロード[T1129]、それらの実行、または自己削除[T1070] を指示できます。TA505 の場合、Truebot は FlawedGrace またはCobalt Strike ビーコンをダウンロードするために使用されています。

- Cobalt Strike:Active Directory(AD)サーバーにアクセスした後、ネットワークアクセスを拡張するために使用される[T1018]。

MOVEit転送のゼロデイを検知し監視するVectra AI

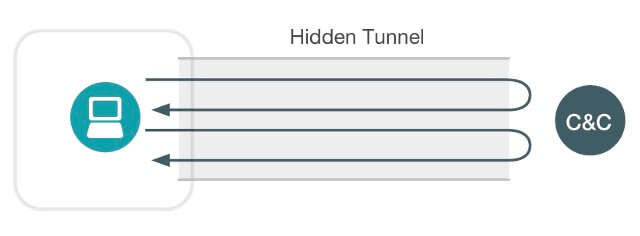

上述したすべてのツールは、ターゲット・ホストにある程度のコマンド・アンド・コントロールを提供するという共通の機能を有している。Vectra AI には、Hidden HTTPS Tunnel アルゴリズムのような、検知 hidden tunnels のために特別に設計されたアルゴリズムがいくつかあり、HTTPS セッションの復号化を行う必要なく、暗号化されたトラフィック内の hidden tunnels を検知 することができます。

Vectra AI隠されたトンネルの検知トリガー⑬:Cf_200D

- 内部ホストがHTTPSを使って外部IPと通信しており、HTTPSセッションの上で別のプロトコルが動作している。

- これは、通常の暗号化されたウェブトラフィックを模倣した、1つの長いセッション、または複数の短いセッションを含む隠しトンネルを表しています。

- トンネリングソフトウェアがコンソールベースか、グラフィカルユーザーインターフェースを介して駆動されるかを判断できる場合、そのインジケータは検知に含まれる。

- 脅威スコアは、トンネル経由で送信されるデータ量によって決定される。

- 確実性スコアは、接続の永続性) と、観測されたリクエストの量とタイミングがトレーニングサンプルと一致する度合いの組み合わせによって決定される。

コマンド&コントロール機能に加えて、SDBotリモート・アクセス・トロイの木馬には、脆弱性を悪用してターゲット環境内で自己増殖する機能があります。このようなシナリオでは、Vectra AIの自動複製アルゴリズムが作動し、サイバーセキュリティチームは「ホストゼロ」を特定し、感染の進行を追跡することができます。

Vectra AI自動レプリケーションのための検知トリガー

- ある内部ホストが、非常に類似したペイロードを複数の内部ターゲットに送信している。

- これは、感染したホストが他のホストに感染させようと、1つ以上のエクスプロイトを送信した結果である可能性がある。

- 確実性のスコアは、標的となるホストの数と上流のプロパゲータの検知によって決定される。

- 脅威スコアは、標的とされたホストの数と異なるエクスプロイト、特に異なるポート上のエクスプロイトの数によって決定される。

AIによるゼロデイ脅威検知の変革

上記の具体例で説明したように、一般的な攻撃者のTTPは、敵が望む目的が達成される前に、検知 。しかし、機会が自動的に結果に結びつくわけではない。特に、ゼロデイエクスプロイトが関与している場合や、Windows イベントログのような他のソースでは、通常、承認された管理操作である可能性の高い行動と、通常とは異なる悪意のある可能性のある行動を区別するためのコンテキストが欠けている場合、従来のシグネチャベースのソリューションで検知 に示す行動は困難な場合があります。

AIベースの検知機能が導入されれば、行動を別のレンズで見ることができる。"この HTTPS セッションは外部からの指揮統制を示す通信パターンを示しているか?"これはAIで答えられる質問だ。"この WMI 呼び出しは、環境を通して攻撃者のアクセスを促進するだろうか?" "このホストとユーザーの組み合わせがこの WMI 呼び出しを行うのは普通ではないだろうか?" これらの質問にも答えることができます。これらもAIで答えられる質問だ。"このペイロードの転送は、2つのシステム間の1回限りのインスタンスなのか、それとも、worm の拡散を示す、多くのシステムにプッシュされるペイロードの広範なパターンに似ているのか?"これもAIで確実に答えられる質問だ。

逆に、AI (あるいはその他の脅威検知技術) を使って、未知の脆弱性の悪用を検知 、分析するために法外な量のデータを生成しない方法で行うことは、現時点では不可能である。その代わりに、侵害後の攻撃者の行動に注目することで、ノイズが少なく非常に効果的な、非常に信頼性の高い攻撃シグナルを生成することができる。

そのため、攻撃者が脆弱性を発見する前にパッチを当てるという希望に基づいてzero-day 戦略を立てるのではなく、侵害を想定した考え方に戦略を適応させることを検討してください:私たちの環境にはzero-day 脆弱性が存在する可能性が非常に高く、攻撃者がその脆弱性を利用して私たちのネットワークにアクセスした場合、私たちはAIベースの侵害後検知機能を使って、攻撃者の存在を検知 準備が整っているはずです。

Vectra AIの高度な検知能力を探る

これは、Vectra AIの検知 プラットフォームに組み込まれた AI ベースの検知アルゴリズムのほんの一例です。検知機能のより包括的なレビューについては、ナレッジベース記事UnderstandingVectra AI、プラットフォームの概要については、当社の Attack Signal IntelligenceTMをご覧ください。個別のツアーをご希望の場合は、ご希望のテクノロジーパートナーにご連絡の上、当社チームをご紹介ください。

--- 参考文献

NIST

Microsoft

グーグル

ブラックフォグ

CISA