攻撃テクニック

特権エスカレーション

特権の昇格は、今日の攻撃者が壊滅的なデータ侵害を引き起こすために使用する一般的な手法です。ここでは、この攻撃手法に関して知っておくべきことを説明します。

定義

特権の昇格とは何か?

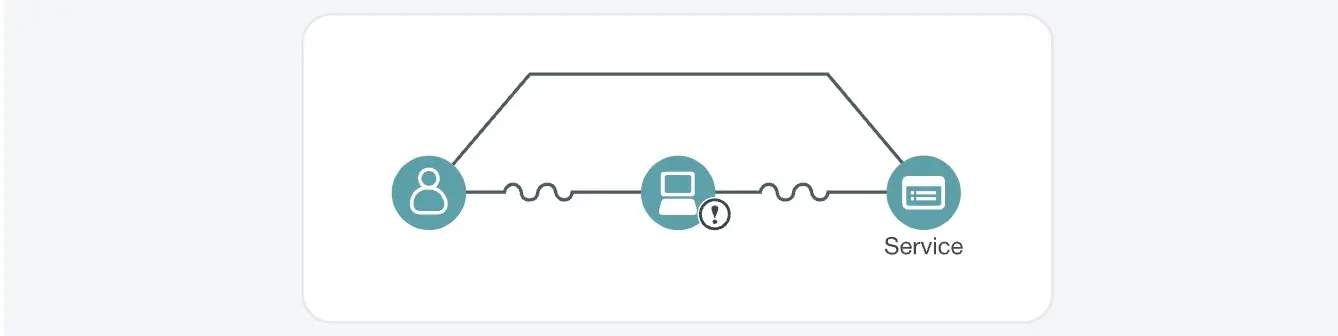

特権の昇格とは、攻撃者が特権アカウントに不正にアクセスするために使用する手法です。特権アカウントは、malware 、その他の悪意のある活動を行うために使用することができます。通常、攻撃者が標準的なユーザー・アカウントを乗っ取ることで、企業ネットワークにアクセスすることから始まります。一旦内部に侵入すると、管理者、スーパーユーザー、およびその他の高レベルのホストやアカウントに至るまで作業を進めます。

特権昇格の種類

垂直的特権昇格(特権の昇格)

垂直的特権昇格(Vertical Privilege Escalation)または特権昇格(Privilege Elevation) 攻撃者が低い特権レベルから高い特権レベルに移動するときに発生する。例えば、一般ユーザが管理者権限を得るような場合です。このテクニックは、保護されたシステム機能や機密データへのアクセスを許可し、潜在的な損害を増大させます。

水平的特権のエスカレーション

水平特権のエスカレーションは、同じようなアクセス・レベルを持つ他のユーザーのピアレベルの特権やリソースにアクセスすることを含む。 このテクニックは、攻撃者が他のユーザーのデータやサービスに無許可でアクセスしたり、操作したりすることを可能にする。

仕組み

特権の昇格はどのように行われるのか?

垂直的特権昇格

これは、一般ユーザーのような限定されたアクセス権を持つ攻撃者が、脆弱性を悪用して管理者権限やルート権限といったより高いレベルの権限を獲得する場合に発生します。これは、特権の昇格の最も一般的な形態であり、重大なセキュリティリスクにつながる可能性があります。

水平的な特権の昇格

この場合、攻撃者はシステム内で横方向に移動し、同様のアクセス権を持つ他のユーザーのリソースやアカウントにアクセスできるようになります。水平エスカレーションは、より高い特権にエスカレーションするわけではありませんが、攻撃者が他のアカウントやデータを悪用することを可能にします。

攻撃者はどのように特権の昇格を進めるのか?

1.初期アクセス獲得

攻撃者はまず、基本的なユーザー権限でシステムに侵入することから始める。攻撃者は次のような方法でこれを達成する。 フィッシング欺瞞的な通信でユーザーを騙して認証情報を吐かせる、適切に保護されていないソフトウェアやシステムの脆弱性を悪用する、インストール後に一度も変更されていないデフォルトの認証情報を使用する、などの方法でこれを達成する。この段階での主な目標は、システム内に足がかりを築き、そこからさらなる攻撃を仕掛けるためのプラットフォームを構築することです。

2.システムの列挙と偵察

システム内部に侵入すると、攻撃者はシステムの列挙と偵察を行い、環境に関する詳細な情報を収集する。攻撃者は、システム・アーキテクチャ、オペレーティング・システムのバージョン、インストールされているアプリケーション、実行中のサービス、および既存のユーザー・アカウントに関するデータを収集します。この情報収集は、コマンドラインユーティリティ、システムスクリプト、ネットワークスキャンツールなどのツールによって促進され、システムの構造をマッピングし、悪用の潜在的な標的を特定するのに役立ちます。

3.脆弱性の特定

システムの包括的な知識を得た攻撃者は、特権を拡大するために悪用できる脆弱性の特定を進める。攻撃者は、パッチが適用されていないバグや、悪用が知られている欠陥など、ソフトウェアの脆弱性を探します。また、誤った設定のサービス、不正アクセスを許す安全でないファイル・パーミッション、適切に保護されていないデフォルト設定など、設定の弱点も探し出します。さらに、推測やクラックが容易な脆弱なパスワード、複数のシステムにまたがって再利用される認証情報、傍受される可能性のある露出した認証トークンなど、認証情報の問題も評価する。

4.搾取テクニック

特定された脆弱性を利用するために、攻撃者は様々な悪用テクニックを用いる。ソフトウェアの脆弱性を悪用する場合、攻撃者はバッファの境界をオーバーランすることでプログラムにコードを注入するバッファオーバーフローを実行したり、信頼されたアプリケーションに悪意のあるコードを挿入するコードインジェクションを行ったりします。攻撃者は、不適切なパーミッション設定により、安全でないファイルパーミッションを悪用してファイルへのアクセスや変更を行ったり、Unix/Linuxシステム上でSUID/SGIDを悪用して、より高い特権で実行されるファイルを悪用したりします。

クレデンシャルの窃取は、不正アクセスに使用される重要な手法である。攻撃者はパスワード・ハッシュのダンプを行い、システム・メモリやファイルからパスワード・ハッシュを抽出してオフラインでクラックすることがある。キーロギングもまた、キー入力を記録してパスワードやその他の機密情報を取得する手口です。セキュリティ制御を迂回するために、攻撃者はトークンを操作し、盗んだトークンを使って上位の特権ユーザーになりすます。Windowsシステム上では、正規のダイナミック・リンク・ライブラリ(DLL)ファイルを悪意のあるものに置き換えてDLLハイジャックを行い、昇格した特権でコードを実行する可能性がある。ユーザーアカウント制御(UAC)の弱点を悪用することで、ユーザーにプロンプトを表示することなく管理タスクを実行し、重要なセキュリティ機能を効果的に回避することができます。

5.昇格した特権を得る

攻撃者はこれらのテクニックを駆使して、システム内で特権を昇格させることを狙う。攻撃者は、特定された脆弱性を利用するために設計された専用のスクリプトやツールを実行することで、エクスプロイトを実行します。特権昇格ペイロードを導入するには、実行時に特権が昇格するように特別に細工されたmalware 導入する必要があります。攻撃者は、より高い特権で実行されているサービスを標的とし、そのサービスを操作して、より高いアクセス権を付与する任意のコードを実行させます。

6.搾取後の活動

特権の昇格に成功した後、攻撃者は、その制御を強固にし、さらなる作戦に備えるために、侵入後の活動を行います。アクセスを維持するために、攻撃者は、再起動やセキュリティ更新の後でもシステムに再侵入できるような永続的な方法をインストールすることで、バックドアを作成することがあります。管理者権限を持つ新しいユーザー・アカウントを追加することで、最初のエクスプロイトに依存することなく、継続的なアクセスを確保します。

検知を避けるためには、痕跡を消すことが不可欠である。攻撃者は、自分たちの活動の証拠を隠すために、イベントレコードを削除または変更することでログを操作します。また、フォレンジック分析が調査中に異常を特定できないように、ファイルのタイムスタンプを変更することもあります。権限の昇格により、攻撃者はネットワーク内でラテラルムーブを行うことができます。ネットワーク伝播では、アクセス権を使用してネットワークに接続されている他のシステムに侵入し、攻撃範囲と潜在的な影響力を拡大します。攻撃者は、入手した認証情報を活用して、認証情報の再利用として知られるプロセスである追加のリソースに侵入します。

攻撃者がそれを使う理由

攻撃者はなぜ特権の昇格を使うのか?

攻撃者は、特権の昇格テクニックを使用して、システムやネットワーク内のより高いレベルの権限に不正にアクセスします。攻撃者は、権限を昇格させることで、機密データへのアクセス、malware のインストール、システム構成の変更、システムの完全な制御など、通常は制限されているアクションを実行できるようになります。攻撃者がなぜこのようなテクニックを使うのかを理解することは、効果的なセキュリティ対策を実施する上で極めて重要です。

以下は、攻撃者が特権の昇格を使用する主な理由とその方法です:

機密データへのアクセス

- 機密情報:特権の昇格により、攻撃者は、一般ユーザに制限されている機密ファイル、データベース、および通信にアクセスできるようになります。

- データの流出:攻撃者は、個人情報、財務記録、独自のビジネス情報などの貴重なデータを盗むことができる。

システム制御と永続性

- アクセスの維持:より高い権限を持つ攻撃者は、バックドアを作成したり、新しいユーザーアカウントを作成したり、認証メカニズムを変更したりして、長期間のアクセスを維持することができる。

- セキュリティ対策を無効にする:ウイルス対策ソフト、ファイアウォール、侵入検知システムなどをオフにし、検知を回避する。

ネットワーク内のラテラルムーブ

- 攻撃範囲の拡大:特権の昇格は、攻撃者が異なるシステムやネットワーク・セグメントをまたいで移動することを可能にし、攻撃範囲を拡大します。

- 追加システムの侵害:管理者認証情報へのアクセスにより、攻撃者はネットワーク内の他のデバイスやサーバーに侵入することができます。

高度な攻撃の実行

- Malware 、またはランサムウェアをインストールする:データを暗号化したり、業務を妨害したりする悪意のあるソフトウェアをインストールしたり実行したりするには、高い権限が必要になることが多い。

- システムの操作:攻撃者は、システムの設定、スケジュール、またはサービスを目的のために変更することができます。

セキュリティ制限の回避

- パーミッションの上書き:権限の昇格により、攻撃者はファイルシステムのパーミッションやアクセス制御をバイパスすることができる。

- 制限された機能へのアクセス:監査ログの変更など、通常は管理者に制限されている操作を行うことができる。

クレデンシャルハーベスティング

- パスワードとトークンの収集:攻撃者はメモリ、設定ファイル、またはキーチェーンから認証情報を引き出すことができる。

- Kerberosチケットの抽出:彼らは認証トークンを取得するためにパスザハッシュや Kerberoastingのような技法を使うかもしれない。

混乱と妨害行為

- サービス拒否(DoS):攻撃者は重要なサービスを停止させたり、システムリソースに過負荷をかけることができる。

- データの改ざんまたは破壊:データの改ざんや削除を行い、運用上の問題や信用の失墜を引き起こす可能性がある。

財務上の利益

- 金銭の窃盗:金融システムへのアクセスにより、攻撃者は取引を操作したり、資金を流用したりすることができる。

- 身代金の要求:データを暗号化し、復号化キーの支払いを要求する。

軌跡をカバーする

- ログの改ざん:より高い権限を持つ攻撃者は、自分の活動を隠すためにログを消去したり改ざんしたりすることができる。

- 監視ツールの無効化:セキュリティ監視ソリューションを停止または妨害することができる。

プラットフォーム検出

検知 権限昇格に関連する活動の方法

ほとんどの組織では、特権昇格攻撃を防ぐために、セキュリティ対策を組み合わせて使用しています。Zero trustIDおよびアクセス管理(IAM)と特権アクセス管理(PAM)は、すべて一般的な例です。

しかし、これらのアプローチには問題がある:それらはすべてシングル・ポイント・オブ・エントリーに依存している。しかも、ほとんどの組織では、従業員の3倍以上の特権アカウントがあり、そのすべてを管理することは不可能だ。また、いったんアクセスが許可されると、簡単に操作されてしまう。

権限のエスカレーションを未然に防ぐには、継続的な可視化が重要です。アカウントのアクティビティを常に監視・分析することで、不正使用をリアルタイムで特定することができます。そして、これを正確に行う唯一の方法がAIです。

そこで、拡張脅威検知とレスポンス 。Vectra AIは、ネットワーク、アイデンティティ、およびパブリッククラウドにわたる特権関連の異常な活動を特定するために、AI主導 の数十の検出を使用します。これらの検出は、異常ではなく 、実際の攻撃者の振る舞いに焦点を当てています。AWSやEntra ID上の異常なリクエストから不審なサービスリクエストまで、攻撃者が特権の昇格を試みていることを防御側に示すために、それぞれが自動的に相関、分析、検証、トリアージされます。