調査レポート

セキュリティ・リーダーズ調査レポート:書目的に適合しているか、それとも遅れているか?

精霊は瓶から出た専門家は、COVID-19の大流行が多くの企業を「技術の転換点」に押しやり、デジタル化を数年早めたと考えている。

本稿の主なハイライト

- 83%は、従来のアプローチでは現代の脅威から身を守れないと考えており、攻撃者への対応に関しては、ゲームを変える必要があると考えている。

- セキュリティの意思決定者の79%が、その期待に応えられなかったツールを購入したことがあり、その理由として、統合性の低さ、最新の攻撃検知 、可視性の欠如を挙げている。

- 72%は侵入されたかもしれないが、そのことを知らないと考え、3分の1(43%)は「その可能性がある」と考えている。

- 回答者の87%は 、最近話題となった攻撃により、取締役会がサイバーセキュリティに適切な注意を払うようになったと回答している。

目的に合っているのか、それとも遅れているのか?

今日の組織が複雑で最新のサイバー脅威にどのように取り組んでいるかを明らかにする。

エグゼクティブサマリー

精霊はボトルから出た専門家は、2020年の間に多くの企業がデジタル化を数年加速させる「テクノロジーの転換点」を乗り越えたと考えている。ビジネスは永遠に良い方向に変わるだろう。しかし、悪いニュースもある。イノベーションの原動力となっているデジタルトランスフォーメーションと同じように、攻撃対象も拡大しているのだ。クラウドの急速な普及から、マイクロサービス、DevOps、APIの採用拡大に至るまで、脅威アクターが利用できる新たな機会のポケットが広がりつつある。そして、彼らはかつてないほどの勢いで攻撃を仕掛けている。

イノベーションの原動力となっているデジタルトランスフォーメーションは、攻撃対象も拡大している。

乗っ取られたMicrosoft 365アカウントは現在、クラウドにおける単一のセキュリティ脅威ベクトルとして最大であり、2018年から2020年の間に侵害された認証情報は98%増加すると予測されている。クラウドインフラストラクチャ環境には複数の盲点があり、それらはしばしば設定ミスであるため、脅威アクターにとってさらに多くの機会を提供している。さらに、ランサムウェアは2020年に前年比150%急増し、平均恐喝額は倍増している。

なぜなら、情報漏えいは広範な損害をもたらす可能性があるからである。サイバー攻撃は、業務を混乱させ、サプライチェーンに損害を与え、顧客の信頼を失い、企業に規制上の制裁金を課す可能性がある。実際、1件あたりの平均被害額は推定420万ドル(300万ポンド)だ。ランサムウェア攻撃によってデータが盗まれ、長時間の業務停止を余儀なくされた場合、その何倍もの損害が発生する可能性がある。数千万ポンドの損失を報告した企業もある。サイバーセキュリティが今や取締役会レベルの問題であることは驚くことではない。

CISOにとって残念なことに、攻撃を防御する旧来の方法はもはや有効ではない。システムの悪用であろうとなかろうと、 フィッシング盗まれたアカウントを使おうが、多要素認証(MFA)を迂回しようが、侵入する方法は常に存在する。サイバー犯罪者は常に革新的であるため、サイバーセキュリティは常に進化し続けなければならない。

このようなダイナミックな脅威にセキュリティ・リーダーがどのように対処しているかを調べるため、Vectra は Sapio Research 社に依頼し、フランス、イタリア、スペイン、ドイツ、スウェーデン、サウジアラビア、米国の従業員 1000 人以上の組織で働く IT セキュリティの意思決定者 1800 人と、オランダ、オーストラリア、ニュージーランドの従業員 500 人以上にインタビューを行った。

ランサムウェア攻撃によってデータが盗まれ、長時間の業務停止を余儀なくされた場合、最終的には推定420万ドル(300万ポンド)の何倍もの損害が発生する可能性がある。

このレポートでは、それを明らかにする:

- 攻撃者への対応に関して、今こそゲームを変える時だ。 セキュリティ業界は、サイバー犯罪の戦術、技術、手順(TTPs)に対応できておらず、最新の脅威から身を守ることがかつてないほど難しくなっている。

- レガシーな「予防中心」の考え方は、組織をリスクにさらす。 レガシーなツールや考え方は、新たな脅威の状況において障害となる。しかし、多くの企業は、無言のうちに失敗し、侵入される可能性を残すような運命的な予防戦略に過剰な投資を続けている。

- セキュリティ・リーダーは取締役会を教育しなければならない。 取締役会はサイバー攻撃がもたらすリスクに目覚めつつあるが、彼らは専門家ではない。セキュリティ・リーダーは、リスクを伝え、そのようなリスクを軽減する最善の方法を教育する、より効果的な方法を見つける必要がある。

- 規制当局はサイバーセキュリティの取り組みを支援している。 セキュリティ・リーダーは、規制当局が効果的な法案を作成していることに自信を持っているが、最終的にはハッカーの考え方、そして迅速な検出とレスポンス が最大のチャンスを与えてくれる。

主な数値:

- 83%は 、従来のアプローチでは現代の脅威から身を守れないと考えており、攻撃者への対応に関しては、ゲームを変える必要があると考えている。

- 79 %のセキュリティ意思決定者が、購入したツールが期待に応えられなかったことがある。その理由として、統合性の低さ、最新の攻撃検知 に対する失敗、可視性の欠如を挙げている。

- 72%は 侵入された可能性があるが、そのことを知らないと考え、43%はその可能性が「高い」と考えている。

- 回答者の87 %が、最近話題となった攻撃により、取締役会がサイバーセキュリティに適切な注意を払うようになったと回答している。

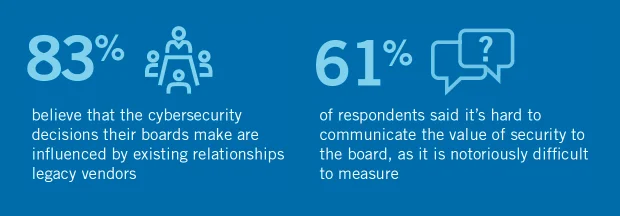

- 83%が 、取締役会のセキュリティに関する意思決定は、従来のセキュリティベンダーやITベンダーとの既存の関係に影響されていると回答している。

デジタルトランスフォーメーションは、ますます加速するペースで変化を推進している。しかし 革新を起こしているのは企業だけではない。サイバー犯罪者も同様だ。脅威の状況が進化するにつれ、従来の防御策はますます効果を失っている。 組織には、クラウドからオンプレミスまで可視性を提供するため、死角を照らし出す現代的なツールが必要だ。ビジネスリスクの言語を話せるセキュリティリーダーが必要だ。耳を傾ける準備ができている取締役会が必要だ。 そして「侵入されるかどうかではなく、いつ侵入されるか」という認識に基づいた技術戦略が求められている。ティム・ウェイド、Vectra AI副CTO

攻撃の対応が大きく変わった

現在進行中のサイバーセキュリティの軍拡競争は、双方の絶え間ない技術革新を要求している。年間数兆ドル規模のサイバー犯罪経済は、新たなTTPが繁栄し普及するための肥沃な環境を提供している。では、サイバーセキュリティ業界は、この絶えず変化する標的からの防御という課題にどのように対処しているのだろうか。

回答者の多くは、業界が遅れをとっていると感じている。10人中8人以上(83%)が、レガシーなアプローチでは現代の脅威から身を守れないこと、そして「攻撃者に対処するためにはゲームを変える」必要があることを正しく認めている。これは、71%がサイバー犯罪者は現在のツールを飛び越えており、セキュリティの技術革新はハッカーより何年も遅れていると考えているという事実と呼応している。さらに71%は、セキュリティ・ガイドライン、ポリシー、ツールが脅威者のTTPに追いついていないと感じている。

セキュリティ・リーダーの4分の3以上(79%)が、購入したツールの期待に応えられなかったと回答しているのは当然のことかもしれない。主な理由としては、最新の攻撃(検知 )に対応できなかった、低レベルの脅威しか防げなかった、他のツールとの統合が不十分だった、などが挙げられている。

セキュリティツールが約束を果たせない理由トップ3:

- 近代的な攻撃の検知の失敗

- 低レベルの脅威のみを防止

- 他のツールとの統合性が低い

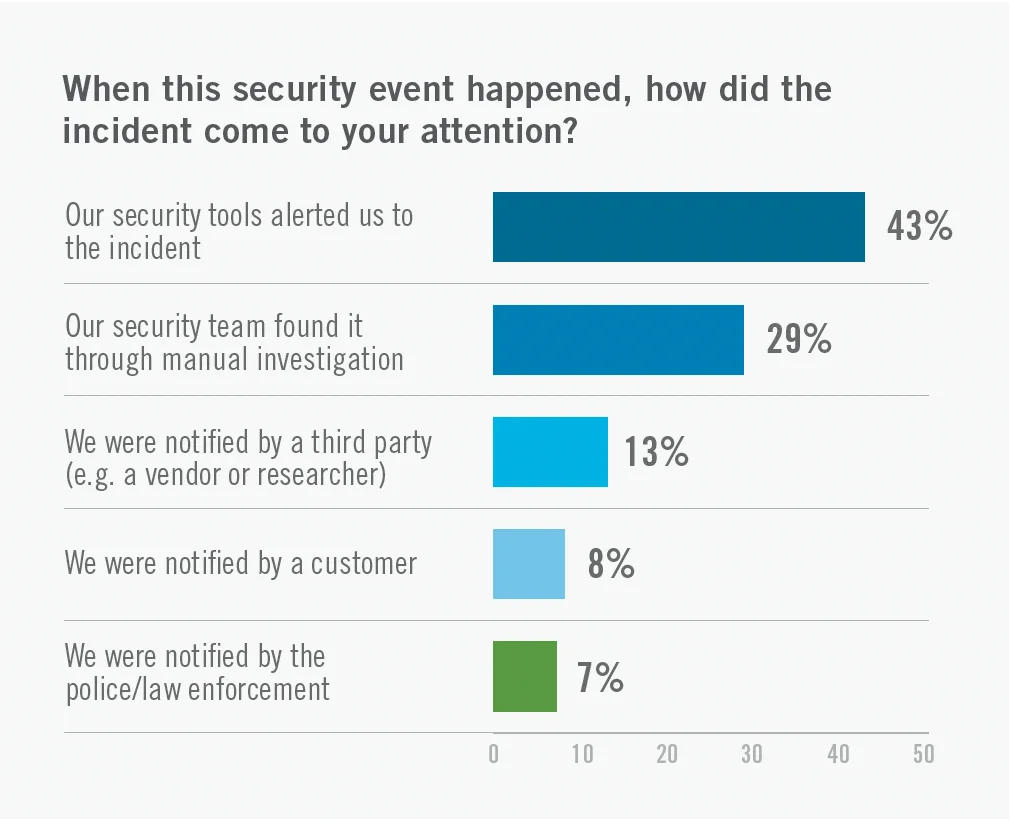

このような課題にもかかわらず、進展は見られる。重要なインシデント(レスポンス )を必要とする事象を経験した回答者の 74%のうち、43%は自社のセキュリティツールによって問題を警告された。これは前向きな進展である。2015年の調査では、侵害インシデントの70%が第三者によって発見されたことが示されていた。つまり、検知とレスポンス ツールはより良くなっている。しかし、昨日うまくいったことが今日うまくいかない可能性があることも事実だ。

脅威の状況は動的で不安定であるため、人々が「侵害を前提とする」姿勢を取ることは正しい。 完全な保護など存在しない 。今日、決然とした脅威アクターがネットワーク内部に侵入しようと思えば、通常は成功する。彼らが狙える攻撃ベクトルが多すぎる上、管理不足や保護が不十分な標的となり得る資産があまりにも多いのだ。彼らは技術進歩の恩恵を受けている マルウェア、自動化されたツールセット、そして「サービスとしての」モデルという利点を享受しており、技術に疎い者にも門戸が開かれている。だからこそ、ネットワーク内に潜む攻撃者を狩り、藁の山から針を見つけることが極めて重要なのである。」ティム・ウェイド、Vectra AI

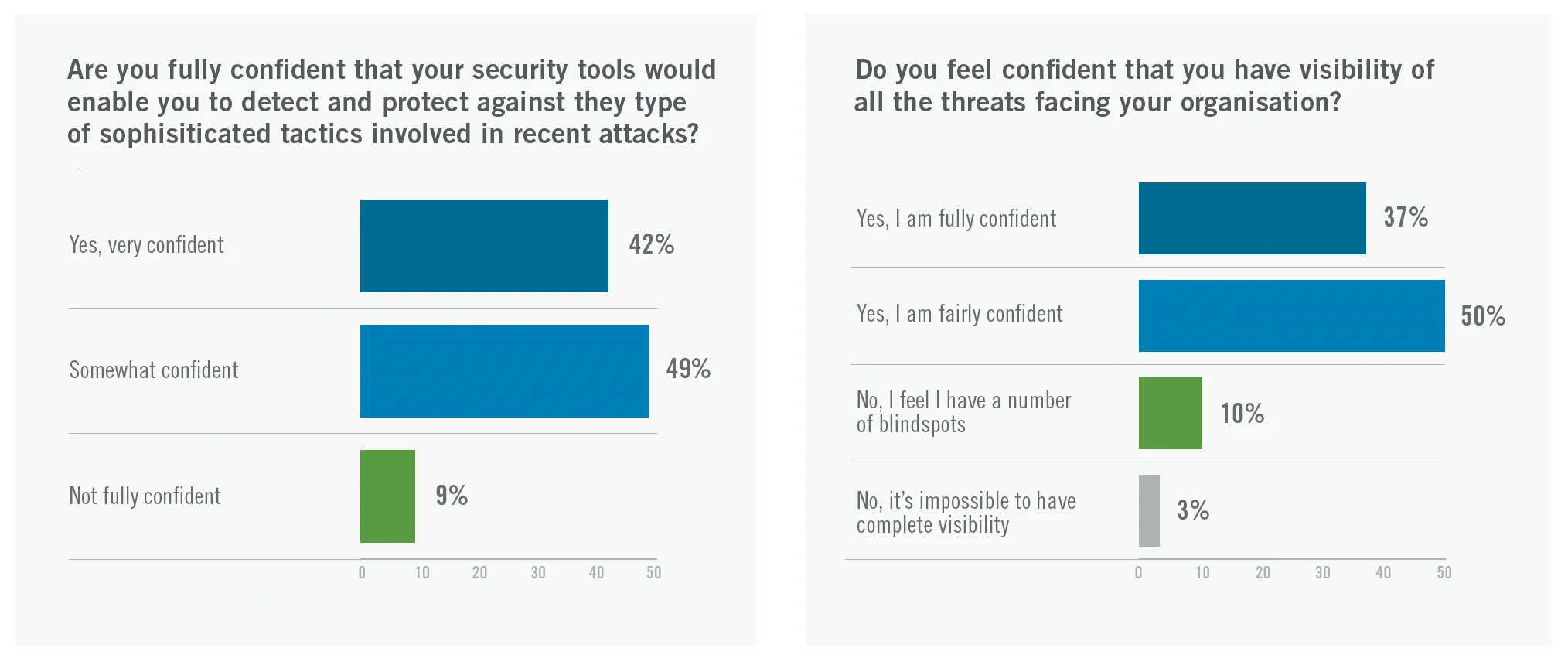

さらに、回答者の5分の2以上(42%)が、自社のツールポートフォリオがKaseya、SolarWinds、JBSの攻撃で使用された種類の脅威から検知 、自社を保護できることを非常に確信していると答えている。さらに37%は、自分たちの組織が直面しているすべての脅威を可視化できていると完全に確信していると回答しています。

レガシーな「予防中心」思考が組織をリスクにさらす

最近の攻撃手法の進歩により、攻撃者は多要素認証などの防止技術を比較的簡単に回避できるようになった。しかし、従来の「予防中心」の考え方が依然として優勢である。組織は、MFAを有効にするなどの予防的措置を講じ続けるべきだが、それだけでは十分ではない。

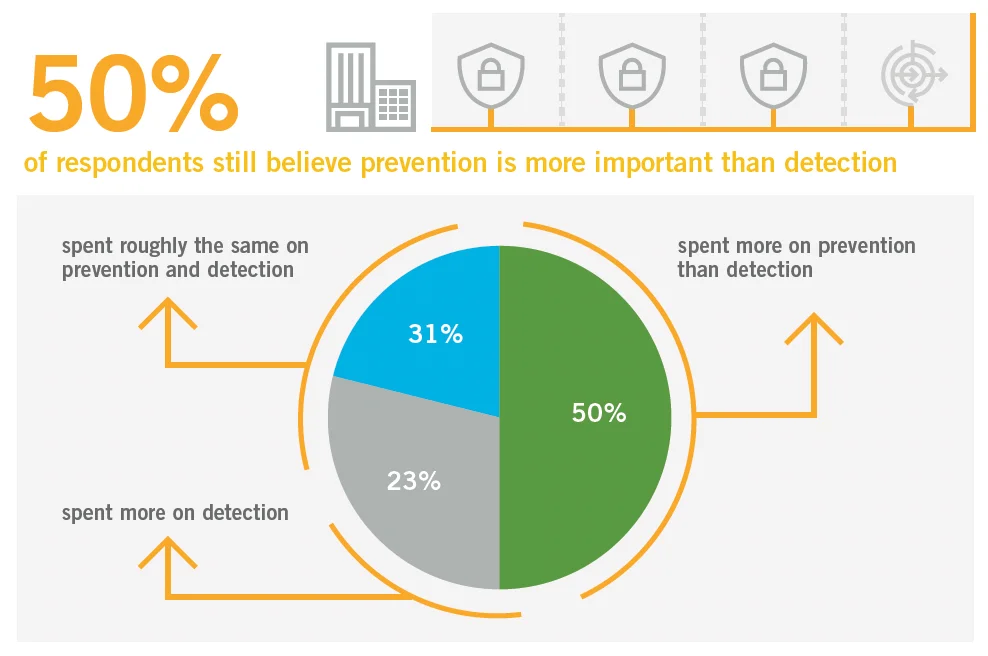

ハッカーが企業ネットワークへのアクセスに成功した場合、企業はすでに敗北しているというのが一般的な考えだ。その結果、50%が検知よりも予防に多くの費用を費やしていると回答し、検知に多くの費用を費やしているのはわずか5分の1(22%)で、3分の1以下(29%)はほぼ同じだった。

これは有害な可能性のある旧来の思考の典型例です。今日の脅威環境において100%成功する予防戦略はほぼ不可能です。サイバー犯罪者が侵入する手段は脆弱性悪用からソーシャルエンジニアリングまであまりにも多岐にわたります。盗まれた認証情報やブルートフォース攻撃で取得した認証情報の使用、そして多要素認証(MFA)を容易に回避できることは、彼らがセキュリティ対策を全く発動させない可能性さえ意味します。マルウェア 警報すら鳴らさない可能性がある。そしてネットワーク内部に侵入した後は、正当なツールや手法を用いて潜伏し続けることができる。

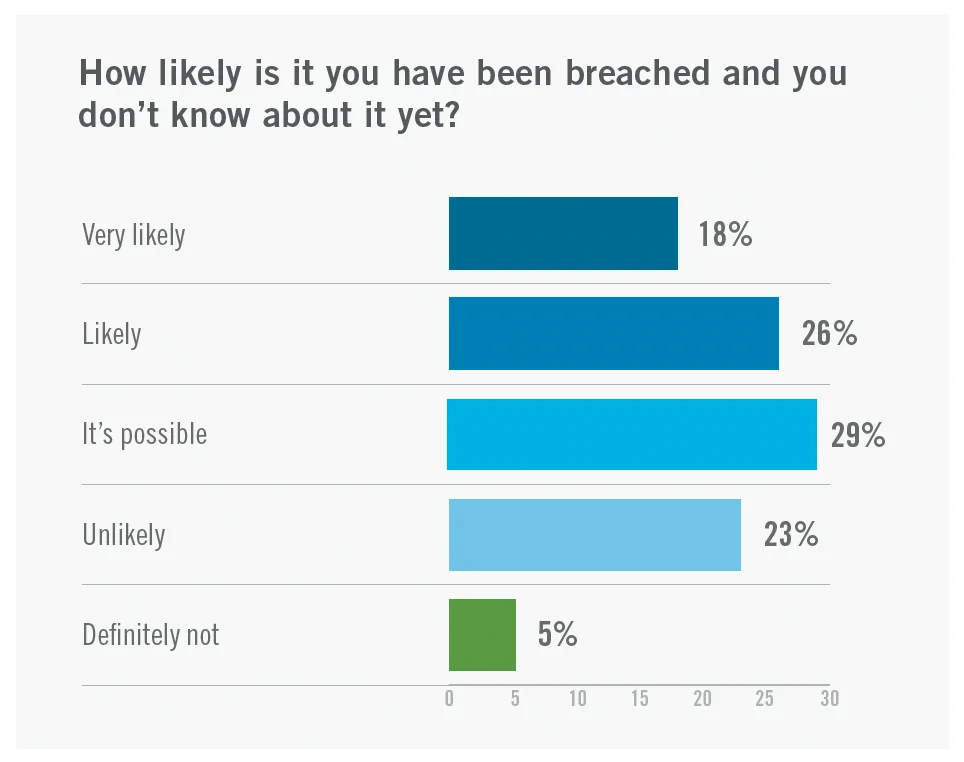

しかし、ほとんどの回答者は、予防が100%有効であるわけではないことを理解している。回答者の3分の2以上(72%)が、侵入されたかもしれないのにそのことを知らないと考え、そのうち43%はその可能性が高いと答えている。さらに、回答者の62%が、従来の予防セキュリティは時代遅れになりつつあると思うと答えている。ハッカーはそのようなツールにアクセスできるため、それを回避する方法を設計できるからだ。これは、重要な考え方の転換が起こっていることを示唆している。

セキュリティリーダーは、現代の脅威について取締役会を教育する必要がある。

チームが潜在的なリスクにさらされる可能性があるのは、セキュリティ部門内の従来の考え方だけではない。伝統的なトップダウンの考え方や企業文化も悪影響を及ぼす可能性があります。回答者の83%は、取締役会が下すサイバーセキュリティ上の意思決定は、レガシー・ベンダーとの既存の関係に影響されていると考えている。半数以上(54%)は、セキュリティの議論に関して取締役会は10年遅れていると思うと回答しています。

伝統的なトップダウンの考え方や企業文化も悪影響を及ぼす可能性がある。

このことは、セキュリティ・チームが、組織が直面している新たな脅威と、防御のための最も効果的な戦略について、取締役会を教育する緊急の必要性を浮き彫りにしている。しかし、これは難しいことです。回答者のほぼ3分の2(61%)が、セキュリティの価値を測定するのが難しいため、取締役会にセキュリティの価値を伝えるのは難しいと回答した。このことは、取締役会とセキュリティチームとの間のコミュニケーションが依然として課題であることを示唆している。

半数以上(54%)が、取締役会はセキュリティの議論に関して10年遅れていると思うと回答した。

セキュリティの価値を伝え、測定することが必ずしも一筋縄ではいかないことは確かだが、特定のセキュリティ能力を測定することは可能である。最も効果的な方法でこれを行うには、セキュリティリーダーは、常にその測定基準をビジネス上の目標と整合させ、心に響くようなリスクベースの方法で定量化する必要がある。これを怠ると、新技術のための重要な資金が取締役会から放出されない可能性が高くなる。

しかし、メディアへの露出が増えたおかげで、状況が変わりつつある兆しもある。回答者の約87%は、最近話題となった攻撃によって、取締役会がサイバーセキュリティに適切な注意を払い始めたと述べている。

回答者の92%が、良いベンダーとそうでないベンダーを選別する上で、こうした組織の指導に感謝している。

幸いなことに、チャネル・パートナーの専門知識は、取締役会の旧態依然とした態度がもたらす悪影響に対抗する上で、非常に貴重なものとなっている。回答者の約92%が、優良ベンダーとそうでないベンダーを選別する上で、こうした組織の指導に感謝している。チャネル組織は、その取引関係を利用して、早期のデモや概念実証試験を手配することで、顧客がさまざまなタイプのテクノロジーを検討する新たな機会を提供している。彼らのチームは通常、よく訓練され、高いモチベーションを持っており、社内のサイバーセキュリティ・チームがスキル不足の重圧の下で苦闘している時に、特別な専門知識をもたらしてくれる。

複雑な法律にもかかわらず、規制当局は正しい路線を歩んでいる

所属する組織の種類にもよるが、サイバーセキュリティの専門家の役割は、重複する複雑な一連の規制や法律上の義務に大きく影響される可能性がある。国連貿易開発会議(UNCTAD)のデータによると、156カ国(80%)が何らかの形でサイバーセキュリティに関する法律を制定している。しかし、現在、包括的な国際法が施行されていないため、セキュリティ専門家は、さまざまな地域で異なる規則や規制に従わなければならず、世界的なコンプライアンスを困難なものにしています。

直近では、EUの一般データ保護規則(GDPR)が、違反した企業に対して天文学的な罰金を科す可能性を制裁することで、データ漏えいのリスクを大幅に引き上げた。また、現在書き換えが進められているEUのネットワーク・情報セキュリティ(NIS)指令は、さまざまな分野の「必要不可欠なサービスを提供する事業者」に対する新たな最低要件を定めている。EU中心ではあるが、特にGDPRは、EU市民や居住者のデータがどこに保存されていようと、それを保護するために実施されている。

しかし、サイバーセキュリティの規制当局や議員に対する支持は世界的に広がっている。4分の3以上(76%)は、規制当局がサイバーセキュリティの専門家のための法律を作成するために「最前線」での生活を十分に理解していると考えている。さらに65%は、立法者は専門家として、サイバーセキュリティ関連の規制を決定するのに十分な能力を備えていると考えている。つまり、サイバーセキュリティに関する法律は、実施する上でも従う上でも困難なものではあるが、現在、これらの決定を下すのに最適な人材が配置されている、というのがコンセンサスのようだ。

ほとんどの国の回答者の大多数が、私たちが質問した特定の地域の指針を読んだことがある。このことは、多くの場合、これらのガイダンスがサイバーセキュリティの専門家が脅威の検知を強化するために必要なすべてのものを提供していることを示唆しているレスポンス 。57%が「これらのガイドラインに従うことで、大半の脅威から身を守ることができる」と同意し、半数以上が「ベストプラクティスを奨励するのに役立つ」「最新の脅威から身を守ることができる」(いずれも55%)ことにも同意している。

結論

複雑で最新の脅威に対処する際、レガシーで予防に重点を置いたセキュリティ・アプローチは、攻撃者を優位に立たせる。セキュリティに銀の弾丸はない。すべてのものに誤りがある。攻撃者はツールにアクセスできる。攻撃者はツールにアクセスすることができ、何が侵入可能で何が侵入不可能かをテストすることができる。最終的に、彼らは成功する。業界として、私たちはレジリエンスに基づくプログラムの構築に重点を移さなければならない。

レジリエンスは正しい姿勢から始めなければならない。侵入を想定する。つまり、サイバーセキュリティの専門家の世界的な大多数は、知らないうちにすでに侵害されていると考えているのである。彼らは単に、レガシーな予防ベースのツールや、取締役会からの時代遅れのインプットにもはや頼ることができないだけなのだ。

しかし、この戦略の進化を受け入れることで、CISOは効果的なサイバーリスク管理のための適切な条件を整えることができる。脅威がレーダーをすり抜ける可能性があることを理解することは、敗北を認めることと同じではない。新たなアプローチは、ハッカーの侵入を阻止するために可能な限りのことをすること、そして万が一網の目をすり抜けたとしても、疑わしい振る舞い を発見するためのツールを用意することである。これを効果的に行うことで、世界各地の組織は、検知 、インシデントが深刻な事態に発展する前に食い止めることができる。

攻撃者がターゲットに到達するまでは、すべてを封じ込めることができる。しかし、インシデント対応担当者は、真空の中で仕事をすることはできない。アナリストの生産性を最大化し、干し草の山から針を見つけ出すのに役立つ適切なツールが必要なのだ。

Vectra がお手伝いできること

当社の脅威検知およびレスポンス プラットフォームは、攻撃者が損害を与える前に検知し、阻止することで、組織がヘッドラインに載らないよう支援します。その方法とは?AI主導 、クラウドセキュリティ主導のアプローチをとることで、セキュリティオペレーションセンター(SOC)チームが正確な脅威評価に基づいてイベントの優先順位を決定できるようにサポートします。

VectraのAI主導のプラットフォームは、インテリジェントなMLアルゴリズムを使用して、収集・保存したクラウドとネットワークのメタデータに適切なコンテキストを付加することで、脅威の検出と調査を加速します。このコンテキストにより、SOCアナリストは、検知 、既知および未知の脅威をリアルタイムでハントし、調査することができます。その結果プロアクティブなセキュリティにより、組織は人と機械の長所を最大限に活用し、サイバーリスクを最小限に抑えることができます。より安全でセキュアなデジタル世界が待っています。