調査レポート

2023 State of Threat Detection in Netherlands

包括的な「2023年脅威検知の現状」レポートでは、セキュリティ・オペレーション・センター (SOC) チームは困難な課題に直面している。

オランダのSOCアナリスト200人を対象としたグローバル調査に基づく本レポートでは、サイバー攻撃がより高度で速いペースになっているだけでなく、膨大な量のアラートと利用可能なテクノロジーの複雑さにより、管理がますます困難になっている状況が明らかにされている。

ここでは、その重要な洞察を垣間見ることができる:

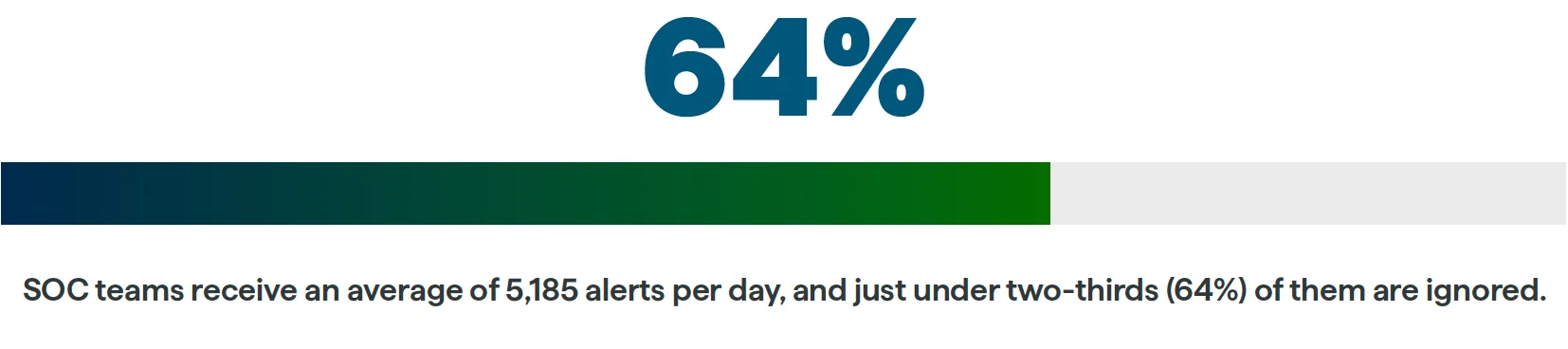

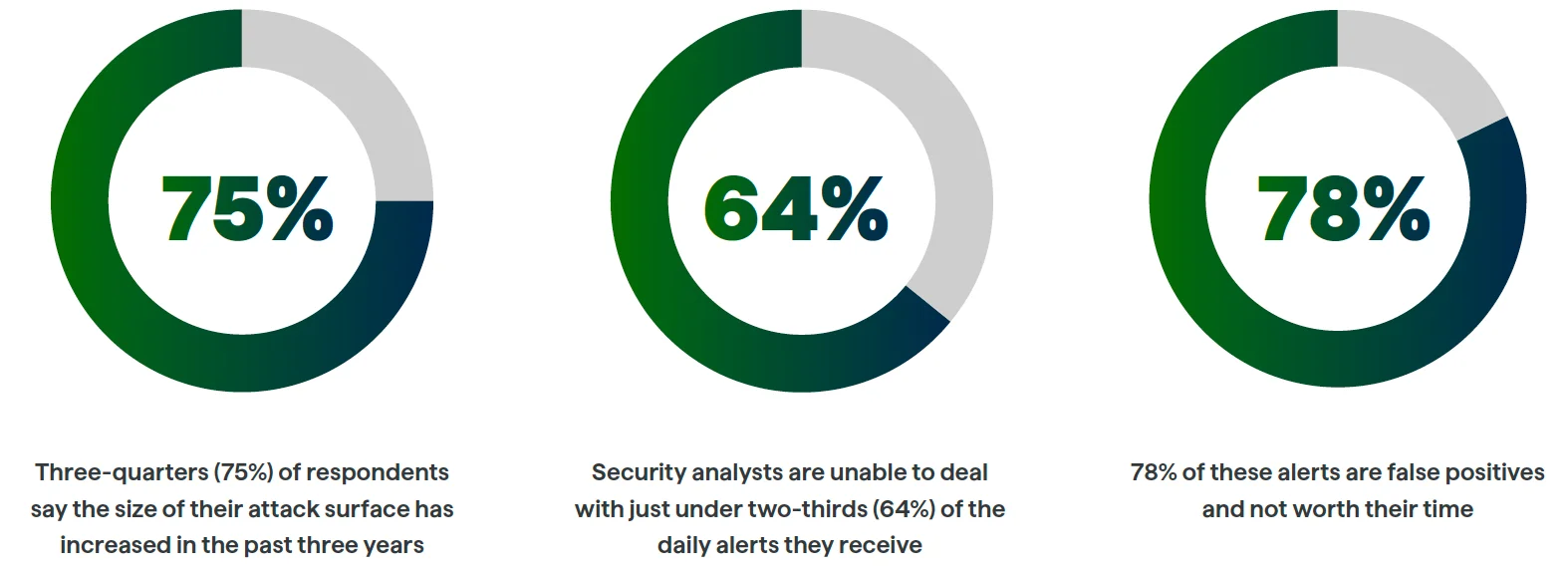

- アラートの雪崩SOCチームには毎日平均5,185件のアラートが殺到しており、アラート疲れと大量の誤検知により、なんと64%が無視されています。

- 人材不足: サイバーセキュリティの労働力は340万人不足しており、SOCアナリストのストレスや燃え尽き率が高いことから、業界は転換期を迎えている。

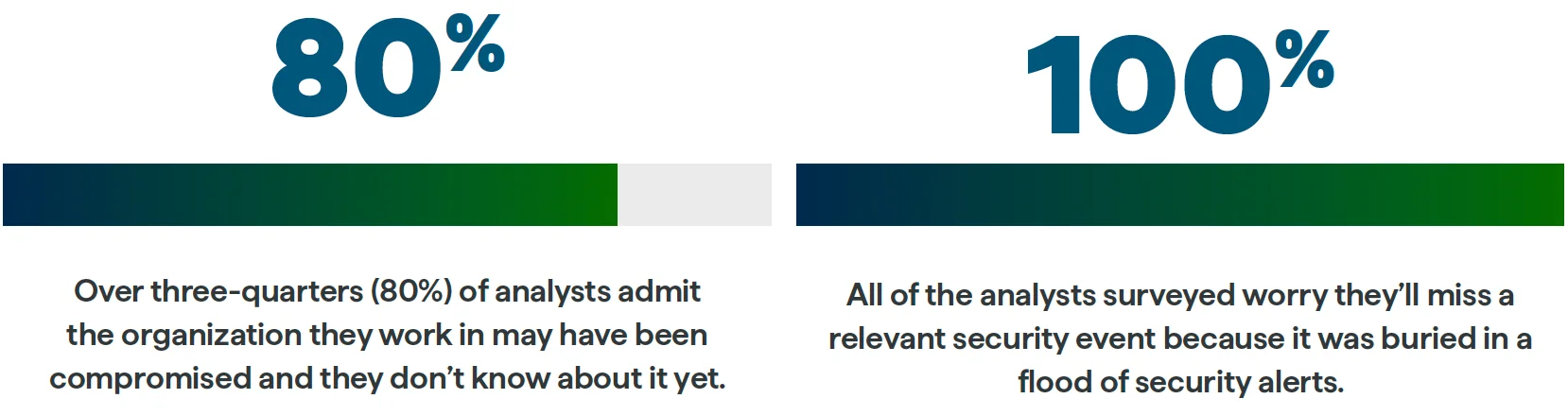

- 可視性の欠如アナリストの80%は、自分たちの組織が知らないうちにすでに侵害されている可能性があると考えており、現在の脅威検知機能に対する可視性と信頼性の欠如が浮き彫りになっている。

- 有効性の謎: 課題にもかかわらず、ほとんどのアナリストは自分たちのツールが効果的であると考えている。しかし、報告書は、この信念と盲点やアラート過多の増加という現実との間に断絶があることを示唆している。

- 複雑さの代償手作業によるアラートのトリアージには、米国だけで年間約33億ドルのコストがかかっており、より効率的で効果的な脅威検知ソリューションの緊急の必要性が指摘されている。

エグゼクティブサマリー

今日のセキュリティ・オペレーション・センター(SOC)チームは、高度化し、ペースの速いハイブリッド・サイバー攻撃から組織を守ることを任務としている。

高度なサイバー攻撃を迅速かつ大規模に検知、調査、阻止することは、SOCチームが自由に利用できる複雑なテクノロジーではますます維持できなくなってきています。拡大し続ける攻撃対象、高度に回避的で新たな攻撃者の手法、SOCアナリストの作業負荷の増加というパーフェクト・ストームが、SOCチームにとってさらなる悪循環のスパイラルに陥っています。

オランダのSOCアナリスト2,000人(うち200人)を対象としたこの独自のグローバル調査では、SOCアナリストが直面する課題に真正面から取り組んでいる。

結論:脅威の検知は根本的に破綻している。

本レポートは、SOCアナリストの有効性と脅威検知ツールの有効性の間に大きな断絶があることを明らかにしている。多くの SOC アナリストが自分たちのツールは効果的であると考えている一方で、懸念を抱いているアナリストの多くは、同じテクノロジーがサイバー攻撃から組織を効果的に防御する能力を妨げていることを認めています。

アラートノイズとアラートトリアージに費やす時間は増加している。検出の盲点と誤検出は増加し、SOCアナリストのアラート疲労、燃え尽き、離職は転換点にある。業界は依然として340万人の人材不足に陥っており、あらゆる兆候が、この状況が悪化する一方であることを示しています。

このような状況下、SOCチームはやる気をなくし、手作業に追われるようになり、多くのアナリストが退職を検討したり、「黙って辞める」ようになったりして、すでに存在するセキュリティ・スキルのギャップにさらに拍車がかかり、会社に残っているアナリストはさらに多くの仕事に直面することになる。

今日の脅威検知とレスポンス は破綻しており、人間を瀬戸際に追いやっている。組織は、脅威検知に対する従来の業界のアプローチを見直し、ベンダーのシグナルの有効性に対する責任を追及し始める時なのでしょうか?この調査は、攻撃者が勝利していることから「イエス」であることを示している。

主な調査結果

攻撃対象の増加、アラートの増加、コストの増加

SOCアナリストは、サイバー攻撃との継続的な戦いの最前線にいる。

それは、効果的に検知 、調査し、可能な限り迅速かつ効率的に脅威に対応することです。潜在的な敵対者を企業ネットワーク内に長く放置すればするほど、その敵対者がもたらす被害は長期化する可能性があります。しかし、防御担当者は、組織の攻撃対象領域の大きさ、受信するセキュリティ・アラートの数、および作業負荷の増加という3つの中核的要因によって、ますます困難な状況に立たされている。この「より多くのスパイラル」は、防御者の能力を脅かします。

回答者の4分の3(75%)が、過去3年間に攻撃対象の規模が拡大したと回答しており、25%が大幅に拡大したと回答している。また、アナリストの75%は、この期間に組織に影響を及ぼす脆弱性の量が急増したと指摘している。この拡大の背景には、パンデミック(世界的大流行)に伴うデジタルおよびクラウドベースのテクノロジーへの投資がある。しかし、デジタル化によって生産性が向上し、顧客体験が向上する一方で、攻撃者が組織を標的にする機会も増えています。これは、社内のスキルがデジタル投資に追いつかない場合に特に当てはまります。回答者の48%が、拡大する組織のクラウドを防御するために必要なスキルセットや専門知識を持ち合わせていないと認めているように、アナリストに対するクラウド知識のレベルアップに対する需要は高まっている。

同時に、既存のツールは、さらなる調査のために効果的にイベントの優先順位をつけることができず、すでに手狭になっているチームの作業負荷を増大させている。SOCチームは毎日平均5,185件のアラートを受信しています。アナリストは毎日3時間近く(2.7時間)を手作業でアラートのトリアージに費やしており、回答者の31%は1日4時間以上を費やしています。

手作業によるアラートのトリアージは、米国だけで年間約33億ドルのコストを組織に与えている1。平均して、セキュリティアナリストは、毎日受信するアラートの3分の2弱(64%)に対処できていません。しかも、これらのアラートの78%は誤検知であり、時間をかける価値はないという。このようなアラートの嵐は、アナリストの生産性に悪影響を及ぼすだけではない。アラートの海に紛れ込むことで、攻撃者は "正常な "活動の中に紛れ込み、レーダーをかいくぐることが容易になってしまうのだ。この問題は収まる気配がなく、回答者の3分の2以上(81%)が、受信するアラートの数が増加していると答えており、アラートの増加はコストの増加を意味する。

より多くのツール、より多くの盲点、より多くの燃え尽き症候群

SOCアナリストの80%は、自分の所属する組織が侵害されている可能性が高いが、まだそのことを知らないことを認めている 。言い換えれば、現在使用しているツールでは、アナリストは進行中の攻撃の兆候を発見し、組織を保護する自信がないということです。これは、現在ツールが効果的であると主張するアナリストの大半とは相反するものであり、組織のセキュリティに対するアプローチに疑問を投げかける矛盾を示唆している。

同時に、SOCアナリストの全員(100%)が、大量のアラートに埋もれて関連するセキュリティイベントを見逃すことを心配しており、半数以上(59%)が毎日このことを心配しています。盲点と大量の偽陽性の組み合わせは、企業とそのSOCチームがサイバーリスクの抑制に苦慮していることを意味します。OTからエンドポイント、さらにはクラウド環境に至るまで、ITインフラ全体を可視化できなければ、企業は横ラテラルムーブ、特権の昇格、クラウドアカウントの乗っ取りなど、最も一般的な攻撃の兆候を発見することさえできません。

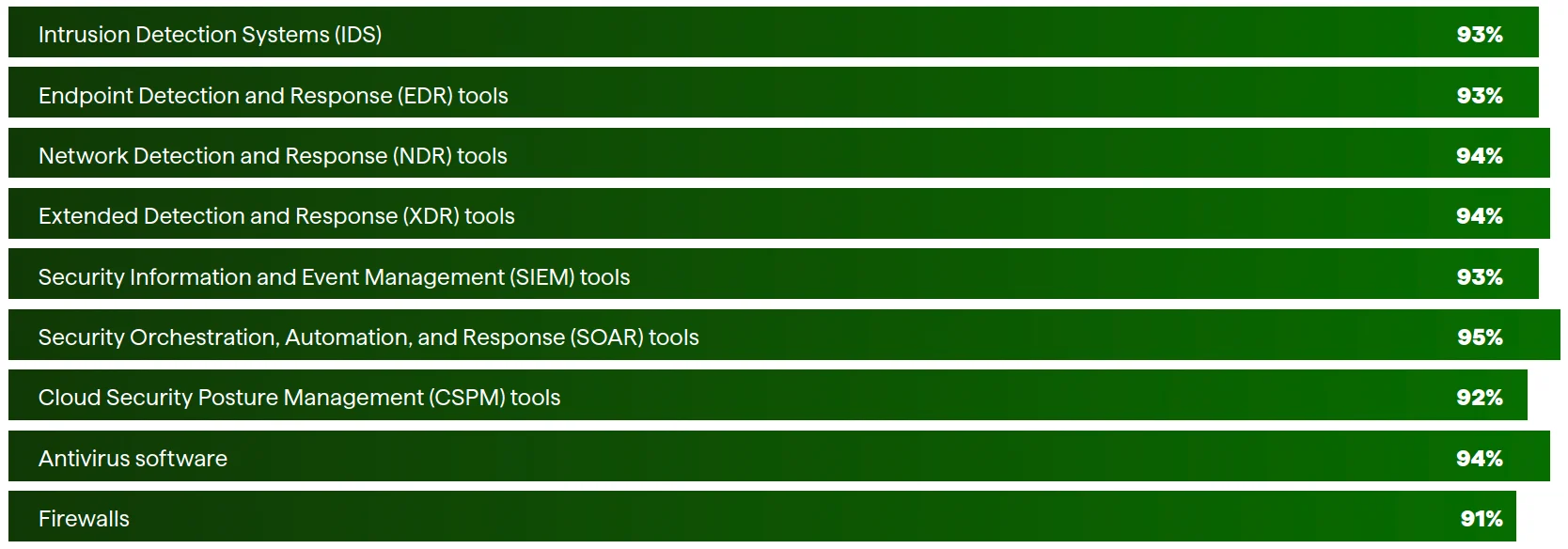

しかし、調査対象となったソックアナリストの大半は、そのツールを全体として「効果的」と評価している:

このデータは、SOCアナリストがサイバーインシデントへの対応に使用しているツール(検知 )に対する考え方と、セキュリティの盲点を認識していることの間に大きな断絶があることを示唆している。多くのアナリストは、自分たちの技術が効果的であると考える一方で、依然として増え続けるアラートに直面しており、上述の同じツールが、可視性の欠如や不確実性、アラートの過負荷に拍車をかけていることを認めている。

アナリストが自社の IT 環境を完全に把握できていないという新たな調査結果も、この課題を浮き彫りにしている。アナリストが自分たちのツールは「効果的」だと考えているにもかかわらず、4分の3が「完全に可視化できていない」と回答している:

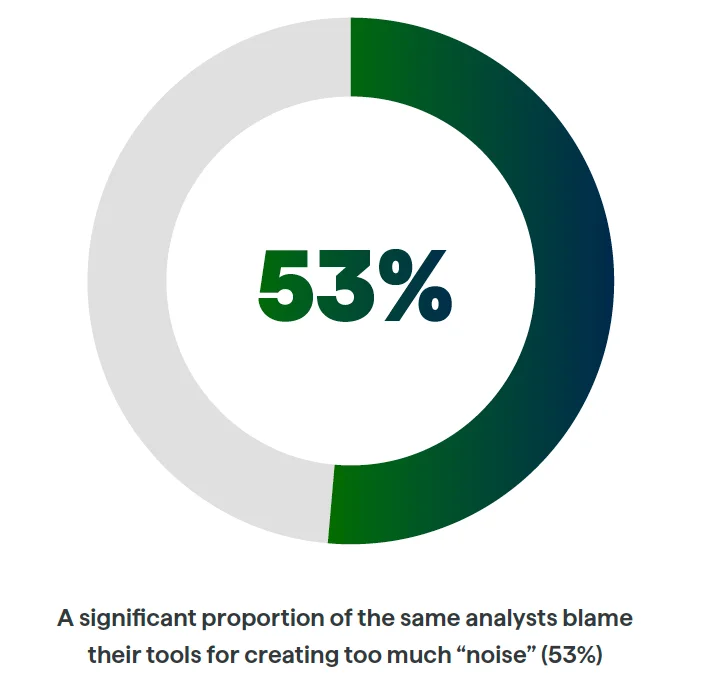

これは、SOCアナリストのセキュリティ・ツールに対する期待が低すぎることを示している。SOCチームは、自社のセキュリティ・ツールがそのまま有効であることを受け入れることで、失敗するように仕向けているのです。アナリストがツールは効果的だと主張しているにもかかわらず、同じアナリストのかなりの割合が、ツールがあまりにも多くの「ノイズ」を生み出していると非難しています(46%)。さらに、セキュリティアラートによって生成される膨大な量のノイズが、SOCアナリストに非常に大きな犠牲を強いている。アラート過多はアナリストを退職に追い込み、セキュリティのスキル不足を悪化させている。

サイバーセキュリティ業界は、長年にわたって大きなスキル不足に悩まされてきた。推計によると、世界全体で340万人の労働者が不足している。人材を惹きつけ、維持するための戦いは熾烈さを増しており、シグナル効果の低さに起因する日々のストレスやフラストレーションによって、さらに悪化している。職場のストレスや退職の悪循環を生み、解決が困難になる可能性もあるため、組織にとっては悪いニュースだ。

セキュリティ・アナリストに同じ人はいない。しかし、多くの人が同じような理由でこの職業に就いている。ある人は「変化をもたらしたい」(67%)、「サイバー攻撃から人々を守りたい」(65%)と考えています。また、知的な挑戦(53%)や、日々サイバー脅威を積極的に探索する機会(56%)に惹かれてサイバーセキュリティに携わる人もいますが、こうした機会は、手作業によるプロセスやアラートの過負荷、貧弱なツールによって消滅する可能性があります。また、単に安定した収入が欲しいという人もかなりいる(44%)。しかし、非効率なテクノロジーに負担を強いられているアナリストの多くは、同じような金額を稼ぐもっと簡単な方法があることに気づいています。

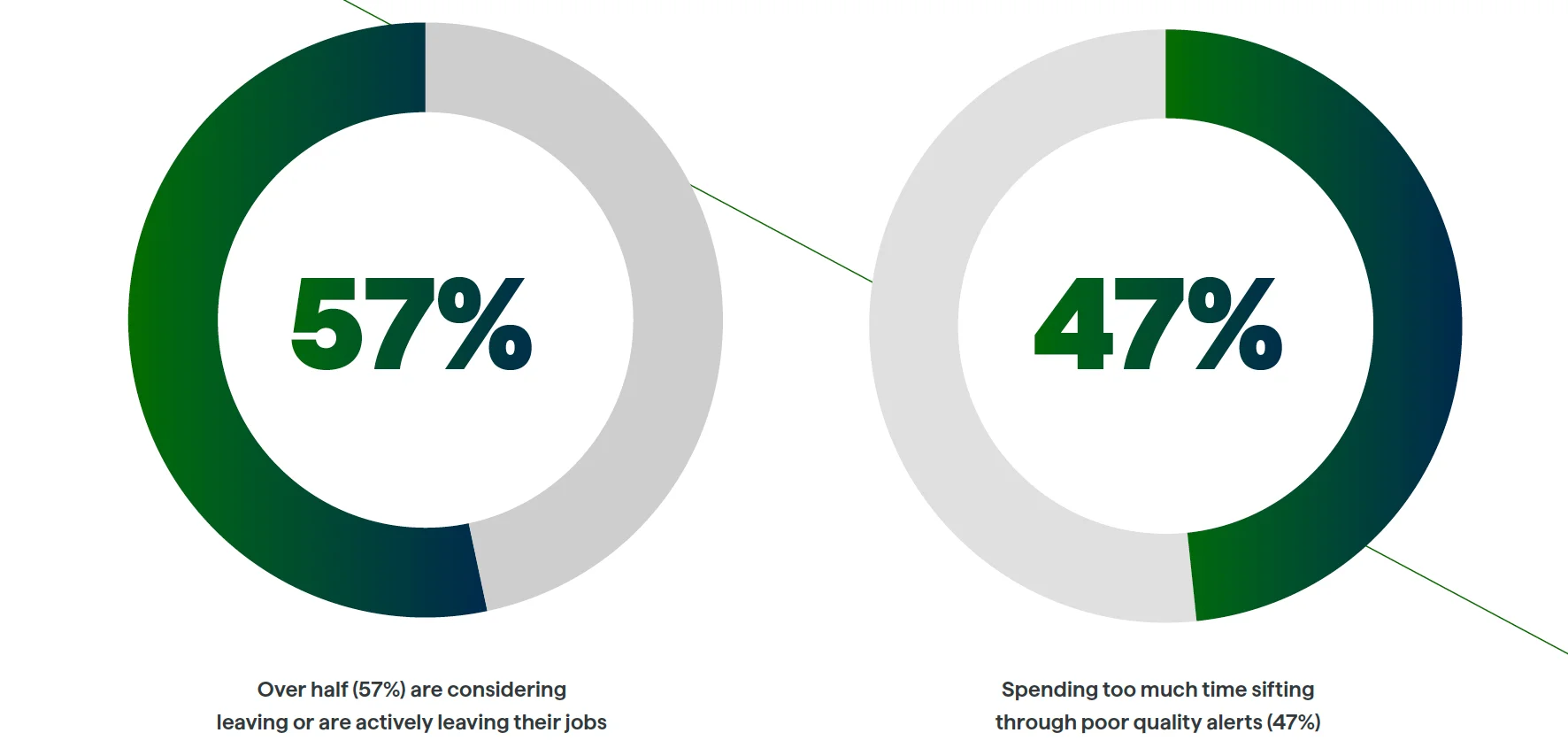

回答者の4分の3 (80%) がこの仕事は自分の希望に合っていると答えているにもかかわらず、半数以上 (57%) が離職を検討しているか、積極的に離職している。このうち、ほぼ6分の1(14%)は別のアナリスト職を探しているが、4分の1以上(28%)は完全に退職している。これは組織にとって警鐘を鳴らすべきことである。アナリストの半数以上(63%)は、あまりの忙しさに複数人分の仕事をこなしているように感じているという。さらに、58%のセキュリティ・アナリストが、「静かに辞めたい」と思うほど燃え尽きている。アナリストは明らかに伸び悩んでおり、業界はアナリストの離職を見過ごすことはできない。

アナリストの数が減れば減るほど、チームの人員は増え、残るアナリストのストレスレベルや仕事量も増える。その結果、さらに多くの人が仕事やキャリアを変えることになるかもしれない。

アナリストが離職を考える理由の多くは、上記の問題に関連している。質の低いアラートの選別に多くの時間を費やし(47%)、長時間労働を強いられ、職務に「心が疲れるほど」退屈していると感じている(33%)。これらはすべて、貧弱なツールや手作業によるアラート過多の問題と一致している。また、回答者の3分の1以上が、恒常的な職場ストレス(37%)、燃え尽き症候群(41%)、職務が精神衛生に与える影響(33%)を挙げている。

半数近く(49%)は、組織のリーダーシップが単にセキュリティを理解していないと主張している。これは、SOCチームが効率的に業務を遂行するために必要な適切なツールを必ずしも与えられていない可能性があることを意味する。

私たちが話を聞いた業界専門家の半数以上(62%)が、セキュリティ部門で働くことは長期的なキャリアの選択肢として成り立たないと考えていることは、大いに懸念される。AIと自動化でできることは限られている。データを解釈し、調査を開始し、与えられたインテリジェンスに基づいて改善策を講じるためには、依然として大量のセキュリティ従事者が必要なのだ。

非効率、非効率、違反の増加

この調査によると、SOCアナリストは、セキュリティツールが脅威イベントにフラグを立て、アラートをトリガーするかどうかが有効性の尺度になると考えている。

これを変える必要がある。破綻したセキュリティ・モデルに対処し、セキュリティ・ツールの有効性を測定する方法を再定義しなければ、アラートの量が増えるにつれて状況は悪化する一方だ。

最初のステップは、アナリストが有効性を測定する方法を変えることである。現在、SOCの成熟度は、ダウンタイムの削減(72%)、検知 、調査・対応にかかる時間(66%)、侵害の防止(75%)、対処したチケットの数(60%)といった要素で測定しているところが多い。しかし、このようなメトリクスの継続的な測定に優先順位をつけることが、組織が継続的に知らぬ間に侵害されている場合、どれほど役に立つかは議論の余地がある。

前述のとおり、セキュリティ・アナリストの80%は、自分が所属する組織が侵害されている可能性が高いが、まだそのことを知らないことを認めており、87%は少なくともその可能性があると考えている。同時に、SOCアナリストの全員(100%)が、アラートの洪水に埋もれて関連するセキュリティ・イベントを見逃すことを心配しており、半数以上(59%)が毎日このことを心配しています。

明らかに、SOCアナリストは自信の問題を抱えている。この2つの調査結果だけを見ても、攻撃者がいつどこで組織に侵入したかを、攻撃者が侵入した瞬間に知ることに関して、SOCチームはどの程度の自信を持っているのだろうかという疑問が湧いてきます。この調査は、脅威の可視性、検知精度、アナリストの作業負荷の有効性を評価するセキュリティ信頼度指数(SCI)の必要性を示唆しています。

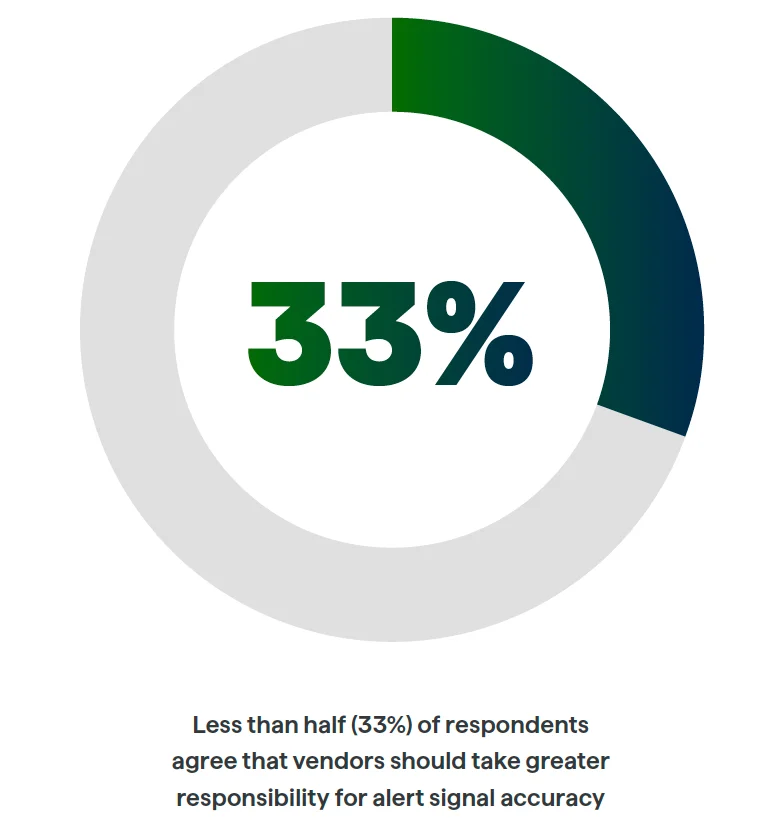

おそらく、セキュリティ信頼度指数という指標が存在すれば、企業は攻撃対象の可視化、検知精度、アナリストの生産性に関してベンダーにもっと責任を求めるようになるでしょう。というのも、回答者の3分の1(33%)が、ベンダーはアラートシグナルの精度に対してより大きな責任を負うべきであると考えている一方、48%は、ベンダーが重要であることが判明する可能性のあるフラグを立てないことを恐れているため、アラート過多が常態化していると考えているからです。

アナリストの半数以下(48%)は、脅威の有効性を向上させるのではなく、アラート量を増加させる新製品を販売するベンダーにうんざりしていると回答している。さらに多くの割合(53%)が、使用しているツールは作業負荷を軽減するどころか、むしろ増加させていると主張している。

しかし、ベンダーだけが悪いわけではなく、意思決定プロセス全体も再評価する必要がある。ほぼ半数(47%)が、セキュリティ・ツールはコンプライアンス要件を満たすための箱詰め作業として購入されることが多いと主張している。また、半数以上(57%)が、新しい製品に投資する前に他のITチームメンバーが相談してくれることを望んでいる。退職を検討している、または積極的に退職しているアナリストのうち、3分の1(38%)は、組織のセキュリティ確保に必要なツールがないと主張している。業界全体として、アナリストの妨げとなり、仕事量を増やすようなツールを購入し、同じ過ちを犯すのをやめる必要がある。

結論

本レポートでは、「より多くのスパイラル」がSOCアナリストを圧倒する恐れがあることを見てきた。脅威アクターが標的とする攻撃対象領域はますます拡大し、そのための手法も増えている一方で、防御側は過剰なアラートノイズとITの複雑さに悩まされています。その結果、アラートの選別に何時間も費やし、ノイズに紛れて正当な攻撃を見逃してしまうリスクもある。

多くのアナリストは、自社のツールは効果的だと考えているが、可視性のギャップが大きいことも認めている。大半のアナリストは、すでに侵害に気づいていない可能性が高いとさえ主張している。このままではいけない。多くのアナリストは、技術ベンダーや、ツール購入前のセキュリティチームとの協議不足を非難している。このことがもたらすストレスとやる気の低下は、多くの人に自分のキャリアを考え直させ、長期的に壊滅的な影響を与える可能性がある。

組織は、コントロールできることに集中しなければならない。これには、企業のサイバー攻撃は含まれない。企業のサイバー攻撃は、生産性、革新性、効率性を高めるためにデジタル投資が活用されるにつれて拡大し続けるだろう。また、SOCチームは、急増する脅威の状況に対処することもできません。攻撃者は常に、防御者の裏をかく新しい方法を探しています。

しかし、組織がコントロールできるのは、現在SOCアナリストに影響を与えているシグナルと燃え尽きの課題です。SOCにおける効果的なセキュリティとは、脅威の可能性があるイベントを単に検知することではなく、実際の攻撃を正確に検知し、優先順位をつけることであることを認識すべき時が来ている。だからこそ、企業はセキュリティ・ベンダーに対して、シグナルの明確化を求める必要があるのです。攻撃シグナルが効果的であればあるほど、SOCはよりサイバーに強く、効率的かつ効果的になる。

Vectra AIの視点

過去10年間、サイバーセキュリティの防御は既知のものを中心に行われてきた。人、プロセス、テクノロジーにまたがる脅威検出の手法は、サイバー犯罪者が組織に侵入し、データを流出させるのを阻止するために、シグネチャ、異常、ルールに大きく依存してきた。このアプローチの問題は、それが破綻していることだ。企業がハイブリッド環境やマルチクラウド環境に移行し、デジタルID、デジタルサプライチェーン、エコシステムを採用するにつれて、セキュリティ、リスク、コンプライアンスのリーダー、アーキテクト、アナリストは、常に多くの問題に直面している。攻撃者が悪用し、侵入する攻撃対象が増える。攻撃者が防御をかいくぐり、横方向に前進する手口が増える。ノイズ、複雑性、ハイブリッドクラウドによる攻撃とインシデントの増加

私たちはこれを「さらなるスパイラル」と呼んでいるが、組織がより多くのアプリケーションやデータをクラウドに移行すればするほど、スパイラルは大きくなり、加速し、SOCチームにとってより多くの課題を生み出すことになる。より多くのスパイラルが発生する中、脅威の検出とレスポンス はより複雑化し、効果的ではなくなってきている。実際、SOCアナリストが管理するには、あまりにも多くの異種のサイロ化されたツールが存在し、検出ノイズが多すぎるのだ。さらに悪いことに、攻撃者はノイズを利用することで組織に潜入し、紛れ込み、人知れず前進することが容易になるからだ。セキュリティ・ツールの有効性の尺度は、脅威の可能性があるイベントを検出して警告するかどうかではない。それはアナリストを圧倒し、何か重要なことを見逃してしまう危険性があるだけだ。

SOCチームは、シグネチャの管理、検出ルールのチューニング、1日に何百、何千ものアラートのトリアージなど、手作業による平凡な作業に膨大な時間を費やしている。このシステムは壊れている。今日の脅威検知とレスポンス のアプローチは、単純に持続可能ではない。アナリストは、増大する攻撃対象領域をカバーすることを余儀なくされ、セキュリティ・ツールはますます大量の不正確なアラートを吐き出すようになっている。

それでも、脅威の状況が拡大し、進化するにつれて、セキュリティチームはより多くの脅威検知ツールを売りつけられ、より多くのノイズを生み出し、より多くの目に見えない攻撃を助長し、その結果、より多くの侵害を引き起こし、さらに多くのツールを導入し、より多くのノイズを生み出し、悪循環のスパイラルは続く。業界として、これまでと同じことを続け、同じ過ちを犯し、同じスパイラルに陥ってはならない。このスパイラルを断ち切るには、SOCチームに欠けているもの、つまりシグナルを提供する必要がある。より多くのスパイラル」を断ち切るためにセキュリティに必要なのは、より効果的な「シグナル」である。今こそ、セキュリティ・ベンダーは、シグナルの有効性について責任を負うべき時なのだ。

シグナルの明瞭さは、手作業による平凡な作業に費やす時間と、実際の攻撃の調査や対応に費やす時間との分かれ目となる。私たちは、最も正確なシグナルを提供するベンダーがSOCチームの信頼と信用を得られると主張しています。脅威シグナルが効果的であればあるほど、SOCはよりサイバーに強く、効率的かつ効果的になる。

脅威の検知とレスポンス に対する今日のアプローチは、単純に持続可能ではない。アナリストは、増大する攻撃対象領域をカバーすることを余儀なくされ、セキュリティ・ツールはますます不正確なアラートを吐き出すようになっている。

Vectra AIについて

Vectra AIは、ハイブリッドおよびマルチクラウド企業向けのAI主導 脅威検知・対応におけるリーダーです。パブリッククラウド、SaaS、アイデンティティ、ネットワークにわたるハイブリッド攻撃の遠隔測定を単一のプラットフォームでネイティブに提供するのはVectra AIだけです。特許取得済みのAttack Signal Intelligence™を備えたVectra AIプラットフォームは、セキュリティチームがハイブリッド環境における最先端の緊急サイバー攻撃に迅速に優先順位を付け、調査し、対応できるようにします。Vectra AIは、AI主導 脅威検知において35件の特許を取得しており、MITRE D3FEND最も参照されているベンダーです。世界中の組織が、ハイブリッド攻撃者のスピードと規模に対応するために、Vectra AIプラットフォームとMDRサービスを利用しています。詳細については、www.vectra.aiをご覧ください。

方法論

本レポートは、Vectra が委託し、Sapio Research が実施した2023年3月~4月の調査に基づいている。Sapioは、米国(200人)、英国(200人)、フランス(200人)、ドイツ(200人)、イタリア(200人)、スペイン(200人)、スウェーデン(200人)、オランダ(200人)、オーストラリアとニュージーランド(200人)、サウジアラビアとアラブ首長国連邦(200人)の従業員1,000人以上の組織に勤務するITセキュリティアナリスト2,000人を対象に調査を実施しました。

本報告書の統計はオランダを代表するものである。