Akira ランサムウェアの起源

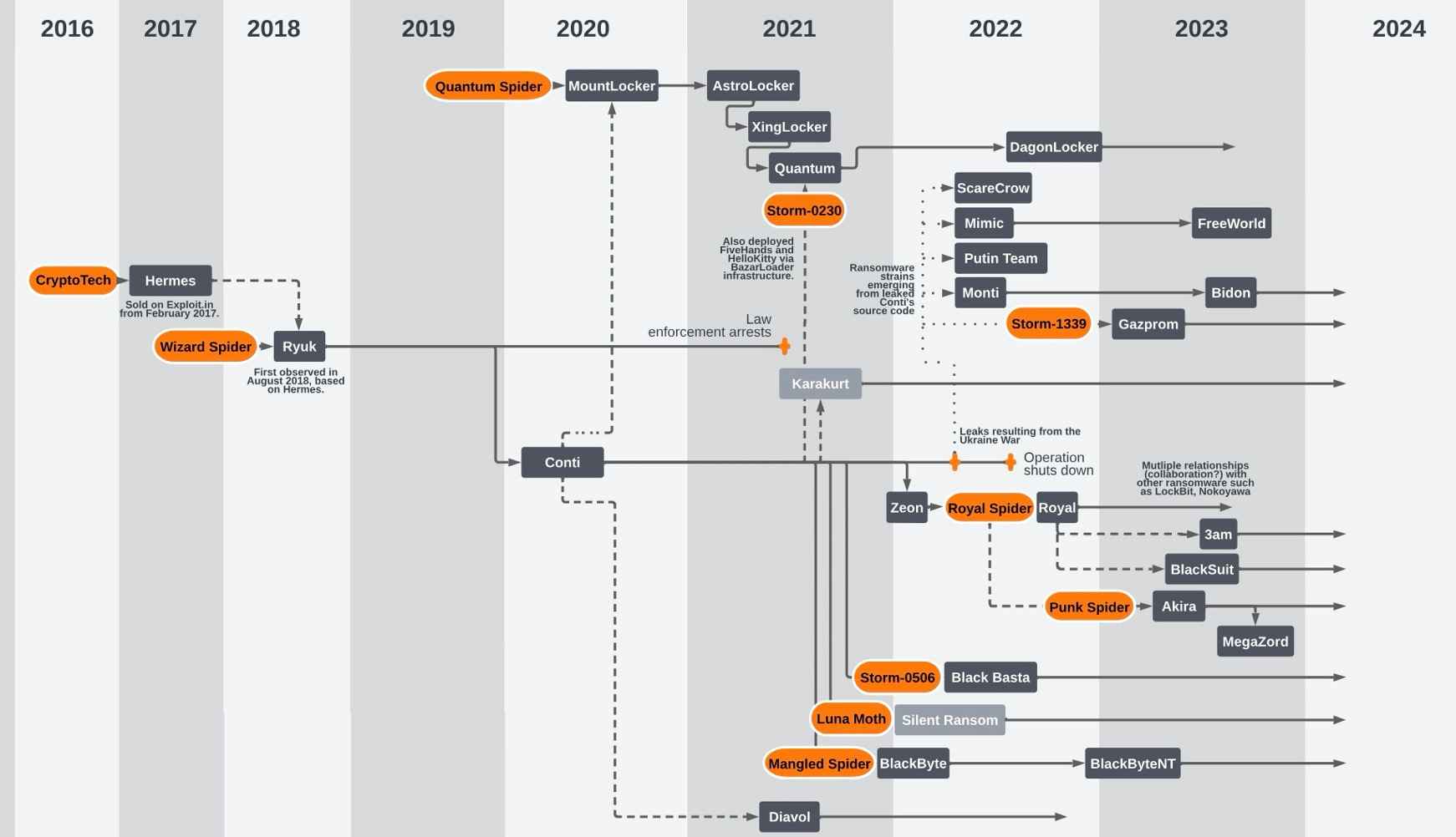

2023年3月に初めて確認されたAkiraランサムウェアグループは、世界中の様々な業界を標的とした高度なランサムウェア攻撃で知られています。CONTIが活動を停止した後、複数のCONTI関連会社がRoyal、BlackBasta、そして潜在的にはAkiraのような独立したキャンペーンに移行したことから、かつてのCONTIランサムウェアグループとの関係については憶測があります。このグループは、Ransomware-as-a-Service(RaaS)モデルの下で運営されており、アフィリエイトは身代金の支払いの分け前と引き換えにランサムウェアを使用することができます。

報告によると、Akiraの関連会社は、Snatchや BlackByteといった他のランサムウェアの運営とも連携しており、SnatchランサムウェアとつながりのあるAkiraのオペレーターが使用していたツールのオープンディレクトリがその証拠となっている。Akiraランサムウェアの最初のバージョンはC++で書かれており、拡張子「.akira」のファイルを追加し、「akira_readme.txt」という名前のランサムノートを作成し、部分的にConti V2のソースコードに基づいていました。2023年6月29日、暗号化メカニズムに欠陥があったため、このバージョン用の復号器がAvastによってリリースされたと報告されています。

その後、2023年7月2日に復号化の欠陥を修正した新バージョンがリリースされた。このバージョンはRustで書かれ、「megazord.exe」と名付けられ、暗号化されたファイルの拡張子を「.powerranges」に変更するという。Akiraの最初のアクセス・ベクトルのほとんどは、1要素認証を使用するCisco VPNデバイスをブルートフォースで試みるもので、不正アクセスに対して脆弱になっている。さらに、このグループは、既知の脆弱性(特にCVE-2019-6693と CVE-2022-40684)を悪用して、標的のシステムに初期アクセスすることが確認されています。

Akiraの出自は不明だが、その活動は高度な技術力と組織力を示唆している。

Akiraの標的国

Akiraは、北米、ヨーロッパ、アジアで攻撃を確認し、世界的な広がりを見せている。その無差別的な標的パターンは、地理的な場所に関係なく脆弱なシステムを悪用することに重点を置いていることを示唆している。

Akiraの対象業界

Akiraランサムウェアは、ヘルスケア、金融サービス、教育、製造業など幅広い業界を標的としている。その攻撃は、重要なサービスや業務を妨害し、被害を受けた組織に多大な財務的・風評的損害を与えています。

Akiraの犠牲者

517人以上の被害者がAkiraに狙われている。主な被害者には、大手医療機関、一流大学、著名な金融会社などが含まれる。このような攻撃によって機密データが流出し、被害者に身代金の支払いを迫るために利用されることが多い。

Akiraの攻撃方法

Akira は通常、フィッシングメール、公開アプリケーションの脆弱性の悪用、または侵害された認証情報の活用を通じて最初のアクセスを取得します。組織内の特定の個人を標的にするために、スピアフィッシングを使用することがよくあります。

ネットワーク内部に侵入すると、Akiraは既知の脆弱性を悪用したり、正規の管理ツールを使用して上位レベルのアクセス権を獲得するなど、さまざまな手法で特権を拡大する。

検知を回避するため、Akiraはセキュリティソフトを無効にしたり、難読化を使ったり、ログを削除したりして痕跡を消すなど、高度な回避テクニックを駆使している。

Akiraは、キーロギング、クレデンシャルダンプ、感染したシステムからパスワードを採取するMimikatzのようなツールを使ってクレデンシャルを収集する。

このグループは、ネットワークをマッピングし、重要な資産を特定し、組織の構造を理解するために徹底的な偵察を行う。そのためにPowerShellやカスタムスクリプトなどのツールを使用する。

Akiraは、漏洩した認証情報を使用してネットワーク上を横方向に移動し、信頼関係を悪用し、RDPやSMBなどのツールを使用して伝播する。

データ収集では、機密情報、知的財産、個人データを収集し、それを恐喝目的で流出させる。

ランサムウェアのペイロードが実行され、被害者のシステム上のファイルが暗号化されます。Akira は強固な暗号化アルゴリズムを使用し、復号化キーなしではファイルを復元できないようにします。

Akiraは、暗号化する前に、暗号化された通信チャネルを利用して機密データを管理下の外部サーバーに流出させ、検知を回避する。

インパクト・フェーズでは、暗号化が完了し、身代金要求書が手渡される。身代金要求書は、復号化キーと引き換えに支払いを要求し、流出したデータの削除を約束する。

Akira は通常、フィッシングメール、公開アプリケーションの脆弱性の悪用、または侵害された認証情報の活用を通じて最初のアクセスを取得します。組織内の特定の個人を標的にするために、スピアフィッシングを使用することがよくあります。

ネットワーク内部に侵入すると、Akiraは既知の脆弱性を悪用したり、正規の管理ツールを使用して上位レベルのアクセス権を獲得するなど、さまざまな手法で特権を拡大する。

検知を回避するため、Akiraはセキュリティソフトを無効にしたり、難読化を使ったり、ログを削除したりして痕跡を消すなど、高度な回避テクニックを駆使している。

Akiraは、キーロギング、クレデンシャルダンプ、感染したシステムからパスワードを採取するMimikatzのようなツールを使ってクレデンシャルを収集する。

このグループは、ネットワークをマッピングし、重要な資産を特定し、組織の構造を理解するために徹底的な偵察を行う。そのためにPowerShellやカスタムスクリプトなどのツールを使用する。

Akiraは、漏洩した認証情報を使用してネットワーク上を横方向に移動し、信頼関係を悪用し、RDPやSMBなどのツールを使用して伝播する。

データ収集では、機密情報、知的財産、個人データを収集し、それを恐喝目的で流出させる。

ランサムウェアのペイロードが実行され、被害者のシステム上のファイルが暗号化されます。Akira は強固な暗号化アルゴリズムを使用し、復号化キーなしではファイルを復元できないようにします。

Akiraは、暗号化する前に、暗号化された通信チャネルを利用して機密データを管理下の外部サーバーに流出させ、検知を回避する。

インパクト・フェーズでは、暗号化が完了し、身代金要求書が手渡される。身代金要求書は、復号化キーと引き換えに支払いを要求し、流出したデータの削除を約束する。

Akiraが使用したTTP

Vectra AIを使ってAkiraを検知する方法

ランサムウェア攻撃を示すVectra AI プラットフォーム で利用可能な検出のリスト。

よくあるご質問(FAQ)

Akira ランサムウェアとは?

アキラランサムウェアは高度な マルウェア であり、サイバー犯罪者がファイルを暗号化し、身代金支払いを要求するために使用するものです。

Akiraはどうやってネットワークにアクセスするのか?

Akiraは、フィッシング、脆弱性を悪用し、侵害された認証情報を使用して最初のアクセスを取得します。

Akiraがターゲットにしている業界は?

Akiraは、ヘルスケア、金融サービス、教育、製造業など幅広い業界を対象としている。

Akiraはどのようなテクニックを使って発見を逃れているのか?

Akiraは、セキュリティソフトの無効化、難読化、ログ削除などのテクニックを使って検知を回避する。

Akiraはネットワーク内でどのように特権をエスカレートさせるのか?

Akiraは既知の脆弱性を悪用し、正当な管理ツールを使ってより高度なアクセス権を獲得する。

Akiraはどのようなデータを流出させるのか?

Akiraは、ファイルを暗号化する前に、機密情報、知的財産、個人データを流出させます。

Akiraはどのようにファイルを暗号化するのですか?

Akiraは堅牢な暗号化アルゴリズムを使用し、復号化キーなしではファイルを復元できないようにしています。

Akira ランサムウェア攻撃の影響は?

その影響には、データの暗号化、サービスの中断、身代金の支払いや復旧作業による金銭的損失などが含まれる。

Akiraランサムウェアを検出して阻止することは可能か?

検出と防止には、拡張検知およびレスポンス (XDR)ソリューション、定期的なソフトウェア更新、従業員トレーニングなどの強固なセキュリティ対策が必要です。

Akiraランサムウェアに感染した場合、組織は何をすべきか?

組織は、影響を受けたシステムを切断し、インシデントを当局に報告し、被害を軽減し、データを回復するためにサイバーセキュリティの専門家の支援を求めるべきである。