クラウドを採用する組織が増加する中、サイバー犯罪者も急速にこれに追随している。IBMのCost of a Data Breach Reportによると、2022年に発生するデータ侵害の45%はクラウド。

組織がサイバー敵対勢力と戦わなければならないのは、もはや「もし」ではなく「いつ」かという問題です。攻撃は避けられないため、適切なセキュリティツールを選択することは、検知、調査、対応に要する時間など、SecOpsの主要な指標を最適化する上で極めて重要です。私たちは、高度なCDR(cloud detection and response)ソリューションがその答えであると主張しています。

洗練されたクラウド妥協 - 新常識

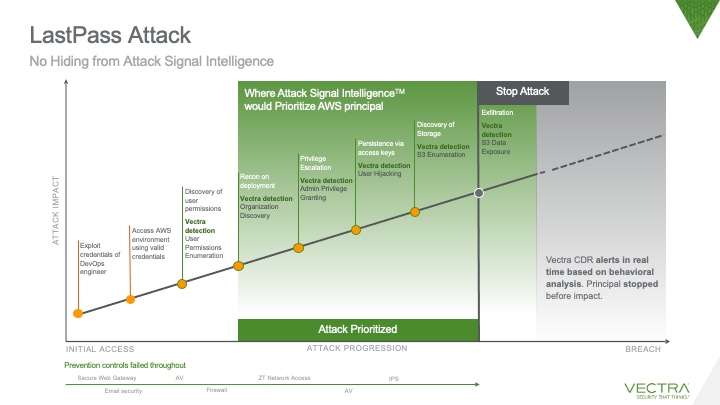

クラウド、多くの脆弱性と攻撃がこの1年のヘッドラインを飾ったが、LastPassへの攻撃ほど大きなものはなかった。パスワード管理会社であるLastPassは、同社のハイブリッド・デプロイメントに対する一連の攻撃を受け、クラウドのストレージ・リソースから機密性の高い顧客データが盗まれる被害に遭った。

当初、単一の開発者アカウントへの部分的なアクセスとして報告されたものは、LastPassのクラウドストレージリソースから暗号化された顧客のパスワード保管庫のスナップショットを流出させる本格的な盗まれたクレデンシャルであることがすぐに判明しました。このスナップショットは、攻撃者がパスワードデータをクラックするためにブルートフォースできる可能性があります。この情報漏えいが最初に報告されたとき、マスターパスワード、データ、個人情報を含む重要な顧客情報は完全に安全であるとされていました。残念ながら、これは誤りであることが判明した。

セキュリティにおいては、信頼がすべてである。このような大規模な妥協は、否定的な報道、セキュリティ・コミュニティからの叱責、そしてしばしば取り返しのつかない評判の低下につながります。

盗まれた認証情報 - 巧妙なクラウド敵対者が選択する優先的な脅威ベクトル

セキュリティに関しては、適切な人材と適切なプロセスが重要である。しかし、適切なテクノロジーがすべてを変えることができる。LastPassの攻撃では、クラウド盗まれた有効な認証情報を使って悪用された。これは驚くべきことではない。今日、クラウドのほとんどの巧妙な攻撃は、フィッシング・キャンペーンを利用して認証情報を盗み、正当なユーザーになりすます攻撃者から生じている。残念なことに、このようなベクターは、組織が導入している一般的な予防的セキュリティツールをバイパスすることが多い。

漏洩後、漏洩したアカウントから行われたすべてのアクションは、完全に合法的に見えることがあります。これはまさにLastPassで起こったことだ。彼らの声明はこのことを示唆している:

「具体的には、脅威者はDevOpsの上級エンジニアから盗んだ有効な認証情報を活用して、共有のクラウドストレージ環境にアクセスすることができた。このため、当初は脅威者の活動と進行中の合法的な活動を区別することが難しかった。

盗まれたクレデンシャルに起因するこれらの高度な脅威を修復することは困難である。実際、IBMセキュリティのレポートによると、盗まれた認証情報を起点とする攻撃は、データ侵害の初期ベクターの中で、特定に要する平均時間が最も長く (243日) 、封じ込めに要する平均時間も最も長い (84日) 。クラウドのキルチェーンがオンプレミ・ネットワークに比べて浅いことを考慮すると、有効な認証情報を持つ巧妙な敵は、永続化のためのチャネルを設定し、最初のアクセスから影響の段階まで迅速に移動するのにそれほど時間を必要としない。

クラウドの環境を保護するためには、SOCチームが、CDRツールの機能に完璧に適した、このような敵対的な戦術に関わるセキュリティインシデントを特定することに集中することが不可欠である。

LastPassのコミュニケで共有された情報の詳細な分析に基づいて、Vectra CDRはキルチェーン全体を通して多数の悪意のある行動を表面化し、それらを侵害された開発者のアカウントに帰着させたでしょう。調査ワークフローは、攻撃ウィンドウの間に実行されたすべてのアクションの概要を提供し、SOCチームが影響の段階の前に攻撃者をシャットダウンすることを可能にします。

適切なセキュリティツールを選択することの重要性は、いくら強調してもしすぎることはない。

今日の企業にとって、クラウドの採用はオプションではなく、必然である。クラウドのメリットは多いが、移行のコストは複雑である。この採用が、クラウドプロバイダーが提供する機能の猛烈な成長を促している。例を挙げると、AWSは過去6年間、年間約40の新サービスを追加している!

このようなクラウドサービスの成長と採用により、アタックサーフェスは拡大し、常に変化している。このダイナミックな状況を乗り切る組織は、新奇な攻撃だけでなく、データエクスポージャーのようなすでに蔓延している脅威からも身を守らなければならない。

セキュリティの衛生状態を維持するために、SOCチームはセキュリティツールに依存している。しかし、今日、何百ものベンダーが個別のツール・オプションを提供しており、SOCチームを圧倒する可能性があります。多くの専門用語が氾濫しているため、クラウドセキュリティ・ベンダー各社が提供する機能を理解するのは困難です。さらに、これらのツールを運用するのは面倒であり、組織のセキュリティポスチャに意図しない盲点が生じることも少なくありません。

Vectra CDRソリューションが高度なクラウド攻撃を阻止するために不可欠な理由

予防ツールは、クラウドリソース、設定ミス、コンプライアンス違反の設定を可視化するという点では優れた働きをするが、新奇な攻撃ベクトルを検知するという点では不十分である。このような脅威ベクトルこそ、懸念すべきものである。実際、2022年には、フィッシングや盗まれた認証情報がデータ侵害全体の約35%を占め、クラウドの設定ミス(~15%)に起因するものを大幅に上回った。予防ツールや防御ツールだけに頼っていると、配備に盲点が生じ、巧妙な攻撃者にとって脆弱なものとなるに違いない。

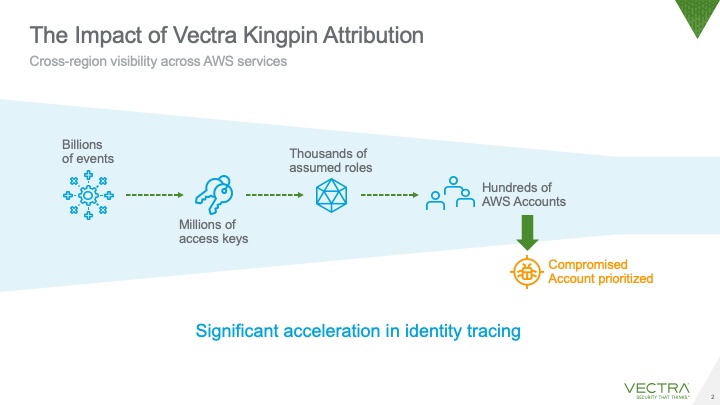

Vectra Attack Signal IntelligenceTM を搭載した Vectra CDR は、クラウド環境のすべてのアクションを監視し、疑わしい行動をリアルタイムで浮き彫りにします。AIを活用することで、イベントベースや単純なベースラインの異常ではなく、すべての攻撃の核心となるTTPである行動に焦点を当てます。その結果、シグナルが明瞭になるため、Vectraは洗練されたマルチステップ攻撃を迅速に発見することができ、SecOpsチームは最も緊急性の高い脅威に迅速に優先順位を付け、調査し、対応することができます。挙動不審な既存ユーザーであれ、漏洩した認証情報を持つ外部エンティティであれ、AWS環境内で行動しているのであれば、Attack Signal Intelligence 、疑わしい行動と正当な活動を見分けることができます。

さらに、Vectra CDRの中核となる考え方は、AI主導のアトリビューションである。観測されたすべての行動は、たとえ一時的な資格情報(ロール)の連鎖を通じて行動したとしても、行動可能なプリンシパルに結びつけられます。Vectra CDRはまた、これらのプリンシパルを調査し(生のログをクエリする機能を含む)、SOCが疑わしいプリンシパルを迅速に分離して敵対者を阻止することを可能にするレスポンスワークフローを設定する機能を提供します。

ダイナミックなクラウド環境に関しては、クラウド展開の境界内で包括的なカバレッジを提供する適切な検知ツールの採用が不可欠です。クラウド、CDRソリューションは数分でセットアップが完了し、SecOpsが高度な脅威を迅速に発見できるようにします。侵害が新たな常態となっている世界では、CDRはSOCチームの武器として譲れないものです。

今すぐ、その効果をお確かめください! Vectra CDRの無料デモをご請求ください。